Операція LockBit-вимагачів як послуга (RaaS) повторно запустила сайт витоку лише через тиждень скоординована операція з ліквідації від глобальних правоохоронних органів.

19 лютого «Операційна група Cronos», до складу якої входять ФБР, Європол і Національне агентство Великобританії з боротьби зі злочинністю (NCA), серед інших агентств, провела масштабну акцію. За даними Британського національного агентства з боротьби зі злочинністю (NCA)оперативна група ліквідувала інфраструктуру в трьох країнах, включаючи десятки серверів. Він вилучив код та іншу цінну розвідувальну інформацію, безліч даних, викрадених у його жертв, і понад 1,000 пов’язаних ключів дешифрування. Він завдав шкоди сайту витоку інформації групи та її афілійованому порталу, заморозив понад 200 криптовалютних рахунків, заарештував громадянина Польщі та України та висунув звинувачення двом громадянам Росії.

Речник НКА підвів підсумки 26 лют, сказавши Reuters, що група «залишається повністю скомпрометованою».

Водночас особа додала, що «наша робота щодо їх націлювання та знищення триває».

Дійсно, операція «Кронос» могла бути не такою всеосяжною, як здавалося на перший погляд. Хоча правоохоронним органам вдалося пошкодити основну інфраструктуру LockBit, — зізнався в листі її лідер, його системи резервного копіювання залишилися недоторканими, що дозволило швидко відновити роботу.

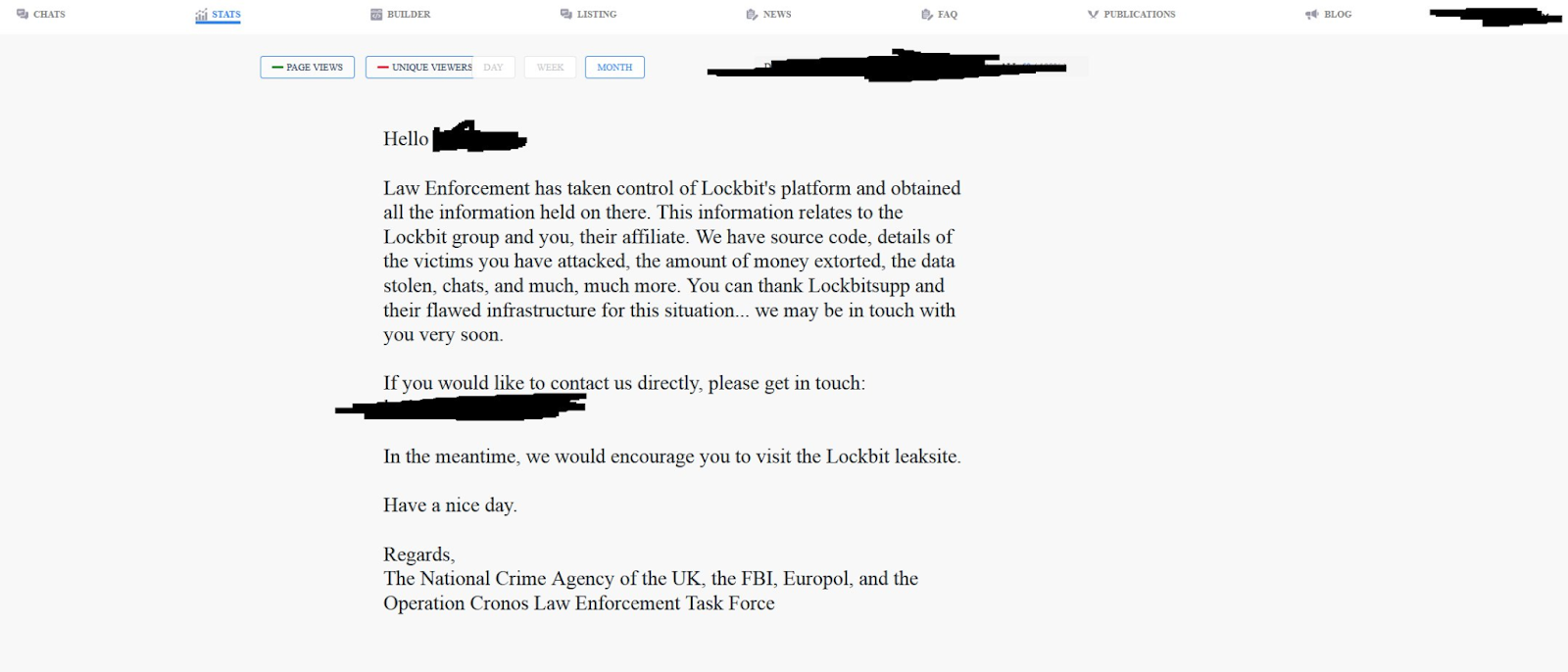

Повідомлення, залишене на партнерському порталі LockBit; Джерело: vx-underground через X (раніше Twitter)

«Зрештою, це серйозний удар для правоохоронних органів», — каже колишній спеціальний агент ФБР Майкл Макферсон, нині старший віце-президент із технічних операцій ReliaQuest. «Я не думаю, що хтось настільки наївний, щоб сказати, що це цвях у труну для цієї групи, але це удар по тілу».

Сторона історії LockBit

Лідера LockBit можна було б зустріти скептично. «Як і багато хто з цих хлопців у сфері програм-вимагачів, у нього сильне его, він трохи мінливий. І він, як відомо, розповідає досить небилиці, коли це відповідає його цілям», — каже Куртіс Міндер, учасник переговорів щодо програм-вимагачів, співзасновник і генеральний директор GroupSense.

У своєму листі, однак, особа або особи, яких Мандер називає «Алекс», вражає особливо скромним тоном.

«Через мою особисту недбалість і безвідповідальність я розслабився і не оновив PHP вчасно», — написав ватажок програми-вимагача, посилаючись на критичну помилку PHP, оцінену CVSS 9.8 із 10. CVE-2023-3824 «в результаті чого було отримано доступ до двох основних серверів, на яких була встановлена ця версія PHP. Я розумію, що, можливо, це був не цей CVE, а щось інше, наприклад 0day для PHP, але я не можу бути впевненим на 100%».

Важливо, додав він, «усі інші сервери з резервними блогами, на яких не було встановлено PHP, залишаються незмінними та продовжуватимуть надавати дані, викрадені з атакованих компаній». Дійсно, завдяки цій надлишковості сайт витоку LockBit відновив роботу через тиждень, показуючи дюжину жертв: платформу кредитування, національну мережу стоматологічних лабораторій і, особливо, округ Фултон, штат Джорджія, де знаходиться колишній президент Трамп наразі бере участь у судовій тяганині.

Джерело: Bitdefender

Чи впливають дії правоохоронних органів?

Вже протягом багатьох років правоохоронні органи США та ЄС потрапили в заголовки новин завдяки резонансним рейдам великих операцій із програмами-вимагачами: Вулик, AlphV/BlackCat, Рагнар Локер, і так далі. Це незважаючи на ці зусилля кількість програм-вимагачів продовжує зростати може викликати апатію в деяких.

Але після таких рейдів Макферсон пояснює: «Або ці групи не відновилися, або вони відновилися меншим чином. Мовляв, Hive ще не зміг повернутися — був інтерес до нього, але насправді його не було».

Навіть якщо правоохоронні органи не повністю знищили LockBit, це, ймовірно, завдало хакерам великої шкоди. Наприклад, Майндер зазначає, що «вони, очевидно, отримали доступ до деякої інформації афілійованих осіб», що дає владі значні важелі впливу.

«Якщо я афілійована особа або інший розробник програм-вимагачів, я можу двічі подумати про взаємодію з цими людьми на випадок, якщо вони став інформатором ФБР. Тому це викликає певну недовіру. З іншого боку, я думаю, що вони роблять те саме з LockBit, кажучи: «Гей, ми справді знаємо, хто всі філії, ми отримали всю їх контактну інформацію». Тож тепер LockBit з підозрою ставиться до власних афілійованих компаній. Це трохи хаосу. Це цікаво."

Однак, щоб справді боротися з програмами-вимагачами в довгостроковій перспективі, урядам може знадобитися доповнити кричущі видалення ефективними політиками та програмами.

«Потрібна збалансована програма, можливо, на рівні федерального уряду, яка насправді допомагає у профілактиці, реагуванні та ремонті. Я думаю, що якби ми побачили, скільки капіталу фактично покидає економіку США в результаті таких видів діяльності, ми б побачили, що було б сенс субсидувати таку програму, яка б уберегла людей від необхідності платити викупи», він каже.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- : має

- :є

- : ні

- :де

- $UP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Здатний

- МЕНЮ

- доступ

- Рахунки

- через

- дію

- діяльності

- насправді

- доданий

- зізнався

- філія

- Філії

- після

- наслідки

- проти

- агентства

- агентство

- Агент

- Alex

- ВСІ

- серед

- an

- та

- Інший

- апатія

- ЕСТЬ

- арештований

- AS

- асоційований

- At

- Влада

- назад

- резервна копія

- збалансований

- Бій

- BE

- було

- Біт

- блоги

- підривати

- тіло

- Відскакувати

- Британія

- Помилка

- але

- by

- CAN

- капітал

- carried

- випадок

- викликаний

- Генеральний директор

- хаос

- Співзасновник

- код

- Приходити

- Компанії

- повний

- повністю

- всеосяжний

- компроміс

- Компрометація

- контакт

- продовжувати

- триває

- узгоджений

- країни

- графство

- створення

- Злочин

- критичний

- Cronos

- криптовалюта

- В даний час

- cve

- пошкодження

- дані

- день

- Розробник

- DID

- А не було

- Зривати

- недовіру

- робить

- справи

- Дон

- вниз

- дюжина

- безліч

- два

- економіка

- Ефективний

- зусилля

- его

- або

- ще

- дозволяє

- кінець

- примус

- досить

- EU

- Європол

- приклад

- Пояснює

- fbi

- Показуючи

- Feb

- Федеральний

- Федеральний уряд

- Перший

- Flip

- для

- Колишній

- колишній президент

- раніше

- від

- отримала

- Грузія

- Давати

- Глобальний

- буде

- є

- Уряд

- Уряду

- великий

- Group

- Групи

- хакери

- шкодити

- Мати

- має

- he

- Headlines

- допомагає

- гучний

- його

- Вулик

- Як

- Однак

- HTTPS

- скромний

- i

- if

- зображення

- Impact

- in

- includes

- У тому числі

- дійсно

- інформація

- Інфраструктура

- вселяти

- встановлений

- Інтелект

- взаємодіючих

- інтерес

- цікавий

- залучений

- IT

- ЙОГО

- просто

- тільки один

- тримати

- ключі

- види

- Знати

- відомий

- Labs

- закон

- правозастосування

- лідер

- витік

- догляд

- залишити

- легальний

- кредитування

- кредитна платформа

- лист

- рівень

- Важіль

- як

- Ймовірно

- трохи

- серія

- made

- головний

- основний

- зробити

- масивний

- матеріалізуватися

- Може..

- може бути

- повідомлення

- Майкл

- може бути

- більше

- найбільш

- багато

- my

- National

- NCA

- Необхідність

- мережу

- nist

- особливо

- зараз

- мета

- of

- on

- ONE

- операція

- операції

- or

- Інше

- наші

- з

- власний

- сторінка

- Платити

- Люди

- людина

- персонал

- осіб

- PHP

- платформа

- plato

- Інформація про дані Платона

- PlatoData

- точок

- Політика

- полірування

- Портал

- президент

- Президент Трамп

- досить

- Попередження

- первинний

- програма

- програми

- швидко

- досить

- вимагачів

- RE

- реалізувати

- насправді

- відноситься

- розслабленою

- залишився

- залишається

- ремонт

- відповідь

- результат

- Reuters

- біг

- російський

- s

- то ж

- бачив

- say

- приказка

- говорить

- побачити

- здавалося

- вилучено

- старший

- сенс

- Сервери

- сторона

- значний

- сайт

- Скептицизм

- менше

- So

- ВИРІШИТИ

- деякі

- що в сім'ї щось

- Source

- Простір

- спеціальний

- Навпроти

- доповідач

- Рекламні

- поширення

- Як і раніше

- вкрали

- Історія

- страйки

- такі

- доповнювати

- Переконайтеся

- підозрілі

- Systems

- казки

- Мета

- оперативна група

- технічний

- сказати

- говорять

- ніж

- Дякую

- Що

- Команда

- Великобританія

- їх

- Їх

- потім

- Там.

- Ці

- вони

- думати

- це

- хоча?

- три

- час

- до

- TONE

- прийняли

- ТОТАЛЬНО

- козир

- Двічі

- два

- Uk

- УКРАЇНСЬКА

- неушкоджений

- незайманий

- Оновити

- us

- Економіка США

- Цінний

- Ve

- версія

- через

- віце

- Віцепрезидент

- жертви

- було

- шлях..

- we

- веб-сайт

- week

- коли

- який

- ВООЗ

- волі

- протирати

- з

- Work

- б

- пише

- X

- років

- ще

- зефірнет