Неможливо недооцінити важливість для організацій розуміння того, хто є їхніми ворогами та як вони діють у середовищі свого підприємства. Підхід організації до тестування кібербезпеки та покращення стійкості перед обличчям дедалі мінливішого ландшафту загроз має базуватися на цій перспективі.

Основними елементами добре розробленої програми тестування кібербезпеки має бути допомога організації у виявленні та усуненні вразливостей, безперервне виявлення викликів і реагування на них, уточнення пріоритетів збору розвідувальних даних про загрози та підвищення загальної готовності до інцидентів шляхом постійного стрес-тестування планів реагування. The Вартість звіту IBM про порушення даних за 2022 рік показує, що середня економія витрат на порушення для організацій, які регулярно тестують плани реагування на інциденти, становить 2.66 мільйона доларів США (приблизно 2 мільйони фунтів стерлінгів).

Хоча універсального рішення не існує, ось п’ять ключових міркувань, на яких організації можуть зосередитися під час розробки всеосяжної стратегії створення та підтримки програми тестування кібербезпеки.

1. Співпрацюйте між командами

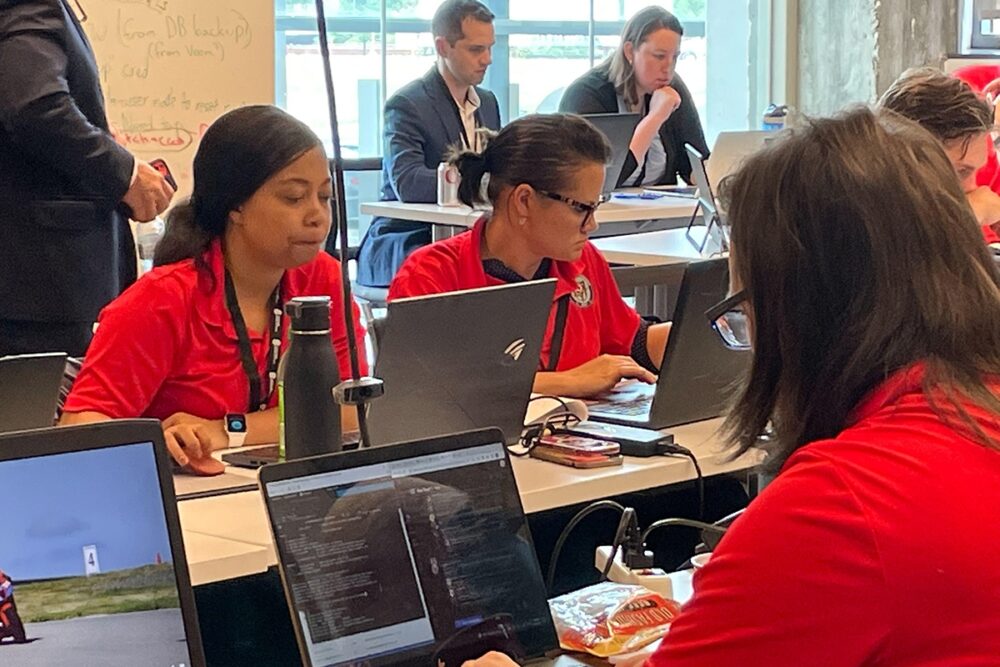

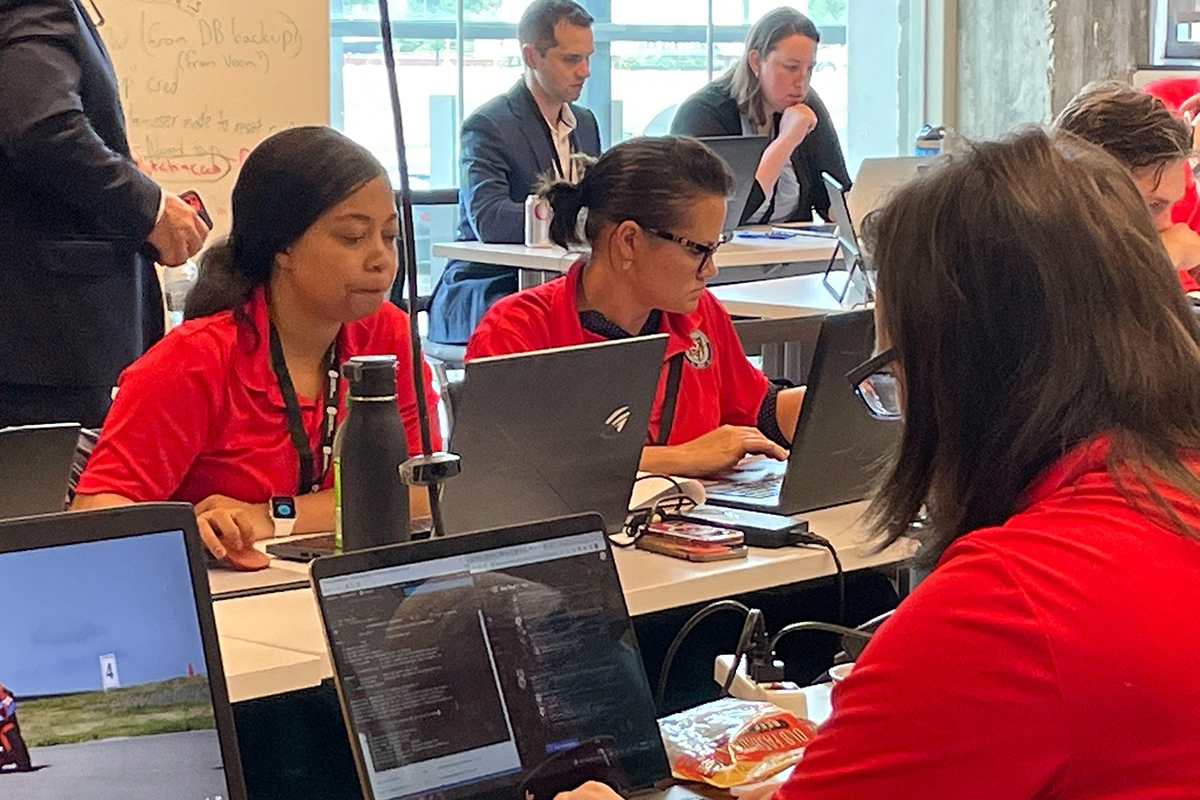

Співпраця – це сильна сторона організації, тому команди безпеки повинні зосередитися на налагодженні внутрішніх відносин з різними групами. Команди безпеки повинні пам’ятати, що людський компонент має вирішальне значення, і визначити чіткий процес, який дозволить представникам операційного центру безпеки (SOC), ризиків/відповідності, управління вразливостями (VM), аналізу кіберзагроз (CTI) і функцій тестування безпеки стимулювати співпрацю.

За можливості заохочуйте ці команди до особистих обговорень. Це створить можливість для взаєморозуміння між командами на особистому рівні та розвине почуття товариства, яке значною мірою допоможе досягти спільної мети.

Створення структури управління, яка визначає чіткі обов’язки та сприяє прозорій комунікації між цими командами для швидкого обміну висновками, дозволить краще приймати рішення, швидше реагувати на інциденти та всебічно оцінювати кібер-можливості організації.

Співпраця дозволяє краще оцінювати техніки та методи один одного, а також обмінюватися знаннями та досвідом для покращення стратегій виявлення загроз і пом’якшення.

2. Дотримуйтеся підходу на основі розвідувальних даних та ризику для визначення обсягу

Процес постійного контролю загроз має дозволити організаціям створювати та підтримувати повну та актуальну бібліотеку базових сценаріїв атак. По-перше, визначте, які групи загроз, ймовірно, мотивовані націлитися на організацію. Поєднання цього зі встановленими базовими сценаріями допоможе визначити повний список тактика, техніка та процедури (ТТП).

Організації часто мають декілька активів у своєму середовищі, що ускладнює визначення точок ризику та оцінку того, куди та скільки грошей слід витратити на виявлення та усунення вразливостей. Оцінка повного переліку ідентифікованих ТТП щодо всіх активів у сфері застосування може бути нереалістичною з точки зору часу.

Більш орієнтований на ризик підхід полягає в тому, щоб виділити правдоподібну підмножину послідовностей TTP і творчо змішувати та поєднувати деталі інфраструктури та програмного забезпечення, не прив’язуючись до великого контрольного списку. Це створює цільові підсценарії, на яких спочатку зосереджується команда моделювання атаки.

Цей підхід допоможе CISO більш детально вимірювати силу існуючих практичних засобів пом’якшення та визначати пріоритетні сфери в критично важливих бізнес-послугах, оптимально використовуючи існуючі ресурси.

3. Виконуйте безперервне стрес-тестування елементів керування кіберзахисту

Використовуйте сценарії та пріоритетний список TTP, визначених для постійного технічного та бізнес-реагування організації. Підмножина сценаріїв має зростати у складності програма реагування на інциденти дозріває. Якщо команда безпеки раніше зазнала невдачі, ці сценарії необхідно повторити, щоб організація могла покращити процес у разі справжньої атаки.

Важливо вибрати тактику «низького та повільного», яку SOC зможе виявити, а команда VM зможе виправити, але не спрощуйте ситуацію. Ретельний вибір TTP, проти яких SOC важче захистити, заохочує ці команди постійно вдосконалювати свою техніку, а також спонукає організацію до оновлення стратегій реагування.

Вибір між складністю, скритністю та швидкістю буде залежати від профілю ризику організації та пріоритетів загроз, які сприяли формуванню конкретного сценарію для тестування.

4. Встановіть показники для спільного розуміння та відстеження вдосконалення

Необхідно визначити та відстежувати критерії успіху, щоб продемонструвати загальне зниження ризику для активів організації. Такі показники, як зменшення часу виявлення та/або відповіді, зменшення кількості успішних атак тощо, корисні для ефективного формулювання покращень дошки.

Корисно порівняти результати попередніх і наступних тестів на проникнення, вправ червоної команди та/або моделювання цілеспрямованих атак, зосереджуючись на кількості виявлених і використаних вразливостей із високим ризиком, а також на загальному рівні успіху для тестувальників.

Здатність аналізувати зміни в ландшафті загроз і демонструвати підвищену здатність пом’якшувати поточні та нові загрози допоможе CISO продемонструвати покращене зниження ризиків.

5. Встановіть канали зворотного зв’язку для покращення процесу

Розділіть тестові спостереження за виконаними TTP разом із ефективними пом’якшеннями, визначеними в ланцюжку атак. Результати тестування також забезпечать краще розуміння того, які вразливості, найімовірніше, будуть використані, і можуть допомогти уточнити пріоритетність ризиків у процесі віртуальної машини.

Передача цих результатів у режимі реального часу команді CTI дозволяє їм відстежувати потенційні загрози, які можуть використовувати вразливості, покращує теоретичне розуміння задокументованих загроз і надає розуміння раніше невідомих уразливостей, а також допомагає визначити пріоритети для подальших досліджень і аналізу.

Надзвичайно корисною є централізована інформаційна панель для агрегування результатів тестування в реальному часі з місця, яка може надати відповідним зацікавленим сторонам команди SOC прогалини, виявлені в інструментах моніторингу безпеки та системах оповіщення.

Надання а тренувальний полігон практикувати та перевіряти плани IR, а також визначати сфери, де час реагування необхідно покращити, є корисним для покращення загальної готовності до інцидентів.

Кінцева ціль

Команда Глобальна перспектива кібербезпеки WEF 2023 стверджує, що 43% бізнес-лідерів вважають, що їх організація, ймовірно, постраждає від великої атаки протягом наступних двох років. Всеосяжна зміна тестування кібербезпеки завдяки посиленню співпраці та вдосконаленню процесів управління ризиками підвищує стійкість до кібератак.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoAiStream. Web3 Data Intelligence. Розширення знань. Доступ тут.

- Карбування майбутнього з Адріенн Ешлі. Доступ тут.

- Купуйте та продавайте акції компаній, які вийшли на IPO, за допомогою PREIPO®. Доступ тут.

- джерело: https://www.darkreading.com/edge-articles/5-ways-security-testing-can-aid-incident-response

- :є

- : ні

- :де

- 2022

- 66

- a

- здатність

- Здатний

- досягнення

- через

- проти

- Aid

- ВСІ

- дозволяти

- дозволяє

- по

- Також

- an

- аналіз

- аналізувати

- та

- вдячність

- підхід

- ЕСТЬ

- області

- навколо

- AS

- Оцінювання

- Активи

- At

- атака

- нападки

- середній

- Базова лінія

- BE

- буття

- Вірити

- Краще

- між

- рада

- Кордон

- порушення

- будувати

- Створюємо

- бізнес

- але

- by

- товариство

- CAN

- не може

- можливості

- обережно

- Центр

- централізована

- ланцюг

- виклик

- зміна

- Зміни

- канали

- вибір

- ясно

- співпрацювати

- співробітництво

- загальний

- зв'язку

- порівняти

- складність

- дотримання

- компонент

- всеосяжний

- міркування

- постійно

- безперервний

- постійно

- внесок

- Core

- Коштувати

- економія на витратах

- створювати

- створює

- Критерії

- критичний

- Поточний

- кібер-

- кібератаки

- Кібербезпека

- приладова панель

- дані

- Дані порушення

- Прийняття рішень

- зменшити

- оборони

- певний

- Визначає

- демонструвати

- деталі

- Виявлення

- Визначати

- розвивати

- розвивається

- різний

- важкий

- обговорення

- Дон

- вниз

- управляти

- керований

- кожен

- легко

- фактично

- елементи

- включіть

- заохочувати

- заохочує

- кінець

- підвищувати

- підвищена

- Підсилює

- підприємство

- Навколишнє середовище

- середовищах

- встановити

- встановлений

- Event

- еволюціонує

- обмін

- Здійснювати

- існувати

- існуючий

- експертиза

- Експлуатувати

- експлуатований

- обширний

- надзвичайно

- Face

- не вдалося

- швидше

- зворотний зв'язок

- поле

- результати

- Перший

- Сфокусувати

- фокусування

- стежити

- для

- Рамки

- від

- Повний

- Функції

- далі

- прогалини

- збір

- Глобальний

- Go

- мета

- управління

- Групи

- Мати

- допомога

- допомагає

- тут

- Високий

- високий ризик

- хіт

- Як

- HTTPS

- людина

- IBM

- Ідентифікація

- ідентифікований

- ідентифікувати

- ідентифікує

- значення

- важливо

- удосконалювати

- поліпшений

- поліпшення

- поліпшення

- in

- персонально

- інцидент

- реагування на інциденти

- Augmenter

- збільшений

- все більше і більше

- Інфраструктура

- спочатку

- розуміння

- Інтелект

- внутрішній

- в

- IT

- JPG

- ключ

- знання

- ландшафт

- Лідери

- рівень

- бібліотека

- лежить

- Ймовірно

- список

- Довго

- підтримувати

- основний

- зробити

- РОБОТИ

- управління

- дозріває

- Може..

- вимір

- методика

- Метрика

- мільйона

- Пом'якшити

- пом'якшення

- гроші

- монітор

- моніторинг

- більше

- найбільш

- мотивовані

- багато

- повинен

- Необхідність

- наступний

- немає

- номер

- of

- часто

- on

- працювати

- операції

- Можливість

- організація

- організаційної

- організації

- Інше

- з

- прогноз

- загальний

- проникнення

- Виконувати

- персонал

- перспектива

- плани

- plato

- Інформація про дані Платона

- PlatoData

- правдоподібний

- точок

- це можливо

- потенціал

- Практичний

- практика

- попередній

- раніше

- пріоритетів

- Пріоритетність

- пріоритетні

- пріоритет

- Процедури

- процес

- процеси

- профіль

- програма

- сприяє

- забезпечувати

- забезпечує

- Штовхати

- швидко

- ставка

- реальний

- реального часу

- реалістичний

- червоний

- Знижений

- скорочення

- удосконалювати

- регулярно

- Відносини

- доречний

- запам'ятати

- повторний

- звітом

- Представники

- дослідження

- пружність

- ресурси

- відповідь

- обов'язки

- результати

- Risk

- управління ризиками

- s

- Економія

- сценарій

- сценарії

- сфера

- безпеку

- вибирає

- сенс

- Послуги

- комплект

- кілька

- формуючи

- Поділитись

- загальні

- Повинен

- Шоу

- моделювання

- So

- Софтвер

- рішення

- конкретний

- швидкість

- відпрацьований

- зацікавлених сторін

- Штати

- Хитрість

- стратегії

- Стратегія

- сила

- наступні

- успіх

- успішний

- такі

- Systems

- тактика

- Мета

- цільове

- команда

- команди

- технічний

- методи

- тест

- тестерів

- Тестування

- Тести

- Що

- Команда

- їх

- Їх

- теоретичний

- Там.

- Ці

- вони

- речі

- це

- загроза

- загрози

- через

- час

- times

- синхронізація

- до

- занадто

- інструменти

- прозорий

- два

- розуміти

- розуміння

- невідомий

- відповідний сучасним вимогам

- Оновити

- використовує

- ПЕРЕВІР

- летючий

- Уразливості

- вразливість

- шлях..

- способи

- ДОБРЕ

- який

- в той час як

- ВООЗ

- волі

- з

- в

- без

- років

- зефірнет