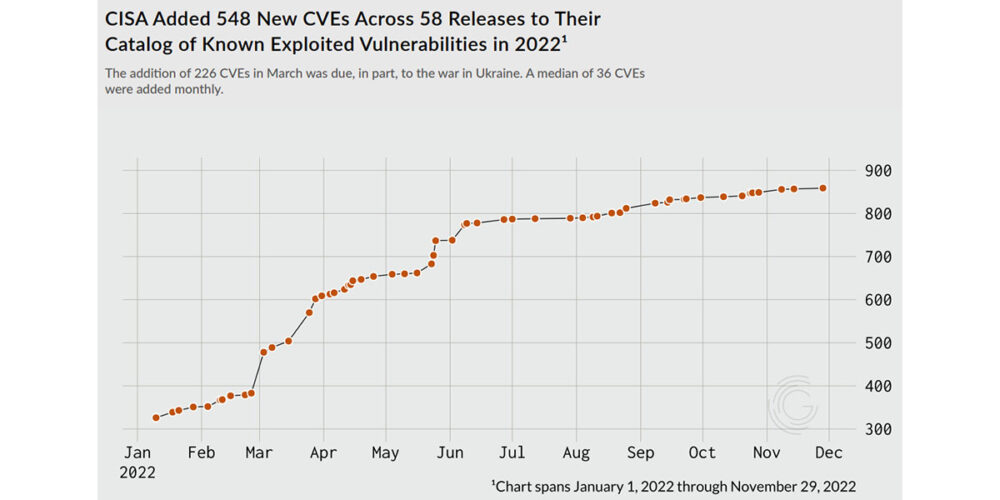

Ще в листопаді 2021 року Агентство з кібербезпеки та безпеки інфраструктури США (CISA) опублікувало Каталог відомих використаних вразливостей (KEV), щоб допомогти федеральним агентствам і організаціям критичної інфраструктури виявляти та усувати вразливості, які активно використовуються. CISA додала 548 нових уразливостей до каталогу через 58 оновлень із січня до кінця листопада 2022 року, згідно з Grey Noise у своєму першому в історії «Звіт про масові експлойти GreyNoise».

В тому числі приблизно 300 вразливостей Доданий у листопаді та грудні 2021 року, CISA перерахував приблизно 850 уразливостей у перший рік існування каталогу.

За даними Gray Noise, більше половини оновлень каталогу KEV у 2022 році спричинили активно використовувані вразливості в продуктах Microsoft, Adobe, Cisco та Apple. Сімдесят сім відсотків оновлень у каталозі KEV були старими уразливими місцями, створеними до 2022 року.

«Багато з них було опубліковано за попередні два десятиліття», — зазначив у звіті віце-президент Gray Noise із науки про дані Боб Рудіс.

Згідно з аналізом, проведеним командою Cyber Security Works, кілька вразливостей у каталозі KEV походять від продуктів, термін служби яких уже закінчився (EOL) і термін служби закінчився (EOSL). Незважаючи на те, що Windows Server 2008 і Windows 7 є продуктами EOSL, у каталозі KEV перелічено 127 уразливостей Server 2008 і 117 уразливостей Windows 7.

«Той факт, що вони є частиною CISA KEV, є досить показовим, оскільки це вказує на те, що багато організацій все ще використовують ці застарілі системи і тому стають легкою мішенню для зловмисників», — пише CSW у своєму «Розшифровка CISA KEVЗвіт ”.

Незважаючи на те, що спочатку каталог був призначений для критичної інфраструктури та організацій державного сектору, він став авторитетним джерелом, на якому зловмисники використовують або використовували вразливості. Це є ключовим, оскільки національна база даних уразливостей (NVD) присвоїла Common Вразливі місця та ризики (CVE) для понад 12,000 2022 уразливостей у XNUMX році, і для захисників підприємства було б незручно оцінювати кожну з них, щоб визначити ті, що стосуються їхнього середовища. Корпоративні команди можуть використовувати підібраний каталог CVE під активними атаками для створення своїх списків пріоритетів.

Насправді CSW виявив деяку затримку між моментом, коли центр нумерації CVE (CNA), такий як Mozilla або MITRE, призначив CVE уразливості, і додаванням уразливості до NVD. Наприклад, уразливість в Apple WebKitGTK (CVE-2019-8720), яка отримала CVE від Red Hat у жовтні 2019 року, була додана до каталогу KEV у березні, оскільки її використовувало програмне забезпечення-вимагач BitPaymer. Його не було додано до НВД станом на початок листопада (кінцева дата для звіту CSW).

Організація, яка покладається на NVD для визначення пріоритетів виправлення, пропустить проблеми, які активно атакуються.

Тридцять шість відсотків уразливостей у каталозі є недоліками віддаленого виконання коду, а 22% є недоліки виконання привілеїв, знайдено CSW. За даними CSW, у каталозі KEV CISA було 208 уразливостей, пов’язаних із групами програм-вимагачів, а 199 використовувалися групами APT. Також було збігання, коли 104 уразливості використовували як програми-вимагачі, так і групи APT.

Наприклад, уразливість середнього рівня розкриття інформації в Microsoft Silverlight (CVE-2013-3896) пов’язана з 39 групами програм-вимагачів, повідомляє CSW. The той самий аналіз від CSW виявлено, що 2012 групи APT використовують критичну вразливість переповнення буфера в елементах керування ListView/TreeView ActiveX, які використовуються документами Office (CVE-0158-2017), і серйозну проблему пошкодження пам’яті в Microsoft Office (CVE-11882-23). , зокрема нещодавно групою Thrip APT (Lotus Blossom/BitterBug), у листопаді 2022 року.

Сплеск у березні 2022 року є результатом вторгнення Росії в Україну в лютому, і оновлення включали багато застарілих вразливостей, якими державні актори, як відомо, використовували бізнес, уряди та організації критичної інфраструктури, сказав Gray Noise. Переважній більшості – 94% – уразливостей, доданих до каталогу в березні, було присвоєно CVE до 2022 року.

CISA оновлює каталог KEV, лише якщо вразливість активно використовується, їй призначено CVE та є чіткі вказівки щодо усунення проблеми. У 2022 році захисники підприємства мали справу з оновленням каталогу KEV майже щотижня, причому нове сповіщення зазвичай надходило кожні чотири-сім днів, написав Рудіс. Захисники з такою ж імовірністю мали лише один день між оновленнями, а найдовша перерва, яку захисники мали у 2022 році між оновленнями, становила 17 днів.