Хмарні версії менеджера платформи розробки програмного забезпечення JetBrains TeamCity вже оновлено проти нової пари критичних уразливостей, але локальні розгортання потребують негайного виправлення, попередив цього тижня пораду щодо безпеки від постачальника.

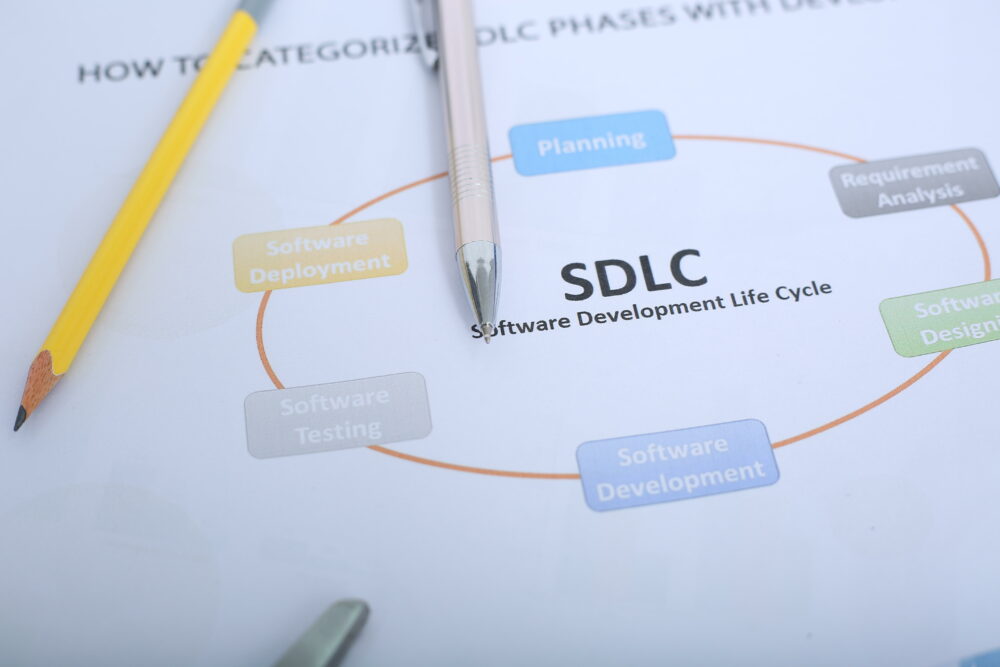

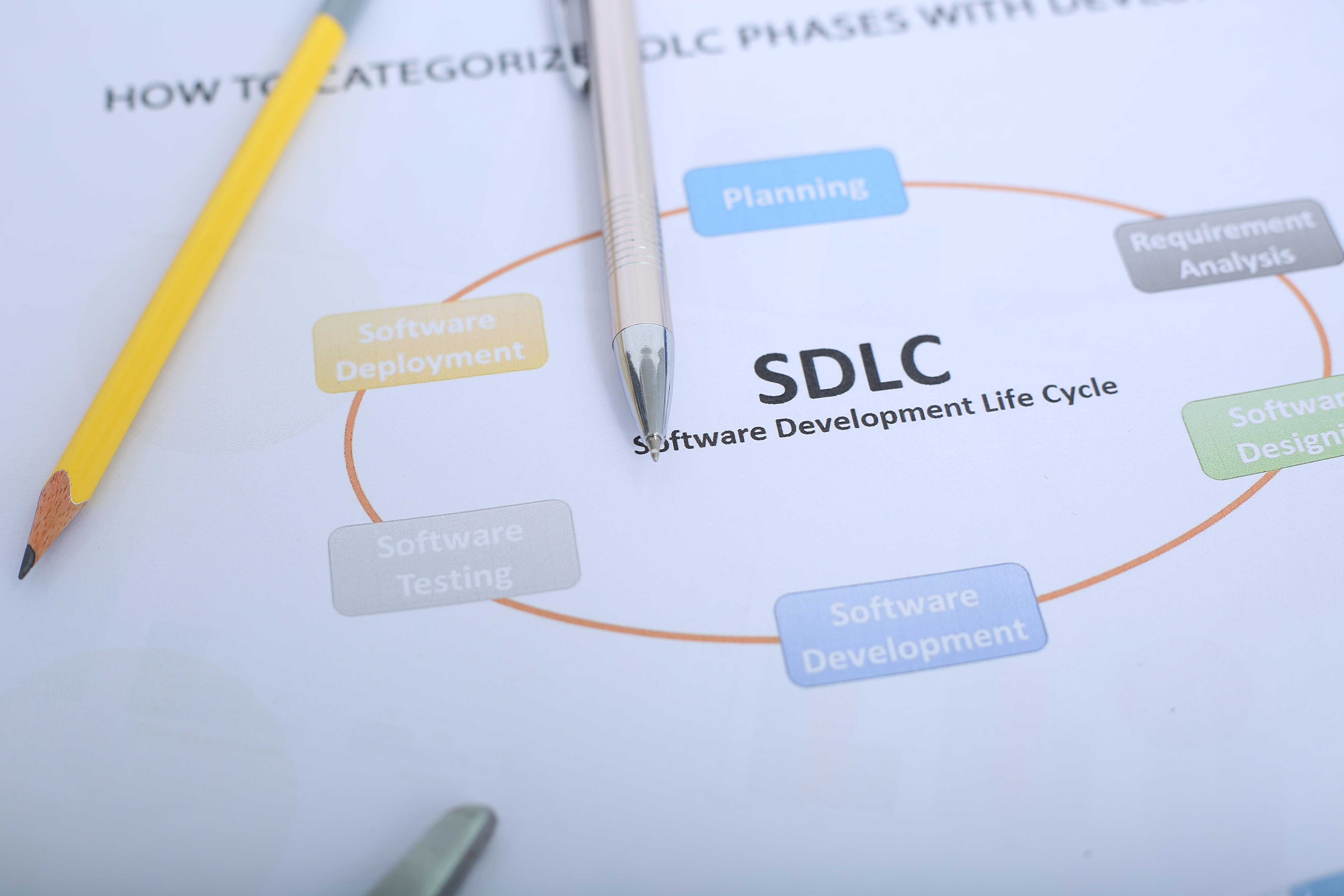

Це другий раунд критичні вразливості TeamCity за останні два місяці. Наслідки можуть бути широкими: платформа життєвого циклу розробки програмного забезпечення (SDLC) компанії використовується в 30,000 XNUMX організаціях, включаючи Citibank, Nike і Ferrari.

Інструмент TeamCity керує конвеєром розробки програмного забезпечення CI/CD, тобто процесом створення, тестування та розгортання коду. Нові вразливості, які відстежуються за CVE-2024-27198 і CVE-2024-27199, можуть дозволити суб’єктам загрози обійти автентифікацію та отримати контроль адміністратора над сервером TeamCity жертви, згідно з допис у блозі від TeamCity.

У лютому компанія Rapid7 виявила недоліки та повідомила про них. Команда Rapid7 готова оприлюднити повні технічні деталі неминуче, тому командам, які використовують локальні версії TeamCity до 2023.11.3, вкрай необхідно виправити свої системи до того, як зловмисники скористаються цією можливістю, повідомила компанія.

Окрім випуску оновленої версії TeamCity 2023-11.4, постачальник запропонував плагін для виправлення безпеки для команд, які не можуть швидко оновитися.

Середовище CI/CD є основоположним для ланцюга постачання програмного забезпечення, що робить його привабливим вектором атаки для складних груп розширених постійних загроз (APT).

Помилка JetBrains TeamCity загрожує ланцюгу постачання програмного забезпечення

Наприкінці 2023 року уряди в усьому світі занепокоїли, що російська державна група APT29 (така ж Nobelium, Midnight Blizzard і Cozy Bear — загроза, що стоїть за 2020 роком) Атака SolarWinds) активно експлуатував подібне уразливість у JetBrains TeamCity що також може призвести до кібератак на ланцюг постачання програмного забезпечення.

«Здатність неавтентифікованого зловмисника обійти перевірку автентифікації та отримати адміністративний контроль становить значний ризик не лише для безпосереднього оточення, але й для цілісності та безпеки програмного забезпечення, яке розробляється та розгортається через такі скомпрометовані конвеєри CI/CD», — Райан Сміт. , керівник продукту для Deepfence, йдеться в заяві.

Сміт додав, що дані свідчать про «помітне зростання» як обсягу, так і складності кібератак у ланцюзі поставок програмного забезпечення в цілому.

«Нещодавній інцидент з JetBrains служить яскравим нагадуванням про важливість оперативного управління вразливістю та стратегій проактивного виявлення загроз», — сказав Сміт. «Підтримуючи культуру гнучкості та стійкості, організації можуть покращити свою здатність перешкоджати виникаючим загрозам і ефективно захищати свої цифрові активи».

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :є

- : ні

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- здатність

- За

- через

- активно

- актори

- доданий

- доповнення

- адмін

- адміністративний

- просунутий

- порадив

- консультативний

- проти

- ака

- тривога

- дозволяти

- вже

- Також

- an

- та

- APT

- AS

- Активи

- атака

- нападаючий

- привабливий

- Authentication

- BE

- ведмідь

- було

- перед тим

- за

- буття

- обидва

- Помилка

- помилки

- побудований

- але

- by

- обходити

- CAN

- Залучайте

- ланцюг

- Перевірки

- Citibank

- код

- компанія

- складність

- Компрометація

- контроль

- може

- критичний

- критичність

- культура

- кібератаки

- дані

- розгорнути

- розгортання

- деталі

- Виявлення

- розвиненою

- розробка

- цифровий

- Цифрові активи

- фактично

- з'являються

- підвищувати

- Навколишнє середовище

- експлуатація

- лютого

- Ferrari

- недоліки

- для

- виховання

- знайдений

- від

- Повний

- фундаментальний

- Отримувати

- Загальне

- отримати

- Уряду

- Group

- Групи

- Мати

- голова

- HTTPS

- Негайний

- імператив

- in

- інцидент

- У тому числі

- цілісність

- IT

- JPG

- Пізно

- Життєвий цикл

- Робить

- управління

- менеджер

- управляє

- опівночі

- місяців

- Необхідність

- Нові

- NIKE

- Помітний

- of

- запропонований

- тільки

- на

- Можливість

- організації

- пара

- Минуле

- пластир

- Виправлення

- трубопровід

- платформа

- plato

- Інформація про дані Платона

- PlatoData

- підключати

- готовий

- позах

- пошта

- Проактивний

- процес

- Product

- швидко

- піднятий

- наслідки

- останній

- звільнити

- випуску

- нагадування

- Повідомляється

- пружність

- Risk

- круглий

- біг

- російський

- Райан

- s

- захист

- Зазначений

- другий

- безпеку

- патч безпеки

- сервер

- служить

- Шоу

- значний

- аналогічний

- коваль

- Софтвер

- розробка програмного забезпечення

- ланцюг постачання програмного забезпечення

- складний

- різко

- Заява

- стратегії

- такі

- поставка

- ланцюжка поставок

- Systems

- команда

- команди

- технічний

- перевірений

- Що

- Команда

- їх

- це

- На цьому тижні

- загроза

- актори загроз

- загрози

- через

- зірвати

- до

- інструмент

- два

- не в змозі

- при

- оновлений

- модернізація

- використовуваний

- продавець

- версія

- версії

- Жертва

- обсяг

- Уразливості

- вразливість

- попередили

- було

- week

- були

- який

- широкий

- світовий

- зефірнет