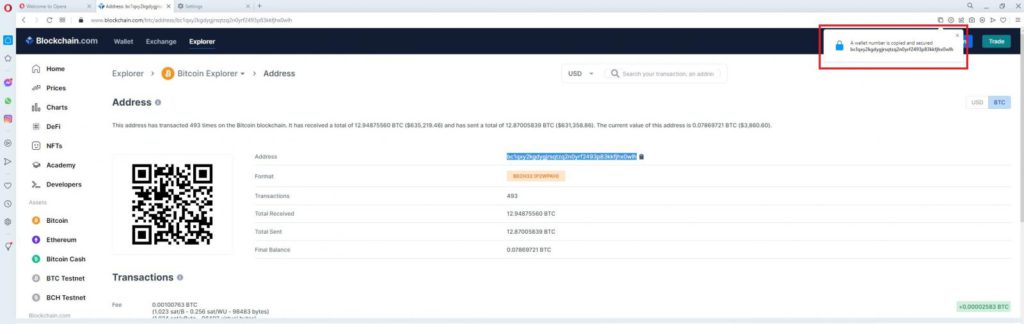

Викрадачі буфера обміну знають, що запам’ятовування довгих алфавітно-цифрових адрес гаманців може ускладнити криптовалютні транзакції. Наприклад, біткойн-адреса може містити від 26 до 35 символів.

Лише один неправильний або пропущений символ може призвести до втрати та безповоротності крипто. Таким чином, копіювання та вставлення може виглядати дуже привабливо, коли потрібно правильно вказати кожен символ.

Але кіберзлочинці розраховують на залежність від Control + C / Cmd + C для перенаправлення переказів криптовалюти прямо на власні гаманці.

За частку секунди ви можете надіслати свою криптографію безпосередньо злочинцю, чиє шкідливе програмне забезпечення було приховано на вашому комп’ютері місяцями.

Відносно простий фрагмент шкідливого коду замінить адресу гаманця, збережену в буфері обміну комп’ютера під керуванням ОС Windows.

Це означає, що коли позначка натискає вставити (Control + P / Cmd + P), вони мимоволі вводять адресу викрадача буфера обміну.

Детальніше: Підліткам-хакерам буфера обміну, які вкрали біткойн на $800 тис., все ще це може піти з рук

Один Reddit користувач пощастило помітити в останню хвилину зміну скопійованої адреси гаманця під час спроби здійснити транзакцію між криптобіржею Kraken і гаманцем Monero.

«Коли я копіюю та вставляю адресу свого гаманця з Kraken, вставлена адреса не та сама. Це нормально чи вірус?», – запитав користувач Reddit.

Інший користувач відкритий частина зловмисного програмного забезпечення для захоплення буфера обміну, прихованого в публікації на Reddit про найкращі практики конфіденційності для користувачів Windows 10.

Перехопити буфер обміну так само просто, як скопіювати та вставити

Викрадення буфера обміну — це, по суті, пасивне шахрайство. Зловмисники обманом змушують користувачів інсталювати програмне забезпечення, і вкрадена криптовалюта потрапляє в систему.

За даними AV-Test понад 1 млрд штук. шкідливих програм в Інтернеті. Більше половини цього програмного забезпечення — це троянські коні, шкідливий код, прихований у програмах, які інакше виглядають безневинно.

Найгірше те, що потенційним криптокрадіям навіть не обов’язково бути особливо вправним у програмуванні. У мережі є кілька різновидів програмного забезпечення для викрадення буфера обміну.

У 2018 році це вдалося парі британських підлітків вкрасти більше 16 біткоінів (на сьогодні коштує 650,000 XNUMX доларів). Код викрадення буфера обміну було незаконно внесено в криптогаманець, який можна завантажити, яким вони поділилися на Reddit.

Однак деякі кампанії викрадення буфера обміну діють у набагато більшому масштабі. BleepingComputer відстежив одну частину шкідливого програмного забезпечення, яке монітори більше 2 мільйонів криптоадрес.

На початку 2019 року з’явилося перше шкідливе програмне забезпечення для викрадення буфера обміну Android відкритий у магазині Google Play, прихований у підробленому додатку MetaMask.

Подібним чином хакери можуть використовувати цю техніку для викрадення конфіденційних даних і фіату. Викрадачі буфера обміну можуть використовувати зловмисне програмне забезпечення для отримання банківських реквізитів і номерів кредитних карток, які додаються до буфера обміну.

Як захистити буфер обміну від хакерів

Хоча крадіжка криптовалюти через зламаний буфер обміну є відносно новою крадіжкою, цілком імовірно, що ваш буфер обміну викрадали раніше.

Часто веб-сайти новин додають посилання або кредит на уривок статті, яку ви додаєте в буфер обміну. Однак більшість жертв зловіснішої версії цієї технології не помітять цього, поки не стане надто пізно.

Кіберзлочинці завжди придумують нові вектори атак, щоб отримати зловмисне програмне забезпечення на вашому комп’ютері.

Дійсно, Reversing Labs виявили близько 760 р Приклади викрадення коду в сховищі програмного забезпечення з відкритим кодом Ruby Gems.

Розробники з усього світу створюють такі сховища, як Ruby Gems, і включають код, знайдений у бібліотеках, у комерційне програмне забезпечення. Тому важливо підтримувати ваше антивірусне програмне забезпечення в актуальному стані.

Веб-браузер Opera 84 має функцію «Захист від вставлення», яка стежить за будь-якими змінами в останню секунду вставленої інформації. Ви можете запустити браузер Opera в Windows, Linux і macOS.

«Захист від вставлення захищає вас від [викрадення буфера обміну]. Коли ви копіюєте конфіденційні дані у браузері Opera, дані відстежуються на наявність змін протягом деякого часу або доки ви не вставите дані. Якщо дані змінено зовнішньою програмою, з’явиться попередження», – повідомили в Opera (через Новини Softpedia).

Але зрештою. ваша найкраща лінія захисту — вводити адресу призначення по одному символу та подвійний тричі перевірте, чи це правильно.

Слідкуй за нами на Twitter для більш інформованих новин.

Вийшов зараз: перші чотири епізоди нашого поточного серіалу розслідувань подкастів Інновація: Blockchain City.

Повідомлення Ось як захистити криптовалюту від викрадення буфера обміну вперше з'явився на Протос.

- "

- 000

- 10

- 2019

- 84

- МЕНЮ

- через

- дію

- адреса

- адреси

- чоловіча

- додаток

- додаток

- навколо

- стаття

- доступний

- Банк

- КРАЩЕ

- Біткойн

- Bitcoin Гаманець

- BleepingComputer

- blockchain

- Британський

- браузер

- Помилка

- Кампанії

- зміна

- код

- Кодування

- майбутній

- комерційний

- сприяти

- контроль

- може

- кредит

- кредитна картка

- Кримінальну

- крипто

- криптообмін

- Крипто гаманець

- криптовалюта

- кіберзлочинці

- дані

- оборони

- безпосередньо

- відкритий

- Рано

- увійшов

- істотний

- приклад

- обмін

- підроблений

- особливість

- указ

- Перший

- знайдений

- отримання

- добре

- в Google Play

- Google Play Маркет

- хакери

- урожай

- викрадати

- Як

- How To

- HTTPS

- інформація

- інтернет

- зберігання

- Кракена

- Labs

- більше

- Ймовірно

- Лінія

- LINK

- Linux

- Довго

- машина

- MacOS

- шкідливих програм

- вдалося

- позначити

- MetaMask

- мільйона

- Monero

- місяців

- більше

- найбільш

- новини

- нормальний

- номера

- онлайн

- Opera

- операційний

- інакше

- власний

- особливо

- частина

- Play

- Play Маркет

- Подкаст

- недоторканність приватного життя

- програми

- захист

- Сховище

- рулонах

- прогін

- біг

- сейф

- Зазначений

- шкала

- Шахрайство

- загальні

- простий

- So

- Софтвер

- деякі

- Spot

- вкрав

- вкрали

- зберігати

- Технологія

- підлітків

- світ

- крадіжка

- час

- сьогодні

- трансакцію

- Transactions

- переклади

- троянець

- us

- використання

- користувачі

- жертви

- Відео

- вірус

- Wallet

- Гаманці

- веб-сайти

- ВООЗ

- windows

- світ

- вартість

- YouTube