Користувачі можуть скористатися перевагами криптографічного захисту, запропонованого GPG, щоб захистити файли та дані, які вони хочуть зберігати в таємниці.

У цьому посібнику я поясню наявні у вас варіанти шифрування файлів за допомогою програмного забезпечення з відкритим кодом на комп’ютері Linux, Mac або Windows. Потім ви можете передавати цю цифрову інформацію на відстань і в часі собі чи іншим.

Програма «GNU Privacy Guard» (GPG), версія PGP (Pretty Good Privacy) з відкритим кодом, дозволяє:

- Шифрування за допомогою пароля.

- Секретний обмін повідомленнями з використанням криптографії з відкритим/приватним ключем

- Автентифікація повідомлень/даних (за допомогою цифрових підписів і перевірки)

- Аутентифікація закритого ключа (використовується в Bitcoin)

Варіант перший

Перший варіант – це те, що я продемонструю нижче. Ви можете зашифрувати файл будь-яким паролем. Будь-яка особа, яка має пароль, може розблокувати (розшифрувати) файл, щоб переглянути його. Проблема полягає в тому, як безпечно надіслати комусь пароль? Ми повернулися до початкової проблеми.

Варіант другий

Другий варіант вирішує цю дилему (як тут). Замість того, щоб блокувати файл паролем, ми можемо заблокувати його чийсь відкритий ключ — цей «хтось» є одержувачем повідомлення. Відкритий ключ походить від відповідного закритого ключа, і закритий ключ (який має лише «хтось») використовується для розблокування (дешифрування) повідомлення. За допомогою цього методу конфіденційна (незашифрована) інформація ніколи не надсилається. Дуже мило!

Відкритий ключ – це те, що можна безпечно поширювати через Інтернет. Мій є тут, наприклад. Зазвичай вони надсилаються на сервери ключів. Сервери ключів схожі на вузли, які зберігають відкриті ключі. Вони зберігають і синхронізують копії відкритих ключів людей. Ось один:

Ви можете ввести мій e-mail і знайти мій відкритий ключ у результаті. Я також його зберіг тут і ви можете порівняти те, що ви знайшли на сервері.

Варіант третій

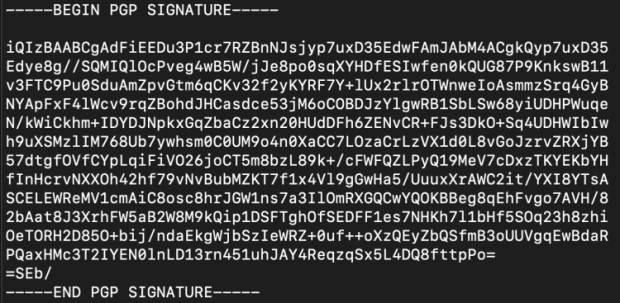

Третій варіант не стосується секретних повідомлень. Йдеться про перевірку того, що повідомлення не було змінено під час його доставки. Це працює, якщо хтось має закритий ключ підпис деякі цифрові дані. Даними може бути лист або навіть програмне забезпечення. У процесі підписання створюється цифровий підпис (велике число, отримане з закритого ключа та даних, які підписуються). Ось як виглядає цифровий підпис:

Це текстовий файл, який починається сигналом «початок» і закінчується сигналом «кінець». Між ними є купа тексту, яка насправді кодує величезну кількість. Це число походить із закритого ключа (гігантського числа) і даних (які насправді завжди також є числом; для комп’ютера всі дані є нулями та одиницями).

Будь-хто може переконатися, що дані не були змінені з моменту їх підписання оригінальним автором, взявши:

- Відкритий ключ

- дані

- Підпис

Результатом запиту буде TRUE або FALSE. TRUE означає, що завантажений файл (або повідомлення) не було змінено з моменту його підписання розробником. Дуже круто! FALSE означає, що дані змінилися або застосовано неправильний підпис.

Варіант четвертий

Варіант четвертий схожий на варіант третій, за винятком того, що замість перевірки, чи дані не були змінені, TRUE означатиме, що підпис створено закритим ключем, пов’язаним із запропонованим відкритим ключем. Іншими словами, особа, яка підписала, має закритий ключ до відкритого ключа, який ми маємо.

Цікаво, що це все, що мав би зробити Крейг Райт, щоб довести, що він Сатоші Накамото. Йому не потрібно фактично витрачати монети.

Ми вже маємо адреси (подібні до відкритих ключів), якими володіє Сатоші. Потім Крейг може створювати підпис зі своїм особистим ключем до цих адрес у поєднанні з будь-яким повідомленням на зразок «Я справді Сатоші, ха-ха!» а потім ми можемо об’єднати повідомлення, підпис і адресу та отримати ПРАВДИВИЙ результат, якщо він Сатоші, і результат CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD, якщо він не такий.

Варіант третій і четвертий — різниця.

Справа в тому, чому ви довіряєте. Якщо ви впевнені, що відправник володіє закритим ключем до відкритого ключа, який у вас є, перевірка перевіряє, чи повідомлення не змінилося.

Якщо ви не довіряєте зв’язку між закритим та відкритим ключами, перевірка стосується не зміни повідомлення, а зв’язку ключа.

Це те чи інше для НЕПРАВИЛЬНОГО результату.

Якщо ви отримуєте ІСТИННИЙ результат, то ви знаєте, що ОБИВА ключові зв’язки дійсні, І повідомлення не змінене з моменту створення підпису.

Отримайте GPG для свого комп’ютера

GPG вже постачається з операційними системами Linux. Якщо вам не пощастило користуватися комп’ютером Mac або, не дай Бог, комп’ютером Windows, вам потрібно буде завантажити програмне забезпечення з GPG. Інструкції щодо завантаження та використання в цих операційних системах можна знайти тут.

Вам не потрібно використовувати жодні графічні компоненти програмного забезпечення, все можна зробити з командного рядка.

Шифрування файлів за допомогою пароля

Створіть секретний файл. Це може бути простий текстовий файл, або zip-файл, що містить багато файлів, або архівний файл (tar). Залежно від того, наскільки конфіденційні дані, ви можете розглянути можливість створення файлу на комп’ютері з повітряним проміжком. Або настільний комп’ютер, створений без компонентів WiFi, який ніколи не підключається до Інтернету за допомогою кабелю, або ви можете створити Raspberry Pi Zero v1.3 дуже дешево, з інструкції тут.

За допомогою терміналу (Linux/Mac) або CMD.exe (Windows) змініть свій робочий каталог на те місце, куди ви помістили файл. Якщо це не має сенсу, пошукайте в Інтернеті, і за п’ять хвилин ви зможете дізнатися, як орієнтуватися у файловій системі вашої операційної системи (виконайте пошук: «Командний рядок навігаційної файлової системи YouTube» і введіть назву вашої операційної системи).

З правильного каталогу ви можете зашифрувати файл (наприклад, «file.txt») таким чином:

gpg -c file.txt

Це «gpg», пробіл, «-c», пробіл, а потім ім’я файлу.

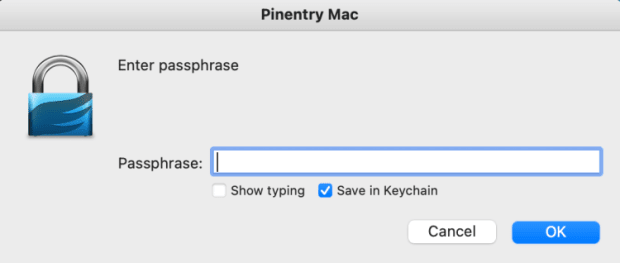

Потім вам буде запропоновано ввести пароль. Це зашифрує новий файл. Якщо ви використовуєте GPG Suite на Mac, зауважте, що «Зберегти у Keychain» позначено за замовчуванням (див. нижче). Ви можете не зберігати цей пароль, якщо він особливо конфіденційний.

Яку б ОС ви не використовували, пароль зберігатиметься в пам’яті протягом 10 хвилин. Ви можете очистити це так:

gpg-connect-agent reloadagent /до побачення

Після того, як ваш файл буде зашифровано, оригінальний файл залишиться (незашифрованим), і буде створено новий файл. Ви повинні вирішити, видаляти оригінал чи ні. Ім’я нового файлу буде таким самим, як і вихідний, але в кінці буде «.gpg». Наприклад, «file.txt» створить новий файл під назвою «file.txt.gpg». Потім ви можете перейменувати файл, якщо хочете, або ви могли б назвати файл, додавши додаткові параметри в команду вище, як це:

gpg -c –вивід MySecretFile.txt file.txt

Тут ми маємо «gpg», пробіл, «-c», пробіл, «–вихід», пробіл, ім’я файлу, яке ви хочете, пробіл, ім’я файлу, який ви шифруєте.

Бажано попрактикуватися в розшифровці файлу. Це один із способів:

файл gpg.txt.gpg

Це просто «gpg», пробіл і назва зашифрованого файлу. Вам не потрібно вказувати жодних опцій.

Програма GPG здогадається, що ви маєте на увазі, і спробує розшифрувати файл. Якщо ви зробите це відразу після шифрування файлу, запит на введення пароля може не з’явитися, оскільки пароль все ще зберігається в пам’яті комп’ютера (протягом 10 хвилин). В іншому випадку вам потрібно буде ввести пароль (GPG називає це парольною фразою).

За допомогою команди «ls» (Mac/Linux) або «dir» (Windows) ви помітите, що у вашому робочому каталозі було створено новий файл без розширення «.gpg». Ви можете прочитати його з командного рядка за допомогою (Mac/Linux):

cat file.txt

Ще один спосіб розшифрувати файл за допомогою цієї команди:

gpg -d файл.txt.gpg

Це те саме, що й раніше, але також із опцією «-d». У цьому випадку новий файл не створюється, але вміст файлу друкується на екрані.

Ви також можете розшифрувати файл і вказати назву вихідного файлу так:

gpg -d – вихідний файл.txt файл.txt.gpg

Тут ми маємо «gpg», пробіл, «-d», який не обов’язковий, пробіл, «–вихід», пробіл, ім’я нового файлу, який ми хочемо, пробіл і, нарешті, ім’я файлу ми розшифровуємо.

Надсилання зашифрованого файлу

Тепер ви можете скопіювати цей файл на USB-накопичувач або надіслати його електронною поштою. Він зашифрований. Ніхто не зможе прочитати його, якщо пароль хороший (довгий і досить складний) і його не можна зламати.

Ви можете надіслати це повідомлення собі в іншу країну, зберігши його в електронній пошті або в хмарі.

Деякі дурні люди зберігають свої приватні ключі біткойнів у хмарі в незашифрованому стані, що надзвичайно ризиковано. Але якщо файл, що містить приватні ключі Bitcoin, зашифрований надійним паролем, це безпечніше. Це особливо вірно, якщо він не називається «Bitcoin_Private_Keys.txt.gpg». Не робіть цього!

ПОПЕРЕДЖЕННЯ. Важливо розуміти, що я ні в якому разі не заохочую вас розміщувати інформацію про особистий ключ Bitcoin на комп’ютері (апаратні кошельки були створені, щоб дозволити вам ніколи цього не робити). Те, що я пояснюю тут, стосується особливих випадків, під моїм керівництвом. Мої учні в програма наставництва знатимуть, що вони роблять, і використовуватимуть лише комп’ютер із зазором, а також знатимуть усі потенційні ризики та проблеми, а також способи їх уникнення. Будь ласка, не вводьте вихідні фрази в комп’ютер, якщо ви не є фахівцем з безпеки і точно не знаєте, що робите, і не звинувачуйте мене, якщо ваш біткойн вкрадуть!

Зашифрований файл також можна надіслати іншій особі, а пароль можна надіслати окремо, можливо, за допомогою іншого пристрою зв’язку. Це простіший і менш безпечний спосіб порівняно з другим варіантом, який описано на початку цього посібника.

Насправді існують різноманітні способи доставки секретного повідомлення через відстань і час. Якщо ви знаєте ці інструменти, гарно й ретельно продумаєте всі ризики та сценарії, можна скласти хороший план. Або я готовий допомогти.

Успіхів і щасливого біткоінінгу!

Це гостьовий пост від Армана Пармана. Висловлені думки є повністю їх власними і не обов’язково відображають думки BTC Inc або Журнал Bitcoin.

- 10

- МЕНЮ

- через

- адреса

- адреси

- Перевага

- ВСІ

- вже

- завжди

- Інший

- архів

- Authentication

- доступний

- перед тим

- початок

- буття

- нижче

- Біткойн

- БТД

- BTC Inc.

- будувати

- гроно

- кабель

- випадків

- зміна

- контроль

- Перевірки

- хмара

- Монети

- комбінований

- Комунікація

- порівняний

- комп'ютер

- підключений

- зміст

- Відповідний

- може

- країна

- Крейг Райт

- створювати

- створений

- створює

- створення

- криптографічні

- дані

- доставка

- Залежно

- робочий стіл

- Розробник

- пристрій

- різний

- цифровий

- відстань

- розподілений

- Ні

- скачати

- управляти

- під час

- заохочення

- закінчується

- величезний

- Що натомість? Створіть віртуальну версію себе у

- особливо

- все

- приклад

- Крім

- експерт

- виражений

- в кінці кінців

- знайдений

- отримання

- добре

- гість

- Guest Post

- керівництво

- щасливий

- має

- тут

- Як

- How To

- HTTPS

- ідея

- важливо

- В інших

- включати

- інформація

- інтернет

- IT

- ключ

- ключі

- великий

- УЧИТЬСЯ

- Лінія

- Linux

- Довго

- удача

- макінтош

- made

- РОБОТИ

- Матерія

- засоби

- пам'ять

- обмін повідомленнями

- може бути

- обов'язково

- вузли

- номер

- запропонований

- операційний

- операційна система

- операційні системи

- Думки

- варіант

- Опції

- Інше

- інакше

- власний

- яка перебуває у власності

- особливо

- Пароль

- Люди

- може бути

- людина

- фрази

- потенціал

- практика

- досить

- недоторканність приватного життя

- приватний

- Private Key

- Приватні ключі

- Проблема

- проблеми

- процес

- виробляти

- Вироблений

- програма

- захист

- захист

- громадськість

- публічний ключ

- відкриті ключі

- відображати

- відносини

- залишатися

- вимагається

- ризики

- Ризикований

- Satoshi

- Сатоши Накамото

- Екран

- Пошук

- безпечний

- безпеку

- насіння

- сенс

- аналогічний

- простий

- з

- Софтвер

- Вирішує

- деякі

- Хтось

- що в сім'ї щось

- Простір

- спеціальний

- витрачати

- стан

- зберігати

- сильний

- система

- Systems

- взяття

- термінал

- час

- інструменти

- перевезення

- Довіряйте

- Ubuntu

- розуміти

- відімкнути

- USB

- використання

- зазвичай

- перевірка

- перевірити

- вид

- Що

- ВООЗ

- Wi-Fi

- windows

- без

- слова

- робочий

- працює

- б

- нуль