اس فعال مہم میں استعمال ہونے والی بدنیتی پر مبنی ایپس سگنل، وائبر اور ٹیلیگرام جیسی ایپس سے رابطوں، ایس ایم ایس پیغامات، ریکارڈ شدہ فون کالز، اور یہاں تک کہ چیٹ پیغامات کو بھی خارج کر دیتی ہیں۔

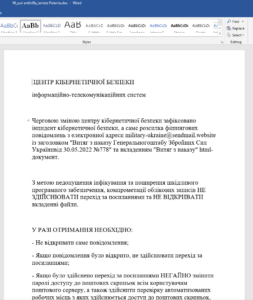

ای ایس ای ٹی کے محققین نے ایک فعال مہم کی نشاندہی کی ہے جو اینڈرائیڈ صارفین کو نشانہ بناتی ہے، جسے بہاموت اے پی ٹی گروپ نے چلایا ہے۔ یہ مہم جنوری 2022 سے فعال ہے اور نقصان دہ ایپس کو ایک جعلی SecureVPN ویب سائٹ کے ذریعے تقسیم کیا جاتا ہے جو ڈاؤن لوڈ کرنے کے لیے صرف اینڈرائیڈ ایپس فراہم کرتی ہے۔ نوٹ کریں کہ اگرچہ اس مہم میں استعمال ہونے والا مالویئر SecureVPN نام استعمال کرتا ہے، لیکن اس کا جائز، ملٹی پلیٹ فارم SecureVPN سافٹ ویئر اور سروس سے کوئی تعلق نہیں ہے۔

- استعمال شدہ ایپ مختلف اوقات میں دو جائز VPN ایپس، SoftVPN یا OpenVPN میں سے کسی ایک کا ٹروجنائزڈ ورژن رہا ہے، جسے Bahamut اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا ہے جسے Bahamut گروپ ماضی میں استعمال کرتا رہا ہے۔

- ہم تقسیم کی ویب سائٹ کے ذریعے دستیاب کوڈ کی تبدیلیوں اور اپ ڈیٹس کے ساتھ ان بدنیتی سے پیچ شدہ ایپس کے کم از کم آٹھ ورژنز کی شناخت کرنے میں کامیاب رہے، جس کا مطلب یہ ہو سکتا ہے کہ مہم اچھی طرح سے برقرار ہے۔

- ایپ میں ترمیم کا بنیادی مقصد صارف کے حساس ڈیٹا کو نکالنا اور متاثرین کی میسجنگ ایپس کی فعال طور پر جاسوسی کرنا ہے۔

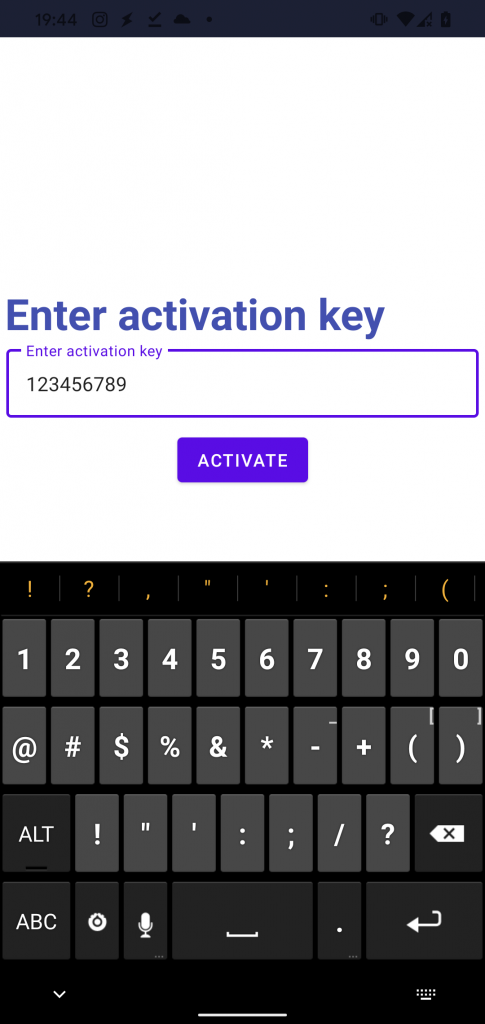

- ہمارا ماننا ہے کہ اہداف کا انتخاب احتیاط سے کیا جاتا ہے، کیونکہ ایک بار جب Bahamut اسپائی ویئر شروع ہو جاتا ہے، یہ VPN اور اسپائی ویئر کی فعالیت کو فعال کرنے سے پہلے ایک ایکٹیویشن کلید کی درخواست کرتا ہے۔ ایکٹیویشن کلید اور ویب سائٹ کا لنک دونوں ممکنہ طور پر ہدف بنائے گئے صارفین کو بھیجے گئے ہیں۔

- ہم ابتدائی ڈسٹری بیوشن ویکٹر (ای میل، سوشل میڈیا، میسجنگ ایپس، ایس ایم ایس، وغیرہ) کو نہیں جانتے۔

ESET محققین نے Bahamut سپائی ویئر کے کم از کم آٹھ ورژن دریافت کیے ہیں۔ میلویئر کو ایک جعلی SecureVPN ویب سائٹ کے ذریعے دو جائز ایپس کے ٹروجنائزڈ ورژن کے طور پر تقسیم کیا جاتا ہے۔ سافٹ وی پی این اور اوپن وی پی این. یہ بدنیتی پر مبنی ایپس کبھی بھی Google Play سے ڈاؤن لوڈ کے لیے دستیاب نہیں تھیں۔

میلویئر حساس ڈیٹا جیسے رابطے، ایس ایم ایس پیغامات، کال لاگ، ڈیوائس لوکیشن، اور ریکارڈ شدہ فون کالز کو نکالنے کے قابل ہے۔ یہ بہت مقبول میسجنگ ایپس بشمول سگنل، وائبر، واٹس ایپ، ٹیلی گرام، اور فیس بک میسنجر کے ذریعے تبادلہ شدہ چیٹ پیغامات کی بھی فعال طور پر جاسوسی کر سکتا ہے۔ ڈیٹا کا اخراج میلویئر کی کی لاگنگ فنکشنلٹی کے ذریعے کیا جاتا ہے، جو کہ قابل رسائی خدمات کا غلط استعمال کرتا ہے۔ مہم بہت زیادہ ٹارگٹ دکھائی دیتی ہے، کیونکہ ہمیں اپنے ٹیلی میٹری ڈیٹا میں کوئی مثال نظر نہیں آتی۔

بہاموت کا جائزہ

Bahamut APT گروپ عام طور پر مشرق وسطیٰ اور جنوبی ایشیا میں ہستیوں اور افراد کو نشانہ بناتا ہے جس میں نیزہ بازی کرنے والے پیغامات اور جعلی ایپلی کیشنز ابتدائی حملے کے ویکٹر کے طور پر ہیں۔ بہامٹ سائبر جاسوسی میں مہارت رکھتا ہے، اور ہمیں یقین ہے کہ اس کا مقصد اپنے متاثرین سے حساس معلومات چرانا ہے۔ بہاموت کو ایک کرائے کے گروپ کے طور پر بھی جانا جاتا ہے جو گاہکوں کی ایک وسیع رینج کو ہیک فار ہائر خدمات پیش کرتا ہے۔ یہ نام اس دھمکی آمیز اداکار کو دیا گیا تھا، جو بظاہر فشنگ میں ماہر معلوم ہوتا ہے، بیلنگ کیٹ تحقیقاتی صحافتی گروپ نے۔ بیلنگ کیٹ نے اس گروپ کا نام جارج لوئس بورجیس کی لکھی ہوئی کتاب آف امیجنری بینگز میں بیان کردہ وسیع بحیرہ عرب میں تیرتی ہوئی مچھلی کے نام پر رکھا۔ بہاموت کو اکثر عربی افسانوں میں ایک ناقابل تصور بہت بڑی مچھلی کے طور پر بیان کیا جاتا ہے۔

گروپ حالیہ برسوں میں کئی اشاعتوں کا موضوع رہا ہے، بشمول:

ڈسٹری

ابتدائی جعلی SecureVPN ایپ جس کا ہم نے تجزیہ کیا وہ 2022-03-17 کو VirusTotal پر اپ لوڈ کی گئی تھی، ایک IP ایڈریس سے جو سنگاپور کے جغرافیائی محل وقوع پر ہے، اس کے ساتھ ایک جعلی ویب سائٹ کے لنک کے ساتھ جس نے ہمارے YARA کے قوانین میں سے ایک کو متحرک کیا۔

اسی وقت، ہمیں ٹویٹر پر ڈی ایم کے ذریعے مطلع کیا گیا۔ malwrhunterteam اسی نمونے کے بارے میں

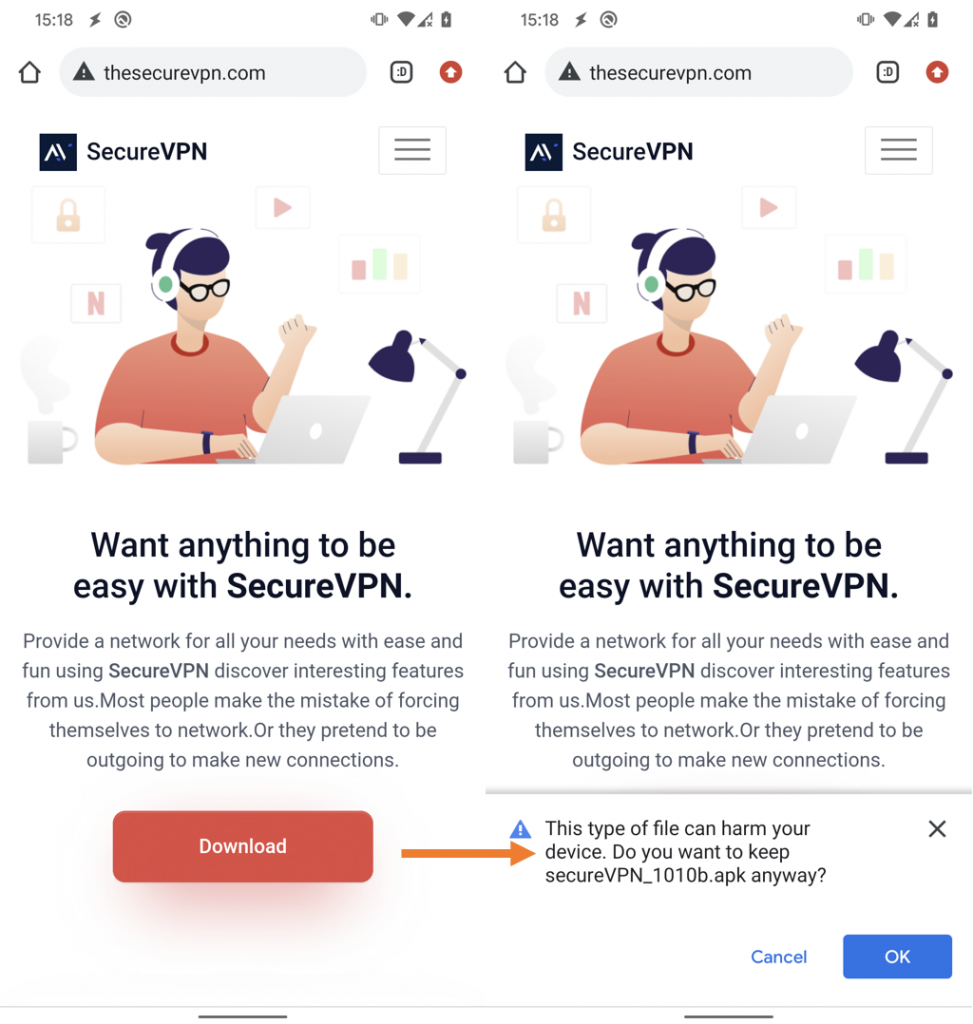

اس مہم میں استعمال ہونے والی بدنیتی پر مبنی اینڈرائیڈ ایپلیکیشن ویب سائٹ کے ذریعے پہنچائی گئی۔ thesecurevpn[.]com (شکل 1 دیکھیں)، جس میں جائز SecureVPN سروس کا نام - لیکن کوئی بھی مواد یا اسٹائل نہیں استعمال ہوتا ہے (ڈومین پر safevpn.com).

یہ جعلی SecureVPN ویب سائٹ ایک کی بنیاد پر بنائی گئی تھی۔ مفت ویب ٹیمپلیٹ (تصویر 2 دیکھیں)، جسے ممکنہ طور پر دھمکی دینے والے اداکار نے ایک الہام کے طور پر استعمال کیا تھا، کیونکہ اس میں صرف چھوٹی تبدیلیوں کی ضرورت تھی اور یہ قابل اعتماد نظر آتا ہے۔

شکل 2۔ جعلی وی پی این ایپ کے لیے ڈسٹری بیوشن ویب سائٹ بنانے کے لیے استعمال ہونے والی مفت ویب سائٹ ٹیمپلیٹ

thesecurevpn[.]com 2022-01-27 کو رجسٹر کیا گیا تھا۔ تاہم، جعلی SecureVPN ایپ کی ابتدائی تقسیم کا وقت معلوم نہیں ہے۔ بدنیتی پر مبنی ایپ براہ راست ویب سائٹ سے فراہم کی گئی ہے اور یہ کبھی بھی گوگل پلے اسٹور پر دستیاب نہیں ہے۔

انتساب

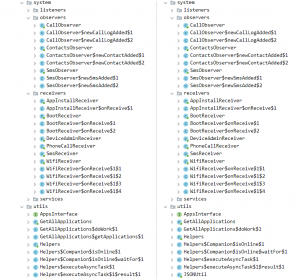

جعلی SecureVPN نمونے میں بدنیتی پر مبنی کوڈ SecureChat مہم میں دیکھا گیا۔ سائبل اور CoreSec360. ہم نے اس کوڈ کو صرف بہاموت کی مہمات میں استعمال ہوتے دیکھا ہے۔ ان مہمات سے مماثلتوں میں حساس معلومات کو C&C سرور پر اپ لوڈ کرنے سے پہلے مقامی ڈیٹا بیس میں ذخیرہ کرنا شامل ہے۔ ان ڈیٹا بیس میں ذخیرہ شدہ ڈیٹا کی مقدار شاید مہم پر منحصر ہے۔ شکل 3 میں آپ Bahamut کوڈ کے پچھلے نمونے کے مقابلے میں اس قسم سے بدنیتی پر مبنی پیکیج کلاسز دیکھ سکتے ہیں۔

شکل 3. پہلے کے بدنیتی پر مبنی SecureChat پیکیج (بائیں) اور جعلی SecureVPN پیکیج (دائیں) کے درمیان کلاس کے نام کا موازنہ

شکل 4 اور شکل 5 کا موازنہ کرتے ہوئے، آپ پہلے کے SecureChat میلویئر میں SQL سوالات میں مماثلت دیکھ سکتے ہیں، جو Bahamut سے منسوب ہے، اور جعلی SecureVPN میل ویئر۔

اس طرح، ہمیں یقین ہے کہ جعلی SecureVPN ایپلیکیشن Bahamut گروپ سے منسلک ہے۔

تجزیہ

چونکہ ڈسٹری بیوشن ویب سائٹ آن لائن ہے، بہاموت اسپائی ویئر کے کم از کم آٹھ ورژن ڈاؤن لوڈ کے لیے دستیاب ہیں۔ یہ ورژن دھمکی آمیز اداکار کی طرف سے بنائے گئے تھے، جہاں جعلی ایپلیکیشن کے نام کے بعد ورژن نمبر تھا۔ ہم سرور سے درج ذیل ورژن نکالنے میں کامیاب ہو گئے، جہاں ہمیں یقین ہے کہ ماضی میں ممکنہ متاثرین کو سب سے کم ورژن کے لاحقے کے ساتھ ورژن فراہم کیا گیا تھا، جبکہ حال ہی میں اعلیٰ ورژن نمبر (safeVPN_104.apk, SecureVPN_105.apk, SecureVPN_106.apk, SecureVPN_107.apk, SecureVPN_108.apk, SecureVPN_109.apk, SecureVPN_1010.apk, safeVPN_1010b.apk) استعمال ہو چکا.

ہم ان ورژنز کو دو شاخوں میں تقسیم کرتے ہیں، کیونکہ Bahamut کے بدنیتی پر مبنی کوڈ کو دو مختلف جائز VPN ایپس میں رکھا گیا تھا۔

پہلی شاخ میں، ورژن سے محفوظ وی پی این_104 جب تک محفوظ وی پی این_108, نقصان دہ کوڈ کو جائز SoftVPN ایپلیکیشن میں داخل کیا گیا تھا جس پر پایا جا سکتا ہے۔ گوگل کھیلیں اور منفرد پیکیج کا نام استعمال کرتا ہے۔ com.secure.vpn. اس پیکیج کا نام میں بھی نظر آتا ہے۔ PARENT_APPLICATION_ID پہلی جعلی SecureVPN ایپ برانچ کے ڈی کمپائل شدہ سورس کوڈ میں ورژن کی معلومات کی قدر، جیسا کہ شکل 6 میں دیکھا گیا ہے۔

دوسری شاخ میں، ورژن سے محفوظ وی پی این_109 جب تک safeVPN_1010b، نقصان دہ کوڈ کو جائز اوپن سورس ایپلیکیشن OpenVPN میں داخل کیا گیا تھا، جو پر دستیاب ہے گوگل کھیلیں، اور یہ منفرد پیکیج کا نام استعمال کرتا ہے۔ com.openvpn.secure. جیسا کہ trojanized SoftVPN برانچ کے ساتھ، اصل ایپ کے پیکیج کا نام جعلی SecureVPN ایپ کے ورژن کی معلومات میں بھی نظر آتا ہے، جو ڈی کمپائل شدہ سورس کوڈ میں پایا جاتا ہے، جیسا کہ شکل 7 میں دیکھا گیا ہے۔

شکل 7. Fake SecureVPN v1.0.9 (SecureVPN_109) نقصان دہ کوڈ کے ساتھ اوپن وی پی این میں اس کی بنیادی ایپلیکیشن کے طور پر شامل کیا گیا ہے حالانکہ ہارڈ کوڈ ہے۔ VERSION_NAME (1.0.0) کو ورژن کے درمیان تبدیل نہیں کیا گیا تھا۔

ان دو شاخوں میں تقسیم کے علاوہ، جہاں ایک ہی بدنیتی پر مبنی کوڈ کو دو مختلف VPN ایپس میں لگایا گیا ہے، دیگر جعلی SecureVPN ورژن اپ ڈیٹس میں کوڈ میں صرف معمولی تبدیلیاں یا اصلاحات شامل ہیں، اس کی مجموعی فعالیت کو مدنظر رکھتے ہوئے کچھ بھی اہم نہیں ہے۔

اس کی وجہ واضح نہیں ہے کہ دھمکی دینے والے اداکار نے سافٹ وی پی این کو پیچ کرنے سے اوپن وی پی این میں اس کی پیرنٹ ایپ کے طور پر تبدیل کیا ہے۔ تاہم، ہمیں شبہ ہے کہ اس کی وجہ یہ ہو سکتی ہے کہ جائز SoftVPN ایپ نے کام کرنا بند کر دیا ہے یا اسے برقرار رکھا جا رہا ہے اور وہ اب VPN کنکشنز بنانے کے قابل نہیں رہی – جیسا کہ Google Play سے ہماری تازہ ترین SoftVPN ایپ کی جانچ سے تصدیق ہوئی ہے۔ بہامٹ کے لیے OpenVPN استعمال کرنے کی یہ ایک وجہ ہو سکتی ہے، کیونکہ ممکنہ متاثرین اپنے آلات سے غیر کام کرنے والی VPN ایپ کو اَن انسٹال کر سکتے ہیں۔ ایک پیرنٹ ایپ کو دوسرے میں تبدیل کرنے کے لیے ممکنہ طور پر زیادہ وقت، وسائل، اور دھمکی دینے والے اداکار کے ذریعے کامیابی کے ساتھ عمل درآمد کرنے کی کوشش کی ضرورت ہوتی ہے۔

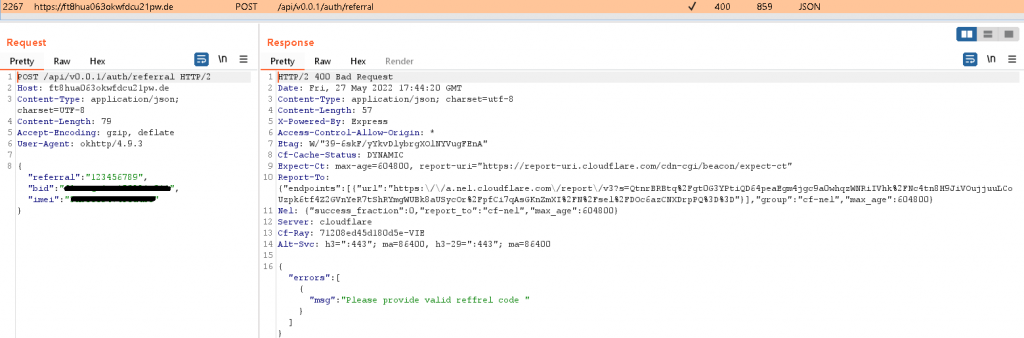

OpenVPN ایپ کے ساتھ پیک کردہ بدنیتی پر مبنی کوڈ VPN کوڈ کے اوپر ایک پرت کو لاگو کیا گیا تھا۔ وہ بدنیتی پر مبنی کوڈ اسپائی ویئر کی فعالیت کو نافذ کرتا ہے جو ایکٹیویشن کلید کی درخواست کرتا ہے اور پھر فراہم کردہ کلید کو حملہ آور کے C&C سرور کے خلاف چیک کرتا ہے۔ اگر کلید کامیابی کے ساتھ داخل ہو جاتی ہے، تو سرور ایک ٹوکن واپس کرے گا جو بہاموت سپائی ویئر اور اس کے C&C سرور کے درمیان کامیاب مواصلت کے لیے ضروری ہے۔ اگر کلید درست نہیں ہے، نہ تو بہامٹ اسپائی ویئر اور نہ ہی VPN فعالیت کو فعال کیا جائے گا۔ بدقسمتی سے، ایکٹیویشن کلید کے بغیر، متحرک میلویئر تجزیہ سینڈ باکسز اسے نقصان دہ ایپ کے طور پر پرچم نہیں لگا سکتے۔

شکل 8 میں آپ ایک ابتدائی ایکٹیویشن کلید کی درخواست دیکھ سکتے ہیں اور شکل 9 میں اس طرح کی درخواست کے پیچھے نیٹ ورک ٹریفک اور C&C سرور کا جواب دیکھ سکتے ہیں۔

شکل 8. جعلی SecureVPN VPN اور اسپائی ویئر فنکشنز کو فعال کرنے سے پہلے ایکٹیویشن کلید کی درخواست کرتا ہے

جعلی SecureVPN ایپ استعمال کرنے والی مہمات کم پروفائل رکھنے کی کوشش کرتی ہیں، کیونکہ ویب سائٹ کا URL ممکنہ طور پر ممکنہ متاثرین کو ایک ایکٹیویشن کلید کے ساتھ پہنچایا جاتا ہے، جو ویب سائٹ پر فراہم نہیں کی جاتی ہے۔ بدقسمتی سے، ہم ورکنگ کلید حاصل کرنے کے قابل نہیں تھے۔

ایکٹیویشن کلیدی پرت کا تعلق اصل OpenVPN فعالیت سے نہیں ہے، اور ہم اسے کسی دوسرے جائز ایپ کے کوڈ کے طور پر نہیں پہچانتے ہیں۔ ہمیں یقین ہے کہ اسے بہاموت نے تیار کیا ہے، کیونکہ یہ ان کے C&C سرور سے بھی رابطہ کرتا ہے۔

غیر ٹارگٹڈ صارف ڈیوائس پر لانچ ہونے کے فوراً بعد یا تجزیہ کیے جانے پر پے لوڈ کو متحرک ہونے سے بچانے کے لیے ایک پرت کو نافذ کرنا کوئی منفرد خصوصیت نہیں ہے۔ ہم نے پہلے ہی اسی طرح کے تحفظ کو بہاموت گروپ کے ذریعہ ایک اور مہم میں استعمال ہوتے دیکھا ہے۔ سیکیور چیٹ CoreSec360 کے ذریعہ تجزیہ کردہ ایپ۔ اس کے لیے شکار کی طرف سے اضافی کوشش کی ضرورت تھی، جسے ایک اکاؤنٹ بنانا تھا اور اس میں لاگ ان کرنا تھا، جس نے پھر بہاموت اسپائی ویئر کی فعالیت کو فعال کیا۔ ہم نے تقابلی تحفظ کا بھی مشاہدہ کیا ہے۔ APT-C-23 کے ذریعہ استعمال کیا جاتا ہے۔، جہاں ممکنہ شکار کو نقصان دہ ایپ ڈاؤن لوڈ کرنے کے لیے ایک درست کوپن کوڈ کی ضرورت ہے۔

فعالیت

اگر Bahamut اسپائی ویئر کو فعال کیا جاتا ہے، تو اسے Bahamut آپریٹرز کے ذریعے دور سے کنٹرول کیا جا سکتا ہے اور مختلف حساس آلات کے ڈیٹا کو نکال سکتا ہے جیسے:

- رابطے،

- ایس ایم ایس پیغامات،

- کال لاگز ،

- انسٹال کردہ ایپس کی فہرست،

- ڈیوائس کا مقام،

- ڈیوائس اکاؤنٹس،

- ڈیوائس کی معلومات (انٹرنیٹ کنکشن کی قسم، آئی ایم ای آئی، آئی پی، سم سیریل نمبر)،

- ریکارڈ شدہ فون کالز، اور

- بیرونی اسٹوریج پر فائلوں کی فہرست۔

قابل رسائی خدمات کا غلط استعمال کرتے ہوئے، جیسا کہ شکل 10 میں دیکھا گیا ہے، میلویئر اس سے نوٹ چرا سکتا ہے۔ سیف نوٹس ایپلی کیشن اور فعال طور پر چیٹ پیغامات کی جاسوسی اور مقبول میسجنگ ایپس کی کالز کے بارے میں معلومات جیسے:

- imo-انٹرنیشنل کالز اور چیٹ،

- فیس بک میسنجر ،

- وائبر ،

- سگنل پرائیویٹ میسنجر،

- WhatsApp،

- ٹیلیگرام،

- WeChat، اور

- کونین اطلاقات

تمام خارج شدہ ڈیٹا مقامی ڈیٹا بیس میں محفوظ کیا جاتا ہے اور پھر C&C سرور کو بھیجا جاتا ہے۔ Bahamut اسپائی ویئر کی فعالیت میں C&C سرور سے نئے ورژن کا لنک حاصل کرکے ایپ کو اپ ڈیٹ کرنے کی صلاحیت شامل ہے۔

نتیجہ

بہاموت اے پی ٹی گروپ کی طرف سے چلائی جانے والی موبائل مہم اب بھی فعال ہے۔ یہ اپنے اینڈرائیڈ اسپائی ویئر ایپس کو ویب سائٹس کے ذریعے تقسیم کرنے کا وہی طریقہ استعمال کرتا ہے جو جائز خدمات کے طور پر نقالی یا بہانہ بناتی ہیں، جیسا کہ ماضی میں دیکھا جا چکا ہے۔ اس کے علاوہ، اسپائی ویئر کوڈ، اور اس وجہ سے اس کی فعالیت، پچھلی مہموں کی طرح ہی ہے، بشمول آپریٹرز کے سرور پر بھیجنے سے پہلے مقامی ڈیٹا بیس میں نکالے جانے والے ڈیٹا کو اکٹھا کرنا، یہ حربہ موبائل سائبر جاسوسی ایپس میں شاذ و نادر ہی دیکھا جاتا ہے۔

ایسا لگتا ہے کہ اس مہم نے کم پروفائل برقرار رکھا ہے، کیونکہ ہمیں اپنے ٹیلی میٹری ڈیٹا میں کوئی مثال نہیں ملتی۔ یہ غالباً انتہائی ٹارگٹڈ ڈسٹری بیوشن کے ذریعے حاصل کیا جاتا ہے، جہاں بہاموٹ اسپائی ویئر کے لنک کے ساتھ، ممکنہ شکار کو ایک ایکٹیویشن کلید فراہم کی جاتی ہے، جو میلویئر کی جاسوسی کی فعالیت کو فعال کرنے کے لیے درکار ہوتی ہے۔

آئی او سیز

فائلوں

| ان شاء 1 | پیکیج کا نام | ESET پتہ لگانے کا نام | Description |

|---|---|---|---|

| 3144B187EDF4309263FF0BCFD02C6542704145B1 | com.openvpn.secure | Android/Spy.Bahamut.M | اوپن وی پی این ایپ کو بہاموت اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 2FBDC11613A065AFBBF36A66E8F17C0D802F8347 | com.openvpn.secure | Android/Spy.Bahamut.M | اوپن وی پی این ایپ کو بہاموت اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 2E40F7FD49FA8538879F90A85300247FBF2F8F67 | com.secure.vpn | Android/Spy.Bahamut.M | SoftVPN ایپ کو Bahamut اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 1A9371B8AEAD5BA7D309AEBE4BFFB86B23E38229 | com.secure.vpn | Android/Spy.Bahamut.M | SoftVPN ایپ کو Bahamut اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 976CC12B71805F4E8E49DCA232E95E00432C1778 | com.secure.vpn | Android/Spy.Bahamut.M | SoftVPN ایپ کو Bahamut اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| B54FFF5A7F0A279040A4499D5AABCE41EA1840FB | com.secure.vpn | Android/Spy.Bahamut.M | SoftVPN ایپ کو Bahamut اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| C74B006BADBB3844843609DD5811AB2CEF16D63B | com.secure.vpn | Android/Spy.Bahamut.M | SoftVPN ایپ کو Bahamut اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 4F05482E93825E6A40AF3DFE45F6226A044D8635 | com.openvpn.secure | Android/Spy.Bahamut.M | اوپن وی پی این ایپ کو بہاموت اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 79BD0BDFDC3645531C6285C3EB7C24CD0D6B0FAF | com.openvpn.secure | Android/Spy.Bahamut.M | اوپن وی پی این ایپ کو بہاموت اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

| 7C49C8A34D1D032606A5E9CDDEBB33AAC86CE4A6 | com.openvpn.secure | Android/Spy.Bahamut.M | اوپن وی پی این ایپ کو بہاموت اسپائی ویئر کوڈ کے ساتھ دوبارہ پیک کیا گیا۔ |

نیٹ ورک

| IP | ڈومین | پہلی بار دیکھا | تفصیلات دیکھیں |

|---|---|---|---|

| 104.21.10[.]79 | ft8hua063okwfdcu21pw[.]de | 2022-03-20 | سی اینڈ سی سرور |

| 172.67.185[.]54 | thesecurevpn[.]com | 2022-02-23 | تقسیم کی ویب سائٹ |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 11 اے ٹی ٹی اینڈ سی کے فریم ورک کا۔

| حربہ | ID | نام | Description |

|---|---|---|---|

| مسلسل | T1398 | بوٹ یا لاگ ان انیشیلائزیشن اسکرپٹس | بہاموت اسپائی ویئر وصول کرتا ہے۔ BOOT_COMPLETED آلہ کے آغاز پر چالو کرنے کا ارادہ نشر کریں۔ |

| T1624 | واقعہ کو متحرک کیا گیا عمل | Bahamut سپائی ویئر مبصرین کو SMS، رابطوں اور کالوں میں ہونے والی تبدیلیوں کے بارے میں آگاہ کرنے کے لیے استعمال کرتا ہے۔ | |

| دفاعی چوری | T1627 | پھانسی کے محافظ | Bahamut اسپائی ویئر اس وقت تک نہیں چلے گا جب تک کہ ایپ اسٹارٹ اپ پر ایک درست ایکٹیویشن کلید فراہم نہ کی جائے۔ |

| ڈسکوری | T1420 | فائل اور ڈائرکٹری کی دریافت | Bahamut سپائی ویئر بیرونی اسٹوریج پر دستیاب فائلوں کی فہرست بنا سکتا ہے۔ |

| T1418 | سافٹ ویئر ڈسکوری | Bahamut سپائی ویئر انسٹال کردہ ایپلیکیشنز کی فہرست حاصل کر سکتا ہے۔ | |

| T1426 | سسٹم انفارمیشن ڈسکوری | بہاموت اسپائی ویئر ڈیوائس کے بارے میں معلومات نکال سکتا ہے جس میں انٹرنیٹ کنکشن کی قسم، آئی ایم ای آئی، آئی پی ایڈریس، اور سم سیریل نمبر شامل ہیں۔ | |

| جمعکاری | T1417.001 | ان پٹ کیپچر: کیلاگنگ | بہامٹ اسپائی ویئر چیٹ پیغامات میں کی اسٹروکس اور ٹارگٹڈ ایپس سے کال کی معلومات کو لاگ کرتا ہے۔ |

| T1430 | مقام ٹریکنگ | بہاموت اسپائی ویئر آلہ کے مقام کو ٹریک کرتا ہے۔ | |

| T1429 | آڈیو کیپچر۔ | بہاموت اسپائی ویئر فون کالز ریکارڈ کر سکتا ہے۔ | |

| T1532 | جمع کردہ ڈیٹا کو محفوظ کریں۔ | بہاموت اسپائی ویئر اسٹورز نے ایک ڈیٹا بیس میں ڈیٹا اکٹھا کیا ہے اس سے پہلے کہ اکٹھا کیا جائے۔ | |

| T1636.002 | محفوظ صارف کا ڈیٹا: کال لاگز | بہاموت اسپائی ویئر کال لاگز نکال سکتا ہے۔ | |

| T1636.003 | محفوظ صارف کا ڈیٹا: رابطے کی فہرست | Bahamut سپائی ویئر رابطے کی فہرست کو نکال سکتا ہے۔ | |

| T1636.004 | محفوظ صارف کا ڈیٹا: SMS پیغامات | Bahamut سپائی ویئر ایس ایم ایس پیغامات کو نکال سکتا ہے۔ | |

| کمانڈ اور کنٹرول | T1437.001 | ایپلیکیشن لیئر پروٹوکول: ویب پروٹوکول | Bahamut سپائی ویئر اپنے C&C سرور کے ساتھ بات چیت کرنے کے لیے HTTPS کا استعمال کرتا ہے۔ |

| جلاوطنی | T1646 | C2 چینل کے اوپر Exfiltration | Bahamut اسپائی ویئر اپنے C&C چینل پر چوری شدہ ڈیٹا کو خارج کرتا ہے۔ |