چینی "تیز فیشن" برانڈ SHEIN تنازعات کا کوئی اجنبی نہیں ہے، کم از کم 2018 کے ڈیٹا کی خلاف ورزی کی وجہ سے جو اس کی اس وقت کی پیرنٹ کمپنی Zoetop اسے روکنے میں ناکام رہی، اور پھر بے ایمانی سے ہینڈل ہوئی۔

جیسا کہ ریاست نیویارک کے اٹارنی جنرل لیٹیا جیمز نے ایک میں کہا بیان 2022 کے آخر میں:

SHEIN اور [سسٹر برانڈ] ROMWE کے کمزور ڈیجیٹل حفاظتی اقدامات نے ہیکرز کے لیے صارفین کا ذاتی ڈیٹا خریدنا آسان بنا دیا۔ […]

ذاتی ڈیٹا چوری ہو گیا اور Zoetop نے اسے چھپانے کی کوشش کی۔ صارفین کے ذاتی ڈیٹا کی حفاظت میں ناکامی اور اس کے بارے میں جھوٹ بولنا رجحان کی بات نہیں ہے۔ SHEIN اور ROMWE کو صارفین کو دھوکہ دہی اور شناخت کی چوری سے بچانے کے لیے اپنے سائبر سیکیورٹی اقدامات کو بٹن اپ کرنا چاہیے۔

نیویارک کی عدالت کے فیصلے کے وقت، ہم نے کاروبار کی پہنچ کو دیکھتے ہوئے، بظاہر معمولی $1.9 ملین جرمانے پر حیرت کا اظہار کیا:

سچ کہوں تو ہم حیران ہیں کہ Zoetop (اب امریکہ میں SHEIN ڈسٹری بیوشن کارپوریشن) کمپنی کے سائز، دولت اور برانڈ کی طاقت کو دیکھتے ہوئے اس قدر ہلکے سے اتر گئی، اس میں بنیادی احتیاطی تدابیر کی بھی ظاہری کمی جو لاحق خطرے کو روک سکتی تھی یا کم کر سکتی تھی۔ خلاف ورزی کے ذریعہ، اور اس کے معلوم ہونے کے بعد خلاف ورزی کو سنبھالنے میں اس کی جاری بے ایمانی۔

Snoopy ایپ کوڈ اب سامنے آیا ہے۔

جو بات ہم نہیں جانتے تھے، یہاں تک کہ جب یہ معاملہ نیویارک کے عدالتی نظام میں پیس رہا تھا، وہ یہ تھا کہ SHEIN اپنی اینڈرائیڈ ایپ میں کچھ متجسس (اور مشکوک، اگر حقیقت میں بدنیتی پر مبنی نہیں) کوڈ شامل کر رہا تھا جس نے اسے ایک بنیادی قسم میں بدل دیا۔ مارکیٹنگ سپائیویئر ٹول"۔

یہ خبر اس ہفتے کے شروع میں سامنے آئی جب مائیکروسافٹ کے محققین نے ایک شائع کیا۔ سابقہ تجزیہ SHEIN کی Android ایپ کے ورژن 7.9.2 کا، ابتدائی 2022 سے۔

اگرچہ مائیکروسافٹ کی جانب سے اپنے مشکوک رویے کی اطلاع دینے کے بعد سے ایپ کے اس ورژن کو کئی بار اپ ڈیٹ کیا جا چکا ہے، اور اگرچہ گوگل نے اب اینڈرائیڈ میں کچھ تخفیفات شامل کی ہیں (نیچے ملاحظہ کریں) تاکہ آپ کو ایسی ایپس کو تلاش کرنے میں مدد ملے جو شین کی طرح کی دھوکہ دہی سے بچنے کی کوشش کرتی ہیں…

…یہ کہانی ایک مضبوط یاد دہانی ہے کہ گوگل پلے میں "جانچ اور منظور شدہ" ایپس بھی منحوس طریقوں سے کام کر سکتی ہیں جو آپ کی رازداری اور سلامتی کو نقصان پہنچاتی ہیں - جیسا کہ ان کے معاملے میں بدمعاش "Authenticator" ایپس ہم نے دو ہفتے پہلے لکھا تھا۔

مائیکروسافٹ کے محققین نے یہ نہیں بتایا کہ اس مخصوص SHEIN ایپ میں ان کی دلچسپی کس چیز نے پیدا کی۔

ہم سب جانتے ہیں، ہو سکتا ہے کہ انہوں نے بہت زیادہ ڈاؤن لوڈ کی تعداد کے ساتھ ایپس کا نمائندہ نمونہ منتخب کیا ہو اور دلچسپ اہداف کی ایک مختصر فہرست بنانے کے لیے سسٹم کے فنکشنز پر دلچسپ یا غیر متوقع کالوں کے لیے خود بخود اپنے ڈی کمپائل شدہ کوڈ کو تلاش کیا ہو۔

محققین کے اپنے الفاظ میں:

رویے کے لیے ذمہ دار متعلقہ کوڈ کی شناخت کے لیے ہم نے پہلے ایپ کا ایک مستحکم تجزیہ کیا۔ اس کے بعد ہم نے کوڈ کا مشاہدہ کرنے کے لیے ایپ کو آلات والے ماحول میں چلا کر ایک متحرک تجزیہ کیا، جس میں یہ بھی شامل ہے کہ اس نے کلپ بورڈ کو کیسے پڑھا اور اس کے مواد کو ریموٹ سرور کو کیسے بھیجا ہے۔

SHEIN کی ایپ کو 100M+ ڈاؤن لوڈز کے طور پر نامزد کیا گیا ہے، جو کہ فیس بک (5B+)، ٹویٹر (1B+) اور TikTok (1B+) جیسی سپر ہائی فلائنگ ایپس کے نیچے ایک مناسب طریقہ ہے، لیکن وہاں پر دیگر معروف اور وسیع پیمانے پر استعمال ہونے والی ایپس کے ساتھ۔ ایپس جیسے سگنل (100M+) اور McDonald's (100M+)۔

کوڈ میں کھودنا

ایپ بذات خود بہت بڑی ہے، جس کا وزن APK فارم میں 93 MBytes ہے (ایک APK فائل، مختصر کے لیے اینڈرائیڈ پیکیج، بنیادی طور پر ایک کمپریسڈ زپ آرکائیو ہے) اور پیک کھولنے اور نکالنے پر 194 ایم بی بائٹس۔

اس میں اعلی درجے کے نام کے ساتھ پیکجوں کے سیٹ میں لائبریری کوڈ کا ایک بڑا حصہ شامل ہے com.zzkko (ZZKKO SHEIN کا اصل نام تھا) جس میں ایک پیکج میں یوٹیلیٹی روٹین کا ایک سیٹ بھی شامل ہے com.zzkko.base.util.

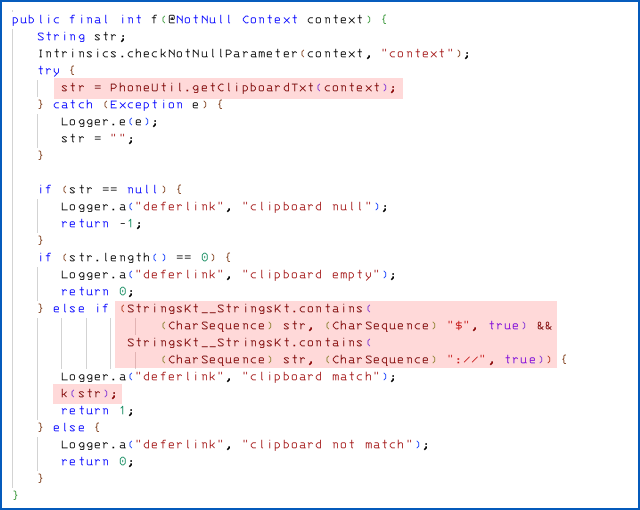

ان بنیادی افادیت میں ایک فنکشن شامل ہے جسے کہا جاتا ہے۔ PhoneUtil.getClipboardTxt() جو درآمد شدہ اینڈرائیڈ کوڈنگ ٹولز کا استعمال کرتے ہوئے کلپ بورڈ کو پکڑ لے گا۔ android.content.ClipboardManager:

اس یوٹیلیٹی فنکشن میں کالز کے لیے SHEIN/ZZKKO کوڈ کو تلاش کرنے سے پتہ چلتا ہے کہ یہ صرف ایک جگہ استعمال ہوا ہے، ایک پیکیج جس کا نام دلچسپ ہے com.zzkko.util.MarketClipboardPhaseLinker:

جیسا کہ مائیکروسافٹ کے تجزیے میں بیان کیا گیا ہے، یہ کوڈ، جب ٹرگر ہوتا ہے، کلپ بورڈ میں جو کچھ ہوتا ہے اسے پڑھتا ہے، اور پھر یہ دیکھنے کے لیے ٹیسٹ کرتا ہے کہ آیا اس میں دونوں موجود ہیں یا نہیں۔ :// اور $جیسا کہ آپ توقع کر سکتے ہیں کہ اگر آپ کسی اور کی ویب سائٹ اور ڈالر میں قیمت پر مشتمل تلاش کے نتائج کو کاپی اور پیسٹ کریں گے:

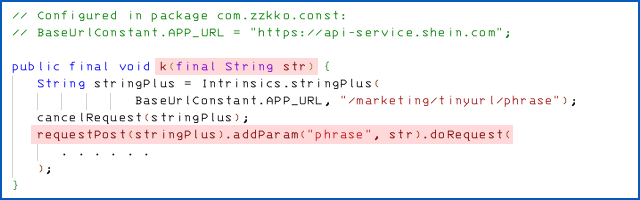

اگر ٹیسٹ کامیاب ہو جاتا ہے، تو کوڈ غیر تصوراتی (اور ممکنہ طور پر خود کار طریقے سے تیار کردہ) نام کے ساتھ پیکج میں مرتب کردہ فنکشن کو کال کرتا ہے۔ k()، اسے پیرامیٹر کے طور پر اسنوپڈ آن ٹیکسٹ کی ایک کاپی بھیجنا:

جیسا کہ آپ دیکھ سکتے ہیں، یہاں تک کہ اگر آپ پروگرامر نہیں ہیں، وہ غیر دلچسپ فنکشن k() سنیفڈ آؤٹ کلپ بورڈ ڈیٹا کو a میں پیک کرتا ہے۔ POST درخواست، جو کہ ایک خاص قسم کا HTTP کنکشن ہے جو سرور کو بتاتا ہے، "یہ روایتی GET درخواست نہیں ہے جہاں میں آپ سے مجھے کچھ بھیجنے کے لیے کہہ رہا ہوں، بلکہ ایک اپ لوڈ کی درخواست ہے جس میں میں آپ کو ڈیٹا بھیج رہا ہوں۔"

۔ POST اس معاملے میں درخواست URL پر اپ لوڈ کی جاتی ہے۔ https://api-service.shein.com/marketing/tinyurl/phrase، HTTP مواد کے ساتھ جو عام طور پر کچھ اس طرح نظر آئے گا:

POST //marketing/tinyurl/phrase میزبان: api-service.shein.com۔ . . مواد کی قسم: ایپلی کیشن/x-www-form-urlencoded جملہ=...پیرامیٹر کے انکوڈ شدہ مواد کو k()...

جیسا کہ مائیکروسافٹ نے اپنی رپورٹ میں احسان مندی سے نوٹ کیا:

اگرچہ ہم SHEIN کے کسی بدنیتی پر مبنی ارادے سے واقف نہیں ہیں، لیکن ایپلی کیشنز میں بظاہر نرم رویوں کا بھی بدنیتی پر مبنی ارادے سے فائدہ اٹھایا جا سکتا ہے۔ کلپ بورڈز کو نشانہ بنانے کی دھمکیاں کسی بھی کاپی اور پیسٹ کی گئی معلومات کو حملہ آوروں کے ذریعے چوری یا تبدیل کیے جانے کے خطرے میں ڈال سکتی ہیں، جیسے کہ پاس ورڈ، مالی تفصیلات، ذاتی ڈیٹا، کریپٹو کرنسی والیٹ کے پتے اور دیگر حساس معلومات۔

آپ کے کلپ بورڈ میں ڈالر کے نشانات ہمیشہ قیمت کی تلاش کی نشاندہی نہیں کرتے ہیں، کم از کم اس لیے نہیں کہ دنیا کے زیادہ تر ممالک کے پاس کرنسیاں ہیں جو مختلف علامتیں استعمال کرتی ہیں، اس لیے ذاتی معلومات کی ایک وسیع رینج کو اس طرح سے نکالا جا سکتا ہے…

…لیکن یہاں تک کہ اگر پکڑا گیا ڈیٹا واقعی ایک معصوم اور غیر اہم تلاش سے آیا تھا جو آپ نے کہیں اور کیا تھا، تب بھی یہ آپ کا نہیں بلکہ کسی اور کا کاروبار ہوگا۔

یو آر ایل انکوڈنگ کا استعمال عام طور پر اس وقت کیا جاتا ہے جب آپ ڈیٹا کے طور پر یو آر ایل کو منتقل کرنا چاہتے ہیں، اس لیے انہیں "لائیو" یو آر ایل کے ساتھ نہیں ملایا جا سکتا ہے جن کو ملاحظہ کیا جانا چاہیے، اور تاکہ ان میں کوئی غیر قانونی حروف نہ ہوں۔ مثال کے طور پر، یو آر ایل میں خالی جگہوں کی اجازت نہیں ہے، لہذا وہ یو آر ایل ڈیٹا میں تبدیل ہو جاتے ہیں۔ %20، جہاں فیصد نشان کا مطلب ہے "خصوصی بائٹ دو ہیکساڈیسیمل حروف کے طور پر آتا ہے"، اور 20 خلا کے لیے ہیکساڈیسیمل ASCII کوڈ ہے (اعشاریہ میں 32)۔ اسی طرح، ایک خاص ترتیب جیسے :// میں ترجمہ کیا جائے گا۔ %3A%2F%2Fکیونکہ ایک بڑی آنت ASCII 0x3A (اعشاریہ میں 58) ہے اور فارورڈ سلیش 0x2F (اعشاریہ میں 47) ہے۔ ڈالر کے نشان کے طور پر باہر آتا ہے %24 (اعشاریہ میں 36)۔

کیا کیا جائے؟

مائیکروسافٹ کے مطابق، دوسری صورت میں قابل اعتماد ایپس میں اس قسم کے رویے پر گوگل کا ردعمل - جسے آپ "غیر ارادی دھوکہ" کے طور پر سوچ سکتے ہیں - اینڈرائیڈ کے کلپ بورڈ ہینڈلنگ کوڈ کو بہتر بنانا تھا۔

غالباً، کلپ بورڈ تک رسائی کی اجازتوں کو بہت زیادہ سخت اور زیادہ پابندی والا بنانا تھیوری میں ایک بہتر حل ہوتا، جیسا کہ Play Store ایپ کی جانچ کے ساتھ زیادہ سخت ہونا تھا، لیکن ہم یہ فرض کر رہے ہیں کہ ان ردعمل کو عملی طور پر بہت زیادہ دخل اندازی سمجھا جاتا تھا۔

واضح طور پر، آپ کے پاس اینڈرائیڈ کا جتنا حالیہ ورژن ہے (یا اس میں اپ گریڈ کر سکتے ہیں)، کلپ بورڈ کا اتنا ہی زیادہ پابندی سے انتظام کیا جاتا ہے۔

بظاہر، اینڈرائیڈ 10 اور بعد میں، کوئی ایپ کلپ بورڈ کو بالکل نہیں پڑھ سکتی جب تک کہ وہ پیش منظر میں فعال طور پر چل رہی ہو۔

بلاشبہ، اس سے زیادہ مدد نہیں ملتی، لیکن یہ ان ایپس کو روکتا ہے جنہیں آپ نے بیکار چھوڑ دیا ہے اور شاید ہر وقت آپ کی کاپی اور پیسٹ کرنے پر جاسوسی کرنا بھی بھول گئے ہیں۔

اینڈرائیڈ 12 اور اس کے بعد کے ورژن "آپ کے کلپ بورڈ سے XYZ ایپ پیسٹ کی گئی" کہنے کے لیے ایک انتباہی پیغام پاپ اپ کریں گے، لیکن بظاہر یہ انتباہ صرف پہلی بار ظاہر ہوتا ہے جب یہ کسی بھی ایپ کے لیے ہوتا ہے (جو اس وقت ہوسکتا ہے جب آپ نے اس کی توقع کی ہو)، بعد میں آنے والے کلپ بورڈ پر نہیں (جب آپ نے نہیں کیا)۔

اور اینڈروئیڈ 13 خود بخود کلپ بورڈ کو ہر بار مٹا دیتا ہے (ہمیں یقین نہیں ہے کہ حقیقت میں کتنی بار ہے) اس ڈیٹا کو روکنے کے لیے جسے آپ غیر معینہ مدت تک جھوٹ بولنا بھول گئے ہوں گے۔

یہ دیکھتے ہوئے کہ گوگل بظاہر کلپ بورڈ تک رسائی کو اتنی سختی سے کنٹرول کرنے کا ارادہ نہیں رکھتا جیسا کہ آپ امید کر سکتے ہیں، ہم یہاں مائیکروسافٹ کے مشورے کو دہرائیں گے، جو ان خطوط پر چلتا ہے، "اگر آپ کچھ دیکھتے ہیں تو کچھ بولیں... اور اپنے پیروں سے ووٹ دیں، یا کم از کم تمہاری انگلیاں":

غیر متوقع رویوں والی ایپلیکیشنز کو ہٹانے پر غور کریں، جیسے کلپ بورڈ تک رسائی […]اطلاعات، اور رویے کی اطلاع وینڈر یا ایپ اسٹور آپریٹر کو دیں۔

اگر آپ کے پاس کمپنی کے موبائل آلات کا بیڑا ہے، اور آپ نے ابھی تک موبائل ڈیوائس مینجمنٹ اور اینٹی میلویئر تحفظ کی کوئی شکل اختیار نہیں کی ہے، تو کیوں نہ اس پر ایک نظر ڈالیں۔ اب پیشکش پر کیا ہے?

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- : ہے

- ][p

- $UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- ہمارے بارے میں

- اس کے بارے میں

- مطلق

- تک رسائی حاصل

- فعال طور پر

- اصل میں

- شامل کیا

- پتے

- اپنایا

- مشورہ

- کے بعد

- تمام

- اکیلے

- اگرچہ

- تجزیہ

- اور

- لوڈ، اتارنا Android

- لوڈ، اتارنا Android 13

- اپلی کیشن

- اپلی کیشن سٹور

- واضح

- ایپلی کیشنز

- ایپس

- محفوظ شدہ دستاویزات

- کیا

- ارد گرد

- AS

- At

- اٹارنی

- اٹارنی جنرل

- مصنف

- آٹو

- خود کار طریقے سے

- پس منظر کی تصویر

- بیس

- بنیادی

- BE

- کیونکہ

- بیف

- کیا جا رہا ہے

- نیچے

- بہتر

- سرحد

- پایان

- برانڈ

- خلاف ورزی

- کاروبار

- بٹن

- by

- کہا جاتا ہے

- کالز

- کر سکتے ہیں

- کیس

- سینٹر

- حروف

- کوڈ

- کوڈنگ

- رنگ

- COM

- کس طرح

- کمپنی کے

- کنکشن

- سمجھا

- پر غور

- صارفین

- پر مشتمل ہے

- پر مشتمل ہے

- مواد

- مندرجات

- کنٹرول

- تنازعات

- تبدیل

- کارپوریشن

- سکتا ہے

- ممالک

- کورٹ

- احاطہ

- تخلیق

- cryptocurrency

- کریپٹوکرنسی والیٹ

- شوقین

- کرنسیوں کے لئے منڈی کے اوقات کو واضح طور پر دیکھ پائیں گے۔

- سائبر سیکیورٹی

- خطرے

- اعداد و شمار

- ڈیٹا کی خلاف ورزی

- نامزد

- تفصیلات

- آلہ

- کے الات

- DID

- ڈیجیٹل

- دکھائیں

- تقسیم

- نہیں کرتا

- ڈالر

- ڈالر

- نہیں

- ڈاؤن لوڈ، اتارنا

- ڈاؤن لوڈز

- متحرک

- اس سے قبل

- ابتدائی

- ورنہ

- دوسری جگہوں پر

- ابھرتی ہوئی

- بہت بڑا

- ماحولیات

- بنیادی طور پر

- بھی

- ہر کوئی

- مثال کے طور پر

- توقع ہے

- توقع

- وضاحت کی

- استحصال کیا۔

- اظہار

- فیس بک

- ناکام

- منصفانہ

- فٹ

- فائل

- مالی

- آخر

- پہلا

- پہلی بار

- فلیٹ

- مندرجہ ذیل ہے

- کے لئے

- فارم

- آگے

- دھوکہ دہی

- سے

- تقریب

- افعال

- جنرل

- عام طور پر

- حاصل

- جاتا ہے

- گوگل

- گوگل کھیلیں

- گوگل

- قبضہ

- پیسنے

- ہیکروں

- ہینڈلنگ

- ہوتا ہے

- ہے

- ہونے

- اونچائی

- مدد

- یہاں

- ہائی

- امید ہے کہ

- میزبان

- ہور

- کس طرح

- HTTP

- HTTPS

- شناخت

- شناختی

- ناقابل یقین

- غیر قانونی

- عائد کیا

- in

- شامل

- شامل ہیں

- سمیت

- معلومات

- ارادہ

- ارادے

- دلچسپی

- دلچسپ

- بالکل

- IT

- میں

- خود

- صرف ایک

- بچے

- جان

- جانا جاتا ہے

- نہیں

- Letitia جیمز

- لائبریری

- ہلکے

- کی طرح

- لائنوں

- لسٹ

- دیکھو

- بنا

- اکثریت

- بنانا

- میں کامیاب

- انتظام

- بہت سے

- مارجن

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- اقدامات

- پیغام

- مائیکروسافٹ

- شاید

- دس لاکھ

- مخلوط

- موبائل

- موبائل ڈیوائس

- موبائل آلات

- نظر ثانی کی

- زیادہ

- نام

- نامزد

- نئی

- NY

- نیویارک کورٹ

- خبر

- عام

- کا کہنا

- اطلاعات

- مشاہدہ

- of

- پیش کرتے ہیں

- on

- ایک

- جاری

- کام

- آپریٹر

- حکم

- اصل

- دیگر

- خود

- پیکج

- پیکجوں کے

- پیرامیٹر

- خاص طور پر

- منظور

- پاس ورڈز

- پال

- فیصد

- شاید

- اجازتیں

- ذاتی

- ذاتی مواد

- اٹھایا

- مقام

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیلیں

- سٹور کھیلیں

- پاپ آؤٹ

- پوزیشن

- پوسٹ

- مراسلات

- طاقت

- پریکٹس

- قیمت

- کی رازداری

- پرائیویسی اور سیکورٹی

- پروگرامر

- حفاظت

- تحفظ

- شائع

- ڈال

- رینج

- تک پہنچنے

- پڑھیں

- حال ہی میں

- کم

- متعلقہ

- ریموٹ

- کو ہٹانے کے

- دوبارہ

- رپورٹ

- اطلاع دی

- نمائندے

- درخواست

- محققین

- جواب

- ذمہ دار

- پابندی

- نتیجہ

- سخت

- رسک

- رومو

- چل رہا ہے

- کہا

- تلاش کریں

- سیکورٹی

- بھیجنا

- حساس

- تسلسل

- مقرر

- شین

- خریداری

- مختصر

- شوز

- سائن ان کریں

- اشارہ

- نشانیاں

- صرف

- بعد

- بہن

- سائز

- snooping

- So

- ٹھوس

- حل

- کچھ

- کسی

- کچھ

- خلا

- خالی جگہیں

- بات

- خصوصی

- کمرشل

- سپائیویئر

- معیار

- حالت

- ابھی تک

- چوری

- بند کرو

- ذخیرہ

- کہانی

- اجنبی

- سخت

- مضبوط

- بعد میں

- اس طرح

- سمجھا

- حیرت

- حیران کن

- SVG

- کے نظام

- لے لو

- ھدف بندی

- اہداف

- بتاتا ہے

- ٹیسٹ

- ٹیسٹ

- کہ

- ۔

- ریاست

- دنیا

- چوری

- ان

- یہ

- اس ہفتے

- خطرات

- کے ذریعے

- ٹکیٹک

- وقت

- اوقات

- کرنے کے لئے

- بھی

- اوزار

- سب سے اوپر

- اوپر کی سطح

- روایتی

- منتقلی

- ترسیل

- شفاف

- متحرک

- تبدیل کر دیا

- ٹویٹر

- عام طور پر

- کمزور

- غیر متوقع

- اپ ڈیٹ

- اپ گریڈ

- اپ لوڈ کردہ

- URL

- us

- استعمال کی شرائط

- افادیت

- کی افادیت

- وینڈر

- ورژن

- کا دورہ کیا

- ووٹ

- بٹوے

- انتباہ

- راستہ..

- طریقوں

- ویلتھ

- ویب سائٹ

- ہفتے

- مہینے

- وزن

- اچھی طرح سے جانا جاتا ہے

- کیا

- جس

- وسیع

- وسیع رینج

- چوڑائی

- گے

- ساتھ

- الفاظ

- دنیا

- گا

- تم

- اور

- زیفیرنیٹ

- زپ

- Zoetop

![S3 Ep123: کرپٹو کمپنی سمجھوتہ کرففل [آڈیو + ٹیکسٹ] S3 Ep123: کرپٹو کمپنی سمجھوتہ کرففل [آڈیو + ٹیکسٹ]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep123-crypto-company-compromise-kerfuffle-audio-text-300x156.png)