اپنے پرانے ہارڈ ویئر کو ختم کرتے وقت، بہت سی کمپنیاں 'بچے کو نہانے کے پانی سے باہر پھینک دیتی ہیں'

آلات کے ریک سے ناکارہ روٹر کو نکالنا اور چمکدار نئے متبادل میں سلائیڈ کرنا شاید بہت سے کاروباری نیٹ ورکنگ ماحول میں روزمرہ کا واقعہ ہے۔ تاہم، رد کیے جانے والے راؤٹر کی قسمت اتنی ہی اہم ہونی چاہیے، اگر زیادہ نہیں، تو ریک میں نئی کٹ کی ہموار منتقلی اور عمل درآمد۔ بدقسمتی سے، ایسا لگتا ہے کہ اکثر ایسا نہیں ہوتا ہے۔

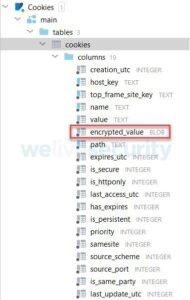

جب ESET ریسرچ ٹیم نے ٹیسٹ کا ماحول قائم کرنے کے لیے چند استعمال شدہ راؤٹرز خریدے، تو ٹیم کے اراکین کے درمیان صدمہ ہوا جب انہیں معلوم ہوا کہ، بہت سے معاملات میں، پہلے استعمال شدہ کنفیگریشنز کو صاف نہیں کیا گیا تھا… اور اس سے بھی بدتر، آلات پر ڈیٹا ان کے نیٹ ورک کنفیگریشنز کی تفصیلات کے ساتھ سابقہ مالکان کی شناخت کے لیے استعمال کیا جاتا ہے۔

اس کی وجہ سے ہمیں ایک زیادہ وسیع ٹیسٹ کرنے، زیادہ استعمال شدہ ڈیوائسز خریدنے اور یہ دیکھنے کے لیے ایک سادہ طریقہ کار اپنانا پڑا کہ آیا آلات پر ڈیٹا اب بھی موجود ہے۔ کل 18 راؤٹرز حاصل کیے گئے تھے، ایک پہنچتے ہی مر گیا تھا، دو عکس والے جوڑے تھے لہذا ہم نے انہیں ایک اکائی کے طور پر شمار کیا۔ ان ایڈجسٹمنٹ کے بعد، ہم نے 56% سے زیادہ ڈیوائسز پر کنفیگریشن کی تفصیلات اور ڈیٹا دریافت کیا۔

غلط ہاتھوں میں، آلات سے حاصل کردہ ڈیٹا - بشمول کسٹمر ڈیٹا، روٹر سے روٹر کی تصدیق کی کلیدیں، ایپلیکیشن کی فہرستیں، اور بہت کچھ - سائبر حملہ شروع کرنے کے لیے کافی ہے۔ ایک برا اداکار کمپنی کے ڈیجیٹل اثاثے کہاں واقع ہیں اور کیا قیمتی ہو سکتا ہے اس کی تحقیق شروع کرنے کے لیے درکار ابتدائی رسائی حاصل کر سکتا تھا۔ ہم سب ممکنہ طور پر واقف ہیں کہ اس منظر نامے میں آگے کیا ہوتا ہے۔

حالیہ برسوں میں منیٹائزیشن کے مقاصد کے لیے کاروبار پر سائبر حملے کرنے کے لیے برے اداکاروں کے استعمال کیے جانے والے طریقوں میں تبدیلی اچھی طرح سے دستاویزی ہے۔ حملے کے زیادہ جدید مستقل خطرے کے انداز میں تبدیل ہونے سے سائبر جرائم پیشہ افراد نے نیٹ ورکس میں داخلے کا مقام اور قدم جما لیا ہے۔ اس کے بعد وہ ڈیٹا کو نفیس طریقے سے نکالنے، حفاظتی اقدامات کو روکنے کے طریقے تلاش کرنے میں وقت اور وسائل صرف کرتے ہیں، اور پھر بالآخر نقصان دہ رینسم ویئر حملے یا دیگر سائبر بدتمیزی کو ہوا دے کر کاروبار کو گھٹنے ٹیکتے ہیں۔

کمپنی کے نیٹ ورک میں ابتدائی غیر مجاز مداخلت کی ایک قدر ہوتی ہے: کارپوریٹ نیٹ ورکس تک رسائی کی اسناد کی موجودہ اوسط قیمت، کے مطابق KELA سائبر کرائم پریوینشن کی تحقیق، تقریباً $2,800 ہے۔ اس کا مطلب یہ ہے کہ چند سو ڈالر میں خریدا گیا استعمال شدہ راؤٹر، جو بہت زیادہ محنت کے بغیر نیٹ ورک تک رسائی فراہم کرتا ہے، ایک سائبر کرائمین کو سرمایہ کاری پر نمایاں واپسی فراہم کر سکتا ہے۔ یہ فرض کر رہا ہے کہ وہ صرف رسائی کے ڈیٹا کو چھین لیتے ہیں اور اسے ڈارک ویب مارکیٹ میں فروخت کرتے ہیں، جیسا کہ خود سائبر حملہ شروع کرنے کے برخلاف ہے۔

اس تحقیق کا ایک اہم عنصر کمپنیوں کی جانب سے مصروفیت کا فقدان تھا جب ہم نے انہیں ان کے ڈیٹا کے عوامی ڈومین میں قابل رسائی ہونے کے مسئلے (مسائل) سے آگاہ کرنے کی کوشش کی۔ کچھ نے رابطے کو قبول کیا، کچھ نے اس بات کی تصدیق کی کہ آلات محفوظ طریقے سے تباہی یا صاف کرنے کے لیے کمپنیوں کو بھیجے گئے تھے - ایسا عمل جو واضح طور پر نہیں ہوا تھا - اور دوسروں نے بار بار رابطے کی کوششوں کو نظر انداز کیا۔

اس تحقیق سے جو سبق لیا جانا چاہیے وہ یہ ہے کہ آپ کی کمپنی چھوڑنے والے کسی بھی ڈیوائس کو صاف کرنے کی ضرورت ہے، اور یہ کہ صفائی کے عمل کو تصدیق شدہ اور باقاعدگی سے آڈٹ کرنے کی ضرورت ہے تاکہ یہ یقینی بنایا جا سکے کہ آپ کی کمپنی کے کراؤن کے زیورات عوامی سیکنڈ ہینڈ ہارڈویئر میں کھلے عام فروخت نہیں کیے جا رہے ہیں۔ بازار

ہم نے تفصیلات شائع کی ہیں - ٹھیک ہے، کمپنیوں کے ناموں اور ڈیٹا کے علاوہ جو کہ انہیں قابل شناخت بنا سکیں گے - ایک وائٹ پیپر میں۔ وائٹ پیپر میں اس عمل کے بارے میں کچھ رہنمائی بھی شامل ہے جس پر عمل کیا جانا چاہیے، بشمول NIST کی خصوصی اشاعت 800.88r1 کے حوالے، میڈیا سینیٹائزیشن کے لیے رہنما اصول. ہم پرزور مشورہ دیتے ہیں کہ تفصیلات کو پڑھیں اور اپنے نتائج کو آپ کی اپنی تنظیم میں عمل کی جانچ پڑتال کے لیے استعمال کریں، تاکہ یہ یقینی بنایا جا سکے کہ کوئی بھی ڈیٹا غیر ارادی طور پر ظاہر نہ ہو جائے۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ایڈریین ایشلے کے ساتھ مستقبل کا نقشہ بنانا۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/2023/04/18/discarded-not-destroyed-old-routers-reveal-corporate-secrets/

- : ہے

- : ہے

- $UP

- 8

- a

- تک رسائی حاصل

- قابل رسائی

- کے مطابق

- حاصل

- اداکار

- اپنانے

- اعلی درجے کی

- کے بعد

- انتباہ

- تمام

- ساتھ

- کے درمیان

- اور

- کوئی بھی

- درخواست

- کیا

- ارد گرد

- آمد

- AS

- اثاثے

- حملہ

- کوشش کی

- کوششیں

- آڈٹ

- کی توثیق

- اوسط

- بچے

- برا

- BE

- رہا

- کیا جا رہا ہے

- آ رہا ہے

- کاروبار

- کاروبار

- by

- کیس

- مقدمات

- مصدقہ

- تبدیل

- چیک کریں

- واضح طور پر

- کمپنیاں

- کمپنی کے

- کمپنی کی

- سلوک

- چل رہا ہے

- ترتیب

- منسلک

- رابطہ کریں

- پر مشتمل ہے

- کارپوریٹ

- سکتا ہے

- اسناد

- کراؤن

- موجودہ

- گاہک

- کسٹمر کا ڈیٹا

- سائبر حملہ

- سائبرٹیکس

- سائبر جرائم

- سائبر کریمنل

- cybercriminals

- نقصان دہ

- گہرا

- گہرا ویب

- اعداد و شمار

- مردہ

- غلطی

- تباہ

- تفصیلات

- آلہ

- کے الات

- ڈیجیٹل

- ڈیجیٹل اثاثے۔

- دریافت

- ڈالر

- ڈومین

- کوشش

- عنصر

- مصروفیت

- کافی

- کو یقینی بنانے کے

- اندراج

- ماحولیات

- ماحول

- کا سامان

- ای ایس ای ٹی ریسرچ

- قیام

- كل يوم

- ایکسپلور

- وسیع

- چند

- پیچھے پیچھے

- کے لئے

- ملا

- سے

- رہنمائی

- ہاتھوں

- ہارڈ ویئر

- ہے

- تاہم

- HTTPS

- شناخت

- نفاذ

- اہم

- in

- سمیت

- ابتدائی

- سرمایہ کاری

- IT

- میں

- فوٹو

- چابیاں

- نہیں

- شروع

- شروع

- چھوڑ کر

- قیادت

- اسباق

- امکان

- فہرستیں

- واقع ہے

- بنا

- بہت سے

- مارکیٹ

- Markets

- کا مطلب ہے کہ

- اقدامات

- میڈیا

- اراکین

- طریقہ کار

- طریقوں

- شاید

- منیٹائزیشن

- زیادہ

- نام

- ضروریات

- نیٹ ورک

- نیٹ ورکنگ

- نیٹ ورک

- نئی

- اگلے

- نیسٹ

- of

- پرانا

- پرانے ہارڈ ویئر

- on

- ایک

- مخالفت کی

- تنظیم

- دیگر

- دیگر

- ہمارے

- پر

- خود

- مالکان

- کاغذ.

- منظور

- مقام

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پوائنٹ

- پہلے

- قیمت

- پہلے

- شاید

- عمل

- فراہم

- فراہم کرتا ہے

- عوامی

- اشاعت

- شائع

- خریدا

- خریداری

- مقاصد

- ransomware کے

- رینسم ویئر حملہ

- پڑھنا

- حال ہی میں

- سفارش

- حوالہ جات

- باقاعدگی سے

- بار بار

- ضرورت

- تحقیق

- وسائل

- واپسی

- ظاہر

- روٹر

- s

- منظر نامے

- محفوظ بنانے

- سیکورٹی

- حفاظتی اقدامات

- فروخت

- مقرر

- ہونا چاہئے

- اہم

- سادہ

- ایک

- سلائڈنگ

- So

- فروخت

- کچھ

- بہتر

- خصوصی

- خرچ

- شروع کریں

- ابھی تک

- سختی

- سٹائل

- ٹیم

- ٹیم کے ارکان

- ٹیسٹ

- کہ

- ۔

- ان

- ان

- خود

- یہ

- خطرہ

- وقت

- کرنے کے لئے

- بھی

- کل

- منتقلی

- آخر میں

- یونٹ

- us

- استعمال کیا جاتا ہے

- قیمتی

- قیمت

- ویب

- اچھا ہے

- کیا

- جس

- سفید

- وائٹ پیپر

- وسیع

- مسح

- ساتھ

- بغیر

- گا

- غلط

- غلط ہاتھ

- سال

- اور

- زیفیرنیٹ