پڑھنا وقت: 4 منٹ

پڑھنا وقت: 4 منٹ

کیا آپ کو اپنے آفس سکینر/پرنٹر سے ڈرنا چاہئے؟ آپ کے پوسٹ آفس کے بارے میں کیا خیال ہے؟

کیا آپ کو اپنے آفس سکینر/پرنٹر سے ڈرنا چاہئے؟ آپ کے پوسٹ آفس کے بارے میں کیا خیال ہے؟

نئی لیکن متعلقہ IKARUS ڈیلیپیڈیڈ لاکی کی دوسری لہر ransomware حملوں اگست 2017 کے اوائل میں کوموڈو تھریٹ انٹیلی جنس لیب کے ذریعے دریافت کیے گئے حملوں کی بنیاد پر واقع ہوا ہے۔ اگست کے آخر کی یہ مہم ایک فشنگ حملے کو مربوط کرنے کے لیے زومبی کمپیوٹرز کے بوٹ نیٹ کا استعمال کرتی ہے جو آپ کی تنظیم کے سکینر/پرنٹر سے ظاہر ہونے والی ای میلز بھیجتی ہے۔ ، یا دیگر جائز ذریعہ اور بالآخر متاثرین کے کمپیوٹرز کو خفیہ کرتا ہے اور بٹ کوائن تاوان کا مطالبہ کرتا ہے۔

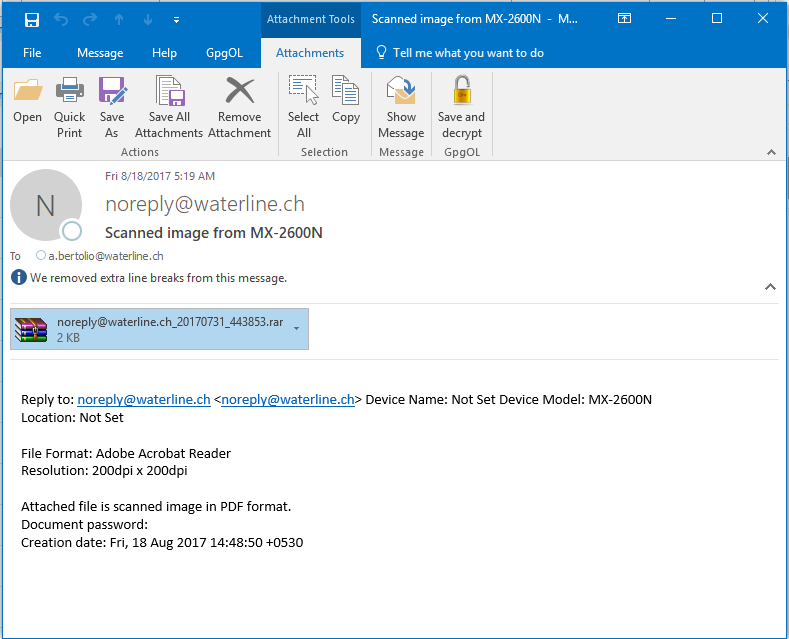

اس لہر میں دو حملوں میں سے بڑا حملہ آپ کی تنظیم کے سکینر/پرنٹر سے آپ کو ای میل کی گئی اسکین شدہ تصویر کے طور پر پیش کرتا ہے۔ آج کل بہت سے ملازمین کمپنی سکینر پرنٹر پر اصل دستاویزات کو اسکین کرتے ہیں اور انہیں خود کو اور دوسروں کو ای میل کرتے ہیں، یہ میلویئر سے لدی ای میل بہت معصوم نظر آئے گی۔

یہاں کی نفاست میں اسکینر/پرنٹر ماڈل نمبر سے مماثلت بھی شامل ہے تاکہ اسے زیادہ عام نظر آئے کیونکہ Sharp MX2600N مارکیٹ میں بزنس سکینر/پرنٹرز کے سب سے مشہور ماڈلز میں سے ایک ہے۔

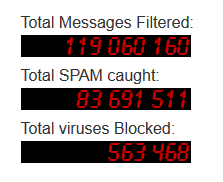

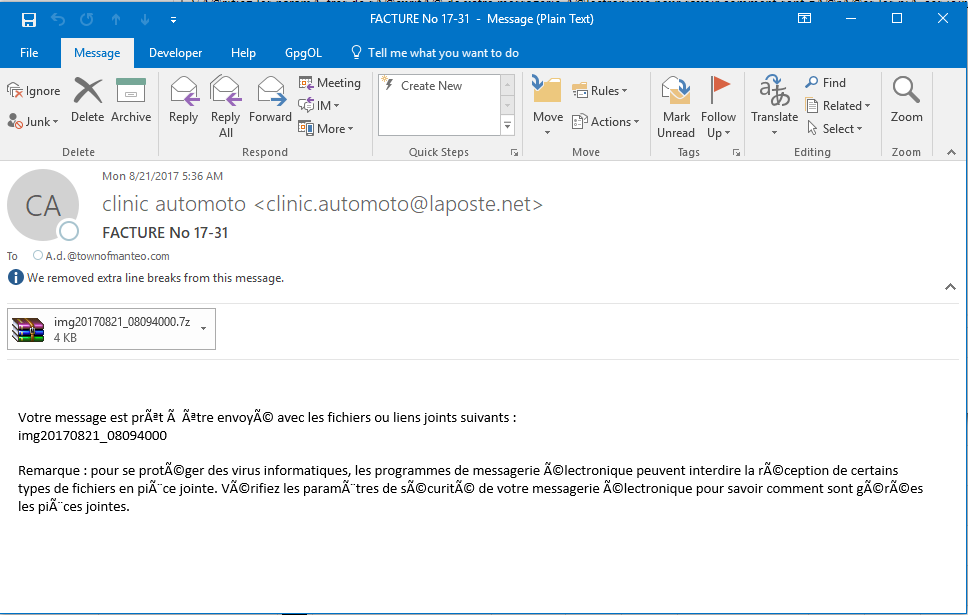

یہ دوسری لہر اگست 2017 کی فشنگ مہم جس میں IKARUS ڈیلیپیڈیٹ ہے۔ لاکی رینسم ویئر۔ درحقیقت، 3 دن کے وقفے سے شروع کی گئی دو مختلف مہمات ہیں۔ پہلا (موضوع "MX-2600N سے سکین شدہ تصویر" کو نمایاں کرتا ہے) لیب کے ذریعہ دریافت کیا گیا تھا جو بنیادی طور پر 17 اگست کو 18 گھنٹے سے زیادہ شروع ہوا تھا اور دوسرا (فرانسیسی زبان کا ایک ای میل جو مبینہ طور پر فرانسیسی پوسٹ آفس سے ہے جس میں ایک مضمون شامل ہے جس میں "FACTURE" شامل ہے۔ ”) کو 15 اگست 21 کو 2017 گھنٹے کی مدت میں پھانسی دی گئی۔ ہر ایک ان اضافے سے آگے لیکن بہت کم مقدار میں جاری رہا۔

یہ میلویئر مصنفین مزید صارفین تک پہنچنے اور حفاظتی طریقوں کو نظرانداز کرنے کے طریقوں کو تیار اور تبدیل کر رہے ہیں۔

ان دو نئے حملوں میں انگریزی اور فرانسیسی دونوں زبانوں کی فشنگ کے طریقے استعمال کیے گئے ہیں جو دنیا بھر کے متعدد ممالک سے شروع کیے گئے اور متاثر ہوئے۔

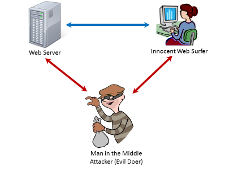

دلچسپ بات یہ ہے کہ "اسکین شدہ امیج" حملے میں استعمال ہونے والے 27 آئی پی ایڈریسز میں سے 54,048% بھی 9-11 اگست 2017 کو پہلے IKARUSDilapidated Locky حملوں میں استعمال کیے گئے تھے اور بوٹ نیٹ "زومبی کمپیوٹرز" کے سرفہرست ماخذ ممالک وہی رہے۔ : ویتنام، ترکی، ہندوستان اور میکسیکو۔ اگست کے شروع میں قبضے میں لیے گئے کچھ کمپیوٹرز پر غور کرتے ہوئے انٹرنیٹ سروس پرووائیڈرز (ISPs) تھے، یہ قدرے حیران کن ہے کہ پہلے حملے اور بوٹ نیٹ کے قبضے کے بعد سے اس ہفتے+ میں کمزوریوں کو دور نہیں کیا گیا۔

اس حملے میں عمومی طور پر آئی ایس پیز کا بہت زیادہ تعاون کیا گیا جو حملے کی نفاست اور ان کے اختتامی مقامات پر ناکافی سائبر دفاع دونوں کی طرف اشارہ کرتا ہے۔

فرانسیسی زبان کا حملہ (نیچے دیکھیں) ایک "حقیقت" پیغام کے طور پر پیش کرتا ہے جو laposte.net ای میل ایڈریس (جو ایک مشہور فرانسیسی پوسٹ آفس کمپنی کے ذریعہ استعمال کردہ ڈومین ہے) سے بل یا بلنگ انکوائری کا ترجمہ کرتا ہے۔

اس حملے میں استعمال ہونے والے 17% IPs 9 اگست سے 11 اگست کے IKARUSdilapidated Locky حملوں میں بھی استعمال کیے گئے تھے، اس لیے ان مشینوں کو قبضے میں لینے کا ردعمل سست رہا ہے۔

کوموڈو خطرہ انٹیلی جنس لیب ٹیم (کوموڈو کا حصہ تھریٹ ریسرچ لیبز) تیزی سے دونوں کی تصدیق کرنے کے قابل تھا۔ رینسم ویئر کے نئے حملے ہر نئے حملے کے سامنے والے کنارے پر کوموڈو سے محفوظ کردہ اختتامی مقامات پر پتہ لگانے کے ذریعے۔ جیسے ہی صارفین نے ان معصوم ای میلز میں اٹیچمنٹ پر کلک کیا، انہیں "نامعلوم فائلز" کے طور پر پڑھا گیا، بنیادی ڈھانچے میں داخلے سے انکار کر دیا گیا، اور کنٹینمنٹ میں ڈال دیا گیا، جہاں ان کا تجزیہ کوموڈو کی مشین لرننگ سے چلنے والی ٹیکنالوجی اور بالآخر لیب کے ذریعے کیا گیا۔ انسانی ماہرین.

'اسکینڈ امیج' فشنگ مہم میں بھیجی گئی ای میلز کے لیب کے تجزیے سے اس حملے کے اعداد و شمار کا انکشاف ہوا: انٹرنیٹ اسائنڈ نمبرز اتھارٹی (IANA) کے زیر انتظام 8886 مختلف کنٹری کوڈ ٹاپ لیول ڈومینز سے 127 مختلف IP پتے استعمال کیے جا رہے ہیں۔ تنگ "حقیقت" حملے میں 1657 کنٹری کوڈ ڈومینز سے 74 مختلف IP پتے استعمال کیے گئے۔

اگست کے اوائل کے حملوں کی طرح، جب لیب ٹیم نے آئی پی رینج کے مالکان کو چیک کیا تو ہم دیکھتے ہیں کہ ان میں سے زیادہ تر ٹیلی کام کمپنیاں اور آئی ایس پیز ہیں۔ یہ ہمیں بتاتا ہے کہ ایک بار پھر آئی پی ایڈریس متاثرہ، اب سمجھوتہ شدہ کمپیوٹرز سے تعلق رکھتے ہیں (جسے "زومبی کمپیوٹرز" بھی کہا جاتا ہے)۔ اس مہم میں ایک بڑے بوٹ نیٹ ورک (یا بوٹ نیٹ) کا استعمال کیا گیا، اور اس میں ایک نفیس کمانڈ اور کنٹرول سرور فن تعمیر تھا۔

اندرونی سکینر/پرنٹر کی نقل، کچھ دنوں بعد دوسرا حملہ، اور مقامی زبان کے عناصر اور پوسٹ آفس کے ڈومین کا استعمال بھی نفاست، تنظیم اور نئے رینسم ویئر حملوں کی صلاحیت کو بڑھانے کے رجحان کو جاری رکھتا ہے اور اس میں مزید اعتبار کا اضافہ کرتا ہے۔ ہر جگہ سیکورٹی ماہرین کی سفارش پر عمل کرنے کا مطالبہ: "ایک ڈیفالٹ انکار سیکورٹی کرنسی کو اپنائیں" اور اس طرح آپ کے IT انفراسٹرکچر میں نئی، 'نامعلوم' فائلوں کے داخلے سے انکار کریں جب تک کہ آپ کو یقین نہ ہو کہ وہ اچھی، محفوظ فائلیں ہیں۔

9-11 اگست کے جدید ترین حملے کے فوراً بعد اس پہلے فالو اپ رینسم ویئر فشنگ حملے نے ہمیں دکھایا کہ وہ اس قسم کے حملوں میں بہتری لانے کے لیے کتنے وقف ہیں۔ کاموڈو تھریٹ انٹیلی جنس لیب اور کوموڈو تھریٹ ریسرچ لیبز (CTRL) کے سربراہ، فتح اورحان نے کہا۔

اورحان نے آگے بڑھ کر کہا ISPs سے سمجھوتہ کرنے والے "زومبی" کمپیوٹرز کے بوٹنیٹس خاص طور پر مجرموں کے لیے حملے کا ایک مؤثر ذریعہ ہیں تاکہ وہ اپنے رینسم ویئر کے حملوں کو پیمانہ کرسکیں اور ایک مختصر قسم کی مہم میں مخصوص اہداف پر وسیع پیمانے پر بمباری کریں۔ حملے اتنی جلدی ختم ہو گئے تھے کہ صرف روک تھام کے اقدامات سے ہی کوئی حقیقی فرق پڑتا۔ یہاں پتہ لگانے اور جواب دینے میں بہت دیر ہو چکی ہوتی۔

IKARUSdilapidated Locky ransomware حملوں کے حصہ II پر نئی کوموڈو تھریٹ انٹیلی جنس لیب کی خصوصی رپورٹ پڑھنے کے لیے، ملاحظہ کریں۔ comodo.com/lab اور بس اپنا ای میل ایڈریس درج کریں۔ آپ کو اس خصوصی رپورٹ کے حصہ I اور II کے ساتھ ساتھ لیب سے تمام ہفتہ وار اور خصوصی اپڈیٹ ویڈیوز تک مفت رسائی حاصل ہوگی۔

مفت آزمائش شروع کریں اپنا فوری سیکیورٹی سکور کارڈ مفت حاصل کریں۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://blog.comodo.com/comodo-news/special-report-ikarusdilapidated-locky-part-comodo-threat-intelligence-lab/

- : ہے

- 2017

- 7

- a

- قابلیت

- ہمارے بارے میں

- تک رسائی حاصل

- ایکٹ

- پتہ

- پتے

- جوڑتا ہے

- کے بعد

- تمام

- تجزیہ

- اور

- علاوہ

- نقطہ نظر

- فن تعمیر

- کیا

- ارد گرد

- AS

- تفویض

- At

- حملہ

- حملے

- اگست

- اتھارٹی

- مصنفین

- BE

- کیا جا رہا ہے

- نیچے

- بہتر

- سے پرے

- بل

- بلنگ

- بٹ

- بٹ کوائن

- بلاگ

- بوٹ

- کی botnet

- موٹے طور پر

- عمارت

- کاروبار

- by

- فون

- کہا جاتا ہے

- مہم

- مہمات

- لے جانے والا۔

- تبدیل کرنے

- کلک کریں

- کوڈ

- کامن

- کمپنیاں

- کمپنی کے

- سمجھوتہ کیا

- کمپیوٹر

- پر غور

- مشتمل ہے۔

- جاری رہی

- جاری ہے

- کنٹرول

- محدد

- ممالک

- ملک

- مجرم

- اعداد و شمار

- دن

- وقف

- پہلے سے طے شدہ

- مطالبات

- کھوج

- فرق

- مختلف

- دریافت

- دستاویزات

- ڈومین

- ڈومینز

- ہر ایک

- اس سے قبل

- ابتدائی

- ایج

- موثر

- عناصر

- ای میل

- ای میل

- ملازمین

- انگریزی

- درج

- اندراج

- بھی

- واقعہ

- تیار ہوتا ہے

- ماہرین

- خوف

- خاصیت

- چند

- فائلوں

- پہلا

- کے لئے

- مفت

- فرانسیسی

- سے

- سامنے

- جنرل

- حاصل

- حاصل کرنے

- اچھا

- ہے

- سر

- بھاری

- یہاں

- HOURS

- کس طرح

- HTTP

- HTTPS

- i

- تصویر

- متاثر

- in

- شامل ہیں

- سمیت

- اضافہ

- بھارت

- انفراسٹرکچر

- فوری

- انٹیلی جنس

- اندرونی

- انٹرنیٹ

- IP

- آئی پی پتے

- IT

- فوٹو

- لیب

- لیبز

- زبان

- بڑے

- بڑے

- مرحوم

- شروع

- کم

- مقامی

- دیکھو

- مشین

- مشینیں

- بنا

- بنا

- میلویئر

- بہت سے

- مارکیٹ

- کے ملاپ

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- اقدامات

- پیغام

- طریقوں

- میکسیکو

- ماڈل

- ماڈل

- مہینہ

- زیادہ

- سب سے زیادہ

- سب سے زیادہ مقبول

- خالص

- نیٹ ورک

- نئی

- تعداد

- تعداد

- متعدد

- ہوا

- of

- دفتر

- on

- ایک

- تنظیم

- اصل

- دیگر

- دیگر

- مالکان

- حصہ

- خاص طور پر

- مدت

- فشنگ

- فشنگ اٹیک

- فشنگ مہم

- سادہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پوائنٹس

- مقبول

- پوسٹ

- دفتر پوسٹ

- تحفہ

- بنیادی طور پر

- فراہم کرنے والے

- ڈال

- جلدی سے

- خرگوش

- رینج

- تاوان

- ransomware کے

- رینسم ویئر حملے

- تک پہنچنے

- پڑھیں

- اصلی

- سفارش

- متعلقہ

- رہے

- رپورٹ

- تحقیق

- جواب

- انکشاف

- محفوظ

- کہا

- اسی

- پیمانے

- اسکین

- سکور کارڈ

- دوسری

- سیکورٹی

- سروس

- سہولت کار

- تیز

- صرف

- تخروپن

- بعد

- سست

- So

- کچھ

- بہتر

- ماخذ

- خصوصی

- مخصوص

- موضوع

- سورج

- حیرت انگیز

- قبضے

- اہداف

- ٹیم

- ٹیکنالوجی

- ٹیلی کام

- بتاتا ہے

- کہ

- ۔

- دنیا

- ان

- ان

- خود

- اس طرح

- یہ

- خطرہ

- وقت

- کرنے کے لئے

- آج

- بھی

- سب سے اوپر

- اوپر کی سطح

- رجحان

- ترکی

- اقسام

- آخر میں

- اپ ڈیٹ کریں

- us

- استعمال کی شرائط

- صارفین

- استعمال کیا

- اس بات کی تصدیق

- کی طرف سے

- ویڈیوز

- ویت نام

- دورہ

- نقصان دہ

- لہر

- ہفتہ وار

- اچھا ہے

- کیا

- کیا ہے

- جس

- گے

- ساتھ

- دنیا

- گا

- تم

- اور

- زیفیرنیٹ