سائبر حملے اور ڈیٹا چوری ان دنوں بہت عام ہو چکے ہیں خاص طور پر جب بات موبائل ایپلی کیشنز کی ہو۔ نتیجتاً، موبائل ایپس جو سیکورٹی کی خلاف ورزیوں کا تجربہ کرتی ہیں، مالی نقصان کا شکار ہو سکتی ہیں۔ بہت سے ہیکرز کے صارفین کا ڈیٹا چوری کرنے پر نظریں جمائے ہوئے ہیں، ان ایپلی کیشنز کو محفوظ بنانا تنظیموں کے لیے اولین ترجیح اور ڈویلپرز کے لیے ایک سنگین چیلنج بن گیا ہے۔ گارٹنر کی حالیہ تحقیق کے مطابق، ایپلی کیشن سیکیورٹی کے لیے ہائپ سائیکلایپلی کیشن سیکیورٹی میں سرمایہ کاری اگلے چند سالوں میں دو گنا سے زیادہ بڑھ جائے گی، اس سال 6 بلین ڈالر سے 13.7 تک 2026 بلین ڈالر ہو جائے گی۔ پیشہ ور افراد، اور زور اب عوامی بادلوں میں ہوسٹ کی جانے والی ایپس کی طرف مڑ رہا ہے،" DevOps سیکیورٹی کے بنیادی اجزاء کو درست کرنا بہت ضروری ہے۔ آپ کی موبائل ایپلیکیشن کو محفوظ بنانے کے لیے 12 نکات یہ ہیں:

1. قابل اعتماد ذرائع سے ایپس انسٹال کریں:

متبادل مارکیٹوں پر اینڈرائیڈ ایپلیکیشنز کو دوبارہ شائع کرنا یا ان کے APKs اور IPAs کو ڈاؤن لوڈ کے لیے دستیاب کرانا عام بات ہے۔ APK اور IPA دونوں کو مختلف جگہوں سے ڈاؤن لوڈ اور انسٹال کیا جا سکتا ہے، بشمول ویب سائٹس، کلاؤڈ سروسز، ڈرائیوز، سوشل میڈیا، اور سوشل نیٹ ورکنگ۔ صرف Play Store اور App Store کو قابل اعتماد APK اور IPA فائلوں کو انسٹال کرنے کی اجازت ہونی چاہیے۔ ان ایپس کو استعمال کرنے سے روکنے کے لیے، ایپ شروع ہونے پر ہمارے پاس سورس چیک کا پتہ لگانے (پلے اسٹور یا ایپ اسٹور) ہونا چاہیے۔

یہ بھی پڑھیں ، https://andresand.medium.com/add-method-to-check-which-app-store-the-android-app-is-installed-from-or-if-its-sideloaded-c9f450a3d069

2. جڑ کا پتہ لگانا:

اینڈرائیڈ: ایک حملہ آور روٹڈ ڈیوائس پر موبائل ایپلیکیشن لانچ کر سکتا ہے اور مقامی میموری تک رسائی حاصل کر سکتا ہے یا ایپلی کیشن میں بدنیتی پر مبنی سرگرمیاں انجام دینے کے لیے مخصوص سرگرمیوں یا ارادوں کو کال کر سکتا ہے۔

iOS: جیل ٹوٹے ہوئے ڈیوائس پر ایپلیکیشنز iOS سینڈ باکس کے باہر روٹ کے طور پر چلتی ہیں۔ یہ ایپلیکیشنز کو دیگر ایپس میں محفوظ کردہ حساس ڈیٹا تک رسائی کی اجازت دے سکتا ہے یا سینڈ باکسنگ کی فعالیت کی نفی کرنے والا نقصان دہ سافٹ ویئر انسٹال کر سکتا ہے۔

جڑ کی کھوج پر مزید https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. ڈیٹا ذخیرہ کرنا:

ڈویلپرز کلیدی قدر کے جوڑے جیسے ٹوکنز، موبائل نمبرز، ای میل، بولین ویلیوز وغیرہ کو ذخیرہ کرنے کے لیے مشترکہ ترجیحات اور صارف کے ڈیفالٹس کا استعمال کرتے ہیں۔ مزید برآں، ایپس بناتے وقت، ڈویلپرز ڈھانچے والے ڈیٹا کے لیے SQLite ڈیٹا بیس کو ترجیح دیتے ہیں۔ کسی بھی ڈیٹا کو خفیہ کاری کی شکل میں ذخیرہ کرنے کی سفارش کی جاتی ہے تاکہ ہیکرز کے ذریعہ معلومات کو نکالنا مشکل ہو۔

4. محفوظ خفیہ کلیدیں:

API کیز، پاس ورڈز اور ٹوکنز کو کوڈ میں ہارڈ کوڈ نہیں کیا جانا چاہیے۔ ان اقدار کو ذخیرہ کرنے کے لیے مختلف تکنیکوں کو استعمال کرنے کی سفارش کی جاتی ہے تاکہ ہیکرز ایپلی کیشن کے ساتھ چھیڑ چھاڑ کر کے جلدی سے فرار نہ ہو سکیں۔

یہاں ایک حوالہ لنک ہے: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. کوڈ کی رکاوٹ

حملہ آور APK فائل کو ڈی کمپائل کر سکتا ہے اور ایپلیکیشن کا سورس کوڈ نکال سکتا ہے۔ یہ ایپلیکیشن کے سورس کوڈ میں محفوظ کردہ حساس معلومات کو حملہ آور کے سامنے لا سکتا ہے جو کہ موزوں حملے کرنے کے لیے استعمال ہو سکتی ہے۔

سورس کوڈ میں موجود تمام حساس معلومات کو روکنے کے لیے سورس کوڈ کو مبہم کرنا بہتر ہے۔

6. محفوظ مواصلات:

حملہ آور حملوں کی سطح کا فائدہ اٹھانے کے لیے بدنیتی پر مبنی سرگرمیاں انجام دے سکتا ہے کیونکہ تمام مواصلات غیر خفیہ کردہ چینلز پر ہو رہے ہیں۔ لہذا ہمیشہ HTTP URLs پر HTTPS URLs کا استعمال کریں۔

7. SSL پننگ:

سرٹیفکیٹ پننگ موبائل ایپلیکیشنز کو صرف متوقع قدر (پن) سے مماثل درست سرٹیفکیٹ والے سرورز تک مواصلت کو محدود کرنے کی اجازت دیتی ہے۔ پننگ اس بات کو یقینی بناتی ہے۔ کسی بھی نیٹ ورک کے ڈیٹا سے سمجھوتہ نہیں کیا جاتا ہے یہاں تک کہ اگر کسی صارف کو اپنے موبائل ڈیوائس پر نقصان دہ روٹ سرٹیفکیٹ انسٹال کرنے کے لیے دھوکہ دیا جائے۔ کوئی بھی ایپ جو اپنے سرٹیفکیٹس کو پن کرتی ہے، سمجھوتہ شدہ کنکشن پر ڈیٹا منتقل کرنے سے انکار کر کے ایسی فشنگ کوششوں کو ناکام بنا دے گی۔

براہ کرم رجوع کریں:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. محفوظ API درخواست اور جوابی ڈیٹا

معیاری مشق یہ ہے کہ REST API کالوں کے بنیادی تحفظ کے لیے HTTPS استعمال کریں۔ سرور کو بھیجی گئی یا سرور سے موصول ہونے والی معلومات کو AES وغیرہ کے ساتھ مزید خفیہ کیا جا سکتا ہے۔ مثال کے طور پر، اگر حساس مواد موجود ہیں، تو آپ ان کو خفیہ کرنے کے لیے منتخب کر سکتے ہیں تاکہ HTTPS کسی طرح ٹوٹے یا غلط کنفیگر ہو، آپ آپ کے خفیہ کاری سے تحفظ کی ایک اور پرت ہے۔

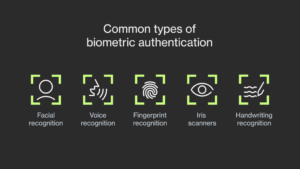

9. محفوظ موبائل ایپ کی توثیق:

اگر کوئی ایپلیکیشن صارف کو لاگ ان کرنے کے بعد الگ الگ اور پیچیدہ سیشن ٹوکن تفویض نہیں کرتی ہے، تو حملہ آور شکار کو حملہ آور کی طرف سے فراہم کردہ اپنی مرضی کے مطابق تیار کردہ ٹوکن استعمال کرنے کے لیے آمادہ کرنے کے لیے فشنگ کر سکتا ہے اور کیپچر کیے گئے سیشن کے ساتھ لاگ ان پیج کو آسانی سے نظرانداز کر سکتا ہے۔ MiTM حملے کا استعمال کرتے ہوئے.

i) جب بھی صارف درخواست پر کامیابی سے لاگ ان ہوتا ہے تو اسے ایک الگ اور پیچیدہ سیشن ٹوکن تفویض کریں۔

ii) لاگ آؤٹ ہونے کے فوراً بعد سیشن لائف ٹائم ختم کر دیں۔

iii) دو یا زیادہ IP پتوں کے لیے ایک ہی سیشن ٹوکن کا استعمال نہ کریں۔

iv) ہر سیشن ٹوکن کے لیے ختم ہونے کے وقت کو محدود کریں۔

10. بیک اپ کی اجازت دیں۔

صارفین کو کسی ایپ کا بیک اپ لینے کی اجازت نہ دیں اگر اس میں حساس ڈیٹا ہو۔ بیک اپ فائلوں تک رسائی حاصل کرنے کے بعد (یعنی جب android:allowBackup="true")، کسی ایپ کے مواد میں ترمیم/پڑھنا ممکن ہے یہاں تک کہ ایک غیر جڑ والے آلے پر بھی۔ لہذا بیک اپ کو غلط بنانے کی سفارش کی جاتی ہے۔

11. دیگر ایپس سے اینڈرائیڈ ایپلیکیشن اسکرینز تک رسائی پر پابندی لگائیں۔

مثالی طور پر، آپ کی سرگرمیوں کو دوسری خدمات یا ایپلیکیشنز سے شروع ہونے کا کوئی بندوبست نہیں کرنا چاہیے۔ اسے صرف اس صورت میں درست بنائیں جب آپ کو دوسری ایپس سے اپنی فلٹر اسکرینز تک رسائی حاصل کرنے کی مخصوص ضرورت ہو بصورت دیگر میں تبدیل کریں۔ لوڈ، اتارنا Android: برآمد شدہ = "جھوٹا"

12. اینڈرائیڈ ایپلیکیشن سے پیکجز انسٹال کرنے پر پابندی لگائیں۔

REQUEST_INSTALL_PACKAGES اجازت ایپس کو اجازت دیتی ہے۔ صارف کے آلے پر نئے پیکجز انسٹال کریں۔. ہم اینڈرائیڈ پلیٹ فارم پر غلط استعمال کو روکنے اور ان ایپس سے صارفین کی حفاظت کے لیے پرعزم ہیں جو گوگل پلے کے اپ ڈیٹ میکانزم کے علاوہ کسی اور طریقے کو استعمال کرکے خود اپ ڈیٹ کرتی ہیں یا نقصان دہ APK ڈاؤن لوڈ کرتی ہیں۔

نتیجہ:

موبائل ایپس صارفین کے ذاتی ڈیٹا کے ڈھیروں کے ساتھ پہلے سے کہیں زیادہ ذاتی نوعیت کی ہو گئی ہیں جن میں ہر روز ذخیرہ ہوتا ہے۔ صارفین کے درمیان اعتماد اور وفاداری پیدا کرنے اور کمپنیوں کے لیے اہم مالی اور اسنادی نقصانات کو روکنے کے لیے، اب یہ یقینی بنانا بہت ضروری ہے کہ ایپلیکیشن صارف کے لیے محفوظ ہے۔ مذکورہ موبائل ایپ سیکیورٹی چیک لسٹ پر عمل کرنے سے ہیکرز کو ایپ کو ہیک کرنے سے روکنے میں یقینی طور پر مدد ملے گی۔

کے بارے میں مصنف:

رویتجا اکیتی منتر لیبز میں ایک سینئر سافٹ ویئر انجینئر ہیں۔ اس کے پاس B2B پروجیکٹس کا وسیع تجربہ ہے۔ رویتیجا کو نئی ٹیکنالوجیز کو تلاش کرنا، فلمیں دیکھنا، اور خاندان اور دوستوں کے ساتھ وقت گزارنا پسند ہے۔

ہمارا تازہ ترین بلاگ پڑھیں: Nest.JS کے ساتھ کلین آرکیٹیکچر کو نافذ کرنا

وہ علم جو آپ کے ان باکس میں پہنچانے کے قابل ہے۔

- AI

- ai آرٹ

- AI آرٹ جنریٹر

- عی روبوٹ

- لوڈ، اتارنا Android

- درخواست کی ترقی

- مصنوعی ذہانت

- مصنوعی ذہانت کا سرٹیفیکیشن

- بینکنگ میں مصنوعی ذہانت

- مصنوعی ذہانت والا روبوٹ

- مصنوعی ذہانت والے روبوٹ

- مصنوعی ذہانت سافٹ ویئر

- blockchain

- بلاکچین کانفرنس

- coingenius

- بات چیت مصنوعی ذہانت

- crypto کانفرنس ai

- dall-e

- گہری سیکھنے

- دیو اوپس

- گوگل عی

- iOS

- مشین لرننگ

- منتر لیبز

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- افلاطون گیم

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- پیمانہ ai

- نحو

- زیفیرنیٹ