سٹیکلو میتھمیٹیکل انسٹی ٹیوٹ آف آر اے ایس، سٹیکلو انٹرنیشنل میتھمیٹیکل سنٹر، ماسکو 119991، روس

شعبہ ریاضی اور NTI سینٹر برائے کوانٹم کمیونیکیشنز، نیشنل یونیورسٹی آف سائنس اینڈ ٹیکنالوجی MISIS، ماسکو 119049، روس

QRate، Skolkovo، ماسکو 143025، روس

اس کاغذ کو دلچسپ لگتا ہے یا اس پر بات کرنا چاہتے ہیں؟ SciRate پر تبصرہ کریں یا چھوڑیں۔.

خلاصہ

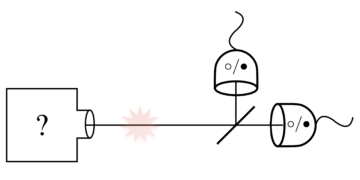

پریکٹیکل کوانٹم کی ڈسٹری بیوشن (QKD) سسٹمز میں کھوج کی کارکردگی کی مماثلت ایک عام مسئلہ ہے۔ QKD کے موجودہ حفاظتی ثبوت کا پتہ لگانے کی کارکردگی کی مماثلت کے ساتھ یا تو بھیجنے والے کی طرف سے سنگل فوٹون لائٹ سورس کے مفروضے پر یا وصول کنندہ کی طرف کے سنگل فوٹوون ان پٹ کے مفروضے پر انحصار کرتے ہیں۔ یہ مفروضے چھپنے کی ممکنہ حکمت عملیوں کے طبقے پر پابندیاں عائد کرتے ہیں۔ یہاں ہم ان مفروضوں کے بغیر ایک سخت حفاظتی ثبوت پیش کرتے ہیں اور اس طرح اس اہم مسئلے کو حل کرتے ہیں اور عام حملوں (اسیمپٹوٹک حکومت میں) کے خلاف کھوج کی کارکردگی کی مماثلت کے ساتھ QKD کی حفاظت کو ثابت کرتے ہیں۔ خاص طور پر، ہم decoy ریاست کے طریقہ کار کو پتہ لگانے کی کارکردگی کی مماثلت کی صورت میں اپناتے ہیں۔

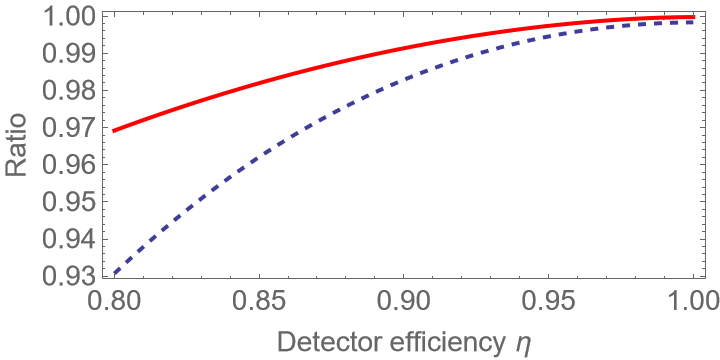

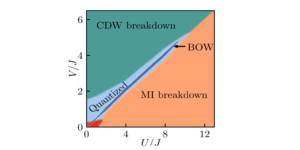

نمایاں تصویر: غیر مماثلت والے کیس کے حوالے سے پتہ لگانے کی کارکردگی میں خفیہ کلید کی شرح میں کمی: غیر مماثلت کے معاملے میں خفیہ کلید کی شرح کا تناسب ڈیٹیکٹر کی افادیت 1 اور $eta$ کے ساتھ خفیہ کلید کی شرح کے ساتھ عدم مماثلت والا معاملہ جس میں دونوں افادیت $(1+eta)/2$ کے برابر ہے۔ ٹھوس لائن: کوئی نقص نہیں $Q=0$، ڈیشڈ لائن: نسبتاً زیادہ خرابی کی شرح $Q=0.09$ (مکمل پتہ لگانے کے معاملے کے لیے اہم قدر کے قریب $Qaprox0.11$)۔ اگر مماثلت چھوٹی ہے، تو خفیہ کلید کی شرح میں کمی نسبتاً کم ہے یہاں تک کہ اعلی غلطی کی شرح کے لیے بھی۔

مقبول خلاصہ

تاہم، حفاظتی ثبوت جو ہارڈ ویئر ڈیوائسز کی کچھ خامیوں کو مدنظر رکھتے ہیں وہ اب بھی چیلنجنگ ہیں۔ ایسی خامیوں میں سے ایک کو پتہ لگانے کی کارکردگی کی مماثلت کہا جاتا ہے، جہاں دو سنگل فوٹوون ڈٹیکٹر مختلف کوانٹم افادیت رکھتے ہیں، یعنی فوٹوون کا پتہ لگانے کے مختلف امکانات۔ اس طرح کے مسئلے کو مدنظر رکھا جانا چاہئے کیونکہ دو بالکل ایک جیسے ڈٹیکٹر بنانا عملی طور پر ناممکن ہے۔

ریاضی کے لحاظ سے، QKD کے لیے عام کیس کے لیے کھوج کی کارکردگی کی مماثلت کے ساتھ حفاظتی ثبوت مشکل ہے کیونکہ ہلبرٹ اسپیس جس کے ساتھ ہم ڈیل کرتے ہیں وہ لامحدود جہتی ہے (ایک محدود جہتی جگہ میں کمی جو ایک جیسے ڈیٹیکٹر کے معاملے کے لیے ممکن ہے یہاں کام نہیں کرتی۔ )۔ لہذا، سیکورٹی کو ثابت کرنے کے لیے بنیادی طور پر نئے طریقوں کی ضرورت تھی۔ اس کام میں تجویز کردہ اہم نیا طریقہ انٹروپک غیر یقینی تعلقات کا استعمال کرتے ہوئے ملٹی فوٹون کا پتہ لگانے والے واقعات کی تعداد کا ایک تجزیاتی پابند ہے۔ یہ ہمیں مسئلہ کو محدود جہتی تک کم کرنے کی اجازت دیتا ہے۔ محدود جہتی مسئلے کے تجزیاتی حل کے لیے (جو ابھی تک غیر معمولی ہے)، ہم تجویز کرتے ہیں کہ مسئلہ کی ہم آہنگی استعمال کی جائے۔

اس طرح، اس مقالے میں، ہم BB84 پروٹوکول کی حفاظت کا پتہ لگانے کی کارکردگی میں مماثلت کے ساتھ ثبوت دیتے ہیں اور اس معاملے میں خفیہ کلیدی شرح کے لیے تجزیاتی طور پر حدیں اخذ کرتے ہیں۔ اس کے علاوہ ہم decoy State طریقہ کار کو پتہ لگانے کی کارکردگی کی مماثلت کی صورت میں ڈھال لیتے ہیں۔

► BibTeX ڈیٹا

► حوالہ جات

ہے [1] CH Bennett اور G. Brassard، Quantum cryptography: Public key distribution and coin Tossing, in Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India (IEEE, New York, 1984), p. 175.

ہے [2] ڈی میئرز، کوانٹم کلید کی تقسیم اور سٹرنگ اولیویئس ٹرانسفر ان شور چینلز، arXiv:quant-ph/9606003 (1996)۔

arXiv:quant-ph/9606003

ہے [3] ڈی میئرز، کوانٹم کرپٹوگرافی میں غیر مشروط سیکیورٹی، JACM۔ 48، 351 (2001)۔

https://doi.org/10.1145/382780.382781

ہے [4] PW Shor اور J. Preskill، BB84 کوانٹم کلیدی تقسیم پروٹوکول کی حفاظت کا سادہ ثبوت، Phys. Rev. Lett. 85، 441 (2000)۔

https:///doi.org/10.1103/PhysRevLett.85.441

ہے [5] آر رینر، کوانٹم کلیدی تقسیم کی حفاظت، arXiv:quant-ph/0512258 (2005)۔

arXiv:quant-ph/0512258

ہے [6] ایم کواشی، کوانٹم کلیدی تقسیم کا سادہ حفاظتی ثبوت، تکمیل پر مبنی، نیو جے فز۔ 11، 045018 (2009)۔

https://doi.org/10.1088/1367-2630/11/4/045018

ہے [7] M. Tomamichel, CCW Lim, N. Gisin, and R. Renner, Tight finite-key analysis for quantum cryptography, Nat. کمیون 3، 634 (2012)۔

https://doi.org/10.1038/ncomms1631

ہے [8] M. Tomamichel اور A. Leverrier، کوانٹم کلید کی تقسیم کے لیے ایک بڑی حد تک خود ساختہ اور مکمل حفاظتی ثبوت، Quantum 1, 14 (2017)۔

https://doi.org/10.22331/q-2017-07-14-14

ہے [9] N. Gisin, G. Ribordy, W. Tittel, and H. Zbinden, Quantum cryptography, Rev. Mod. طبیعات 74، 145 (2002)۔

https:///doi.org/10.1103/RevModPhys.74.145

ہے [10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus, and M. Peev, Quantum cryptography, Rev. Mod. طبیعات 81، 1301 (2009)۔

https:///doi.org/10.1103/RevModPhys.81.1301

ہے [11] E. Diamanti, H.-K. لو، بی کیوئ، اور زیڈ یوآن، کوانٹم کلیدی تقسیم میں عملی چیلنجز، این پی جے کوانٹ۔ Inf. 2، 16025 (2016)۔

https://doi.org/10.1038/npjqi.2016.25

ہے [12] F. Xu, X. Ma, Q. Zhang, H.-K. لو، اور J.-W. پین، حقیقت پسندانہ آلات کے ساتھ محفوظ کوانٹم کلید کی تقسیم، Rev. Mod۔ طبیعات 92، 025002 (2020)۔

https:///doi.org/10.1103/RevModPhys.92.025002

ہے [13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt, and G. Leuchs، عملی کوانٹم کلیدی تقسیم کے نظام پر حملے (اور ان کو کیسے روکا جائے)، معاصر طبیعیات 57، 366 (2015)۔

https://doi.org/10.1080/00107514.2016.1148333

ہے [14] CHF Fung, K. Tamaki, B. Qi, H.-K. لو، اور X. Ma، کوانٹم کلید کی تقسیم کا حفاظتی ثبوت کا پتہ لگانے کی کارکردگی کی مماثلت کے ساتھ، کوانٹ۔ Inf. کمپیوٹنگ 9، 131 (2009)۔

http:///dl.acm.org/citation.cfm?id=2021256.2021264

ہے [15] L. Lydersen اور J. Skaar، کوانٹم کلیدی تقسیم کی حفاظت بٹ اور بنیاد پر منحصر ڈیٹیکٹر خامیوں کے ساتھ، کوانٹ۔ Inf. کمپیوٹنگ 10، 60 (2010)۔

https://dl.acm.org/doi/10.5555/2011438.2011443

ہے [16] A. Winick، N. Lütkenhaus، اور PJ Coles، کوانٹم کلید کی تقسیم کے لیے قابل اعتماد عددی کلیدی شرحیں، Quantum 2, 77 (2018)۔

https://doi.org/10.22331/q-2018-07-26-77

ہے [17] MK Bochkov اور AS Trushechkin، کوانٹم کلیدی تقسیم کی حفاظت سنگل فوٹوون کیس میں پتہ لگانے کی کارکردگی کی مماثلت کے ساتھ: ٹائٹ باؤنڈز، فز۔ Rev. A 99, 032308 (2019)۔

https:///doi.org/10.1103/PhysRevA.99.032308

ہے [18] J. Ma, Y. Zhou, X. Yuan, and X. Ma، کوانٹم کلیدی تقسیم میں ہم آہنگی کی آپریشنل تشریح، طبیعیات۔ Rev. A 99, 062325 (2019)۔

https:///doi.org/10.1103/PhysRevA.99.062325

ہے [19] NJ Beaudry، T. Moroder، اور N. Lütkenhaus، کوانٹم کمیونیکیشن میں آپٹیکل پیمائش کے لیے اسکواشنگ ماڈل، فز۔ Rev. Lett. 101، 093601 (2008)۔

https:///doi.org/10.1103/PhysRevLett.101.093601

ہے [20] T. Tsurumaru اور K. Tamaki، تھریشولڈ ڈیٹیکٹر کے ساتھ کوانٹم کلید کی تقسیم کے نظام کے لیے حفاظتی ثبوت، طبیعیات۔ Rev. A 78, 032302 (2008)۔

https:///doi.org/10.1103/PhysRevA.78.032302

ہے [21] O. Gittsovich، NJ Beaudry، V. Narasimhachar، RR Alvarez، T. Moroder، اور N. Lütkenhaus، کوانٹم-کی-ڈسٹری بیوشن پروٹوکول کے لیے ڈیٹیکٹرز اور ایپلی کیشنز کے لیے اسکواشنگ ماڈل، فز۔ Rev. A 89, 012325 (2014)۔

https:///doi.org/10.1103/PhysRevA.89.012325

ہے [22] Y. Zhang، PJ Coles، A. Winick، J. Lin، اور N. Lütkenhaus، پتہ لگانے کی کارکردگی کے مماثلت کے ساتھ عملی کوانٹم کلید کی تقسیم کا حفاظتی ثبوت، طبیعیات۔ Rev. Res. 3، 013076 (2021)۔

https:///doi.org/10.1103/PhysRevResearch.3.013076

ہے [23] M. Dušek، M. Jahma، اور N. Lütkenhaus، کمزور مربوط ریاستوں کے ساتھ کوانٹم کرپٹوگرافی میں غیر واضح ریاستی امتیاز، طبیعیات۔ Rev. A 62، 022306 (2000)۔

https:///doi.org/10.1103/PhysRevA.62.022306

ہے [24] N. Lütkenhaus اور M. Jahma، حقیقت پسندانہ حالتوں کے ساتھ کوانٹم کلیدی تقسیم: فوٹوون نمبر کے اعداد و شمار فوٹون نمبر کے تقسیم کرنے والے حملے میں، نیو جے فز۔ 4، 44 (2002)۔

https://doi.org/10.1088/1367-2630/4/1/344

ہے [25] H.-K لو، ایکس ما، اور کے. چن، ڈیکو اسٹیٹ کوانٹم کلیدی تقسیم، فز۔ Rev. Lett. 94، 230504 (2005)۔

https:///doi.org/10.1103/PhysRevLett.94.230504

ہے [26] X.-B وانگ، عملی کوانٹم کرپٹوگرافی میں فوٹوون نمبر تقسیم کرنے والے حملے کو شکست دینا، فز۔ Rev. Lett. 94، 230503 (2005)۔

https:///doi.org/10.1103/PhysRevLett.94.230503

ہے [27] X. Ma, B. Qi, Y. Zhao, اور H.-K. لو، کوانٹم کلید کی تقسیم کے لیے پریکٹیکل ڈیکو اسٹیٹ، فز۔ Rev. A 72, 012326 (2005)۔

https:///doi.org/10.1103/PhysRevA.72.012326

ہے [28] Z. Zhang, Q. Zhao, M. Razavi, اور X. Ma, عملی decoy-state کوانٹم-key-distribution systems, Phys کے لیے کلیدی شرح کی حدوں میں بہتری۔ Rev. A 95, 012333 (2017)۔

https:///doi.org/10.1103/PhysRevA.95.012333

ہے [29] AS Trushechkin، EO Kiktenko، اور AK Fedorov، decoy-state کوانٹم کلیدی تقسیم میں عملی مسائل مرکزی حد تھیوریم، Phys کی بنیاد پر۔ Rev. A 96, 022316 (2017)۔

https:///doi.org/10.1103/PhysRevA.96.022316

ہے [30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone, and P. Villoresi, Qubit-based synchronization کے ساتھ سادہ کوانٹم کلید کی تقسیم اور ایک خود معاوضہ پولرائزیشن انکوڈر، Optica 8, 284–290 (2020)۔

https:///doi.org/10.1364/OPTICA.381013

ہے [31] Y. Zhang اور N. Lütkenhaus، پتہ لگانے کی کارکردگی کی مماثلت کے ساتھ الجھن کی تصدیق، طبیعیات۔ Rev. A 95, 042319 (2017)۔

https:///doi.org/10.1103/PhysRevA.95.042319

ہے [32] F. Dupuis, O. Fawzi, and R. Renner, Entropy accumulation, Comm. ریاضی 379، 867 (2020)۔

https://doi.org/10.1007/s00220-020-03839-5

ہے [33] F. Dupuis اور O. Fawzi، بہتر سیکنڈ آرڈر ٹرم کے ساتھ اینٹروپی جمع، IEEE ٹرانس۔ Inf. نظریہ 65، 7596 (2019)۔

https:///doi.org/10.1109/TIT.2019.2929564

ہے [34] T. Metger اور R. Renner، جنرلائزڈ اینٹروپی جمع سے کوانٹم کلیدی تقسیم کی حفاظت، arXiv:2203.04993 (2022)۔

آر ایکس سی: 2203.04993

ہے [35] AS ہولیوو، کوانٹم سسٹمز، چینلز، معلومات۔ ایک ریاضی کا تعارف (De Gruyter، Berlin، 2012)۔

ہے [36] CHF Fung, X. Ma, اور HF Chau، کوانٹم کلید تقسیم پوسٹ پروسیسنگ میں عملی مسائل، طبیعیات۔ Rev. A 81، 012318 (2010)۔

https:///doi.org/10.1103/PhysRevA.81.012318

ہے [37] I. Devetak اور A. ونٹر، کوانٹم سٹیٹس سے خفیہ کلید کی کشید اور الجھن، Proc. R. Soc لندن، سر۔ الف، 461، 207 (2005)۔

https://doi.org/10.1098/rspa.2004.1372

ہے [38] CH Bennett, G. Brassard, and ND Mermin, Quantum cryptography without Bell's theorem, Phys. Rev. Lett. 68، 557 (1992)۔

https:///doi.org/10.1103/PhysRevLett.68.557

ہے [39] M. Curty, M. Lewenstein, and N. Lütkenhaus, Entanglement as a precondition for safe quantum key distribution, Phys. Rev. Lett. 92، 217903 (2004)۔

https:///doi.org/10.1103/PhysRevLett.92.217903

ہے [40] A. Ferenczi اور N. Lütkenhaus، کوانٹم کلیدی تقسیم میں ہم آہنگی اور بہترین حملوں اور بہترین کلوننگ کے درمیان تعلق، طبیعیات۔ Rev. A 85, 052310 (2012)۔

https:///doi.org/10.1103/PhysRevA.85.052310

ہے [41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin, and AK Fedorov, Symmetric Blind Information Reconciliation for quantum key distribution, Phys. Rev. اپلائیڈ 8، 044017 (2017)۔

https:///doi.org/10.1103/PhysRevApplied.8.044017

ہے [42] EO Kiktenko, AS Trushechkin, and AK Fedorov, Symmetric blind information reconciliation and hash-function-based verification for quantum key distribution, Lobachevskii J. Math. 39، 992 (2018)۔

https:///doi.org/10.1134/S1995080218070107

ہے [43] EO Kiktenko، AO Malyshev، AA Bozhedarov، NO Pozhar، MN Anufriev، اور AK Fedorov، کوانٹم کلید کی تقسیم کے معلوماتی مفاہمت کے مرحلے میں غلطی کا تخمینہ، J. Russ. لیزر ریس 39، 558 (2018)۔

https://doi.org/10.1007/s10946-018-9752-y

ہے [44] D. Gottesman, H.-K. Lo, N. Lütkenhaus، اور J. Preskill، نامکمل آلات کے ساتھ کوانٹم کلید کی تقسیم کی حفاظت، Quant. Inf. کمپیوٹنگ 5، 325 (2004)۔

https://dl.acm.org/doi/10.5555/2011586.2011587

ہے [45] ایم برٹا، ایم کرسٹینڈل، آر کولبیک، جے ایم رینس، اور آر رینر، کوانٹم میموری کی موجودگی میں غیر یقینی کا اصول، نیچر فز۔ 6، 659 (2010)۔

https://doi.org/10.1038/NPHYS1734

ہے [46] PJ Coles, L. Yu, V Gheorghiu, and RB Griffiths، سہ فریقی نظاموں اور کوانٹم چینلز کا معلوماتی نظریاتی علاج، طبیعیات۔ Rev. A 83, 062338 (2011)۔

https:///doi.org/10.1103/PhysRevA.83.062338

ہے [47] PJ Coles، EM Metodiev، اور N. Lütkenhaus، غیر ساختہ کوانٹم کلیدی تقسیم کے لیے عددی نقطہ نظر، نیٹ۔ کمیون 7، 11712 (2016)۔

https://doi.org/10.1038/ncomms11712

ہے [48] Y. Zhao، CHF Fung، B. Qi، C. چن، اور H.-K. لو، کوانٹم ہیکنگ: عملی کوانٹم کلید کی تقسیم کے نظام کے خلاف ٹائم شفٹ حملے کا تجرباتی مظاہرہ، فز۔ Rev. A 78, 042333 (2008)۔

https:///doi.org/10.1103/PhysRevA.78.042333

ہے [49] A. Müller-Hermes اور D. Reeb، مثبت نقشوں کے تحت کوانٹم رشتہ دار اینٹروپی کی یکجہتی، Annales Henri Poincaré 18، 1777 (2017)۔

https://doi.org/10.1007/s00023-017-0550-9

ہے [50] H. Maassen اور JBM Uffink، جنرلائزڈ انٹروپک غیر یقینی تعلقات، طبیعیات۔ Rev. Lett. 60، 1103 (1988)۔

https:///doi.org/10.1103/PhysRevLett.60.1103

ہے [51] ایس ساجد، پی. چائیونگ کھوٹ، جے پی۔ Bourgoin, T. Jennewein, N. Lütkenhaus, اور V. Makarov, Spatial-mode detector-efficiency کے مماثلت کی وجہ سے Free-space کوانٹم کلید کی تقسیم میں حفاظتی خامی، Phys. Rev. A 91, 062301 (2015)۔

https:///doi.org/10.1103/PhysRevA.91.062301

ہے [52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi, and P. Walden, Advances in quantum cryptography, Adv. آپٹ فوٹون 12، 1012 (2020)۔

https://doi.org/10.1364/AOP.361502

ہے [53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent, and D. Pitalúa-García, Multiphoton and side-channel attacks in contrustful quantum cryptography, PRX Quantum 2, 030338 (2021)۔

https:///doi.org/10.1103/PRXQuantum.2.030338

کی طرف سے حوالہ دیا گیا

[1] سکھپال سنگھ گل، آدرش کمار، ہرویندر سنگھ، منمیت سنگھ، کملپریت کور، محمد عثمان، اور راجکمار بویا، "کوانٹم کمپیوٹنگ: ایک ٹیکسانومی، منظم جائزہ اور مستقبل کی سمتیں"، آر ایکس سی: 2010.15559.

[2] Mathieu Bozzio، Adrien Cavaillès، Eleni Diamanti، Adrian Kent، اور Damián Pitalúa-García، "ملٹی فوٹون اور سائیڈ چینل کے حملے بدگمانی کوانٹم کرپٹوگرافی میں"، PRX کوانٹم 2 3، 030338 (2021).

[3] یان باؤ ژانگ، پیٹرک جے کولس، ایڈم ونِک، جی لن، اور نوربرٹ لِٹکن ہاس، "تشکیل کی کارکردگی کی مماثلت کے ساتھ عملی کوانٹم کلید کی تقسیم کا سیکیورٹی ثبوت"، جسمانی جائزہ تحقیق 3 1، 013076 (2021).

مذکورہ بالا اقتباسات سے ہیں۔ SAO/NASA ADS (آخری بار کامیابی کے ساتھ 2022-07-22 09:35:20)۔ فہرست نامکمل ہو سکتی ہے کیونکہ تمام ناشرین مناسب اور مکمل حوالہ ڈیٹا فراہم نہیں کرتے ہیں۔

نہیں لا سکا کراس ریف کا حوالہ دیا گیا ڈیٹا آخری کوشش کے دوران 2022-07-22 09:35:19: Crossref سے 10.22331/q-2022-07-22-771 کے لیے حوالہ کردہ ڈیٹا حاصل نہیں کیا جا سکا۔ یہ عام بات ہے اگر DOI حال ہی میں رجسٹر کیا گیا ہو۔

یہ مقالہ کوانٹم میں کے تحت شائع کیا گیا ہے۔ Creative Commons انتساب 4.0 انٹرنیشنل (CC BY 4.0) لائسنس کاپی رائٹ اصل کاپی رائٹ ہولڈرز جیسے مصنفین یا ان کے اداروں کے پاس رہتا ہے۔