Hoạt động ransomware-as-a-service (RaaS) LockBit đã khởi chạy lại trang web rò rỉ của nó, chỉ một tuần sau một hoạt động triệt phá phối hợp từ cơ quan thực thi pháp luật toàn cầu.

Vào ngày 19 tháng XNUMX, “Lực lượng đặc nhiệm Chiến dịch Cronos” - bao gồm FBI, Europol và Cơ quan tội phạm quốc gia của Vương quốc Anh (NCA), cùng các cơ quan khác - đã thực hiện một hành động lớn. Theo Cơ quan tội phạm quốc gia Anh (NCA), lực lượng đặc nhiệm đã đánh sập cơ sở hạ tầng trải rộng khắp ba quốc gia, bao gồm hàng chục máy chủ. Nó thu giữ mã và thông tin tình báo có giá trị khác, hàng loạt dữ liệu bị đánh cắp từ nạn nhân và hơn 1,000 khóa giải mã liên quan. Nó phá hoại trang web rò rỉ của nhóm và cổng liên kết của nó, đóng băng hơn 200 tài khoản tiền điện tử, bắt giữ một công dân Ba Lan và Ukraine, đồng thời truy tố hai công dân Nga.

Người phát ngôn của NCA tóm tắt nó vào ngày 26 tháng XNUMX, nói với Reuters rằng nhóm này “vẫn hoàn toàn bị xâm phạm”.

Tuy nhiên, người này nói thêm rằng “công việc của chúng tôi nhằm nhắm mục tiêu và phá vỡ chúng vẫn tiếp tục”.

Quả thực, Chiến dịch Cronos có thể không toàn diện như thoạt nhìn. Mặc dù cơ quan thực thi pháp luật có thể làm hỏng cơ sở hạ tầng chính của LockBit, lãnh đạo của nó thừa nhận trong một lá thư, hệ thống dự phòng của nó vẫn không bị ảnh hưởng, cho phép hoạt động phục hồi nhanh chóng.

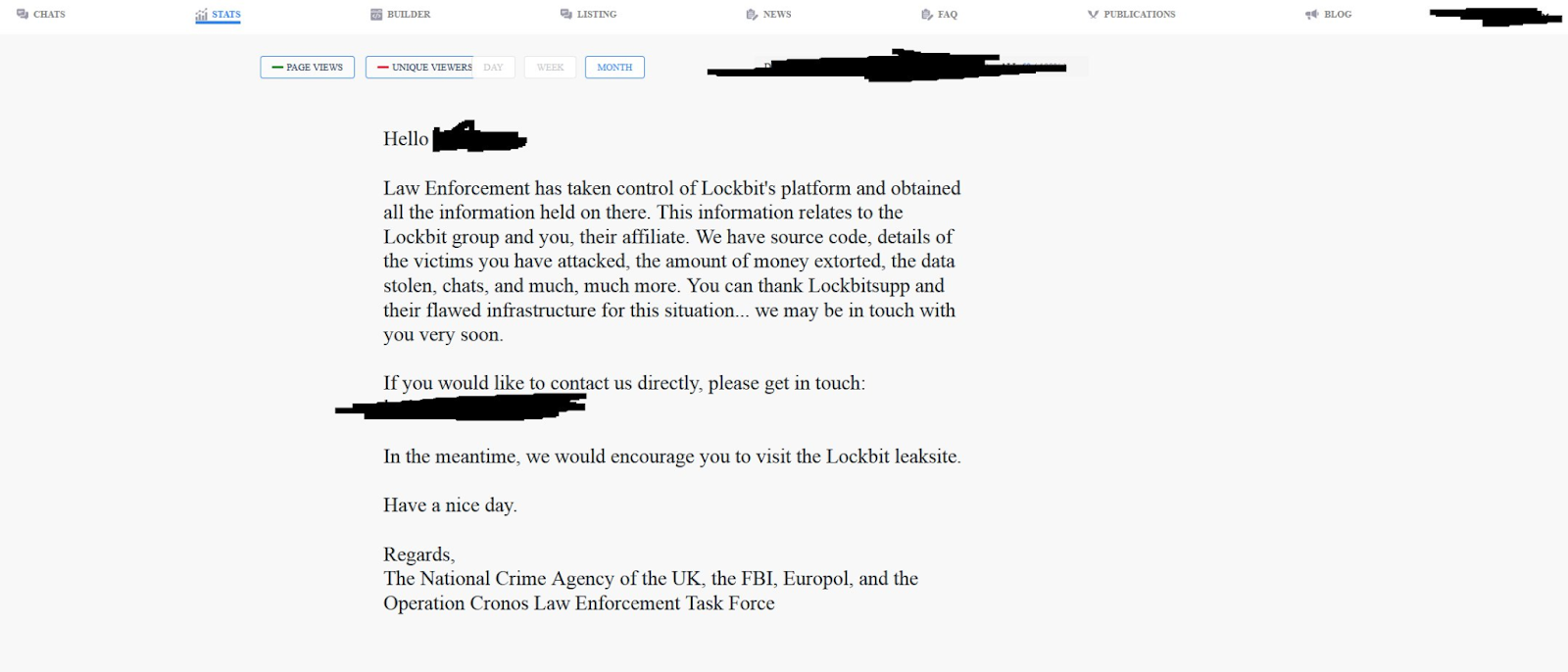

Tin nhắn để lại trên cổng liên kết của LockBit; Nguồn: vx-underground via X (trước đây là Twitter)

Cựu đặc vụ FBI Michael McPherson, hiện là phó chủ tịch cấp cao về hoạt động kỹ thuật tại ReliaQuest, cho biết: “Cuối cùng, đó là một đòn đáng kể của cơ quan thực thi pháp luật đối với họ”. “Tôi không nghĩ có ai đủ ngây thơ để nói rằng đó là cái đinh đóng vào quan tài đối với nhóm này, nhưng đây là một đòn giáng vào cơ thể.”

Bên lề câu chuyện của LockBit

Người ta nên chào đón lãnh đạo LockBit với thái độ hoài nghi. “Giống như nhiều kẻ trong lĩnh vực ransomware, anh ấy có cái tôi khá cao, anh ấy hơi dễ thay đổi. Và anh ấy được biết đến là người kể một số câu chuyện khá cao siêu khi nó phù hợp với mục tiêu của anh ấy,” Kurtis Minder, một nhà đàm phán về ransomware, đồng thời là đồng sáng lập và CEO của GroupSense, cho biết.

Tuy nhiên, trong bức thư của mình, người mà Minder gọi là “Alex” có giọng điệu hết sức khiêm tốn.

“Do sơ suất và thiếu trách nhiệm của cá nhân, tôi đã buông lỏng và không cập nhật PHP kịp thời”, kẻ cầm đầu ransomware đã viết, trích dẫn lỗi nghiêm trọng, 9.8/10 lỗi PHP được xếp hạng CVSS CVE-2023-3824 “Kết quả là quyền truy cập đã đạt được vào hai máy chủ chính nơi cài đặt phiên bản PHP này. Tôi nhận ra rằng đó có thể không phải là CVE này mà là một thứ khác như 0day cho PHP, nhưng tôi không thể chắc chắn 100%.”

Ông nói thêm, điều quan trọng là “Tất cả các máy chủ khác có blog dự phòng chưa cài đặt PHP đều không bị ảnh hưởng và sẽ tiếp tục cung cấp dữ liệu bị đánh cắp từ các công ty bị tấn công”. Thật vậy, nhờ sự dư thừa này, trang web rò rỉ của LockBit đã hoạt động trở lại sau một tuần, với hàng chục nạn nhân: nền tảng cho vay, mạng lưới phòng thí nghiệm nha khoa quốc gia và đáng chú ý nhất là Quận Fulton, Georgia, nơi cựu tổng thống Trump đang ở. hiện đang tham gia vào một cuộc chiến pháp lý.

Nguồn: Bitdefender

Hành động thực thi pháp luật có tác động không?

Trong nhiều năm nay, cơ quan thực thi pháp luật của Hoa Kỳ và EU đã gây chú ý với các cuộc đột kích quy mô lớn nhằm vào các hoạt động ransomware lớn: Tổ ong, AlphV/BlackCat, Tủ khóa Ragnar, và như thế. Rằng bất chấp những nỗ lực này ransomware tiếp tục gia tăng có thể truyền cảm hứng cho sự thờ ơ ở một số người.

Nhưng sau những cuộc đột kích như vậy, McPherson giải thích, “Hoặc những nhóm này chưa được phục hồi hoặc họ đã phục hồi theo cách nhỏ hơn. Giống như, Hive vẫn chưa thể quay lại — có người quan tâm đến nó, nhưng nó thực sự không thành hiện thực.”

Ngay cả khi cơ quan thực thi pháp luật không xóa sổ hoàn toàn LockBit, nó vẫn có khả năng gây thiệt hại lớn cho tin tặc. Ví dụ, Minder chỉ ra, “dường như họ đã có quyền truy cập vào một số thông tin của các chi nhánh”, điều này mang lại cho chính quyền đòn bẩy đáng kể.

“Nếu tôi là một chi nhánh hoặc tôi là một nhà phát triển ransomware khác, tôi có thể suy nghĩ kỹ về việc tương tác với những người này đề phòng trường hợp họ trở thành người cung cấp thông tin cho FBI. Vì vậy, nó đang tạo ra một số sự ngờ vực. Và mặt khác, tôi nghĩ họ cũng đang làm điều tương tự với LockBit khi nói: 'Này, chúng tôi thực sự biết tất cả các chi nhánh là ai, chúng tôi có tất cả thông tin liên hệ của họ.' Vì vậy, bây giờ LockBit sẽ nghi ngờ các chi nhánh của chính mình. Đó là một chút hỗn loạn. Thật thú vị."

Tuy nhiên, để thực sự giải quyết được phần mềm tống tiền về lâu dài, các chính phủ có thể cần bổ sung các biện pháp gỡ bỏ hào nhoáng bằng các chính sách và chương trình hiệu quả.

“Cần phải có một chương trình cân bằng, có thể ở cấp chính phủ liên bang, để thực sự giúp ngăn ngừa, ứng phó và sửa chữa. Tôi nghĩ nếu chúng ta thấy lượng vốn thực sự rời khỏi nền kinh tế Mỹ do những hoạt động này, thì chúng ta sẽ thấy rằng việc trợ cấp cho một chương trình như vậy là hợp lý, điều đó sẽ giúp mọi người không phải trả tiền chuộc.” anh ta nói.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- : có

- :là

- :không phải

- :Ở đâu

- $ LÊN

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Có khả năng

- Giới thiệu

- truy cập

- Trợ Lý Giám Đốc

- ngang qua

- Hoạt động

- hoạt động

- thực sự

- thêm

- thừa nhận

- Liên kết

- Chi nhánh

- Sau

- hậu quả

- chống lại

- cơ quan

- cơ quan

- Đại lý

- alex

- Tất cả

- trong số

- an

- và

- Một

- sự thờ ơ

- LÀ

- bị bắt

- AS

- liên kết

- At

- Thẩm quyền

- trở lại

- sao lưu

- cân bằng

- trận đánh

- BE

- được

- Một chút

- blog

- thổi

- thân hình

- Tung lên

- Anh

- Bug

- nhưng

- by

- CAN

- vốn

- thực hiện

- trường hợp

- gây ra

- giám đốc điều hành

- Chaos

- Đồng sáng lập

- mã

- Đến

- Các công ty

- hoàn thành

- hoàn toàn

- toàn diện

- thỏa hiệp

- Thỏa hiệp

- liên lạc

- tiếp tục

- liên tiếp

- phối hợp

- nước

- hạt

- Tạo

- Tội phạm

- quan trọng

- Cronos

- cryptocurrency

- Hiện nay

- cve

- hư hại

- dữ liệu

- ngày

- Nhà phát triển

- ĐÃ LÀM

- đã không

- Làm gián đoạn

- mất lòng tin

- làm

- làm

- don

- xuống

- hàng chục

- hàng chục

- hai

- nền kinh tế

- Hiệu quả

- những nỗ lực

- cái tôi

- hay

- khác

- cho phép

- cuối

- thực thi

- đủ

- EU

- Europol

- ví dụ

- Giải thích

- fbi

- Với

- Tháng Hai

- Liên bang

- Chính quyền liên bang

- Tên

- Lật

- Trong

- Cựu

- cựu chủ tịch

- trước kia

- từ

- đạt được

- Georgia

- Cho

- Toàn cầu

- đi

- có

- Chính phủ

- Chính phủ

- tuyệt vời

- Nhóm

- Các nhóm

- tin tặc

- làm hại

- Có

- có

- he

- Tiêu đề

- giúp

- tầm cỡ

- của mình

- Tổ ong

- Độ đáng tin của

- Tuy nhiên

- HTTPS

- khiêm tốn

- i

- if

- hình ảnh

- Va chạm

- in

- bao gồm

- Bao gồm

- thực sự

- thông tin

- Cơ sở hạ tầng

- truyền cảm hứng

- cài đặt

- Sự thông minh

- tương tác

- quan tâm

- thú vị

- tham gia

- IT

- ITS

- chỉ

- chỉ một

- Giữ

- phím

- các loại

- Biết

- nổi tiếng

- Phòng thí nghiệm

- Luật

- thực thi pháp luật

- lãnh đạo

- bị rò rỉ

- để lại

- trái

- Hợp pháp

- cho vay

- nền tảng cho vay

- bức thư

- Cấp

- Tỉ lệ đòn bẩy

- Lượt thích

- Có khả năng

- ít

- Rất nhiều

- thực hiện

- Chủ yếu

- chính

- làm cho

- lớn

- cụ thể hoá

- Có thể..

- có lẽ

- tin nhắn

- Michael

- Might

- chi tiết

- hầu hết

- nhiều

- my

- quốc dân

- NCA

- Cần

- mạng

- nắm tay

- đáng chú ý

- tại

- Mục tiêu

- of

- on

- ONE

- hoạt động

- Hoạt động

- or

- Nền tảng khác

- vfoXNUMXfipXNUMXhfpiXNUMXufhpiXNUMXuf

- ra

- riêng

- trang

- Trả

- người

- người

- riêng

- người

- PHP

- nền tảng

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- điểm

- Chính sách

- Tiếng Ba Lan

- Portal

- Chủ tịch

- chủ tịch Trump

- khá

- Phòng chống

- chính

- chương trình

- Khóa Học

- Mau

- khá

- ransomware

- RE

- nhận ra

- có thật không

- đề cập

- thư giãn

- vẫn

- vẫn còn

- sửa

- phản ứng

- kết quả

- Reuters

- chạy

- người Nga

- s

- tương tự

- thấy

- nói

- nói

- nói

- xem

- dường như

- thu giữ

- cao cấp

- ý nghĩa

- Các máy chủ

- bên

- có ý nghĩa

- website

- Chủ nghĩa hoài nghi

- nhỏ hơn

- So

- động SOLVE

- một số

- một cái gì đó

- nguồn

- Không gian

- đặc biệt

- Mặc dù

- người phát ngôn

- Được tài trợ

- lan tràn

- Vẫn còn

- ăn cắp

- Câu chuyện

- Đình công

- như vậy

- bổ sung

- chắc chắn

- đáng ngờ

- hệ thống

- câu chuyện

- Mục tiêu

- lực lượng đặc nhiệm

- Kỹ thuật

- nói

- nói

- hơn

- Cảm ơn

- việc này

- Sản phẩm

- Anh

- cung cấp their dịch

- Them

- sau đó

- Đó

- Kia là

- họ

- nghĩ

- điều này

- Tuy nhiên?

- số ba

- thời gian

- đến

- TẤN

- mất

- TỔNG CỘNG

- kèn

- Hai lần

- hai

- Uk

- Tiếng Ukraina

- không bị ảnh hưởng

- hoang sơ

- Cập nhật

- us

- Kinh tế Mỹ

- Quý báu

- Ve

- phiên bản

- thông qua

- phó

- Phó Chủ Tịch

- nạn nhân

- là

- Đường..

- we

- Website

- tuần

- khi nào

- cái nào

- CHÚNG TÔI LÀ

- sẽ

- lau

- với

- Công việc

- sẽ

- đã viết

- X

- năm

- nhưng

- zephyrnet