Tỷ lệ các nhà phát triển rò rỉ các bí mật phần mềm quan trọng, chẳng hạn như mật khẩu và khóa API, đã tăng một nửa, đạt 5.5 trên 1,000 cam kết đối với kho GitHub.

Đó là theo một báo cáo được công bố bởi công ty quản lý bí mật GitGuardian trong tuần này. Mặc dù tỷ lệ phần trăm có vẻ nhỏ nhưng nhìn chung, công ty đã phát hiện ít nhất 10 triệu trường hợp bí mật bị rò rỉ vào kho lưu trữ công cộng, chiếm tổng cộng hơn 3 triệu bí mật duy nhất, công ty cho biết trong báo cáo “Tình trạng tràn lan bí mật năm 2022”.

Mặc dù mật khẩu chung chiếm phần lớn (56%) số bí mật nhưng hơn một phần ba (38%) liên quan đến bí mật có entropy cao bao gồm khóa API, hạt giống trình tạo số ngẫu nhiên và các chuỗi nhạy cảm khác.

Khi ngày càng nhiều công ty chuyển cơ sở hạ tầng và hoạt động ứng dụng của họ lên đám mây, khóa API, thông tin xác thực và các bí mật phần mềm khác đã trở nên quan trọng đối với tính bảo mật của doanh nghiệp họ. Khi những bí mật đó bị rò rỉ, kết quả có thể rất tàn khốc, hoặc ít nhất là tốn kém.

Mackenzie Jackson, người ủng hộ nhà phát triển và bảo mật tại GitGuardian cho biết: “Bí mật là viên ngọc quý của bất kỳ doanh nghiệp hoặc tổ chức nào — chúng thực sự có thể cấp quyền truy cập vào tất cả các hệ thống và cơ sở hạ tầng của bạn”. “Rủi ro có thể là bất cứ điều gì, từ việc tiếp quản toàn bộ hệ thống, đến việc lộ dữ liệu nhỏ hoặc nhiều thứ khác.”

“Hàng triệu khóa như vậy tích lũy hàng năm, không chỉ trong không gian công cộng, chẳng hạn như nền tảng chia sẻ mã, mà đặc biệt là trong không gian kín như kho lưu trữ riêng tư hoặc tài sản CNTT của công ty,” GitGuardian được nêu trong báo cáo “Tình trạng tràn ngập bí mật năm 2023”.

Và ngay cả những không gian riêng tư đó cũng có thể dễ bị tổn thương. Ví dụ: vào tháng 1, nền tảng cộng tác và nhắn tin Slack đã cảnh báo người dùng rằng “số lượng mã thông báo nhân viên Slack có giới hạn” đã được cung cấp. bị đánh cắp bởi một kẻ đe dọa, người sau đó đã tải xuống kho mã riêng. Tháng 5 năm ngoái, nhà cung cấp nền tảng ứng dụng đám mây Heroku, một công ty con của Salesforce, đã thừa nhận rằng kẻ tấn công đã đánh cắp cơ sở dữ liệu về mật khẩu băm và muối sau khi có quyền truy cập vào mã thông báo OAuth được sử dụng để tích hợp với GitHub.

Cơ sở hạ tầng — như… Rất tiếc!

Một phần nguyên nhân khiến số vụ rò rỉ bí mật gia tăng là do cơ sở hạ tầng dưới dạng mã (IaC) đã trở nên phổ biến hơn nhiều. IaC là việc quản lý và cung cấp cơ sở hạ tầng thông qua mã thay vì thông qua các quy trình thủ công. Vào năm 2022, số lượng tệp và tạo phẩm liên quan đến IaC được đẩy lên kho GitHub đã tăng 28%. Theo GitGuardian, phần lớn (83%) tệp bao gồm các tệp cấu hình cho Docker, Kubernetes hoặc Terraform.

IaC cho phép các nhà phát triển chỉ định cấu hình cơ sở hạ tầng được ứng dụng của họ sử dụng, bao gồm máy chủ, cơ sở dữ liệu và mạng do phần mềm xác định. Jackson cho biết, để kiểm soát tất cả các thành phần đó, bí mật thường là cần thiết.

“Bề mặt tấn công ngày càng mở rộng,” ông nói. “Cơ sở hạ tầng dưới dạng mã đã trở thành một thứ mới mẻ và nó đang trở nên phổ biến và cơ sở hạ tầng cần có bí mật, vì vậy [tệp] cơ sở hạ tầng dưới dạng mã thường chứa bí mật.”

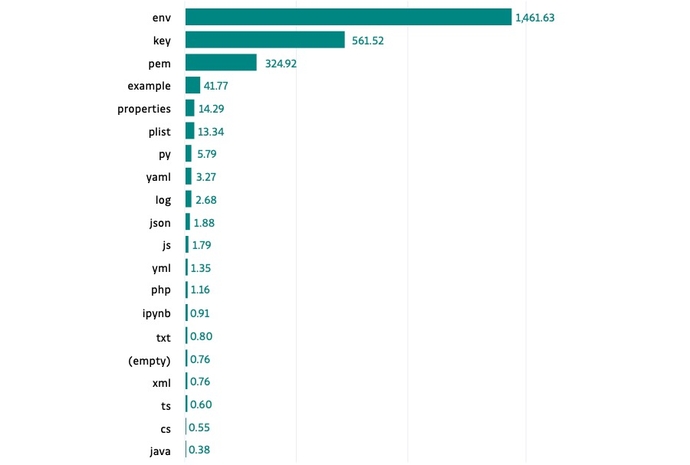

Ngoài ra, ba loại tệp thường được sử dụng làm bộ đệm cho thông tin ứng dụng nhạy cảm — .env, .key và .pem — được coi là nhạy cảm nhất, được xác định là có nhiều bí mật nhất trên mỗi tệp. Jackson cho biết các nhà phát triển hầu như luôn tránh xuất bản những tệp đó lên kho lưu trữ công cộng.

Ông nói: “Nếu một trong những tệp này nằm trong kho lưu trữ Git của bạn thì bạn biết rằng mình có lỗ hổng bảo mật. “Ngay cả khi tập tin không chứa bí mật thì chúng cũng không bao giờ có ở đó. Bạn nên có biện pháp phòng ngừa ngay tại chỗ để đảm bảo rằng chúng không có ở đó và cảnh báo ngay tại chỗ để biết khi nào chúng ở đó.”

Vì lý do đó, các công ty nên liên tục quét các hệ thống và tệp để tìm bí mật, đạt được khả năng hiển thị và khả năng chặn các tệp nguy hiểm tiềm ẩn, Jackson cho biết thêm.

Ông nói: “Bạn muốn quét tất cả cơ sở hạ tầng của mình để đảm bảo rằng bạn có khả năng hiển thị”. “Và sau đó, các bước tiếp theo bao gồm triển khai các công cụ để kiểm tra các kỹ sư và nhà phát triển… nhằm phát hiện bất kỳ bí mật nào khi chúng bị lộ.”

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :là

- $ 10 triệu

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- có khả năng

- truy cập

- Theo

- Kế toán

- Tích trữ

- Ngoài ra

- Thêm

- biện hộ

- Sau

- Tất cả

- cho phép

- luôn luôn

- và

- và cơ sở hạ tầng

- api

- KHÓA API

- Các Ứng Dụng

- LÀ

- AS

- Tài sản

- At

- tấn công

- BE

- bởi vì

- trở nên

- Chặn

- kinh doanh

- by

- CAN

- Biểu đồ

- kiểm tra

- đóng cửa

- đám mây

- mã

- hợp tác

- thông thường

- Các công ty

- công ty

- hoàn thành

- các thành phần

- Cấu hình

- xem xét

- Bao gồm

- chứa

- chứa

- liên tục

- điều khiển

- Doanh nghiệp

- Credentials

- quan trọng

- Vương miện

- Nguy hiểm

- dữ liệu

- Cơ sở dữ liệu

- cơ sở dữ liệu

- xác định

- phát hiện

- tàn phá

- Nhà phát triển

- phát triển

- phu bến tàu

- Công nhân

- Kỹ sư

- Môi trường

- đặc biệt

- Ngay cả

- Mỗi

- mở rộng

- đắt tiền

- Tập tin

- Các tập tin

- Công ty

- Trong

- từ

- đạt được

- máy phát điện

- đi

- GitHub

- cấp

- Một nửa

- băm

- Có

- có

- Holes

- HTTPS

- thực hiện

- in

- bao gồm

- bao gồm

- Bao gồm

- Tăng lên

- tăng

- thông tin

- Cơ sở hạ tầng

- ví dụ

- thay vì

- tích hợp

- tham gia

- IT

- ITS

- Jackson

- Tháng một

- jpg

- Nhảy

- Key

- phím

- Biết

- Họ

- bị rò rỉ

- Hạn chế

- Đa số

- làm cho

- quản lý

- nhãn hiệu

- max-width

- tin nhắn

- triệu

- hàng triệu

- chi tiết

- hầu hết

- di chuyển

- cần thiết

- nhu cầu

- mạng lưới

- Mới

- tiếp theo

- con số

- lời thề

- of

- ONE

- Hoạt động

- cơ quan

- Nền tảng khác

- tổng thể

- Mật khẩu

- Mật khẩu

- tỷ lệ phần trăm

- Nơi

- nền tảng

- Nền tảng

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- Phổ biến

- phổ biến

- tiềm năng

- Phòng chống

- riêng

- Quy trình

- nhà cung cấp dịch vụ

- công khai

- công bố

- Xuất bản

- đẩy

- ngẫu nhiên

- Tỷ lệ

- RE

- đạt

- lý do

- báo cáo

- kho

- Kết quả

- Nguy cơ

- s

- lực lượng bán hàng

- nói

- quét

- Bí mật

- an ninh

- hạt giống

- dường như

- nhạy cảm

- Các máy chủ

- nên

- lún xuống

- nhỏ

- So

- Phần mềm

- nguồn

- không gian

- Tiểu bang

- quy định

- Các bước

- ăn cắp

- công ty con

- như vậy

- Bề mặt

- hệ thống

- hệ thống

- Terraform

- việc này

- Sản phẩm

- cung cấp their dịch

- Đó

- Kia là

- điều

- điều

- Thứ ba

- tuần này

- mối đe dọa

- số ba

- Thông qua

- đến

- Tokens

- công cụ

- Tổng số:

- loại

- thường

- độc đáo

- Người sử dụng

- khác nhau

- Lớn

- khả năng hiển thị

- Dễ bị tổn thương

- tuần

- cái nào

- CHÚNG TÔI LÀ

- với

- năm

- Bạn

- trên màn hình

- zephyrnet