Khi tôi đang hình thành ý tưởng cho công ty sẽ trở thành Veza, tôi và những người đồng sáng lập đã phỏng vấn hàng chục giám đốc an ninh thông tin (CISO) và giám đốc thông tin (CIO). Bất kể quy mô và mức độ trưởng thành của các công ty am hiểu công nghệ hiện đại của họ, chúng tôi đã nghe đi nghe lại một chủ đề: Họ không thể biết ai có quyền truy cập vào dữ liệu nhạy cảm nhất của công ty họ. Mỗi người trong số họ đều tuân theo nguyên tắc đặc quyền nhất, nhưng không ai trong số họ có thể nói công ty của họ đã tiến gần đến mục tiêu đó đến mức nào.

“Đặc quyền tối thiểu” được định nghĩa bởi Trung tâm tài nguyên bảo mật máy tính của NIST là “nguyên tắc kiến trúc bảo mật phải được thiết kế sao cho mỗi thực thể được cấp các tài nguyên hệ thống tối thiểu và các quyền mà thực thể đó cần để thực hiện chức năng của mình”. Nghe có vẻ đơn giản nhưng mọi thứ đã thay đổi. Dữ liệu hiện được trải rộng trên nhiều đám mây, hàng trăm ứng dụng SaaS cũng như các hệ thống cũ và mới. Kết quả là, tất cả các công ty hiện đại đều tích lũy “nợ truy cập” - những quyền không cần thiết ngay từ đầu đã quá rộng hoặc không còn cần thiết sau khi thay đổi hoặc chấm dứt công việc.

A Nghiên cứu KPMG nhận thấy rằng 62% số người được hỏi ở Hoa Kỳ đã gặp phải sự cố vi phạm hoặc sự cố mạng chỉ trong năm 2021. Nếu bất kỳ nhân viên nào trở thành nạn nhân của lừa đảo nhưng họ chỉ có quyền truy cập vào thông tin không nhạy cảm thì có thể không có tác động kinh tế nào cả. Đặc quyền tối thiểu giúp giảm thiểu thiệt hại của một cuộc tấn công.

Có ba trở ngại để đạt được đặc quyền tối thiểu: khả năng hiển thị, quy mô và số liệu.

Tầm nhìn là nền tảng

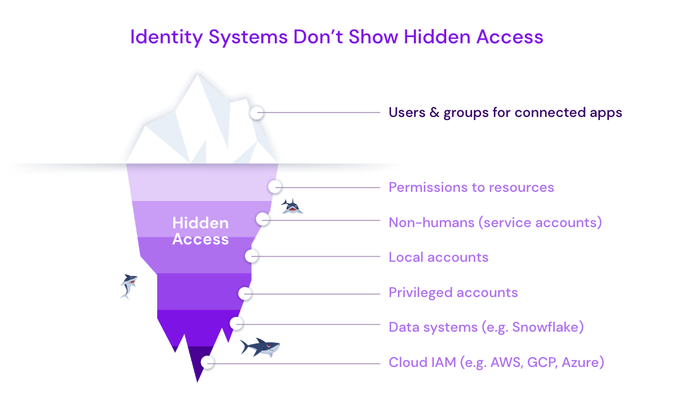

Thật khó để quản lý những thứ bạn không thể nhìn thấy và quyền truy cập được phân bổ trên vô số hệ thống trong doanh nghiệp. Nhiều người được quản lý cục bộ trong phạm vi kiểm soát truy cập duy nhất của hệ thống (ví dụ: quyền quản trị viên Salesforce). Ngay cả khi các công ty triển khai nhà cung cấp danh tính, chẳng hạn như Okta, Ping hoặc ForgeRock, điều này chỉ cho thấy phần nổi của tảng băng trôi. Nó không thể hiển thị tất cả các quyền nằm dưới mực nước, bao gồm cả tài khoản cục bộ và tài khoản dịch vụ.

Điều này đặc biệt có ý nghĩa ngày nay khi có rất nhiều công ty tiến hành sa thải nhân viên. Khi chấm dứt hợp đồng với nhân viên, người sử dụng lao động sẽ thu hồi quyền truy cập vào mạng và SSO (đăng nhập một lần), nhưng điều này không được áp dụng cho vô số hệ thống mà nhân viên có quyền được hưởng. Điều này trở thành nợ truy cập vô hình.

Đối với các công ty mà việc tuân thủ pháp luật bắt buộc phải xem xét quyền truy cập định kỳ, khả năng hiển thị là thủ công, tẻ nhạt và dễ bị bỏ sót. Nhân viên được phái đi để điều tra các hệ thống riêng lẻ bằng tay. Việc hiểu các báo cáo này (thường là ảnh chụp màn hình) có thể khả thi đối với một công ty nhỏ, nhưng không phải đối với một công ty có môi trường dữ liệu hiện đại.

Quy mô

Bất kỳ công ty nào cũng có thể có hàng nghìn danh tính cho nhân viên, cộng thêm hàng nghìn danh tính khác cho những người không phải con người, như tài khoản dịch vụ và bot. Có thể có hàng trăm “hệ thống”, bao gồm dịch vụ đám mây, ứng dụng SaaS, ứng dụng tùy chỉnh và hệ thống dữ liệu như SQL Server và Snowflake. Mỗi cái đều cung cấp hàng chục hoặc hàng trăm quyền có thể có đối với bất kỳ số lượng tài nguyên dữ liệu chi tiết nào. Vì có một quyết định truy cập được đưa ra cho mọi sự kết hợp có thể có của những quyết định này nên thật dễ dàng hình dung ra thách thức khi kiểm tra hàng triệu quyết định.

Để tận dụng tối đa tình huống xấu, các công ty đi đường tắt và gán danh tính cho các vai trò và nhóm. Điều này giải quyết vấn đề quy mô nhưng làm trầm trọng thêm vấn đề về khả năng hiển thị. Nhóm bảo mật có thể biết ai thuộc một nhóm và họ biết nhãn của nhóm đó, nhưng nhãn không nói lên toàn bộ câu chuyện. Nhóm không thể thấy quyền truy cập ở cấp độ bảng hoặc cột. Khi các nhóm quản lý quyền truy cập danh tính (IAM) nhận được dòng yêu cầu truy cập không ngừng nghỉ, việc phê duyệt đóng dấu cao su cho nhóm phù hợp nhất sẽ rất hấp dẫn, ngay cả khi nhóm đó cấp quyền truy cập rộng hơn mức cần thiết.

Các công ty không thể vượt qua thách thức về quy mô nếu không có tự động hóa. Một giải pháp là truy cập có giới hạn thời gian. Ví dụ: nếu một nhân viên được cấp quyền truy cập vào một nhóm nhưng không sử dụng 90% quyền trong 60 ngày thì có lẽ nên cắt bớt quyền truy cập đó.

Metrics

Nếu bạn không thể đo lường nó, bạn không thể quản lý nó, và ngày nay không ai có công cụ để định lượng “đặc quyền” đã được trao bao nhiêu.

CISO và nhóm bảo mật của họ cần một bảng thông tin để quản lý đặc quyền tối thiểu. Giống như Salesforce đã cung cấp cho nhóm bán hàng mô hình đối tượng và bảng thông tin để quản lý doanh thu, các công ty mới đang tạo ra nền tảng tương tự để quản lý quyền truy cập.

Các nhóm sẽ định lượng quyền truy cập của họ như thế nào? Liệu nó có được gọi là “điểm đặc quyền” không? Tổng số điểm cho phép? Một tờ giấy 2017 đã đặt ra một thước đo về khả năng hiển thị cơ sở dữ liệu được gọi là “mức độ rủi ro vi phạm”. Dù chúng tôi gọi nó là gì đi nữa thì sự gia tăng của số liệu này sẽ là một bước ngoặt trong vấn đề bảo mật ưu tiên danh tính. Ngay cả khi số liệu này không hoàn hảo, nó sẽ thay đổi tư duy của công ty theo hướng quản lý ít đặc quyền nhất như quy trình kinh doanh.

Tiến về phía trước

Bối cảnh đã thay đổi và thực tế không thể đạt được đặc quyền tối thiểu bằng các phương pháp thủ công. Việc khắc phục điều này sẽ đòi hỏi các công nghệ, quy trình và tư duy mới. Các CISO và CIO mà tôi làm việc cùng tin rằng có thể có ít đặc quyền nhất và họ đang thực hiện các khoản đầu tư thận trọng để vượt qua mức tối thiểu của các đánh giá truy cập hàng quý. Sẽ không lâu nữa, việc đánh giá thủ công sẽ trở thành quá khứ và tự động hóa sẽ khắc phục được sự phức tạp của kiểm soát truy cập hiện đại.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :là

- 2017

- 2021

- 7

- a

- Có khả năng

- truy cập

- Trợ Lý Giám Đốc

- Tích trữ

- Đạt được

- đạt được

- ngang qua

- địa chỉ

- quản trị viên

- Sau

- Tất cả

- cô đơn

- và

- bất kỳ ai

- ứng dụng

- kiến trúc

- LÀ

- AS

- At

- tấn công

- Tự động hóa

- Bad

- BE

- trở nên

- trở thành

- trước

- Tin

- phía dưới

- BEST

- Ngoài

- chương trình

- vi phạm

- rộng

- rộng hơn

- kinh doanh

- Quy trình kinh doanh

- by

- cuộc gọi

- gọi là

- CAN

- không thể

- thách thức

- thay đổi

- kiểm tra

- chánh

- Đóng

- đám mây

- dịch vụ điện toán đám mây

- đồng sáng lập

- đặt ra

- Cột

- kết hợp

- Các công ty

- công ty

- phức tạp

- tuân thủ

- máy tính

- An Ninh Máy Vi Tính

- Tiến hành

- điều khiển

- điều khiển

- có thể

- Tạo

- khách hàng

- không gian mạng

- bảng điều khiển

- dữ liệu

- Cơ sở dữ liệu

- Ngày

- Nợ

- quyết định

- quyết định

- xác định

- thiết kế

- hàng chục

- e

- mỗi

- Kinh tế

- Ảnh hưởng kinh tế

- hay

- Công nhân

- nhân viên

- sử dụng lao động

- Doanh nghiệp

- thực thể

- Môi trường

- đặc biệt

- Ngay cả

- Mỗi

- ví dụ

- kinh nghiệm

- Tiếp xúc

- Ngã

- Tên

- Trong

- Lò RènĐá

- tìm thấy

- Nền tảng

- chức năng

- được

- tốt

- cấp

- Đồ họa

- Nhóm

- Các nhóm

- tay

- Cứng

- Có

- nghe

- Thành viên ẩn danh

- Độ đáng tin của

- HTML

- HTTPS

- Hàng trăm

- i

- ý tưởng

- danh tính

- Bản sắc

- Va chạm

- thực hiện

- không thể

- in

- sự cố

- Bao gồm

- hệ thống riêng biệt,

- thông tin

- Cán bộ thông tin

- bảo mật thông tin

- phỏng vấn

- điều tra

- Đầu Tư

- IT

- ITS

- Việc làm

- Biết

- nhãn

- Nhãn

- cảnh quan

- sa thải

- Hợp pháp

- Cấp

- Lượt thích

- địa phương

- tại địa phương

- dài

- còn

- làm cho

- Làm

- quản lý

- quản lý

- quản lý

- quản lý

- nhiệm vụ

- nhãn hiệu

- nhiều

- chất

- trưởng thành

- max-width

- đo

- phương pháp

- số liệu

- Metrics

- Might

- triệu

- Tư duy

- tối thiểu

- kiểu mẫu

- hiện đại

- thời điểm

- chi tiết

- hầu hết

- di chuyển

- nhiều

- cần thiết

- Cần

- nhu cầu

- mạng

- Mới

- Công nghệ mới

- NIH

- nắm tay

- con số

- vật

- trở ngại

- of

- Cung cấp

- cán bộ

- OKTA

- Xưa

- on

- ONE

- Vượt qua

- qua

- Thực hiện

- định kỳ

- cho phép

- quyền

- Lừa đảo

- ping

- Nơi

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- thêm

- điểm

- có thể

- thực tế

- nguyên tắc

- có lẽ

- Vấn đề

- quá trình

- Quy trình

- nhà cung cấp dịch vụ

- RE

- nhận

- có liên quan

- Báo cáo

- yêu cầu

- yêu cầu

- tài nguyên

- Thông tin

- kết quả

- doanh thu

- Đánh giá

- Tăng lên

- Nguy cơ

- vai trò

- s

- SaaS

- bán hàng

- lực lượng bán hàng

- tương tự

- Quy mô

- ảnh chụp màn hình

- an ninh

- ý nghĩa

- nhạy cảm

- dịch vụ

- DỊCH VỤ

- thay đổi

- nên

- hiển thị

- Chương trình

- Đơn giản

- kể từ khi

- duy nhất

- tình hình

- Kích thước máy

- nhỏ

- So

- giải pháp

- một cái gì đó

- lan tràn

- Câu chuyện

- dòng

- như vậy

- hệ thống

- hệ thống

- Hãy

- nhóm

- đội

- Công nghệ

- việc này

- Sản phẩm

- cung cấp their dịch

- Them

- chủ đề

- Kia là

- điều

- điều

- hàng ngàn

- số ba

- tip

- đến

- bây giờ

- quá

- công cụ

- Tổng số:

- đối với

- độc đáo

- us

- sử dụng

- khả năng hiển thị

- Dễ bị tổn thương

- Đường..

- cái nào

- CHÚNG TÔI LÀ

- toàn bộ

- sẽ

- với

- ở trong

- không có

- Won

- Công việc

- sẽ

- Bạn

- zephyrnet