Đó là một thế giới ăn thịt chó dành cho những kẻ lừa đảo tiền điện tử.

Báo cáo mới vừa có tiết lộ cách một cá nhân xác định những kẻ lừa đảo tiền điện tử để cướp tiền bất chính của họ.

Những kẻ lừa đảo tiền điện tử thường sử dụng các kỹ thuật kỹ thuật xã hội để tương tác với nạn nhân và thuyết phục họ từ bỏ số tiền khó kiếm được của mình. Những kẻ lừa đảo làm điều này bằng cách gửi tiền trực tiếp cho những kẻ lừa đảo hoặc bằng cách cung cấp các quyền cần thiết để có quyền truy cập vào ví.

Water Labbu, tên của cá nhân đã cướp của những kẻ lừa đảo, được cho là đã sử dụng một phương pháp tương tự để đánh cắp tiền điện tử, lấy quyền truy cập vào ví của nạn nhân. Tuy nhiên, họ đã không sử dụng bất kỳ loại kỹ thuật xã hội nào, để lại công việc bẩn thỉu cho những kẻ lừa đảo ban đầu.

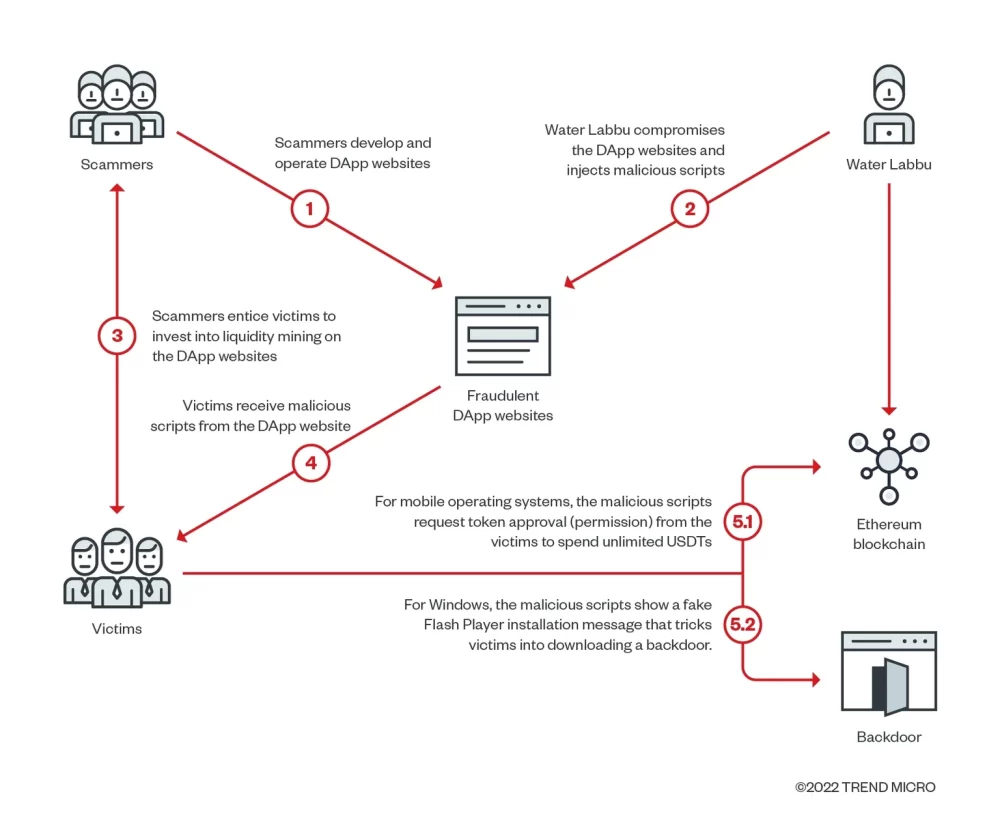

Thay vì tạo các trang web lừa đảo của riêng họ, Water Labbu đã xâm phạm các trang web của những kẻ lừa đảo khác giả làm ứng dụng phi tập trung hợp pháp (dApps) và chèn mã JavaScript độc hại vào chúng.

Ẩn mình trong bóng tối, Water Labbu kiên nhẫn chờ đợi những nạn nhân có giá trị cao kết nối ví của họ với một dApp lừa đảo, trước khi đưa một đoạn mã JavaScript vào trang web đó để đánh cắp tiền.

Không có gì thay đổi đối với các nạn nhân của kẻ lừa đảo ban đầu—họ vẫn bị cướp. Điểm khác biệt duy nhất là Water Labbu bắt đầu cướp tiền điện tử từ những kẻ lừa đảo, chuyển tiền vào ví của chính chúng.

“Yêu cầu được ngụy trang để trông giống như nó được gửi từ một trang web bị xâm nhập và yêu cầu được phép chuyển một lượng USD gần như không giới hạn Tether từ ví của mục tiêu,” theo Trend Micro báo cáo.

Water Labbu kiếm được hơn 300,000 đô la

Trong một trường hợp được xác định, tập lệnh độc hại đã rút thành công USDT từ hai địa chỉ, trao đổi chúng trên Unwwap trao đổi - đầu tiên đến USDC stablecoin và sau đó đến Ethereum (ETH)—trước khi gửi tiền ETH đến Tiền mặt lốc xoáy máy trộn.

Báo cáo cũng lưu ý rằng Water Labbu đã sử dụng các phương pháp khác nhau cho các hệ điều hành khác nhau. Ví dụ: nếu nạn nhân tải tập lệnh từ máy tính để bàn chạy Windows, thì tập lệnh đó sẽ trả về một tập lệnh khác hiển thị thông báo cập nhật Flash giả mạo yêu cầu nạn nhân tải xuống tệp thực thi độc hại.

Trend Micro cho biết Water Labbu đã xâm nhập ít nhất 45 trang web lừa đảo, hầu hết trong số họ theo cái gọi là “cam kết thanh khoản khai thác không mất mát” mô hình, sự nguy hiểm của các cơ quan thực thi pháp luật thông báo khoảng đầu năm nay.

Theo các nhà phân tích bảo mật, lợi nhuận mà Water Labbu kiếm được ước tính ít nhất là 316,728 USD dựa trên hồ sơ giao dịch từ XNUMX nạn nhân đã được xác định.

Luôn cập nhật tin tức về tiền điện tử, cập nhật hàng ngày trong hộp thư đến của bạn.

- Bitcoin

- blockchain

- tuân thủ blockchain

- hội nghị blockchain

- kinh doanh

- coinbase

- thiên tài

- Sự đồng thuận

- hội nghị tiền điện tử

- khai thác crypto

- cryptocurrency

- Phân quyền

- Giải mã

- Defi

- Tài sản kỹ thuật số

- ethereum

- học máy

- mã thông báo không thể thay thế

- plato

- Plato ai

- Thông tin dữ liệu Plato

- khối chuỗi trung tâm

- PlatoDữ liệu

- Platogaming

- Polygon

- bằng chứng cổ phần

- W3

- zephyrnet

Thêm từ Giải mã

Bản xem trước trò chơi The Machines Arena: Đây có phải là Overwatch tiếp theo không? – Giải mã

Người sáng lập MakerDAO Kêu gọi DAI thả chốt đô la trong bối cảnh tiền mặt Tornado sụp đổ

Tổng thống El Salvador nhấn mạnh việc sử dụng Bitcoin sẽ không bắt buộc

Trị giá hơn 1 tỷ đô la của Ethereum đã bị đốt cháy kể từ khi London Hard Fork

Báo cáo chỉ trích việc khai thác Bitcoin gây ô nhiễm—Nhưng những người chơi Bitcoin không mua nó

Giá Ethereum tăng 10% trong bối cảnh NFT phục hồi, vượt xa Bitcoin

Jonas Surmann của DeFi Chain tại Mainnet 2022: DeFi sẽ thời tiết mùa đông tiền điện tử như thế nào

SEC một lần nữa trì hoãn quyết định về Grayscale Ethereum ETF – Giải mã

Bitcoin dao động gần mức cao nhất hàng năm khi giảm một nửa và sắp xảy ra ETF – Giải mã

TikTok phát hành Ethereum NFT với Lil Nas X, Gary Vee, Grimes

Bước vào 'Vũ trụ': Trò chơi khoa học viễn tưởng điện ảnh định hình trên đa giác – Giải mã