Các phiên bản đám mây của trình quản lý nền tảng phát triển phần mềm JetBrains TeamCity đã được cập nhật để chống lại một cặp lỗ hổng nghiêm trọng mới, nhưng việc triển khai tại chỗ cần được vá ngay lập tức, tư vấn bảo mật từ nhà cung cấp đã cảnh báo trong tuần này.

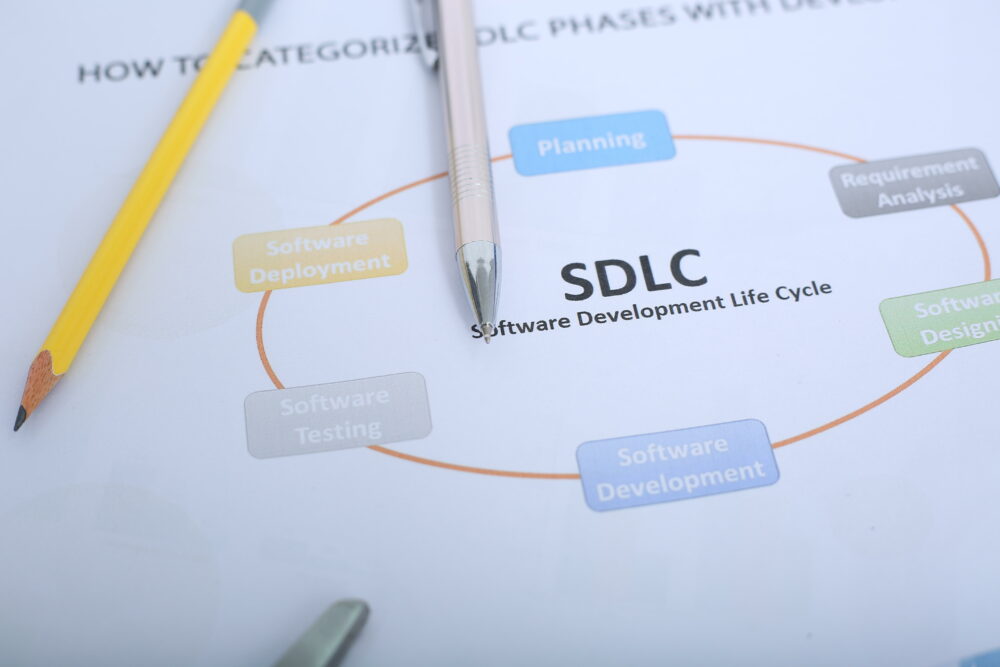

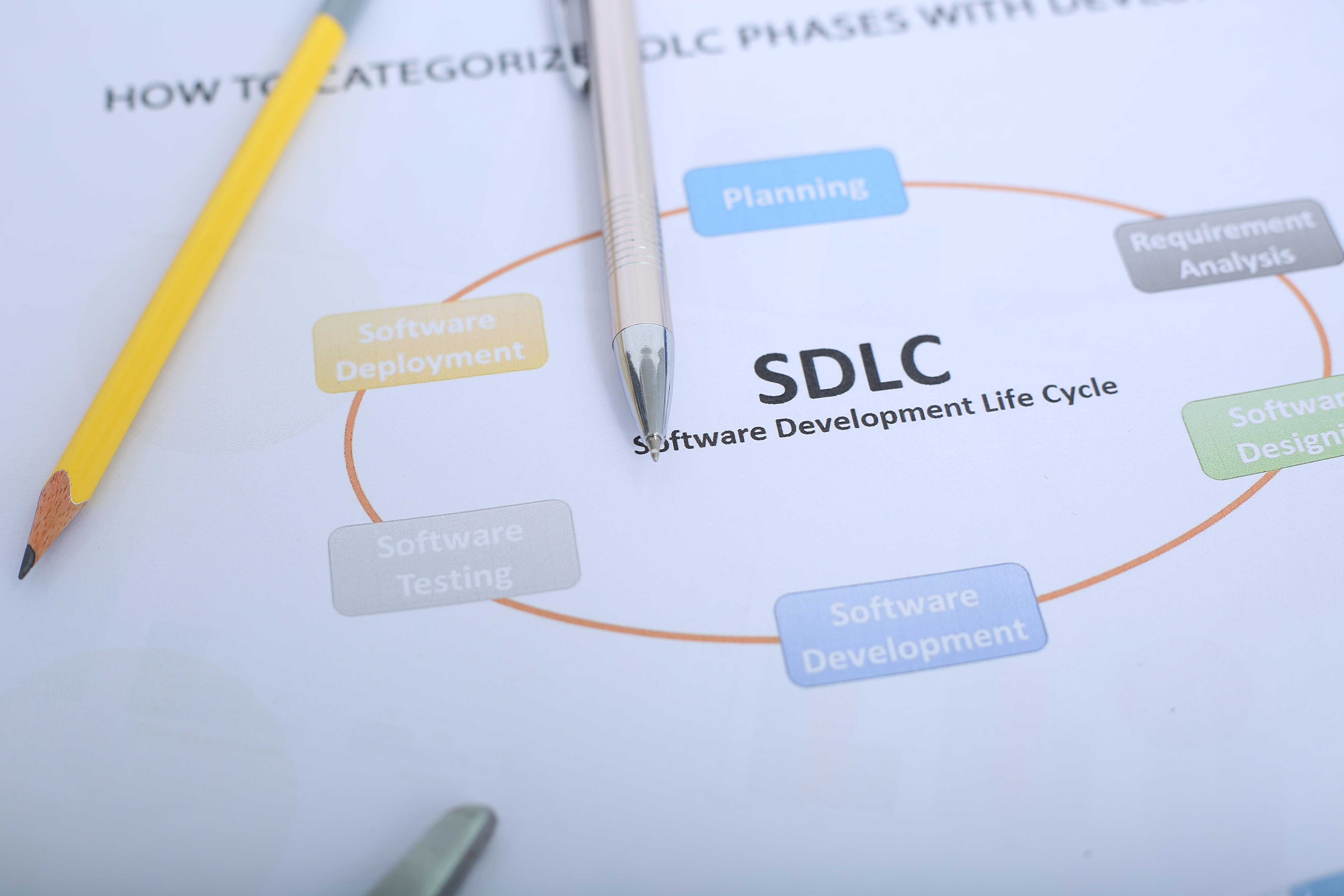

Đây là vòng thứ hai của lỗ hổng nghiêm trọng của TeamCity trong hai tháng qua. Sự phân nhánh có thể rất rộng: Nền tảng vòng đời phát triển phần mềm (SDLC) của công ty được sử dụng trên 30,000 tổ chức, bao gồm Citibank, Nike và Ferrari.

Công cụ TeamCity quản lý quy trình CI/CD phát triển phần mềm, đây là quá trình xây dựng, thử nghiệm và triển khai mã. Theo một báo cáo, các lỗ hổng mới, được theo dõi theo CVE-2024-27198 và CVE-2024-27199, có thể cho phép các tác nhân đe dọa bỏ qua xác thực và giành quyền kiểm soát quản trị viên máy chủ TeamCity của nạn nhân. bài đăng trên blog từ TeamCity.

Công ty cho biết thêm, các lỗ hổng đã được Rapid7 tìm thấy và báo cáo vào tháng 7. Nhóm Rapid2023.11.3 sẵn sàng phát hành đầy đủ chi tiết kỹ thuật sắp tới, khiến các nhóm chạy phiên bản TeamCity tại chỗ bắt buộc phải vá hệ thống của họ trước khi các tác nhân đe dọa nắm bắt cơ hội, công ty khuyên.

Ngoài việc phát hành phiên bản TeamCity cập nhật, 2023-11.4, nhà cung cấp còn cung cấp plugin vá bảo mật cho các đội không thể nâng cấp nhanh chóng.

Môi trường CI/CD là nền tảng cho chuỗi cung ứng phần mềm, khiến nó trở thành một vectơ tấn công hấp dẫn đối với các nhóm mối đe dọa dai dẳng (APT) phức tạp, tiên tiến.

Chuỗi cung ứng phần mềm JetBrains TeamCity Bug Endangers

Vào cuối năm 2023, các chính phủ trên toàn thế giới đã đưa ra cảnh báo rằng nhóm APT29 do nhà nước Nga hậu thuẫn (còn gọi là Nobelium, Midnight Blizzard và Cosy Bear - tác nhân đe dọa đằng sau năm 2020). Tấn công SolarWinds) đang tích cực khai thác một thứ tương tự lỗ hổng trong JetBrains TeamCity điều đó cũng có thể cho phép các cuộc tấn công mạng vào chuỗi cung ứng phần mềm.

Ryan Smith: “Khả năng kẻ tấn công không được xác thực vượt qua kiểm tra xác thực và giành quyền kiểm soát quản trị gây ra rủi ro đáng kể không chỉ đối với môi trường trực tiếp mà còn đối với tính toàn vẹn và bảo mật của phần mềm đang được phát triển và triển khai thông qua các đường ống CI/CD bị xâm phạm như vậy”. , người đứng đầu sản phẩm của Deepfence, cho biết trong một tuyên bố.

Smith cho biết thêm, dữ liệu cho thấy “sự gia tăng đáng chú ý” cả về số lượng và mức độ phức tạp của các cuộc tấn công mạng vào chuỗi cung ứng phần mềm nói chung.

Smith cho biết: “Sự cố JetBrains gần đây đóng vai trò như một lời nhắc nhở rõ ràng về tầm quan trọng của việc quản lý lỗ hổng kịp thời và các chiến lược phát hiện mối đe dọa chủ động”. “Bằng cách thúc đẩy văn hóa linh hoạt và khả năng phục hồi, các tổ chức có thể nâng cao khả năng ngăn chặn các mối đe dọa mới nổi và bảo vệ tài sản kỹ thuật số của mình một cách hiệu quả.”

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :là

- :không phải

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- có khả năng

- Theo

- ngang qua

- tích cực

- diễn viên

- thêm

- Ngoài ra

- quản trị viên

- hành chính

- tiên tiến

- khuyên

- cố vấn

- chống lại

- aka

- báo động

- cho phép

- Đã

- Ngoài ra

- an

- và

- APT

- AS

- Tài sản

- tấn công

- kẻ tấn công

- hấp dẫn

- Xác thực

- BE

- Ghi

- được

- trước

- sau

- được

- cả hai

- Bug

- lỗi

- xây dựng

- nhưng

- by

- bỏ qua

- CAN

- Catch

- chuỗi

- Séc

- Citibank

- mã

- công ty

- phức tạp

- Thỏa hiệp

- điều khiển

- có thể

- quan trọng

- mức độ nghiêm trọng

- văn hóa

- Tấn công mạng

- dữ liệu

- triển khai

- triển khai

- chi tiết

- Phát hiện

- phát triển

- Phát triển

- kỹ thuật số

- Tài sản kỹ thuật số

- hiệu quả

- mới nổi

- nâng cao

- Môi trường

- khai thác

- Tháng Hai

- Ferrari

- sai sót

- Trong

- bồi dưỡng

- tìm thấy

- từ

- Full

- cơ bản

- Thu được

- Tổng Quát

- được

- Chính phủ

- Nhóm

- Các nhóm

- Có

- cái đầu

- HTTPS

- lập tức

- bắt buộc

- in

- sự cố

- Bao gồm

- tính toàn vẹn

- IT

- jpg

- Trễ, muộn

- vòng đời

- Làm

- quản lý

- giám đốc

- quản lý

- nửa đêm

- tháng

- Cần

- Mới

- NIKE

- Nổi bật

- of

- cung cấp

- có thể

- trên

- Cơ hội

- tổ chức

- đôi

- qua

- Vá

- Vá

- đường ống dẫn

- nền tảng

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- Plugin

- sẵn sàng

- đặt ra

- Bài đăng

- Chủ động

- quá trình

- Sản phẩm

- Mau

- nâng lên

- sự phân chia

- gần đây

- phát hành

- phát hành

- nhắc nhở

- Báo cáo

- khả năng phục hồi

- Nguy cơ

- tròn

- chạy

- người Nga

- Ryan

- s

- bảo vệ

- Nói

- Thứ hai

- an ninh

- bản vá bảo mật

- máy chủ

- phục vụ

- Chương trình

- có ý nghĩa

- tương tự

- smith

- Phần mềm

- phát triển phần mềm

- chuỗi cung ứng phần mềm

- tinh vi

- ngay đơ

- Tuyên bố

- chiến lược

- như vậy

- cung cấp

- chuỗi cung ứng

- hệ thống

- nhóm

- đội

- Kỹ thuật

- thử nghiệm

- việc này

- Sản phẩm

- cung cấp their dịch

- điều này

- tuần này

- mối đe dọa

- diễn viên đe dọa

- các mối đe dọa

- Thông qua

- cản trở

- đến

- công cụ

- hai

- không thể

- Dưới

- cập nhật

- nâng cấp

- đã sử dụng

- nhà cung cấp

- phiên bản

- phiên bản

- nạn nhân

- khối lượng

- Lỗ hổng

- dễ bị tổn thương

- cảnh báo

- là

- tuần

- là

- cái nào

- rộng

- khắp thế giới

- zephyrnet