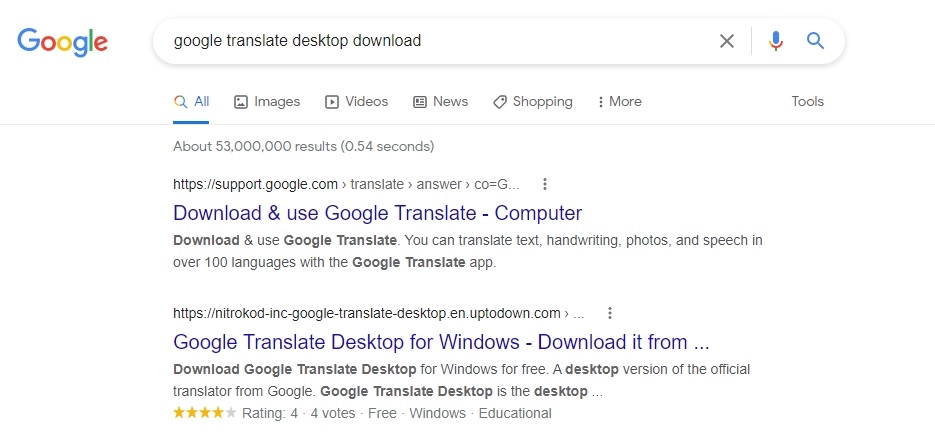

- Nitrokod hiện được đưa lên đầu kết quả tìm kiếm của Google cho các ứng dụng phổ biến, bao gồm Dịch

- Phần mềm độc hại khai thác monero một cách độc hại bằng cách sử dụng tài nguyên máy tính của người dùng, vang danh CoinHive một thời

Một chiến dịch phần mềm độc hại ngấm ngầm nhắm mục tiêu người dùng đang tìm kiếm các ứng dụng của Google đã lây nhiễm hàng nghìn máy tính trên toàn cầu để khai thác tiền điện tử tập trung vào quyền riêng tư (XMR).

Có thể bạn chưa bao giờ nghe nói về Nitrokod. Công ty tình báo mạng Check Point Research (CPR) có trụ sở tại Israel đã tình cờ phát hiện ra phần mềm độc hại này vào tháng trước.

Trong một báo cáo vào chủ nhật, công ty cho biết Nitrokod ban đầu tự che giấu mình như một phần mềm miễn phí, đã đạt được thành công đáng kể ở đầu kết quả tìm kiếm của Google cho “Tải xuống Google Dịch cho máy tính để bàn”.

Còn được gọi là cryptojacking, phần mềm độc hại khai thác đã được sử dụng để xâm nhập vào máy của người dùng ít nhất kể từ năm 2017, khi chúng trở nên nổi tiếng cùng với sự phổ biến của tiền điện tử.

CPR trước đây đã phát hiện phần mềm độc hại tiền điện tử nổi tiếng CoinHive, công ty cũng khai thác XMR, vào tháng XNUMX năm đó. CoinHive bị cho là ăn cắp 65% tổng tài nguyên CPU của người dùng cuối mà họ không biết. Học thuật tính phần mềm độc hại này đã tạo ra 250,000 đô la mỗi tháng vào thời điểm đỉnh cao, với phần lớn nó sẽ đến tay ít hơn một chục cá nhân.

Đối với Nitrokod, CPR tin rằng nó đã được triển khai bởi một thực thể nói tiếng Thổ Nhĩ Kỳ vào năm 2019. Nó hoạt động trên bảy giai đoạn khi di chuyển dọc theo con đường của mình để tránh bị phát hiện từ các chương trình chống vi-rút điển hình và hệ thống phòng thủ.

“Phần mềm độc hại dễ dàng bị loại bỏ khỏi phần mềm được tìm thấy trên kết quả tìm kiếm hàng đầu của Google cho các ứng dụng hợp pháp,” công ty viết trong báo cáo của mình.

Softpedia và Uptodown bị phát hiện là hai nguồn cung cấp ứng dụng giả mạo chính. Blockworks đã liên hệ với Google để tìm hiểu thêm về cách nó lọc các loại mối đe dọa này.

Sau khi tải xuống ứng dụng, trình cài đặt sẽ thực hiện một bộ nhỏ giọt bị trì hoãn và liên tục tự cập nhật sau mỗi lần khởi động lại. Vào ngày thứ năm, ống nhỏ giọt bị trì hoãn trích xuất một tệp được mã hóa.

Sau đó, tệp bắt đầu các giai đoạn cuối cùng của Nitrokod, thiết lập về lập lịch các tác vụ, xóa nhật ký và thêm ngoại lệ cho tường lửa chống vi-rút sau 15 ngày trôi qua.

Cuối cùng, phần mềm độc hại khai thác tiền điện tử “powermanager.exe” được thả một cách bí ẩn vào máy bị nhiễm và bắt đầu tạo ra tiền điện tử bằng cách sử dụng công cụ khai thác CPU dựa trên Monero XMRig (cùng một loại được sử dụng bởi CoinHive).

“Sau khi cài đặt phần mềm ban đầu, những kẻ tấn công đã trì hoãn quá trình lây nhiễm trong nhiều tuần và xóa dấu vết khỏi cài đặt ban đầu,” công ty viết trong báo cáo của mình. “Điều này cho phép chiến dịch hoạt động thành công dưới tầm quan sát trong nhiều năm.”

Chi tiết về cách vệ sinh máy bị nhiễm Nitrokod bạn có thể tham khảo tại cuối báo cáo về mối đe dọa của CPR.

Nhận tin tức và thông tin chi tiết về tiền điện tử hàng đầu trong ngày được gửi đến hộp thư đến của bạn vào mỗi buổi tối. Đăng ký nhận bản tin miễn phí của Blockworks ngay bây giờ.

- Bitcoin

- blockchain

- tuân thủ blockchain

- hội nghị blockchain

- công trình khối

- coinbase

- thiên tài

- Sự đồng thuận

- hội nghị tiền điện tử

- khai thác crypto

- cryptocurrency

- Khai thác tiền mã hoá

- Cryptojacking

- Phân quyền

- Defi

- Tài sản kỹ thuật số

- Đào tạo

- ethereum

- Tìm kiếm Google

- Google dịch

- học máy

- khai thác phần mềm độc hại

- Monero

- mã thông báo không thể thay thế

- plato

- Plato ai

- Thông tin dữ liệu Plato

- khối chuỗi trung tâm

- PlatoDữ liệu

- Platogaming

- Polygon

- bằng chứng cổ phần

- W3

- XMR

- zephyrnet