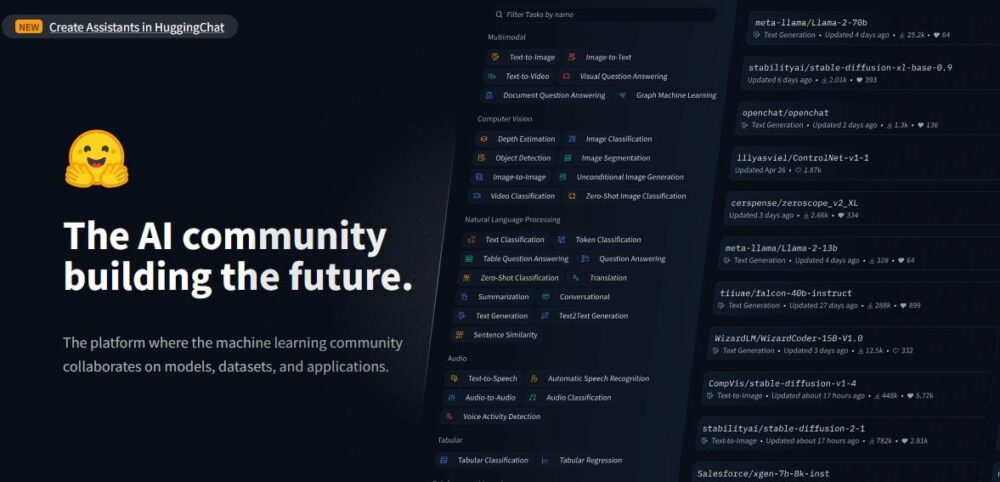

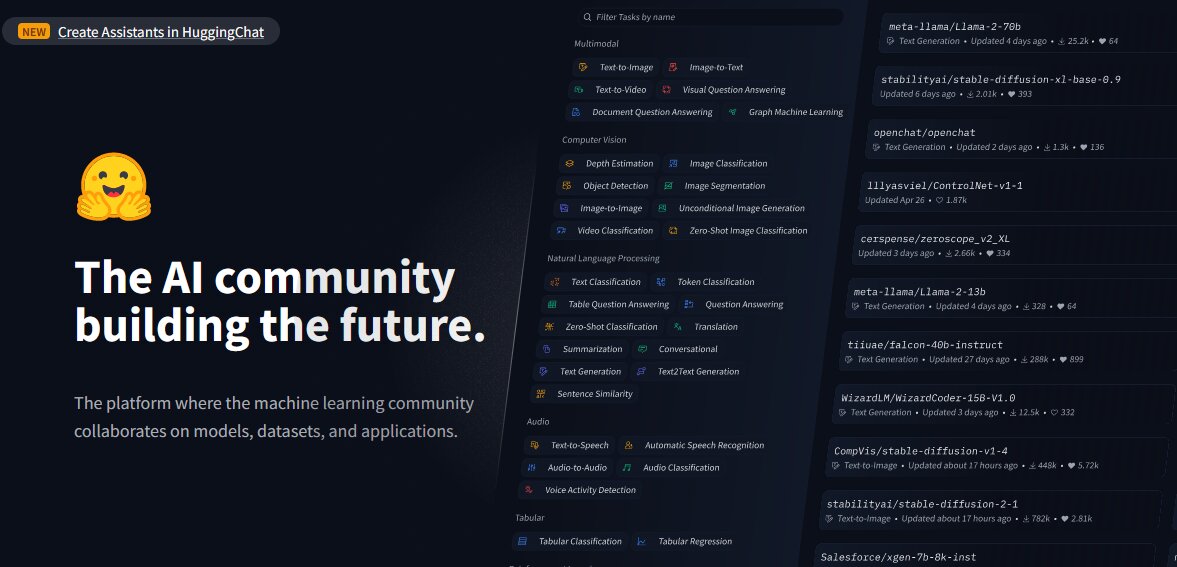

Các nhà nghiên cứu đã phát hiện hơn 100 mô hình học máy (ML) độc hại trên nền tảng Hugging Face AI có thể cho phép kẻ tấn công tiêm mã độc vào máy người dùng.

Mặc dù Ôm Mặt thực hiện các biện pháp bảo mật, nhưng phát hiện này nêu bật nguy cơ ngày càng tăng của việc “vũ khí hóa” các mô hình có sẵn công khai vì chúng có thể tạo ra cửa sau cho những kẻ tấn công.

Những phát hiện của JFrog Security Research là một phần của nghiên cứu đang diễn ra nhằm phân tích cách tin tặc có thể sử dụng ML để tấn công người dùng.

Nội dung có hại

Theo một bài viết của Điện toán, các nhà nghiên cứu đã phát triển một hệ thống quét tiên tiến để xem xét kỹ lưỡng các mô hình được lưu trữ trên nền tảng AI ôm khuôn mặt, chẳng hạn như PyTorch và Tensorflow Keras.

Ôm mặt là một nền tảng được phát triển để chia sẻ các mô hình, bộ dữ liệu và ứng dụng AI. Khi phân tích các mô hình, các nhà nghiên cứu đã phát hiện ra các trọng tải có hại “trong các mô hình dường như vô hại”.

Điều này bất chấp thực tế là Ôm Mặt thực hiện các biện pháp bảo mật như quét phần mềm độc hại và dưa chua. Tuy nhiên, nền tảng này không hạn chế việc tải xuống các mô hình có thể gây hại và cũng cho phép cung cấp công khai Mô hình AI bị người dùng lạm dụng và biến thành vũ khí.

Khi kiểm tra nền tảng và các mô hình hiện có, các nhà nghiên cứu bảo mật của JFrog đã phát hiện ra khoảng 100 mô hình AI có chức năng độc hại, theo báo cáo của họ. báo cáo.

Báo cáo chỉ ra rằng một số mô hình này có khả năng thực thi mã trên máy của người dùng, “từ đó tạo ra một cửa hậu liên tục cho những kẻ tấn công”.

Các nhà nghiên cứu cũng chỉ ra rằng những phát hiện như vậy loại trừ những kết quả dương tính giả. Họ cho biết, đây là sự thể hiện chính xác về mức độ phổ biến của các mô hình độc hại trên nền tảng.

Ngoài ra đọc: Apple chuyển hướng nhóm ô tô sang AI sau sự suy thoái của thị trường xe điện

Các ví dụ

Theo báo cáo của JFrog, một trong những trường hợp “đáng báo động” liên quan đến một Kim tự tháp người mẫu. Theo báo cáo, mô hình này đã được tải lên bởi một người dùng có tên “baller423”, mô hình này sau đó đã bị xóa khỏi nền tảng Ôm mặt.

Khi xem xét kỹ hơn mô hình, các nhà nghiên cứu nhận thấy rằng nó chứa một tải trọng độc hại, cho phép nó thiết lập lớp vỏ đảo ngược trên một máy chủ được chỉ định (210.117.212.93).

Nhà nghiên cứu bảo mật cấp cao của JFrog, David Cohen, cho biết: “(Nó) có tính xâm phạm và có khả năng độc hại, vì nó thiết lập kết nối trực tiếp đến máy chủ bên ngoài, cho thấy mối đe dọa bảo mật tiềm ẩn chứ không phải chỉ là biểu hiện của lỗ hổng,” ông viết.

Điều này tận dụng “phương thức '_reduce_' của mô-đun dưa chua của Python để thực thi mã tùy ý khi tải tệp mô hình, bỏ qua các phương pháp phát hiện thông thường một cách hiệu quả.”

Các nhà nghiên cứu cũng nhận ra rằng cùng một tải trọng đang tạo ra kết nối đến các địa chỉ IP khác nhau, “cho thấy các nhà điều hành có thể là nhà nghiên cứu chứ không phải là tin tặc độc hại”.

Một sự thức tỉnh

Nhóm JFrog lưu ý rằng những phát hiện này là lời cảnh tỉnh cho Ôm mặt, cho thấy nền tảng của nó dễ bị thao túng và các mối đe dọa tiềm ẩn.

“Những sự cố này đóng vai trò là lời nhắc nhở sâu sắc về các mối đe dọa đang diễn ra đối với kho lưu trữ Hugging Face và các kho lưu trữ phổ biến khác như Kaggle, có khả năng ảnh hưởng đến quyền riêng tư và bảo mật của các tổ chức sử dụng các tài nguyên này, ngoài ra còn đặt ra thách thức cho các kỹ sư AI/ML,” cho biết các nhà nghiên cứu.

Điều này đến như là các mối đe dọa an ninh mạng trên toàn thế giới đang gia tăng, được thúc đẩy bởi sự phổ biến của các công cụ AI, với những kẻ xấu lạm dụng chúng vì mục đích xấu. Tin tặc cũng đang sử dụng AI để thúc đẩy các cuộc tấn công lừa đảo và lừa đảo mọi người.

Tuy nhiên, nhóm JFrog đã có những khám phá khác.

Sân chơi cho các nhà nghiên cứu

Các nhà nghiên cứu cũng lưu ý rằng Ôm mặt đã phát triển thành một sân chơi dành cho các nhà nghiên cứu “những người mong muốn chống lại các mối đe dọa mới nổi, được thể hiện bằng nhiều chiến thuật đa dạng nhằm vượt qua các biện pháp an ninh của nó”.

Ví dụ: tải trọng được tải lên bởi “baller423” đã khởi tạo kết nối shell ngược tới dải địa chỉ IP thuộc về Kreonet (Mạng mở môi trường nghiên cứu Hàn Quốc).

Theo Đọc tối, Kreonet là mạng tốc độ cao ở Hàn Quốc hỗ trợ các hoạt động nghiên cứu và giáo dục tiên tiến; “do đó, có thể các nhà nghiên cứu hoặc người thực hành AI đã đứng đằng sau mô hình này.”

Cohen cho biết: “Chúng tôi có thể thấy rằng hầu hết các tải trọng 'độc hại' thực sự là nỗ lực của các nhà nghiên cứu và/hoặc tiền thưởng lỗi để thực thi mã cho các mục đích có vẻ hợp pháp.

Tuy nhiên, bất chấp các mục đích hợp pháp, nhóm JFrog cảnh báo rằng các chiến lược được các nhà nghiên cứu sử dụng chứng minh rõ ràng rằng các nền tảng như Ôm mặt có thể dễ dàng bị tấn công vào chuỗi cung ứng. Theo nhóm, những điều này có thể được tùy chỉnh để tập trung vào các nhóm nhân khẩu học cụ thể, như kỹ sư AI hoặc ML.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://metanews.com/over-100-malicious-code-execution-models-on-hugging-face-backdoors-users-devices/

- : có

- :là

- :không phải

- 100

- 210

- 212

- 7

- 9

- a

- Giới thiệu

- Theo

- chính xác

- hoạt động

- diễn viên

- thực sự

- Ngoài ra

- địa chỉ

- địa chỉ

- tiến

- tiên tiến

- AI

- Mô hình AI

- Nền tảng AI

- AI / ML

- Ngoài ra

- an

- phân tích

- phân tích

- và

- các ứng dụng

- tùy ý

- LÀ

- Mảng

- bài viết

- AS

- tấn công

- Các cuộc tấn công

- Nỗ lực

- có sẵn

- cửa sau

- Bad

- BE

- được

- sau

- thuộc

- bounty

- Bug

- tiền thưởng lỗi

- by

- bỏ qua

- cuộc gọi

- CAN

- có khả năng

- xe hơi

- trường hợp

- thách thức

- Rõ ràng

- CO

- mã

- Cohen

- chống lại

- đến

- thỏa hiệp

- máy tính

- liên quan

- Kết nối

- chứa

- thông thường

- có thể

- tạo

- Tạo

- tùy chỉnh

- bộ dữ liệu

- David

- Nhân khẩu học

- chứng minh

- chứng minh

- Mặc dù

- Phát hiện

- phát triển

- khác nhau

- trực tiếp

- phát hiện

- khác nhau

- làm

- tải về

- Tư vấn Giáo dục

- hiệu quả

- mới nổi

- việc làm

- cho phép

- cho phép

- cho phép

- Kỹ sư

- Môi trường

- thành lập

- thành lập

- phát triển

- Kiểm tra

- thi hành

- thi hành

- thực hiện

- hiện tại

- ngoài

- Đối mặt

- phải đối mặt với

- thực tế

- sai

- Tập tin

- phát hiện

- Tập trung

- Trong

- hình thức

- từ

- được thúc đẩy

- chức năng

- xa hơn

- được

- Phát triển

- tin tặc

- có hại

- Có

- he

- Cao

- Đánh dấu

- chủ nhà

- tổ chức

- Độ đáng tin của

- Tuy nhiên

- HTTPS

- xác định

- thực hiện

- in

- Tăng lên

- chỉ ra

- chỉ

- chỉ ra

- khởi xướng

- chích

- ví dụ

- ý định

- trong

- intrusively

- liên quan đến

- IP

- Địa chỉ IP

- Địa chỉ IP

- IT

- ITS

- jpg

- máy ảnh

- korea

- học tập

- hợp pháp

- đòn bẩy

- Lượt thích

- tải

- máy

- học máy

- Máy móc

- thực hiện

- độc hại

- phần mềm độc hại

- Thao tác

- thị trường

- max-width

- Có thể..

- các biện pháp

- bộ ba

- phương pháp

- phương pháp

- ML

- kiểu mẫu

- mô hình

- chi tiết

- hầu hết

- mạng

- đáng chú ý

- lưu ý

- of

- on

- ONE

- đang diễn ra

- trên

- mở

- mở mạng

- khai thác

- or

- tổ chức

- Nền tảng khác

- ra

- kết thúc

- một phần

- người

- Lừa đảo

- tấn công lừa đảo

- nền tảng

- Nền tảng

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- sân chơi

- Phổ biến

- có thể

- tiềm năng

- có khả năng

- tỷ lệ

- riêng tư

- Bảo mật và An ninh

- công khai

- mục đích

- ngọn đuốc

- phạm vi

- hơn

- Đọc

- công nhận

- báo cáo

- báo cáo

- đại diện

- nghiên cứu

- nhà nghiên cứu

- nhà nghiên cứu

- Thông tin

- hạn chế

- đảo ngược

- Nguy cơ

- Nói

- tương tự

- quét

- an ninh

- Các biện pháp an ninh

- xem

- có vẻ

- cao cấp

- phục vụ

- máy chủ

- chia sẻ

- Shell

- hiển thị

- miền Nam

- Hàn Quốc

- riêng

- quy định

- chiến lược

- Học tập

- Sau đó

- như vậy

- Hỗ trợ

- hệ thống

- chiến thuật

- nhóm

- tensorflow

- hơn

- việc này

- Sản phẩm

- cung cấp their dịch

- Them

- Kia là

- họ

- mối đe dọa

- các mối đe dọa

- đến

- công cụ

- lừa

- tải lên

- trên

- sử dụng

- người sử dang

- Người sử dụng

- sử dụng

- Bằng cách sử dụng

- dễ bị tổn thương

- cảnh báo

- là

- cái nào

- muốn

- với

- thế giới

- đã viết

- zephyrnet