Nhóm đứng sau Trojan truy cập từ xa tinh vi, SilverRAT, có liên kết với cả Thổ Nhĩ Kỳ và Syria và có kế hoạch phát hành phiên bản cập nhật của công cụ này để cho phép kiểm soát các hệ thống Windows và thiết bị Android bị xâm nhập.

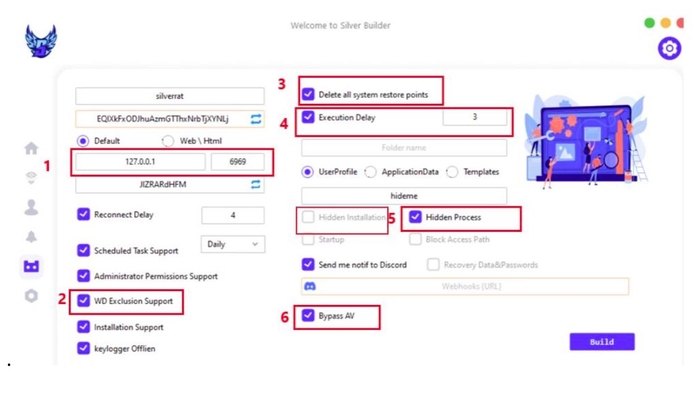

Theo phân tích mối đe dọa được công bố vào ngày 3 tháng 1, SilverRAT vXNUMX — hiện chỉ hoạt động trên hệ thống Windows — cho phép tạo phần mềm độc hại để tấn công keylogging và ransomware, đồng thời bao gồm các tính năng phá hoại, chẳng hạn như khả năng xóa điểm khôi phục hệ thống, các nhà nghiên cứu từ Cyfirma có trụ sở tại Singapore nêu trong phân tích của họ.

SilverRAT Builder cho phép nhiều tính năng khác nhau

SilverRAT cho thấy các nhóm tội phạm mạng trong khu vực đang trở nên tinh vi hơn, theo phân tích của Cyfirma. Phiên bản đầu tiên của SilverRAT, có mã nguồn bị rò rỉ bởi những kẻ không rõ danh tính vào tháng 10, bao gồm một trình xây dựng cho phép người dùng xây dựng một Trojan truy cập từ xa với các tính năng cụ thể.

Theo phân tích của Cyfirma, các tính năng thú vị hơn bao gồm sử dụng địa chỉ IP hoặc trang web để ra lệnh và kiểm soát, bỏ qua phần mềm chống vi-rút, khả năng xóa các điểm khôi phục hệ thống và trì hoãn việc thực thi tải trọng.

Theo phân tích của Cyfirma, ít nhất hai tác nhân đe dọa – một người sử dụng tay cầm “Bạc nguy hiểm” và người thứ hai sử dụng “Monstermc” – là những nhà phát triển đằng sau cả SilverRAT và chương trình trước đó, S500 RAT, theo phân tích của Cyfirma. Tin tặc hoạt động trên Telegram và thông qua các diễn đàn trực tuyến nơi chúng bán phần mềm độc hại dưới dạng dịch vụ, phân phối RAT bị bẻ khóa từ các nhà phát triển khác và cung cấp nhiều dịch vụ khác. Ngoài ra, họ còn có một blog và trang web tên là Tiếng Ả Rập ẩn danh.

Rajhans Patel, nhà nghiên cứu mối đe dọa của Cyfirma, cho biết: “Có hai người quản lý SilverRAT. “Chúng tôi đã có thể thu thập bằng chứng hình ảnh của một trong những nhà phát triển.”

Bắt đầu từ diễn đàn

Nhóm đứng sau phần mềm độc hại này có tên là Anonymous Arabic, đang hoạt động trên các diễn đàn Trung Đông, chẳng hạn như Turkhackteam, 1877 và ít nhất một diễn đàn ở Nga.

Koushik Pal, một nhà nghiên cứu mối đe dọa của nhóm Nghiên cứu Cyfirma cho biết, ngoài việc phát triển SilverRAT, các nhà phát triển của nhóm còn cung cấp các cuộc tấn công từ chối dịch vụ (DDoS) phân tán theo yêu cầu.

Ông nói: “Chúng tôi đã quan sát thấy một số hoạt động từ tiếng Ả Rập ẩn danh kể từ cuối tháng 2023 năm XNUMX. “Họ được biết là đang sử dụng một mạng botnet được quảng cáo trên Telegram có tên là ‘BossNet’ để tiến hành các cuộc tấn công DDOS vào các thực thể lớn.”

Trong khi bối cảnh mối đe dọa ở Trung Đông bị thống trị bởi các nhóm hack do nhà nước và nhà nước bảo trợ ở Iran và Israel, thì các nhóm cây nhà lá vườn như Anonymous Arabic vẫn tiếp tục thống trị thị trường tội phạm mạng. Sự phát triển không ngừng của các công cụ như SilverRAT làm nổi bật tính chất năng động của thị trường ngầm trong khu vực.

Bảng điều khiển SilverRAT để xây dựng trojan. Nguồn: Cyfirma

Sarah Jones, nhà phân tích nghiên cứu tình báo mối đe dọa mạng tại công ty phát hiện và ứng phó có quản lý Critical Start, cho biết các nhóm hack ở Trung Đông có xu hướng khá đa dạng. Bà cũng cảnh báo rằng các nhóm hack riêng lẻ không ngừng phát triển và việc khái quát hóa các đặc điểm của chúng có thể gây ra vấn đề.

Cô nói: “Mức độ phức tạp về mặt kỹ thuật rất khác nhau giữa các nhóm ở Trung Đông. “Một số tác nhân được nhà nước hậu thuẫn sở hữu những khả năng tiên tiến, trong khi những tác nhân khác dựa vào các công cụ và kỹ thuật đơn giản hơn”.

Cánh cổng thông qua hack trò chơi

Trong số các thành viên được xác định của nhóm tiếng Ả Rập ẩn danh, ít nhất một người là cựu hacker trò chơi, theo dữ liệu được các nhà nghiên cứu tại Cyfirma thu thập, bao gồm hồ sơ Facebook, kênh YouTube và các bài đăng trên mạng xã hội của một trong những hacker – một người đàn ông ở anh ấy mới 20 tuổi, sống ở Damascus, Syria và bắt đầu hack khi còn là thiếu niên.

Hồ sơ của những hacker trẻ tuổi chuyên tìm cách khai thác trò chơi đã vượt xa cộng đồng hack ở Trung Đông. Thanh thiếu niên bắt đầu sự nghiệp hack của mình bằng cách tạo ra các hack chơi game hoặc thực hiện các cuộc tấn công từ chối dịch vụ nhằm vào hệ thống trò chơi đã trở thành một xu hướng. Arion Kurtaj, thành viên của nhóm Lapsus$, bắt đầu với tư cách là một hacker Minecraft và sau đó chuyển sang hack các mục tiêu như Microsoft, Nvidia và nhà sản xuất trò chơi Rockstar.

Rajhans Patel, nhà nghiên cứu mối đe dọa của Cyfirma, cho biết: “Chúng tôi có thể thấy xu hướng tương tự với nhà phát triển SilverRAT,” đồng thời bổ sung vào phân tích mối đe dọa: “Việc xem xét các bài đăng trước đây của nhà phát triển cho thấy lịch sử cung cấp nhiều trò chơi bắn súng góc nhìn thứ nhất (FPS) khác nhau. hack và mod.”

Ủy ban Đánh giá An toàn Mạng (CSRB) của Bộ An ninh Nội địa Hoa Kỳ, nơi tiến hành phân tích khám nghiệm tử thi các vụ hack lớn, đã xác định đường dây liên tục từ tin tặc vị thành niên đến các doanh nghiệp tội phạm mạng là một mối nguy hiểm hiện hữu. Chính phủ và các tổ chức tư nhân nên triển khai các chương trình toàn diện để chuyển hướng thanh thiếu niên tránh xa tội phạm mạng, CSRB nhận thấy trong phân tích về sự thành công của nhóm Lapsus$ trong việc tấn công “một số công ty có nguồn lực tốt nhất và được bảo vệ tốt nhất trên thế giới.”

Tuy nhiên, các lập trình viên trẻ và thanh thiếu niên am hiểu công nghệ cũng thường tìm những cách khác để gia nhập vào thế giới tội phạm mạng, Jones của Critical Start cho biết.

Cô nói: “Tin tặc, giống như bất kỳ nhóm dân cư nào, là những cá nhân đa dạng với động cơ, kỹ năng và cách tiếp cận khác nhau. “Trong khi một số tin tặc có thể bắt đầu bằng việc hack trò chơi và chuyển sang các công cụ và kỹ thuật nghiêm trọng hơn, chúng tôi thường thấy rằng tội phạm mạng có xu hướng nhắm mục tiêu vào các ngành và quốc gia có hệ thống phòng thủ mạng yếu hơn”.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- : có

- :là

- :Ở đâu

- 2023

- 7

- a

- có khả năng

- Có khả năng

- truy cập

- Theo

- hoạt động

- hoạt động

- diễn viên

- thêm

- Ngoài ra

- địa chỉ

- tiên tiến

- chống lại

- cho phép

- cho phép

- trong số

- an

- phân tích

- phân tích

- và

- Android

- Nặc Danh

- antivirus

- bất kì

- cách tiếp cận

- arabic

- LÀ

- AS

- At

- Tấn công

- Các cuộc tấn công

- xa

- BE

- trở nên

- trở thành

- được

- sau

- được

- Blog

- bảng

- cả hai

- Mạng lưới

- xây dựng

- Xây dựng

- by

- gọi là

- CAN

- khả năng

- sự nghiệp

- Kênh

- đặc điểm

- mã

- cộng đồng

- Các công ty

- Thỏa hiệp

- Tiến hành

- tiến hành

- bao gồm

- liên tục

- xây dựng

- tiếp tục

- tiếp tục

- điều khiển

- nước

- nứt

- Tạo

- quan trọng

- CSRB

- Hiện nay

- Cắt

- không gian mạng

- tội phạm mạng

- TỘI PHẠM MẠNG

- tội phạm mạng

- NGUY HIỂM

- Nguy hiểm

- bảng điều khiển

- dữ liệu

- DDoS

- Bị hoan

- Nhu cầu

- bộ

- bộ phận an ninh quê hương

- Phát hiện

- Nhà phát triển

- phát triển

- Phát triển

- Thiết bị (Devices)

- phân phát

- phân phối

- khác nhau

- Thống trị

- thống trị

- được mệnh danh là

- năng động

- Đầu

- Đông

- phía đông

- hay

- doanh nghiệp

- thực thể

- bằng chứng

- phát triển

- thực hiện

- hiện sinh

- khai thác

- Tính năng

- Tìm kiếm

- tìm kiếm

- Công ty

- Tên

- Trong

- Cựu

- Diễn đàn

- diễn đàn

- tìm thấy

- fps

- từ

- trò chơi

- Trò chơi

- chơi game

- cửa ngõ

- thu thập

- tập hợp

- Chính phủ

- rất nhiều

- Nhóm

- Các nhóm

- của hacker

- tin tặc

- hack

- hacks

- xử lý

- Có

- he

- Đánh dấu

- của mình

- lịch sử

- toàn diện

- quê hương

- An ninh Nội địa

- HTTPS

- xác định

- hình ảnh

- in

- bao gồm

- bao gồm

- Bao gồm

- hệ thống riêng biệt,

- các cá nhân

- các ngành công nghiệp

- Sự thông minh

- thú vị

- trong

- IP

- Địa chỉ IP

- Iran

- Israel

- Tháng

- jones

- jpg

- nổi tiếng

- cảnh quan

- lớn

- Trễ, muộn

- một lát sau

- ra mắt

- ít nhất

- Cấp

- Lượt thích

- liên kết

- cuộc sống

- chính

- nhà sản xuất

- phần mềm độc hại

- người đàn ông

- quản lý

- quản lý

- thị trường

- Có thể..

- hội viên

- Các thành viên

- microsoft

- Tên đệm

- Trung Đông

- Minecraft

- chi tiết

- hầu hết

- động cơ

- di chuyển

- chuyển

- Thiên nhiên

- Tháng mười một

- Nvidia

- Tháng Mười

- of

- cung cấp

- cung cấp

- thường

- on

- ONE

- đang diễn ra

- Trực tuyến

- có thể

- hoạt động

- or

- tổ chức

- Nền tảng khác

- Khác

- ra

- kết thúc

- người

- đường ống dẫn

- Nơi

- kế hoạch

- plato

- Thông tin dữ liệu Plato

- PlatoDữ liệu

- điểm

- dân số

- có

- bài viết

- trước

- riêng

- vấn đề

- Hồ sơ

- chương trình

- Lập trình viên

- Khóa Học

- công bố

- đặt

- khá

- ransomware

- Tấn công Ransomware

- CON CHUỘT

- chuyển hướng

- khu

- phát hành

- dựa

- xa

- truy cập từ xa

- nghiên cứu

- nhà nghiên cứu

- nhà nghiên cứu

- phản ứng

- khôi phục

- Tiết lộ

- xem xét

- xem xét

- Rockstar

- người Nga

- s

- Sự An Toàn

- nói

- Thứ hai

- an ninh

- xem

- bán

- nghiêm trọng

- DỊCH VỤ

- chị ấy

- shooter

- nên

- Chương trình

- Gói Bạc

- tương tự

- đơn giản

- kể từ khi

- kỹ năng

- Phần mềm

- một số

- tinh vi

- sự tinh tế

- nguồn

- mã nguồn

- riêng

- Bắt đầu

- bắt đầu

- Bắt đầu

- thành công

- như vậy

- Syria

- hệ thống

- hệ thống

- Mục tiêu

- mục tiêu

- nhóm

- Kỹ thuật

- kỹ thuật

- thiếu niên

- thanh thiếu niên

- Telegram

- có xu hướng

- việc này

- Sản phẩm

- thế giới

- cung cấp their dịch

- Đó

- họ

- mối đe dọa

- diễn viên đe dọa

- Thông qua

- đến

- công cụ

- công cụ

- siêu việt

- khuynh hướng

- Trojan

- Thổ Nhĩ Kỳ

- hai

- ngầm

- không xác định

- cập nhật

- us

- người sử dang

- sử dụng

- v1

- đa dạng

- nhiều

- khác nhau

- phiên bản

- là

- cách

- we

- yếu hơn

- Website

- TỐT

- cái nào

- trong khi

- CHÚNG TÔI LÀ

- có

- cửa sổ

- với

- công trinh

- thế giới

- trẻ

- youtube

- zephyrnet