开发人员泄露关键软件机密(例如密码和 API 密钥)的比率跃升了一半,达到每 5.5 次 GitHub 存储库提交中的 1,000 次。

这是根据秘密管理公司 GitGuardian 本周发布的一份报告得出的结论。 该公司在其“10 年机密蔓延状态”报告中表示,尽管这一比例似乎很小,但总体而言,该公司检测到至少 3 万个机密泄露到公共存储库的实例,占总数超过 2022 万个独特机密。

虽然通用密码占机密的大部分 (56%),但超过三分之一 (38%) 涉及高熵机密,其中包括 API 密钥、随机数生成器种子和其他敏感字符串。

随着越来越多的公司将其应用程序基础设施和运营转移到云端,API 密钥、凭证和其他软件机密已成为其业务安全的关键。 当这些秘密泄露时,结果可能是毁灭性的,或者至少是代价高昂的。

“秘密是任何企业或组织的皇冠上的明珠——它们真的可以授予对您所有系统和基础设施的访问权限,”GitGuardian 的安全和开发人员倡导者 Mackenzie Jackson 说。 “风险可以是任何东西,从完整的系统接管到小数据泄露,或者其他各种事情。”

“每年都有数百万这样的密钥积累,不仅在代码共享平台等公共空间,而且在私人存储库或公司 IT 资产等封闭空间尤其如此,”GitGuardian 在其“2023 年秘密蔓延”报告中指出.

甚至那些私人空间也可能容易受到攻击。 例如,在 XNUMX 月份,协作和消息传递平台 Slack 警告用户,“数量有限的 Slack 员工代币”已被盗用。 被威胁演员偷走,然后下载了私有代码存储库。 去年 XNUMX 月,Salesforce 的子公司云应用平台提供商 Heroku 承认,攻击者在 获得对用于与 GitHub 集成的 OAuth 令牌的访问权限.

基础设施——作为……哎呀!

泄密事件增多的部分原因是因为 基础架构即代码 (IaC) 变得更受欢迎了。 IaC 是通过代码而不是通过手动流程来管理和配置基础设施,到 2022 年,推送到 GitHub 存储库的 IaC 相关文件和工件的数量增加了 28%。 根据 GitGuardian 的说法,绝大多数 (83%) 文件由 Docker、Kubernetes 或 Terraform 的配置文件组成。

IaC 允许开发人员指定其应用程序使用的基础设施的配置,包括服务器、数据库和软件定义的网络。 杰克逊说,要控制所有这些组件,通常需要保密。

“攻击面不断扩大,”他说。 “基础设施即代码已经成为一种新事物,它的流行度呈爆炸式增长,而基础设施需要秘密,因此基础设施即代码 [文件] 通常包含秘密。”

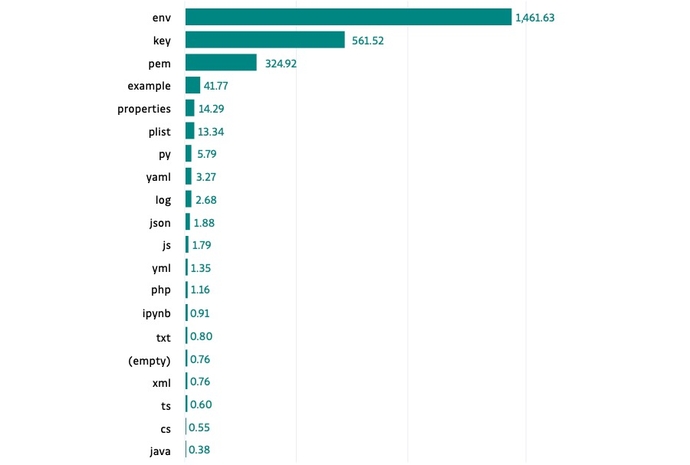

此外,通常用作敏感应用程序信息缓存的三种文件类型——.env、.key 和 .pem——被认为是最敏感的,定义为每个文件具有最多的秘密。 Jackson 说,开发人员应该几乎总是避免将这些文件发布到公共存储库。

“如果其中一个文件在你的 Git 存储库中,那么你就知道你的安全漏洞,”他说。 “即使文件不包含机密,它们也不应该存在。 你应该有适当的预防措施,以确保它们不在那里,并在它们出现时发出警报。”

出于这个原因,公司应该持续扫描系统和文件中的秘密,获得可见性和阻止潜在危险文件的能力,Jackson 补充道。

“你想扫描你所有的基础设施以确保你有可见性”他说。 “接下来的步骤包括实施工具来检查工程师和开发人员……以在他们泄露时检测到任何秘密。”

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :是

- 10 百万美元

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- 对,能力--

- ACCESS

- 根据

- 基本会计和财务报表

- 积累

- 增加

- 添加

- 主张

- 后

- 所有类型

- 允许

- 时刻

- 和

- 和基础设施

- API

- API密钥

- 应用领域

- 保健

- AS

- 办公室文员:

- At

- 攻击

- BE

- 因为

- 成为

- 阻止

- 商业

- by

- CAN

- 图表

- 查

- 关闭

- 云端技术

- 码

- 合作

- 常用

- 公司

- 公司

- 完成

- 组件

- 配置

- 考虑

- 组成

- 包含

- 包含

- 一直

- 控制

- 公司

- 资历

- 危急

- 冠

- 危险的

- data

- 数据库

- 数据库

- 定义

- 检测

- 破坏性的

- 开发商

- 开发

- 码头工人

- 员工

- 工程师

- 环境

- 特别

- 甚至

- 所有的

- 扩大

- 昂贵

- 文件

- 档

- 公司

- 针对

- 止

- 获得

- 发电机

- 混帐

- GitHub上

- 授予

- 半

- 哈希

- 有

- 有

- 孔

- HTTPS

- 实施

- in

- 包括

- 包括

- 包含

- 增加

- 增加

- 信息

- 基础设施

- 例

- 代替

- 整合

- 参与

- IT

- 它的

- 杰克逊

- 一月

- JPG

- 跳楼

- 键

- 键

- 知道

- 名:

- 泄漏

- 有限

- 多数

- 使

- 管理的

- 手册

- 最大宽度

- 消息

- 百万

- 百万

- 更多

- 最先进的

- 移动

- 必要

- 需要

- 工业网络

- 全新

- 下页

- 数

- OAuth的

- of

- 一

- 运营

- 组织

- 其他名称

- 最划算

- 密码

- 密码

- 百分比

- 地方

- 平台

- 平台

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 热门

- 声望

- 潜力

- 预防

- 私立

- 过程

- 提供者

- 国家

- 出版

- 出版

- 随机

- 率

- RE

- 达到

- 原因

- 报告

- 知识库

- 成果

- 风险

- s

- Salesforce的

- 说

- 浏览

- 秘密

- 保安

- 种子

- 似乎

- 敏感

- 服务器

- 应该

- 松弛

- 小

- So

- 软件

- 来源

- 剩余名额

- 州/领地

- 说

- 步骤

- 被盗

- 副

- 这样

- 磁化面

- 系统

- 产品

- Terraform

- 这

- 其

- 那里。

- 博曼

- 事

- 事

- 第三

- 本星期

- 威胁

- 三

- 通过

- 至

- 令牌

- 工具

- 合计

- 类型

- 一般

- 独特

- 用户

- 各个

- 广阔

- 能见度

- 脆弱

- 周

- 这

- WHO

- 年

- 完全

- 您一站式解决方案

- 和风网