互联网是一种混乱的介质——数据包往往从一组均匀分布的源流向多个目的地。

然而,在分布式拒绝服务 (DDoS) 攻击期间,混乱突然变得更加有序:大量设备在短时间内向有限数量的地址发送网络数据包。太平洋西北国家实验室 (PNNL) 的一组研究人员表示,通过分析互联网熵的这种不寻常变化,他们可以 识别 99% 的 DDoS 攻击 平均假阳性率仅为 2%。他们将自己的方法与一组 10 种标准算法进行了比较,结果发现 仅由 平均为 52% 的攻击,在最佳情况下为 62% 的攻击。

PNNL 计算机科学家兼作家奥马尔·苏巴西 (Omer Subasi) 表示,该算法(研究人员将其称为“通过广义熵差分分析进行 DDoS 攻击检测”或 DoDGE)比其他方法更准确,而且更不容易错误地识别攻击。提交给该主题的一篇论文 IEEE 国际网络安全与弹性会议.

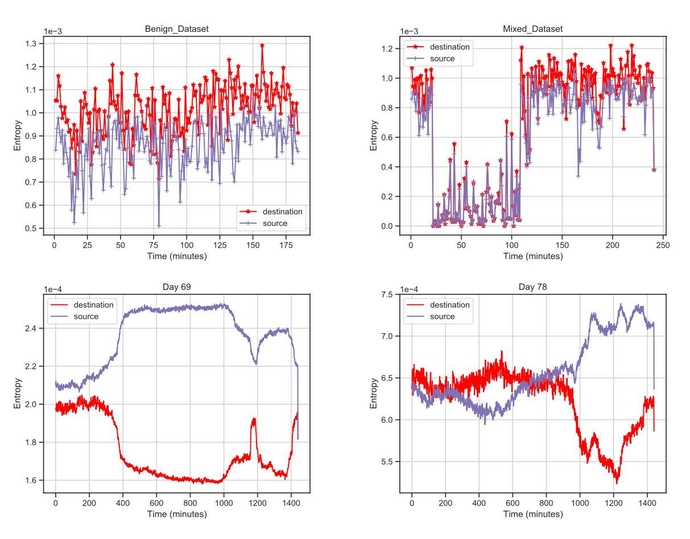

“在正常情况下,从发送者到接收者的流量分布相对较好,并且这种熵水平保持相当稳定,”他说。 “然而,在攻击场景下,我们检测到发送者和接收者之间的不平衡。通过量化这种变化随时间的变化以及变化的程度,我们能够识别正在进行的攻击。”

虽然勒索软件和商业电子邮件泄露 (BEC) 攻击往往最受安全组织关注,但 DDoS 攻击 仍然对企业最具影响力。根据 Verizon 的年度报告,在过去四年中,DDoS 攻击在公司报告的安全事件中所占比例最大。数据泄露调查报告设立的区域办事处外,我们在美国也开设了办事处,以便我们为当地客户提供更多的支持。“

Akamai 研究员艾伦·韦斯特 (Allen West) 表示,更好的检测方法可以帮助企业更快地响应攻击并采取更好的对策。

“能够确认当前是否正在发生 DDoS 攻击,使防御者能够自信地部署有针对性的防御机制,例如精确的流量过滤和其他 DDoS 特定的保护服务,”他说。 “它还使目标组织能够收集更多从情报角度来看有价值的事件信息,这可能使他们能够推断出攻击背后的来源或原因。”

网络混乱是常态

检测拒绝服务 (DoS) 攻击的最常见方法是创建阈值 - 最高带宽或数据包计数,超过该值的流量激增将被视为攻击。相反,PNNL 研究测量网络流量的熵,特别关注两种熵测量的变化方式:在目标处,DDoS 攻击期间对特定资源的请求增加,导致熵减少,而源数量增加,熵增加。

PNNL 首席研究员凯文·巴克 (Kevin Barker) 表示,通过观察一段时间内的微小变化,研究人员区分了合法流量激增(即所谓的“突发事件”)和实际攻击。

“只有一些现有的工作甚至试图解决这个差异化问题,”他说。 “替代解决方案要么使用阈值,要么基于机器学习/人工智能,这需要大量数据,并需要昂贵的培训和再培训来适应。”

Akamai 的 West 表示,快速区分真正的攻击和由于新闻事件或病毒内容等原因导致的合法流量激增对于确定响应至关重要。

“对于 DDoS 攻击,识别和阻止恶意流量同时保留合法流量将是首要任务,”West 说。 “然而,对于‘突发事件’,可以采取不同的行动来尽可能优雅地处理这种负载,而无需采取更积极的措施。”

误报率仍需下降

研究人员表示,通过基于阈值的方法,基于熵的 DDoS 攻击检测得到显着改善,合法内容错误分类(称为误报)的比率相对较小。该技术在所有情况下的假阳性率均低于 7%,在 2 个真实世界数据集中的平均假阳性率低于 10%。

Cloudflare 产品副总裁 Patrick Donahue 表示,为了在现实世界中发挥作用,此类技术的误报率必须接近于零。

“多年来,我们已经看到一些已发表的研究技术似乎在实验室狭隘定义的参数下运行良好,但效果不佳或无法扩展,”他说。 “例如,现实世界中客户能够容忍的误报率以及大规模检测所需的采样率通常与实验室可接受的情况存在重大差异。”

PNNL 研究人员强调,他们的算法是自适应的,因此可以通过牺牲一些攻击检测精度来最大限度地降低误报率。此外,在现实场景中,可以使用附加数据来增强基本算法。

PNNL 的 Barker 在实验室的声明中表示,由于从计算角度来看,DoDGE 算法相对轻量级,因此可以为 5G 网络构建弹性基础设施带来好处,预计将显着增加连接设备的数量。

“随着越来越多的设备和系统连接到互联网,恶意攻击系统的机会比以前更多,”巴克说。 “每天都有越来越多的设备(例如家庭安全系统、传感器甚至科学仪器)添加到网络中。我们需要尽一切努力阻止这些袭击。”

- :是

- 10

- 2%

- 5G

- 7

- a

- 对,能力--

- Able

- 关于

- 以上

- 可接受

- 根据

- 精准的

- 横过

- 行动

- 实际

- 适应

- 添加

- 额外

- 地址

- 地址

- 侵略性

- 算法

- 算法

- 所有类型

- 让

- 允许

- 还

- 替代

- an

- 分析

- 分析

- 和

- 公告

- 全年

- 出现

- 的途径

- 接近

- 保健

- AS

- At

- 攻击

- 攻击

- 关注我们

- 作者

- 带宽

- 基本包

- BE

- BEC

- 成为

- before

- 背后

- 作为

- 好处

- 更好

- 之间

- 阻止

- 促进

- 提高

- 都

- 违反

- 建筑物

- 商业

- 商业电子邮件泄露

- 企业

- 但是

- by

- CAN

- 例

- 造成

- 更改

- 更改

- 混沌

- 图表

- 情况

- CloudFlare的

- 相当常见

- 公司

- 相比

- 妥协

- 一台

- 研讨会 首页

- 信心十足地

- 确认

- 已联繫

- 考虑

- 内容

- 昂贵

- 可以

- 创建信息图

- 危急

- 目前

- 合作伙伴

- 网络

- 网络安全

- data

- 数据集

- 数据集

- 天

- DDoS攻击

- DDoS攻击

- 捍卫者

- 国防

- 定义

- 学位

- 部署

- 旅游目的地

- 检测

- 检测

- 确定

- 设备

- 不同

- 差异

- 不同

- 区分

- 分化

- 区别

- 分布

- do

- DOS

- 配音

- 两

- ,我们将参加

- 有效

- 工作的影响。

- 或

- 邮箱地址

- 如虎添翼

- 甚至

- 活动

- 事件

- 所有的

- 每天

- 一切

- 例子

- 现有

- 预期

- 相当

- false

- 过滤

- Flash

- 流

- 聚焦

- 针对

- 四

- FRAME

- 止

- 收集

- 最大的

- 团队

- 组的

- 成长

- 民政事务总署

- 处理

- 有

- he

- 帮助

- 主页

- 创新中心

- 但是

- HTTPS

- 确定

- 鉴定

- 失调

- 有影响力的

- in

- 事件

- 增加

- 信息

- 基础设施

- 代替

- 文书

- 房源搜索

- 国际

- 网络

- 调查

- IT

- JPG

- 保持

- 已知

- 实验室

- 实验室

- 大

- 领导

- 信息

- 左

- 合法

- 减

- Level

- 轻巧

- 喜欢

- 有限

- 加载

- 寻找

- 主要

- 许多

- 重大

- 最大宽度

- 可能..

- 措施

- 机制

- 中等

- 方法

- 方法

- 更多

- 此外

- 最先进的

- National

- 需求

- 网络

- 网络流量

- 网络

- 消息

- 正常

- 数

- of

- 经常

- on

- 正在进行

- 仅由

- 机会

- or

- 组织

- 其他名称

- 超过

- 太平洋

- 包

- 纸类

- 参数

- 过去

- 帕特里克

- 透视

- 地方

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 点

- 观点

- 积极

- 可能

- 精确的

- 平台精度

- 呈现

- 总统

- 校长

- 优先

- 市场问题

- 产品

- 保护

- 出版

- 放

- 很快

- 勒索

- 率

- 价格表

- 真实

- 真实的世界

- 原因

- 相对

- 遗迹

- 报道

- 要求

- 要求

- 必须

- 研究

- 研究员

- 研究人员

- 弹性

- 资源

- 回应

- 响应

- 右

- s

- 牺牲

- 说

- 说

- 鳞片

- 脚本

- 情景

- .

- 科学家

- 保安

- 看到

- 提交

- 传感器

- 特色服务

- 集

- 套数

- Share

- 显示

- 显著

- 小

- So

- 足球

- 解决方案

- 一些

- 来源

- 来源

- 具体的

- 特别是

- 稳定

- 标准

- 说

- 仍

- Stop 停止

- 应力

- 这样

- 浪涌

- 潮

- 产品

- 拍摄

- 服用

- 目标

- 针对

- 技术

- 比

- 这

- 其

- 他们

- 那里。

- 博曼

- 他们

- Free Introduction

- 门槛

- 次

- 至

- 最佳

- 主题

- 交通

- 产品培训

- true

- 二

- 无法

- 下

- 使用

- 用过的

- 有价值

- 各种

- Ve

- Verizon

- 通过

- 副

- 副总裁

- 查看

- 病毒

- 病毒含量

- we

- 井

- 西部

- 是否

- 这

- 而

- 将

- 也完全不需要

- 工作

- 世界

- 年

- 和风网

- 零