阅读时间: 5 分钟

阅读时间: 5 分钟

更新和更正:柯尼卡美能达C224e不会向您发送危险的网络钓鱼电子邮件。 恶意黑客已从Konica Minolta C224e创建了看起来像合法扫描文档的电子邮件和文件,但是,该文件不是来自Konica Minolta C224e,也不包含扫描文档。 您将要验证电子邮件的来源。

Comodo威胁情报实验室在XNUMX月和XNUMX月非常忙碌,其中包括 关于Equifax的高级安全和IT“领导者”的惊人发现

并在2月发现了XNUMX种新的勒索软件网上诱骗攻击(稍后会再介绍)。

最新的独家消息是实验室发现了XNUMX月下旬的 新勒索软件 网络钓鱼攻击,以Comodo首次发现的攻击为基础 威胁情报 今年夏天练习。 这个最新的活动模仿了您组织的供应商,甚至是行业领导者柯尼卡美能达提供的值得信赖的办公室复印机/扫描仪/打印机。 它使用社会工程学来吸引受害者,并且经过精心设计,可以避开领先的网络安全供应商提供的基于机器学习算法的工具,感染您的机器,加密他们的数据,并提取比特币赎金。 这是受害者在18年21月2017日至XNUMX日的攻击中看到的赎金要求屏幕:

勒索软件攻击的这一新潮使用僵尸计算机的僵尸网络(通常通过著名的ISP连接到网络)来协调网络钓鱼攻击,该网络钓鱼攻击会将电子邮件发送到受害者帐户。 与 IKARUS残旧的攻击 该活动分别在2017年XNUMX月上旬和下旬使用了“ Locky”勒索软件有效载荷。

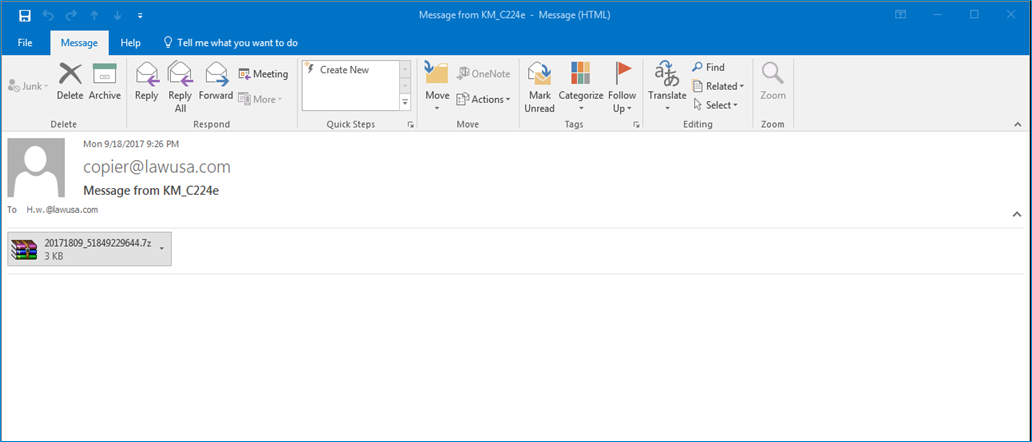

最新的两次攻击中较大的一次 Locky Ransomware wave是从组织的扫描仪/打印机通过电子邮件发送给您的扫描文档(但实际上是从外部的黑客控制机器发送给您)。 如今,员工在公司扫描仪/打印机上扫描原始文档,然后将它们作为标准做法通过电子邮件发送给自己和其他人,因此,这封装有恶意软件的电子邮件看上去很无辜,但却无害(而且绝对不是您组织的柯尼卡美能达复印机/扫描器)。 有多无害? 请参阅以下电子邮件。

此处复杂的一个因素是,黑客发送的电子邮件中包含属于柯尼卡美能达C224e的扫描仪/打印机型号,柯尼卡美能达CXNUMXe是企业扫描仪/打印机中最受欢迎的型号之一,通常在欧洲,南美,北美使用,亚洲及其他全球市场。

这两个活动均于18年2017月21日开始,似乎已于2017年XNUMX月XNUMX日实际上结束,但我们都应该期待不久的将来会发生类似的攻击。

两次新的XNUMX月攻击中的加密文档都有一个“.ykcol扩展名和“ .vbs”文件通过电子邮件分发。 这表明恶意软件作者正在开发和更改方法,以覆盖更多用户,并绕过使用机器学习和模式识别的安全性方法。

这是18年2017月XNUMX日首次攻击的热图,其中“来自KM_C224e的消息”主题行,然后是僵尸网络用于发送电子邮件的计算机的来源国家/地区:

| 国家 | 总和–电子邮件计数 |

| 越南 | 26,985 |

| 墨西哥 | 14,793 |

| 印度 | 6,190 |

| 印度尼西亚 | 4,154 |

通常,ISP在这次攻击中被大量采用,这既表明攻击的复杂性,也表明其端点以及与自己的网络和网络之间的网络防御不足。 网站安全解决方案。 与八月份的攻击一样,越南和墨西哥的许多服务器和设备也被用来执行全球攻击。 以下是在“来自KM_C224e的消息”攻击中检测到的领先范围所有者:

| 范围拥有者 | 总和–电子邮件计数 |

| 越南邮电(VNPT) | 18,824 |

| VDC | 4,288 |

| Lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| 土耳其电信 | 2,618 |

| Cablevision SA de.CV | 2,207 |

这个2月广告系列中的XNUMX个分支中较小的一个发送了带有主题为“发票状态”的网络钓鱼电子邮件,并且似乎来自本地供应商,甚至还打招呼“ Hello”(礼貌地要求查看附件)和签名和 CONTACT 虚拟供应商员工的详细信息。 同样,请注意该电子邮件看起来有多熟悉

任何涉及财务或与任何外部供应商合作的人:

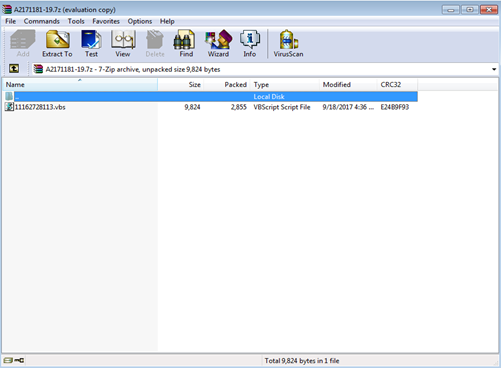

单击附件后,它将显示为要解压缩的压缩文件:

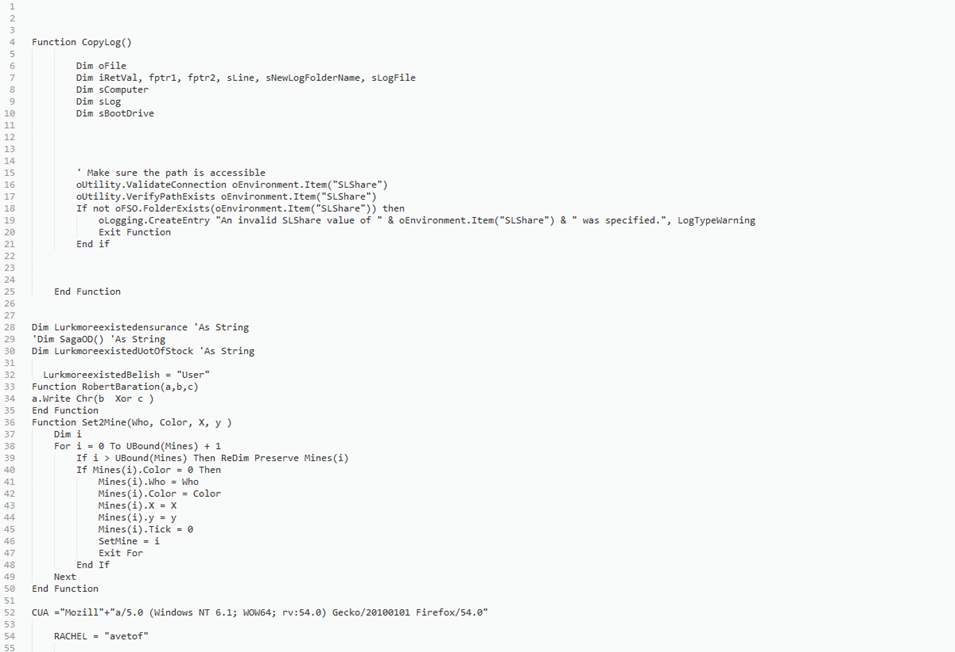

在这里您可以看到脚本的示例,该示例与2017年XNUMX月早些时候的攻击中使用的脚本完全不同。

在两种新情况下,勒索赎金的需求范围都在5比特币到1比特币之间,与18月份的攻击情况相当。 2017年1月4000.00日,3467.00比特币的价值刚好超过$ XNUMX美元(和XNUMX欧元)。

对于18年2017月XNUMX日的攻击,“发票状态主题方面,美洲,欧洲,印度和东南亚受到了严重影响,但非洲,澳大利亚和许多其他岛屿也受到了这些袭击的打击。

来自Comodo威胁情报实验室(属于Comodo威胁研究实验室的一部分)的网络钓鱼和特洛伊木马专家在110,000年2017月的活动的前三天内,在受Comodo保护的端点上检测并分析了超过XNUMX个网络钓鱼电子邮件实例。

附件在Comodo受保护的端点处被读取为“未知文件”,并被遏制,直到被Comodo的技术(在这种情况下,是实验室的 人类专家.

实验室对“来自KM_C224e的消息网上诱骗活动揭示了此攻击数据:来自19,886个不同国家/地区代码顶级域的139个不同IP地址。

“”发票状态攻击利用了来自12,367个国家/地区代码域的142个不同IP地址。 互联网号码分配局(IANA)总共维护255个顶级国家代码域,这意味着这两种新攻击均针对地球上一半以上的国家。

“这些类型的攻击利用服务器和个人PC的僵尸网络以及使用社交工程技术的新型网络钓鱼技术,使上班族和管理人员毫无防备。 这使极小的黑客团队能够渗透到成千上万的组织中,并击败依赖于AI和机器学习的技术 端点保护工具,甚至包括那些在Gartner最近的魔力象限中处于领先地位的人。” Comodo威胁情报实验室和Comodo负责人Fatih Orhan说 威胁研究实验室 (CTRL)。 “由于新的勒索软件显示为未知文件,因此采取100%'默认拒绝'安全措施将其阻止或包含在端点或网络边界; 它还需要人眼和分析才能最终确定它是什么,在这种情况下,是新的勒索软件。”

是否想更深入地研究攻击数据? 检查新的Comodo威胁情报实验室的“特别报告:2017年XNUMX月– RANSOMWARE网络钓鱼攻击了高级雇员,节拍器机器学习工具(不断发展的IKARUS破旧不堪和锁定的勒索软件系列的第三部分)。” 特别报告是可免费订阅Lab Updates的众多报告之一,网址为: https://comodo.com/lab。 它提供了有关18年21月2017日至XNUMX日攻击浪潮的深入报道,更多分析和附录,其中包括有关攻击中使用的源和计算机的更多详细信息。 您的实验室更新订阅还包括“特别报告:IKARUS破旧的洛克式勒索软件”系列的第I部分和第II部分,还为您提供了实验室的“每周更新”和“特殊更新”视频。 立即订阅 comodo.com/lab.

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 2017

- 7

- a

- AI

- 关于

- 账户

- 通

- 地址

- 非洲

- 所有类型

- 美国人

- 美洲

- 其中

- 分析

- 和

- 出现

- 方法

- 亚洲

- 亚洲的

- 分配

- 攻击

- 攻击

- 八月

- 澳大利亚

- 权威

- 作者

- 作为

- 如下。

- 比特币

- 比特币

- 阻止

- 博客

- 僵尸网络

- 僵尸网络

- 建筑物

- 商业

- 呼叫

- 营销活动

- 活动

- 小心

- 案件

- 例

- Center

- 改变

- 查

- 码

- COM的

- 如何

- 常用

- 公司

- 电脑

- 已联繫

- 包含

- 遏制

- 协调

- 国家

- 国家

- 覆盖

- 创建

- 网络安全

- 危险的

- data

- 一年中的

- 更深

- 无疑

- 需求

- 设计

- 细节

- 详情

- 检测

- 确定

- 发展

- 设备

- 不同

- 发现

- 发现

- 分布

- 文件

- 文件

- 美元

- 域名

- 别

- 此前

- 早

- 地球

- 只

- 邮箱地址

- 电子邮件

- 员工

- 员工

- 使

- 加密

- 端点

- 从事

- 工程师

- 条目

- 欧洲

- 欧洲

- 欧元

- 甚至

- 活动

- 演变

- 独家

- 执行

- 期望

- 专家

- 延期

- 提取

- 眼部彩妆

- 熟悉

- 特色

- 文件

- 档

- 金融

- 姓氏:

- 其次

- Free

- 止

- 未来

- 其他咨询

- 得到

- GIF

- 全球

- 全球市场

- 迎接

- 黑客

- 半

- 头

- 严重

- 相关信息

- 击中

- 创新中心

- 但是

- HTTPS

- 人

- 图片

- 影响

- in

- 深入

- 包括

- 包括

- 包括

- 包含

- 印度

- 行业中的应用:

- 即食类

- 房源搜索

- 网络

- 参与

- IP

- IP地址

- 岛屿

- IT

- 实验室

- 实验室

- 大

- 晚了

- 最新

- 领导者

- 领导

- 学习

- Level

- Line

- 本地

- 看

- 看起来像

- LOOKS

- 机

- 机器学习

- 机

- 魔法

- 恶意软件

- 经理

- 许多

- 地图

- 市场

- 最大宽度

- 意

- 方法

- 墨西哥

- 模型

- 模型

- 更多

- 最先进的

- 最受欢迎的产品

- 国家

- 近

- 网络

- 全新

- 最新

- 北

- 数

- 数字

- 办公

- 一

- 组织

- 原版的

- 其他名称

- 其它

- 学校以外

- 己

- 业主

- 部分

- 部分

- 过去

- 模式

- 个人电脑

- 钓鱼

- 网络钓鱼攻击

- 网络钓鱼攻击

- 网络钓鱼活动

- PHP

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 点

- 热门

- 帖子

- 在练习上

- 呈现

- 保护

- 提供

- 放

- 范围

- 赎金

- 勒索

- 勒索软件攻击

- 达到

- 阅读

- 最近

- 承认

- 报告

- 请求

- 需要

- 研究

- 揭密

- SA

- 说

- 浏览

- 记分卡

- 屏风

- 保安

- 发送

- 前辈

- 九月

- 系列

- 服务器

- 应该

- 作品

- 类似

- 小

- 小

- So

- 社会

- 社会工程学

- 来源

- 来源

- 南部

- 东南亚

- 特别

- 标准

- 开始

- 州

- Status

- 主题

- 订阅

- 订阅

- 夏季

- 需要

- 针对

- 团队

- 技术

- 专业技术

- 其

- 他们自己

- 数千

- 威胁

- 三

- 通过

- 次

- 至

- 今晚

- 工具

- 最佳

- 顶级

- 合计

- 木马

- 类型

- 最终

- 最新动态

- us

- 美元

- 使用

- 用户

- 平时

- 利用

- 利用

- 利用

- 折扣值

- 供应商

- 厂商

- 确认

- 通过

- 受害者

- 受害者

- 视频

- 越南

- 查看

- 波

- 知名

- 什么是

- 什么是

- 这

- 中

- 工人

- 加工

- 完全

- 您一站式解决方案

- 和风网