阅读时间: 5 分钟

阅读时间: 5 分钟

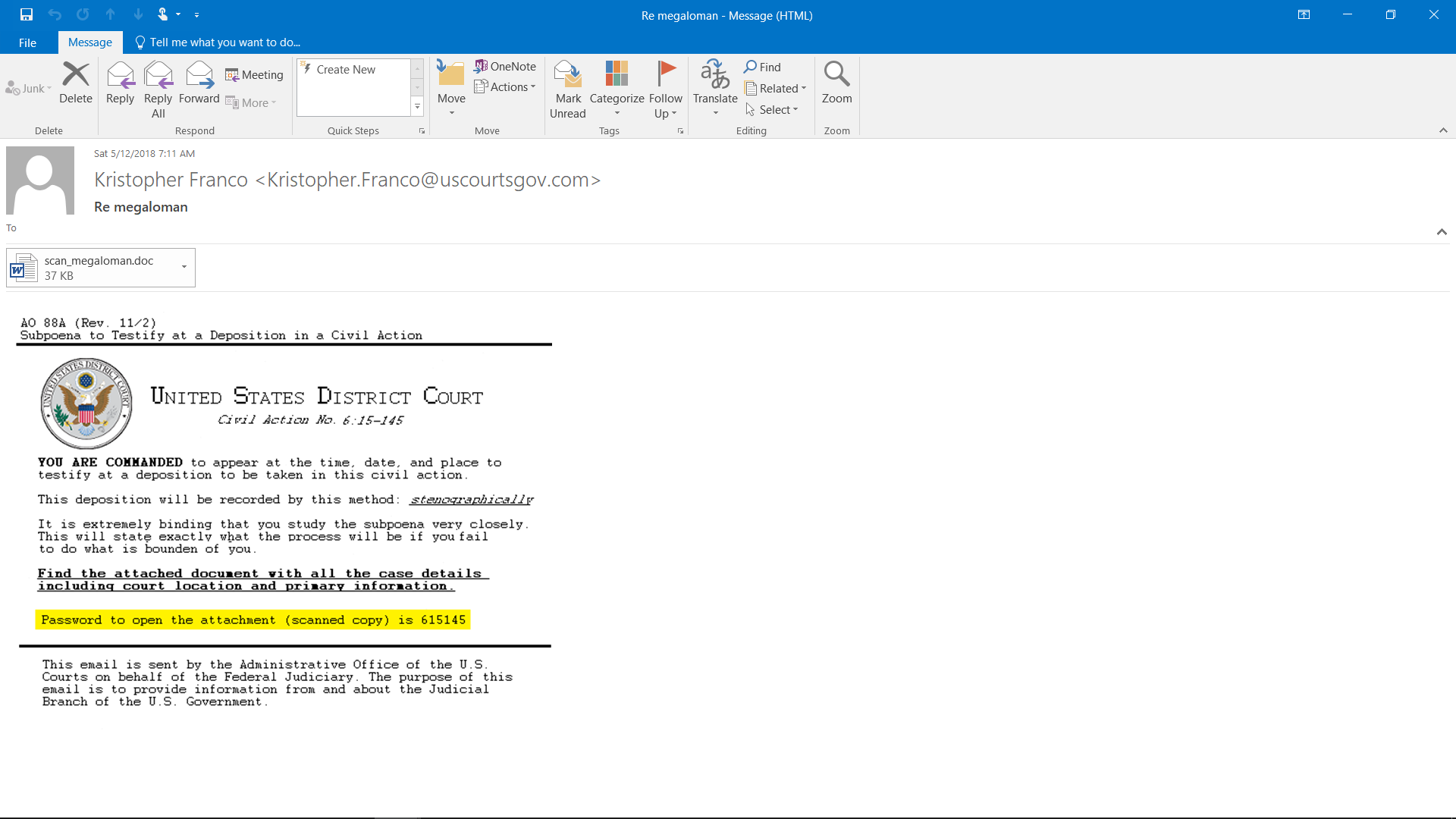

如果您在电子邮件框中找到了传票给美国地方法院,您会感到害怕还是至少感到焦虑? 大多数人肯定会。 这正是恶意攻击者对来自俄罗斯IP的,具有复杂而狡猾的勒索软件有效载荷的大规模攻击所指望的。

社会工程:伪造的权威引起真正的恐惧

3582个用户成为伪装为“美国地方法院”传票的恶意电子邮件的目标。

如您所见,电子邮件包含一整套社交工程技巧,以说服用户打开恶意附件。 主要是,肇事者试图发挥恐惧,权威和好奇心的情感串来操纵受害者。 将这种情绪激动的状态植入接收者的大脑中的目的是抑制接收者进行批判性思维的能力并使他们轻率地采取行动。

另外,发件人的电子邮件地址是 “ uscourtgove.com”,当然是伪造的,但可以增加电子邮件的信誉。 拥有附件的密码可以增强邮件可靠性。 电子邮件的主题是“ megaloman”,附加的文档名为“ scan.megaloman.doc”,并且此匹配项还增加了一些可信度。 如果受害人“不愿意为您服务”就束缚了您,就要对受害人承担责任(并且唯一可以发现的方法是打开附件中的文件)是锦上添花。

这种爆炸性的操纵性鸡尾酒是一种强大的工具,可以帮助肇事者获得他们想要的东西。 因此,许多人成为该骗局的受害者的风险非常高。

现在让我们看看如果用户打开附件中的文件会发生什么。

恶意软件:先隐藏然后再点击

当然,传票没有任何共同之处。 实际上, Comodo威胁研究实验室 分析师发现,它是狡猾和复杂的Sigma勒索软件的新变种,它将对受感染机器上的文件进行加密,并勒索勒索以对其进行解密。

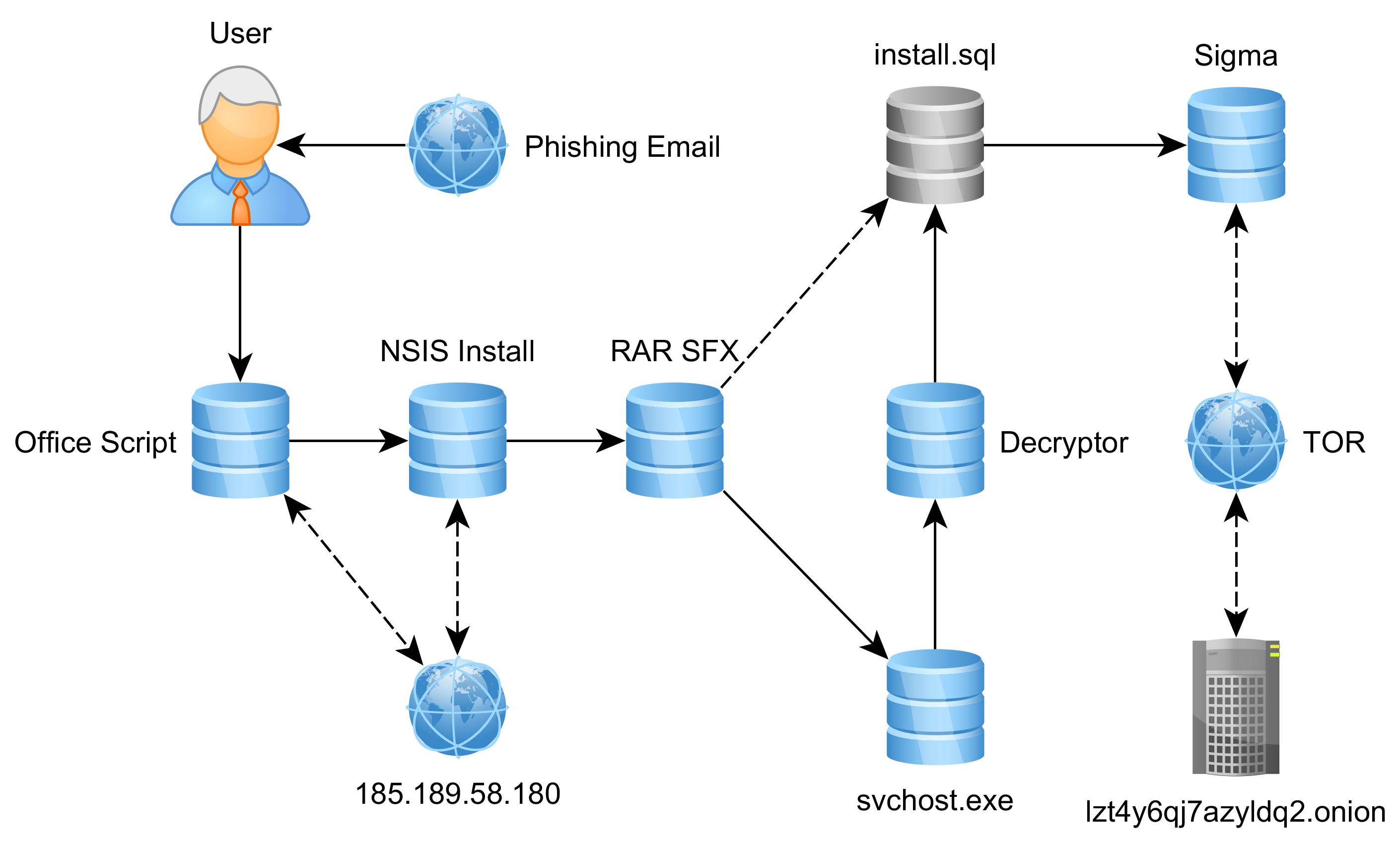

Sigma勒索软件如何运行:

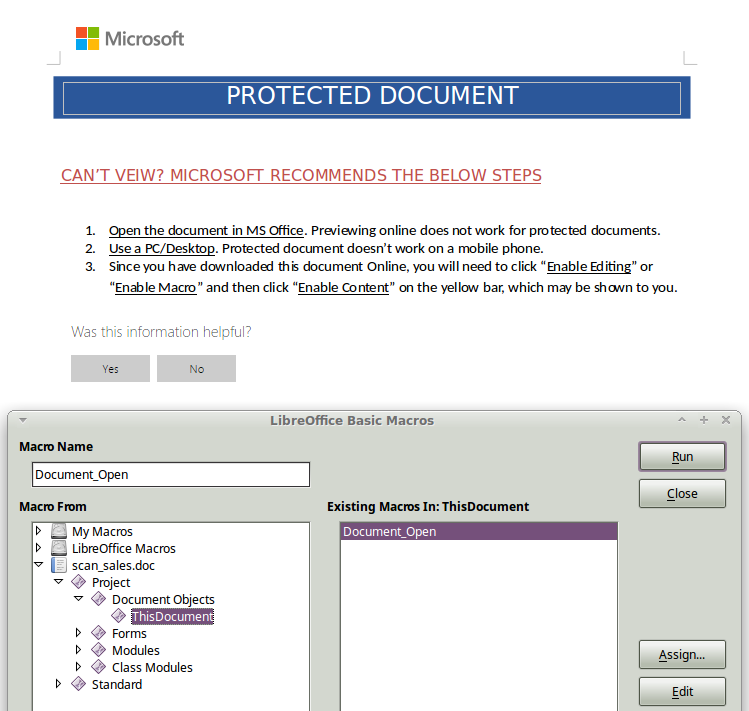

Sigma的这个新变体的特别之处在于它要求用户输入密码。 嗯...恶意软件的密码? 整个过程听起来很怪异,实际上它的目的很明确:检测到恶意软件后会更加模糊。

但是,即使用户输入密码,该文件也不会立即运行。 如果宏在受害者的计算机上关闭,则很有说服力地要求将其关闭。 请注意,这是如何符合整个攻击者的策略的:如果是法院发来的消息,那么肯定可以成为受保护的文件,对吗?

但实际上,该文件包含恶意VBScript,必须运行该VBScript才能开始在受害者的计算机上安装恶意软件。 它将从攻击者的服务器下载恶意软件的下一部分,并将其保存到%TEMP%文件夹,并伪装为 svchost.exe的 处理并执行它。 这个 svchost.exe的 充当删除器,以下载该恶意软件的另一部分。 然后,通过相当长的操作链-再次进行更强的混淆-它完成并运行了恶意负载。

该恶意软件具有多种隐藏和避免检测的技巧,确实令人印象深刻。 在运行之前,它将检查环境中的虚拟机或沙箱。 如果发现其中一个,则该恶意软件会杀死自己。 它将其恶意进程和注册表项伪装成诸如“ svchost.exe”和“ chrome”之类的合法条目。 不仅如此。

不像它的一些关闭 勒索 亲戚,西格玛没有立即采取行动,而是潜伏并首先进行秘密侦察。 它创建一个有价值的文件列表,对其进行计数,并将此值连同有关受害者计算机的其他信息发送到其C&C服务器。 如果没有找到文件,Sigma会自动删除。 如果发现其国家/地区是俄罗斯联邦或乌克兰,它也不会感染计算机。

与其命令和控制服务器的恶意软件连接也很复杂。 由于服务器基于TOR,因此Sigma采取了一系列步骤:

1.使用以下链接下载TOR软件:https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2.将其另存为%APPDATA%作为System.zip

3.将其解压缩到%APPDATA%MicrosoftYOUR_SYSTEM_ID

4.删除System.zip

5.将Tortor.exe重命名为svchost.exe

6.执行

7.等待一段时间并发送其请求

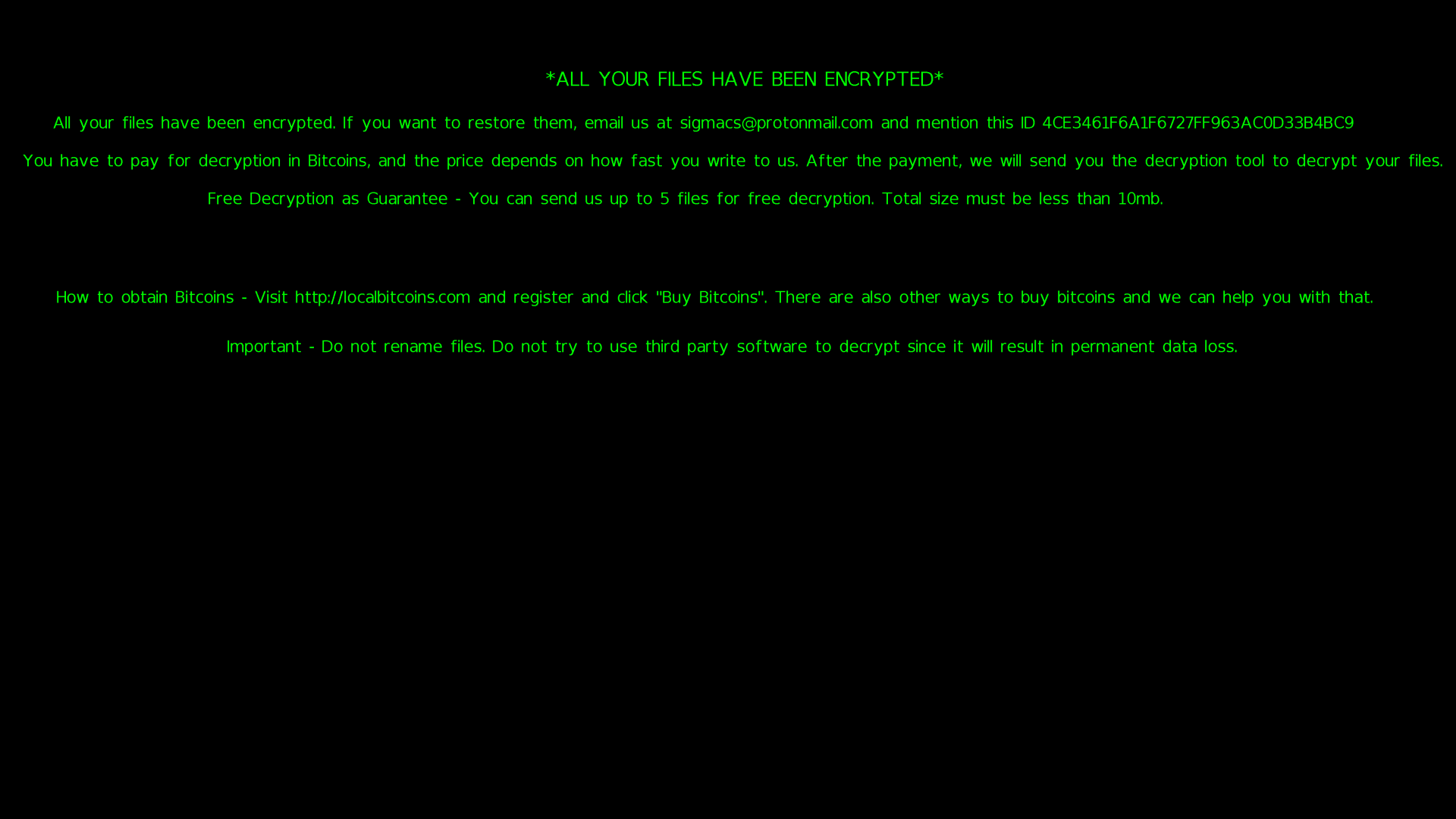

而且只有在那之后,Sigma才开始加密受害者计算机上的文件。 然后赎金记录将捕获中毒机器的屏幕。

以及finita la commedia。 如果受害者以前没有安排进行备份,那么她的数据将丢失。 无法还原它们。

保护:如何反击

“面对双方如此复杂的恶意软件,社会工程学技巧和技术设计,即使对于具有安全意识的用户来说也是艰巨的挑战,” Comodo负责人Fatih Orhan说 威胁研究实验室。 为了防止此类狡猾的攻击,您需要的不仅仅是人们的意识,还需要更可靠的东西。 在这种情况下,真正的解决方案必须100%保证即使有人欺骗了诱饵并运行恶意软件,您的资产也不会受到损害。

那正是独家 科摩多汽车防护技术 为我们的客户提供:任何到达的未知文件都会自动放入安全环境中,在此环境中运行该文件不会损害主机,系统或网络。 它将一直处于这种环境中,直到Comodo分析师对其进行检查为止。 这就是为什么Comodo客户中没有人遭受过这种偷偷摸摸的攻击的原因。”

安全住 Comodo!

以下是攻击中使用的热图和IP

攻击是通过电子邮件中的32个俄罗斯(圣彼得堡)IP进行的 Kristopher.Franko@uscourtsgov.com 哪个域最有可能是专门为攻击创建的。 它开始于10年2018月02日世界标准时间20:14,结束于世界标准时间35:XNUMX。

| 国家 | 发件人IP |

| 俄罗斯 | 46.161.42.44 |

| 俄罗斯 | 46.161.42.45 |

| 俄罗斯 | 46.161.42.46 |

| 俄罗斯 | 46.161.42.47 |

| 俄罗斯 | 46.161.42.48 |

| 俄罗斯 | 46.161.42.49 |

| 俄罗斯 | 46.161.42.50 |

| 俄罗斯 | 46.161.42.51 |

| 俄罗斯 | 46.161.42.52 |

| 俄罗斯 | 46.161.42.53 |

| 俄罗斯 | 46.161.42.54 |

| 俄罗斯 | 46.161.42.55 |

| 俄罗斯 | 46.161.42.56 |

| 俄罗斯 | 46.161.42.57 |

| 俄罗斯 | 46.161.42.58 |

| 俄罗斯 | 46.161.42.59 |

| 俄罗斯 | 46.161.42.60 |

| 俄罗斯 | 46.161.42.61 |

| 俄罗斯 | 46.161.42.62 |

| 俄罗斯 | 46.161.42.63 |

| 俄罗斯 | 46.161.42.64 |

| 俄罗斯 | 46.161.42.65 |

| 俄罗斯 | 46.161.42.66 |

| 俄罗斯 | 46.161.42.67 |

| 俄罗斯 | 46.161.42.68 |

| 俄罗斯 | 46.161.42.69 |

| 俄罗斯 | 46.161.42.70 |

| 俄罗斯 | 46.161.42.71 |

| 俄罗斯 | 46.161.42.72 |

| 俄罗斯 | 46.161.42.73 |

| 俄罗斯 | 46.161.42.74 |

| 俄罗斯 | 46.161.42.75 |

| 总结果 | 32 |

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- 对,能力--

- 关于

- 法案

- 行动

- 行为

- 地址

- 添加

- 后

- 驳

- 所有类型

- 分析师

- 和

- 抵达

- 办公室文员:

- 攻击

- 攻击

- 权威

- 自动

- 意识

- 备份

- 饵

- before

- 博客

- 双方

- 盒子

- 束

- 蛋糕

- 捕获

- 案件

- 原因

- Center

- 链

- 挑战

- 支票

- 清除

- 关闭

- 鸡尾酒

- 相当常见

- 完成对

- 复杂

- 一台

- 地都

- 说服

- 国家

- 套餐

- 法庭

- 创建

- 创建

- 可信性

- 危急

- 好奇心

- 合作伙伴

- data

- 解码

- 无疑

- 设计

- 检测

- 发现

- 发现

- 区

- 地方法院

- 文件

- 不会

- 域

- 下载

- 下载

- 邮箱地址

- 工程师

- 输入

- 环境

- 甚至

- 活动

- 究竟

- 独家

- 执行

- 秋季

- 恐惧

- 联邦

- 战斗

- 文件

- 档

- 找到最适合您的地方

- 发现

- (名字)

- 发现

- 自由的

- 止

- 功能

- 得到

- 给

- 给

- 保证

- 发生

- 硬

- 有

- 头

- 帮助

- 隐藏

- 高

- 主持人

- 创新中心

- How To

- HTTPS

- 立即

- 有声有色

- in

- 包括

- 信息

- 安装

- 即食类

- IT

- 本身

- 容易

- 友情链接

- 清单

- 圖書分館的位置

- 长

- LOOKS

- 机

- 宏

- 使

- 制作

- 恶意软件

- 许多

- 很多人

- 大规模

- 匹配

- 最大宽度

- 的话

- 微软

- 头脑

- 更多

- 最先进的

- 命名

- 需求

- 网络

- 全新

- 下页

- 一

- 打开

- 打开

- 其他名称

- 部分

- 密码

- 员工

- 圣彼得堡

- PHP

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 播放

- 可能性

- 先前

- 过程

- 保护

- 保护

- 保护

- 目的

- 放

- 赎金

- 勒索

- 真实

- 现实

- 注册处

- 亲属

- 可靠

- 要求

- 要求

- 研究

- 责任

- 风险

- 运行

- 运行

- 俄罗斯

- 俄语

- 俄罗斯联邦

- SAINT

- 沙箱

- 说

- 诈骗

- 害怕

- 记分卡

- 屏风

- 安全

- 保安

- 序列

- 双方

- 西格玛

- 单

- 小

- 偷偷摸摸

- So

- 社会

- 社会工程学

- 软件

- 坚固

- 方案,

- 一些

- 有人

- 东西

- 极致

- 听起来

- 特别

- 特别

- 开始

- 州/领地

- 州

- 留

- 步骤

- 策略

- 加强

- 强

- 主题

- 传票

- 这样

- 系统

- 需要

- 目标

- 文案

- 其

- 思维

- 威胁

- 始终

- 次

- 至

- 工具

- 门

- 转

- 转身

- 乌克兰

- us

- 用户

- 用户

- UTC

- 有价值

- 折扣值

- 变种

- 各种

- 通过

- 受害者

- 受害者

- 在线会议

- 虚拟机

- 西式

- 什么是

- 什么是

- 这

- 而

- 全

- 将

- 将

- 完全

- 您一站式解决方案

- 和风网