就在一周后,LockBit 勒索软件即服务 (RaaS) 行动重新启动了其泄漏网站 协调一致的拆除行动 来自全球执法部门。

19 月 XNUMX 日,由联邦调查局 (FBI)、欧洲刑警组织 (Europol) 和英国国家犯罪局 (NCA) 等机构组成的“克罗诺斯行动特别工作组”开展了大规模行动。 据英国国家犯罪局(NCA)称,该工作组摧毁了分布在三个国家的基础设施,包括数十台服务器。它夺取了代码和其他有价值的情报、从受害者那里窃取的大量数据以及 1,000 多个相关解密密钥。它破坏了该组织的泄密网站及其附属门户,冻结了 200 多个加密货币账户,逮捕了一名波兰人和一名乌克兰公民,并起诉了两名俄罗斯公民。

NCA发言人 26月XNUMX日总结,告诉路透社该组织“仍然完全受到损害”。

不过,该人士补充说,“我们针对和破坏它们的工作仍在继续。”

事实上,克罗诺斯行动可能并不像乍看起来那么全面。尽管执法部门能够破坏 LockBit 的主要基础设施, 其领导人在一封信中承认,其备份系统保持不变,使运营能够快速恢复。

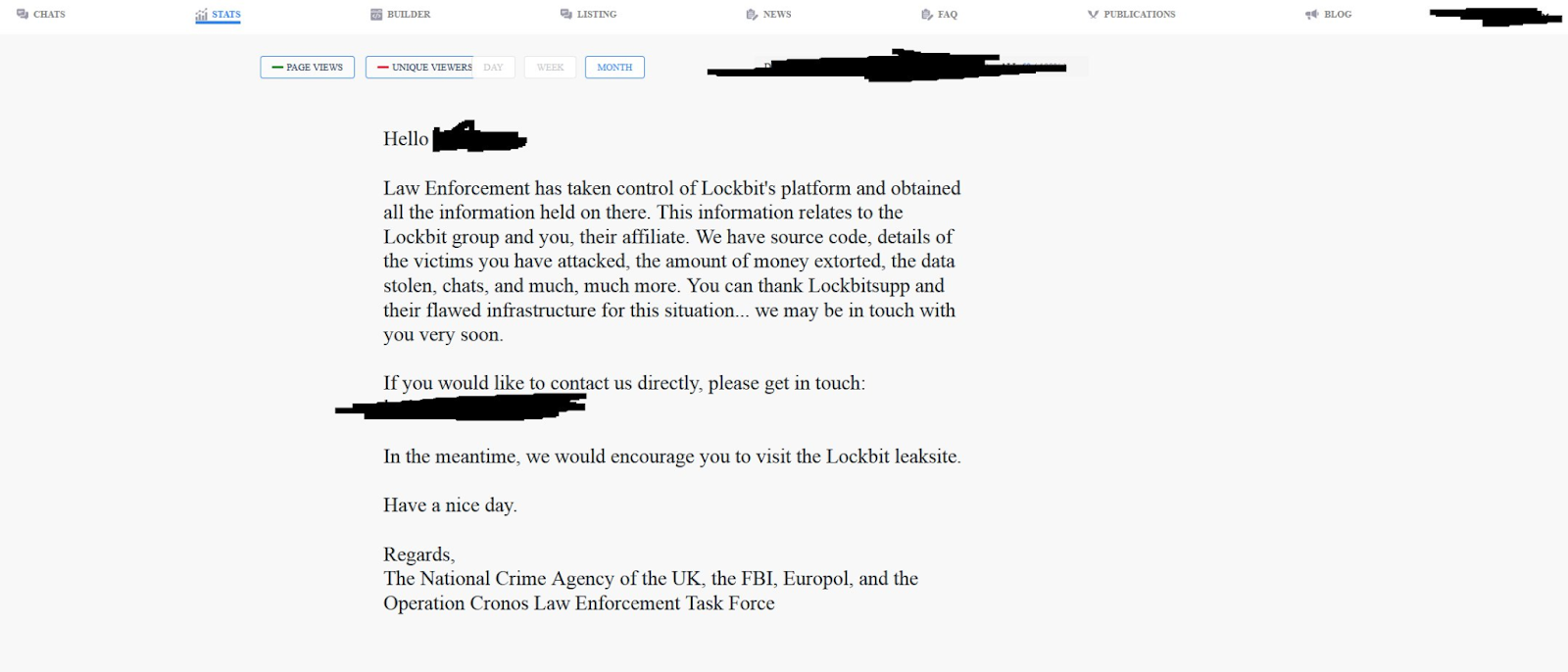

该消息留在 LockBit 的附属门户上;来源:vx-underground,来自 X(以前的 Twitter)

“归根结底,这是执法部门对他们的重大打击,”前联邦调查局特工、现任 ReliaQuest 技术运营高级副总裁迈克尔·麦克弗森 (Michael McPherson) 表示。 “我认为没有人天真到说这是对这个群体的棺材上的钉子,但这确实是一个沉重的打击。”

LockBit 的故事

人们最好以怀疑的态度来迎接 LockBit 的领导者。 “就像勒索软件领域的许多人一样, 他很自负,有点反复无常。勒索软件谈判代表、GroupSense 联合创始人兼首席执行官 Kurtis Minder 表示:“众所周知,他会在符合其目标的情况下讲述一些相当荒诞的故事。”

然而,在明德的信中,被称为“亚历克斯”的人的语气显得格外谦虚。

“由于我个人的疏忽和不负责任,我放松了,没有及时更新 PHP,”勒索软件头目写道,并引用了 CVSS 评级为 9.8 分(满分 10 分)的关键 PHP 错误 CVE-2023-3824 “因此,安装了该版本 PHP 的两个主服务器都获得了访问权限。我意识到可能不是这个 CVE,而是其他类似 PHP 0day 的问题,但我不能 100% 确定。”

重要的是,他补充道,“所有其他未安装 PHP 且具有备份博客的服务器都不会受到影响,并将继续提供从受攻击公司窃取的数据。”事实上,由于这种冗余,LockBit 的泄密网站在一周后恢复并运行,受害者包括十几名:一个借贷平台、一个全国牙科实验室网络,以及最引人注目的佐治亚州富尔顿县,前总统特朗普就在那里目前正卷入一场法律诉讼。

来源:Bitdefender

执法行动有影响吗?

多年来,美国和欧盟执法部门对主要勒索软件操作的高调突袭已成为头条新闻: 蜂房, 阿尔夫V/黑猫, 拉格纳储物柜, 等等。尽管做出了这些努力 勒索软件持续上升 可能会激起一些人的冷漠。

但在此类袭击之后,麦克弗森解释说:“这些团体要么没有重组,要么以较小的方式恢复。就像,Hive 还没能回来——有人对它感兴趣,但它真的没有实现。”

即使执法部门没有彻底消灭LockBit,它仍然可能给黑客造成很大的伤害。例如,明德指出,“他们显然获得了一些附属公司的信息”,这为当局提供了巨大的影响力。

“如果我是一名附属机构,或者我是另一位勒索软件开发人员,我可能会在与这些人互动时三思而后行,以防他们 成为 FBI 线人。所以这造成了一些不信任。另一方面,我认为他们对 LockBit 做了同样的事情,说:“嘿,我们实际上知道所有附属机构是谁,我们得到了他们所有的联系信息。”所以现在 LockBit 将对自己的附属公司产生怀疑。有点混乱。这真有趣。”

然而,为了真正长期解决勒索软件问题,政府可能需要通过有效的政策和计划来补充华而不实的打击行动。

“必须有一个平衡的计划,也许是在联邦政府层面,这实际上有助于预防、应对和修复。我认为,如果我们看到有多少资本因此类活动而实际离开美国经济,我们就会发现补贴这样的计划是有意义的,这将使人们不必支付赎金。”他说。

- :具有

- :是

- :不是

- :在哪里

- $UP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Able

- 关于

- ACCESS

- 账户

- 横过

- 操作

- 活动

- 通

- 添加

- 承认

- 联盟

- 分支机构

- 后

- 后果

- 驳

- 机构

- 机构

- 经纪人

- 亚历克斯

- 所有类型

- 其中

- an

- 和

- 另一个

- 冷漠

- 保健

- 被捕

- AS

- 相关

- At

- 当局

- 背部

- 备份工具

- 均衡

- 战斗

- BE

- 很

- 位

- 博客

- 吹

- 身体

- 弹跳

- 英国

- 问题

- 但是

- by

- CAN

- 资本

- 进行

- 案件

- 造成

- CEO

- 混沌

- 联合创始人

- 码

- 如何

- 公司

- 完成

- 完全

- 全面

- 妥协

- 妥协

- CONTACT

- 继续

- 继续

- 协调

- 国家

- 县

- 创造

- 犯罪

- 危急

- 克洛诺斯

- cryptocurrency

- 目前

- CVE

- 损伤

- data

- 天

- 开发商

- DID

- 没

- 破坏

- 怀疑

- 不

- 做

- 不

- 向下

- 打

- 几十个

- 两

- 经济

- 有效

- 工作的影响。

- 自我

- 或

- 其他

- 使

- 结束

- 强制

- 更多

- EU

- 欧洲刑警组织

- 例子

- 介绍

- 联邦调查局

- 特色

- 二月

- 联邦

- 联邦政府

- 姓氏:

- 翻动

- 针对

- 前

- 前总统

- 以前

- 止

- 获得

- 给

- 全球

- 去

- 得到了

- 政府

- 各国政府

- 大

- 团队

- 组的

- 黑客

- 伤害

- 有

- 有

- he

- 头条新闻

- 帮助

- 高调

- 他的

- 蜂房

- 创新中心

- 但是

- HTTPS

- 谦逊

- i

- if

- 图片

- 影响力故事

- in

- 包括

- 包含

- 的确

- 信息

- 基础设施

- 启发

- 安装

- 房源搜索

- 互动

- 兴趣

- 有趣

- 参与

- IT

- 它的

- 只是

- 只有一个

- 保持

- 键

- 种

- 知道

- 已知

- 实验室

- 法律

- 执法

- 领导者

- 泄漏

- 离开

- 左

- 法律咨询

- 贷款

- 借贷平台

- 邮件

- Level

- 杠杆作用

- 喜欢

- 容易

- 小

- 占地

- 制成

- 主要

- 主要

- 使

- 大规模

- 物化

- 可能..

- 也许

- 的话

- Michael (中国)

- 可能

- 更多

- 最先进的

- 许多

- my

- National

- NCA

- 需求

- 网络

- NIST

- 特别是

- 现在

- 目标

- of

- on

- 一

- 操作

- 运营

- or

- 其他名称

- 我们的

- 输出

- 己

- 页

- 员工

- 人

- 个人

- 人

- PHP

- 平台

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 点

- 政策

- 波兰语

- 门户网站

- 总统

- 总统王牌

- 漂亮

- 预防

- 小学

- 曲目

- 训练课程

- 很快

- 相当

- 勒索

- RE

- 实现

- 真

- 指

- 放宽

- 保持

- 遗迹

- 修复

- 响应

- 导致

- 路透社

- 运行

- 俄语

- s

- 同

- 锯

- 对工资盗窃

- 说

- 说

- 看到

- 似乎

- 查获

- 前辈

- 感

- 服务器

- 侧

- 显著

- 网站

- 怀疑论

- 小

- So

- 解决

- 一些

- 东西

- 来源

- 太空

- 特别

- 尽管

- 发言人

- 赞助商

- 传播

- 仍

- 被盗

- 故事

- 罢工

- 这样

- 补充

- 肯定

- 可疑

- 产品

- 故事

- 目标

- 工作小组

- 文案

- 展示

- 告诉

- 比

- 谢谢

- 这

- 英国

- 其

- 他们

- 然后

- 那里。

- 博曼

- 他们

- 认为

- Free Introduction

- 虽然?

- 三

- 次

- 至

- TONE

- 了

- 完全

- 王牌

- 两次

- 二

- Uk

- 乌克兰语

- 不受影响

- 不变

- 更新

- us

- 美国经济

- 有价值

- Ve

- 版本

- 通过

- 副

- 副总裁

- 受害者

- 是

- 方法..

- we

- 您的网站

- 周

- ,尤其是

- 这

- WHO

- 将

- 擦拭

- 工作

- 将

- 写

- X

- 年

- 但

- 和风网