Kraken 与任何受欢迎的服务一样,也有被骗子盯上的客户 尝试 从@kraken.com 电子邮件地址发送网络钓鱼电子邮件。 您永远不应该看到这种形式的欺骗电子邮件,因为 Gmail 等邮件提供商应该拒绝它,因为他们的服务器会注意到诈骗者的邮件不是来自 Kraken。 在幕后,接收邮件服务器应该查找公共 DNS 记录以验证电子邮件是否来自正确的位置(即 SPF、DKIM、DMARC 记录)。

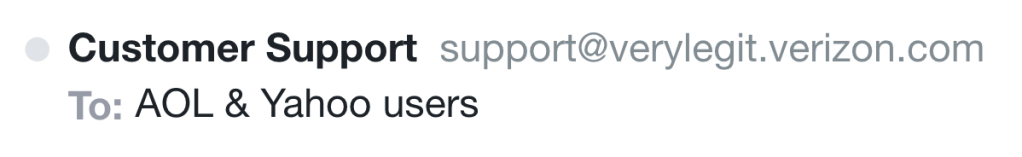

Kraken 安全实验室相信“信任,但要验证”,并定期测试 Kraken 电子邮件安全控制的有效性。 在其中一项测试中,我们发现多个邮件提供商并未执行简单的检查,因此将他们的用户(以及可能是我们的客户)置于网络钓鱼的风险之中:具体而言,yahoo.com 和 aol.com 用户面临电子邮件发送的风险从流行地方的不存在的子域到他们的收件箱,比如 admin@verylegitemails.verizon.com.

Kraken 安全实验室于 8 年 2020 月 XNUMX 日向 Verizon Media(拥有 aol.com 和 yahoo.com)报告了这个问题。不幸的是,它被归类为低严重性,我们的提交由于影响低而被关闭。 然而,从那时起,似乎已经对两个电子邮件系统进行了改进,解决了下面描述的一些问题。

您可以随时保护自己 正在寻找网络钓鱼诈骗. 如果您目前正在使用 aol.com 或 yahoo.com,您还应该考虑将您的电子邮件服务切换到 gmail.com 或 protonmail.com。 如果您运行自己的域,请确保您的 DMARC、SPF 和 DKIM 记录是最新的,以限制诈骗者使用您的域的能力。

At 海妖安全实验室,我们的使命是 教育 和 授权 加密货币持有者拥有保护资产和安全使用资金所需的知识。 在本文中,您将了解有关此电子邮件欺骗技术的更多技术细节、我们如何保护我们的域以及您可以采取哪些步骤来确保您的安全。

技术细节

就在十年前,欺骗曾经是一种猖獗的攻击形式。 电子邮件服务器没有有效的方法来验证发件人。 带有欺骗性发件人的邮件具有更高的成功率,因为许多用户没有意识到可以伪造该字段。 来自可识别域(例如 mail@kraken.com)的消息可能会造成权威和安全的错觉,尤其是与不熟悉的地址(例如 mail@example-strange-domain.xyz. 值得庆幸的是,如今大多数邮件提供商都对欺骗进行了重要控制。 诸如 DMARC 之类的标准具有使欺骗更加困难的形式化技术。

保护邮件

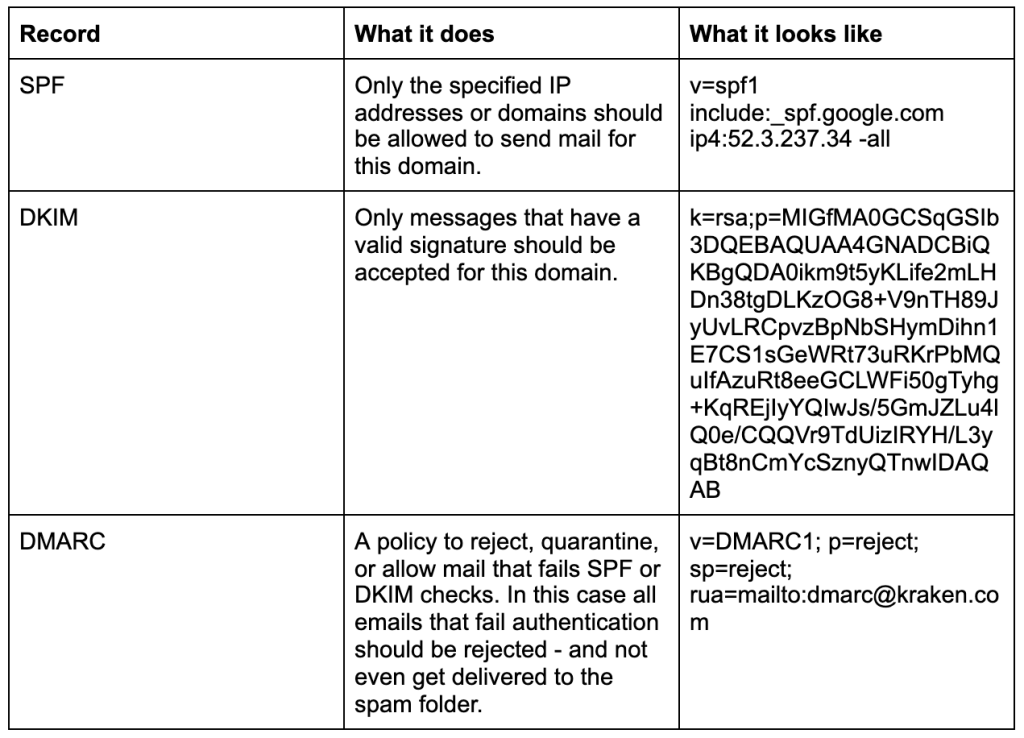

电子邮件安全比我们将在此处介绍的内容更复杂,但当前防止欺骗的最佳实践主要围绕 SPF、DMARC 和 DKIM 记录。 当邮件服务器收到邮件时,它会对邮件的域进行一些 DNS 查找以检查这些记录。

每个电子邮件服务器以不同的方式处理这些检查。 例如,Gmail 用看起来很吓人的警告横幅标记所有未通过 SPF 检查的邮件,鼓励用户小心(即使这些邮件从技术上讲应该永远不会被邮件服务器接受),并且所有未通过 DMARC 检查的电子邮件都带有“拒绝”政策根本不会被接受。

其他邮件提供商可能有截然不同的程序,每个程序都有自己的专有算法。 例如,一些提供商选择完全阻止电子邮件,其他人发送到“垃圾”收件箱,还有一些收件箱带有警告的电子邮件。

试用免费邮件提供商

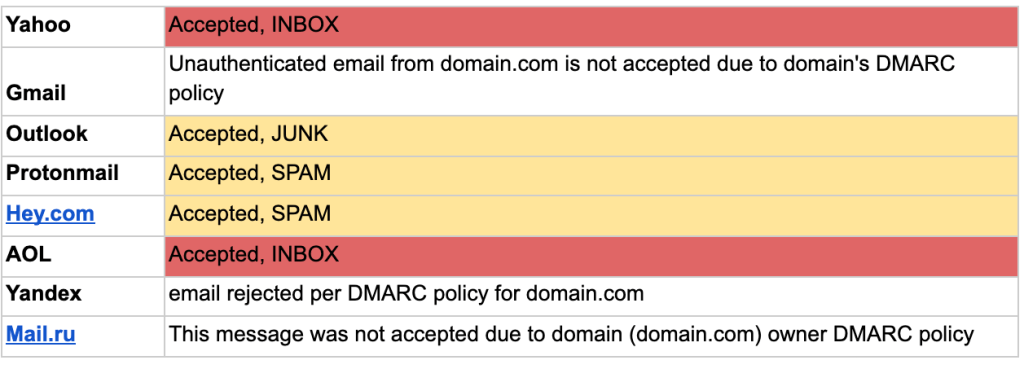

我们担心不同提供商之间的不一致执行,因此我们做了一些进一步的测试。 我们尝试向顶级免费电子邮件提供商发送锁定域的欺骗电子邮件并跟踪他们的行为。

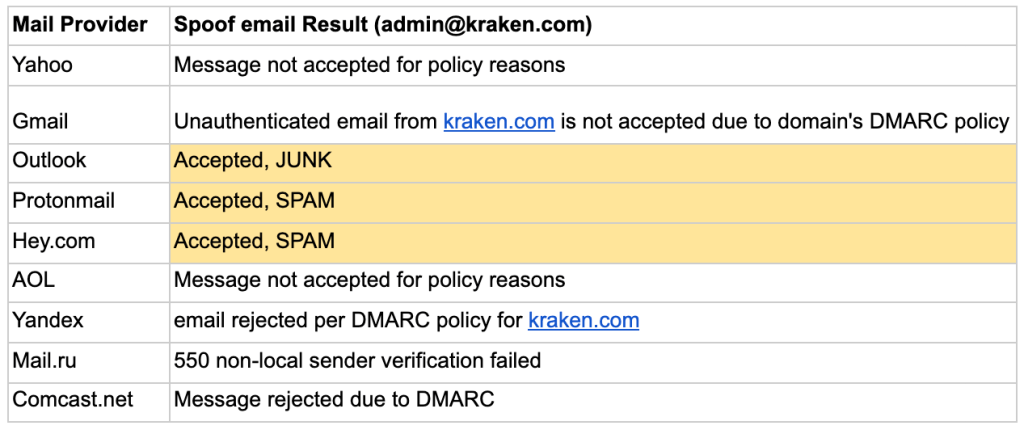

试验 1 – 欺骗 admin@kraken.com (一个安全的基础域)

我们从具有有效硬故障 SPF 记录、有效 DMARC 记录和配置的 DKIM 选择器的域发送了一封欺骗性电子邮件。

期望: 邮件被拒绝,因为它不是来自允许的 IP 地址并且没有 DKIM 签名。

这里没有什么大的惊喜,尽管向垃圾邮件或垃圾邮件发送消息意味着如果用户认为这是一个错误,理论上仍然可能被愚弄。

试验 2 – 欺骗 admin@fakedomain.kraken.com (一个不存在的子域)

我们从不存在的子域域发送了一封欺骗性电子邮件。 此主机名没有任何类型的记录。

期望: 邮件被拒绝,因为主机名不存在或有任何记录(无 A 记录、无 SPF 或 DKIM 记录)。 此外,DMARC 策略设置为“拒绝”,因此任何无法通过 SPF/DKIM 身份验证的电子邮件都应被拒绝。

出人意料的是,Yahoo.com 和 AOL.com 的邮件服务器接受了这个明显的欺骗邮件并将其放入受害者的收件箱。 这尤其令人担忧,因为这意味着攻击者只需要为他们的邮件包含一个子域即可被接受,并使这些平台的用户看起来是合法的(例如, admin@emails.chase.com).

AOL.com 和 Yahoo.com 当时归 Verizon Media 所有,因此我们于 8 年 2020 月 XNUMX 日向他们报告了此问题。Verizon Media 以超出范围和非正式的方式关闭了此问题。 Kraken Security Labs 重申了保护 AOL 和 Yahoo 用户免受网络钓鱼的重要性,但没有提供有关解决这些问题的进一步沟通。

从那时起,似乎已经实施了改进:现在根据 DMARC 政策拒绝电子邮件,并且似乎实施了更好的速率限制。

我们仍然认为 Yahoo 和 Verizon 电子邮件用户面临更高的风险,因为其他供应商在电子邮件无法通过身份验证时(就像根本没有使用 DMARC/DKIM/SPF 的情况一样)对他们的用户发出了明显更好的警告。

投资讯息

尽管域所有者尽了最大努力,但电子邮件提供商并不总是按预期过滤电子邮件。 具有@yahoo.com 和@aol.com 电子邮件地址的用户接收欺骗邮件的风险更高,即使这些邮件很容易被这些提供商检测和过滤。 虽然行为有所改善,但我们仍然建议您将敏感度较高的电子邮件切换到过滤效果更好的提供商,例如 Gmail 或 Protonmail。

如果您正在运行电子邮件服务器,请确保 DMARC、DKIM 和 SPF 的电子邮件 DNS 记录始终是最新的,并定期验证您的电子邮件控件是否正常工作。

来源:https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/