المُقدّمة

نعلم جميعًا أنه يجب علينا توخي الحذر بشأن التفاصيل التي نشاركها عبر الإنترنت، ولكن المعلومات التي نسعى إليها يمكن أن تكون كاشفة أيضًا. ابحث عن اتجاهات القيادة، وسيصبح تخمين موقعنا أسهل بكثير. تحقق من وجود كلمة مرور في مجموعة كبيرة من البيانات المخترقة، ونحن نخاطر بتسريبها بأنفسنا.

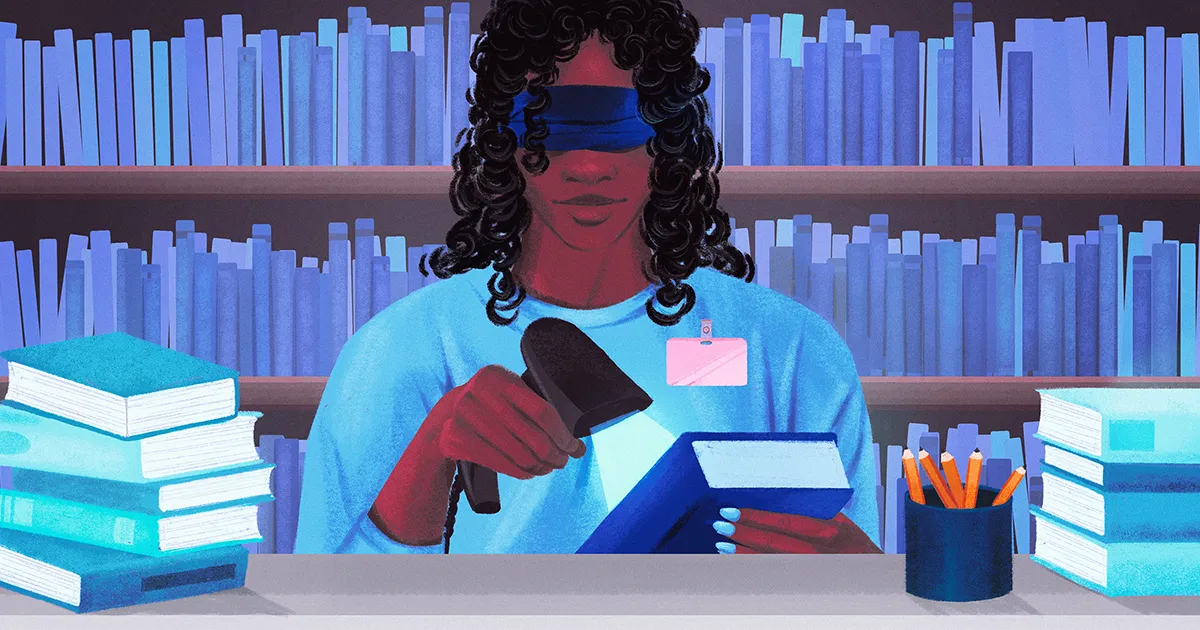

تثير هذه المواقف سؤالًا رئيسيًا في التشفير: كيف يمكنك سحب المعلومات من قاعدة بيانات عامة دون الكشف عن أي شيء حول ما قمت بالوصول إليه؟ إنه يعادل سحب كتاب من المكتبة دون أن يعرف أمين المكتبة أي كتاب.

وقال إن إعداد استراتيجية تحل هذه المشكلة - المعروفة باسم استرجاع المعلومات الخاصة - يعد "لبنة بناء مفيدة للغاية في عدد من تطبيقات الحفاظ على الخصوصية". ديفيد وو، عالم التشفير في جامعة تكساس، أوستن. منذ تسعينيات القرن العشرين، عكف الباحثون على معالجة هذا السؤال، وتحسين استراتيجيات الوصول إلى قواعد البيانات بشكل خاص. أحد الأهداف الرئيسية، والذي لا يزال مستحيلاً مع قواعد البيانات الكبيرة، هو ما يعادل البحث الخاص على جوجل، حيث يمكنك التدقيق في كومة من البيانات دون الكشف عن هويتك دون القيام بأي عمليات حسابية ثقيلة.

الآن، ثلاثة باحثين وضعت نسخة طال انتظارها لاسترجاع المعلومات الخاصة وتم توسيعها لبناء استراتيجية خصوصية أكثر عمومية. العمل الذي نال أ جائزة أفضل ورقة في يونيو في السنوي ندوة حول نظرية الحوسبة، يطيح حاجزًا نظريًا كبيرًا في الطريق إلى البحث الخاص حقًا.

قال: "[هذا] شيء في مجال التشفير أعتقد أننا جميعًا أردناه ولكننا لم نؤمن تمامًا بوجوده". فينود فايكونتاناثان، وهو متخصص في التشفير في معهد ماساتشوستس للتكنولوجيا ولم يشارك في هذه الورقة. "إنها نتيجة تاريخية."

ظهرت مشكلة الوصول إلى قاعدة البيانات الخاصة في التسعينيات. في البداية، افترض الباحثون أن الحل الوحيد هو فحص قاعدة البيانات بأكملها أثناء كل عملية بحث، وهو ما يشبه قيام أمين المكتبة بمسح كل رف قبل العودة بكتابك. ففي النهاية، إذا تخطى البحث أي قسم، فسيعرف أمين المكتبة أن كتابك ليس موجودًا في هذا الجزء من المكتبة.

يعمل هذا النهج بشكل جيد بما فيه الكفاية على نطاقات أصغر، ولكن مع نمو قاعدة البيانات، فإن الوقت اللازم لمسحها ينمو بشكل متناسب على الأقل. عندما تقرأ من قواعد بيانات أكبر - والإنترنت كبير جدًا - تصبح العملية غير فعالة إلى حد كبير.

في أوائل العقد الأول من القرن الحادي والعشرين، بدأ الباحثون يشككون في قدرتهم على تفادي حاجز الفحص الكامل من خلال "المعالجة المسبقة" لقاعدة البيانات. بشكل تقريبي، قد يعني هذا تشفير قاعدة البيانات بأكملها كبنية خاصة، بحيث يمكن للخادم الإجابة على الاستعلام من خلال قراءة جزء صغير فقط من تلك البنية. من الناحية النظرية، قد تعني المعالجة المسبقة الدقيقة أن خادمًا واحدًا يستضيف المعلومات يمر بالعملية مرة واحدة فقط، من تلقاء نفسه، مما يسمح لجميع المستخدمين المستقبليين بالحصول على المعلومات بشكل خاص دون بذل المزيد من الجهد.

في حالة دانيال ويتشز، وهو عالم تشفير في جامعة نورث إيسترن ومؤلف مشارك في الورقة الجديدة، بدا ذلك جيدًا جدًا لدرجة يصعب تصديقها. وفي عام 2011 تقريبًا، بدأ يحاول إثبات أن هذا النوع من المخططات مستحيل. وأضاف: "لقد كنت على قناعة بأنه لا توجد طريقة للقيام بذلك".

لكن في عام 2017، قامت مجموعتان من الباحثين نشرت النتائج هذا غير رأيه. لقد قاموا ببناء البرامج الأولى التي يمكنها القيام بهذا النوع من استرجاع المعلومات الخاصة، لكنهم لم يتمكنوا من إثبات أن البرامج آمنة. (يوضح مصممو التشفير أمان النظام من خلال إظهار أن كسره أمر صعب مثل حل بعض المشكلات الصعبة. ولم يتمكن الباحثون من مقارنتها بمشكلة صعبة أساسية).

المُقدّمة

لذلك، حتى مع تجدد أمله، افترض ويتشس أن أي نسخة آمنة من هذه البرامج لا تزال بعيدة المنال. وبدلاً من ذلك، هو ومؤلفوه المشاركون - وي كاي لين، الآن في جامعة فيرجينيا، و إيثان موك، أيضًا في Northeast - عملوا على حل المشكلات التي اعتقدوا أنها ستكون أسهل، والتي تضمنت الحالات التي تستضيف فيها خوادم متعددة قاعدة البيانات.

ومن خلال الأساليب التي درسوها، يمكن تحويل المعلومات الموجودة في قاعدة البيانات إلى تعبير رياضي، يمكن للخوادم تقييمه لاستخراج المعلومات. ورأى المؤلفون أنه قد يكون من الممكن جعل عملية التقييم هذه أكثر كفاءة. لقد طرحوا فكرة من عام 2011، عندما وجد باحثون آخرون طريقة لتقييم مثل هذا التعبير بسرعة من خلال معالجته مسبقًا، وإنشاء جداول خاصة ومدمجة من القيم تسمح لك بتخطي خطوات التقييم العادية.

لم تسفر هذه الطريقة عن أي تحسينات، واقتربت المجموعة من الاستسلام - حتى تساءلوا عما إذا كانت هذه الأداة قد تعمل بالفعل في حالة الخادم الفردي المرغوبة. اختروا كثيرة الحدود بعناية كافية، كما رأوا، ويمكن لخادم واحد أن يقوم بمعالجتها مسبقًا بناءً على نتيجة 2011 - مما يؤدي إلى مخطط بحث آمن وفعال كان ويتش يفكر فيه لسنوات. وفجأة، تمكنوا من حل المشكلة الأصعب بعد كل شيء.

في البداية، لم يصدق المؤلفون ذلك. "دعونا نكتشف ما هو الخطأ في هذا"، تذكر ويتشس تفكيره. "لقد واصلنا محاولة معرفة مكان الانهيار."

لكن الحل بقي: لقد اكتشفوا بالفعل طريقة آمنة للمعالجة المسبقة لقاعدة بيانات خادم واحد حتى يتمكن أي شخص من سحب المعلومات سراً. قال: "لقد تجاوز الأمر حقًا كل ما كنا نأمله". يوفال إشاي، وهو متخصص في التشفير في التخنيون في إسرائيل ولم يشارك في هذا العمل. وقال إنها نتيجة "لم نكن حتى شجاعين بما يكفي للمطالبة بها".

وقال ويتشس إنه بعد بناء مخطط البحث السري الخاص بهم، تحول المؤلفون إلى الهدف الواقعي المتمثل في البحث الخاص على الإنترنت، وهو أكثر تعقيدًا من سحب أجزاء من المعلومات من قاعدة البيانات. يسمح نظام البحث الخاص من تلقاء نفسه بنسخة من البحث الخاص المشابه لـ Google، ولكنه يتطلب جهدًا كبيرًا للغاية: حيث تقوم بتشغيل خوارزمية Google بنفسك وتسحب البيانات سرًا من الإنترنت عند الضرورة. قال ويتشس إن البحث الحقيقي، حيث ترسل طلبًا وتجلس بينما يقوم الخادم بجمع النتائج، هو في الواقع هدف لنهج أوسع يُعرف باسم التشفير المتماثل، والذي يخفي البيانات حتى يتمكن شخص آخر من معالجتها دون معرفة أي شيء عنها. .

من شأن استراتيجيات التشفير المتماثل النموذجية أن تواجه نفس العقبة التي تواجهها عملية استرجاع المعلومات الخاصة، من خلال البحث في كافة محتويات الإنترنت في كل عملية بحث. ولكن باستخدام أسلوب البحث الخاص بهم كدعامة، أنشأ المؤلفون مخططًا جديدًا يدير حسابات تشبه إلى حد كبير البرامج التي نستخدمها كل يوم، حيث يسحب المعلومات سرًا دون اجتياح الإنترنت بالكامل. وهذا من شأنه أن يوفر زيادة في كفاءة عمليات البحث على الإنترنت وأي برامج تحتاج إلى الوصول السريع إلى البيانات.

في حين أن التشفير المتماثل هو امتداد مفيد لنظام البحث الخاص، قال إيشاي، إنه يرى أن استرجاع المعلومات الخاصة هو المشكلة الأكثر جوهرية. الحل الذي توصل إليه المؤلفون هو "لبنة البناء السحرية"، وتعد استراتيجية التشفير المتماثل التي اتبعوها بمثابة متابعة طبيعية.

في الوقت الحالي، لا يعد أي من المخططين مفيدًا من الناحية العملية: تساعد المعالجة المسبقة حاليًا في أقصى الحدود، عندما يتضخم حجم قاعدة البيانات نحو اللانهاية. لكن نشره فعليًا يعني أن هذه المدخرات لا يمكن تحقيقها، وستستهلك العملية الكثير من الوقت ومساحة التخزين.

ولحسن الحظ، قال فايكونتاناثان، إن خبراء التشفير لديهم تاريخ طويل في تحسين النتائج التي كانت غير عملية في البداية. إذا كان العمل المستقبلي يمكن أن يبسط هذا النهج، فهو يعتقد أن عمليات البحث الخاصة من قواعد البيانات العملاقة قد تكون في متناول اليد. قال: "كنا جميعًا نظن أننا عالقون هناك نوعًا ما". "ما تعطيه نتيجة دانيال هو الأمل."

كوانتا تجري سلسلة من الدراسات الاستقصائية لخدمة جمهورنا بشكل أفضل. خذ خاصتنا استبيان قراء علوم الكمبيوتر وسيتم إدخالك للفوز مجانا كوانتا بضائع.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.quantamagazine.org/cryptographers-devise-an-approach-for-total-search-privacy-20231106/

- :يكون

- :ليس

- :أين

- ] [ص

- $ UP

- 2011

- 2017

- a

- ماهرون

- من نحن

- حوله

- AC

- الوصول

- الوصول إلى البيانات

- الوصول

- الوصول

- في الواقع

- بعد

- خوارزمية

- الكل

- السماح

- السماح

- أيضا

- an

- و

- سنوي

- مجهول

- إجابة

- أي وقت

- أي شخص

- اى شى

- التطبيقات

- نهج

- هي

- حول

- AS

- تطلب

- يفترض

- At

- جمهور

- أوستن

- الكتاب

- بعيدا

- الى الخلف

- حاجز

- على أساس

- BE

- يصبح

- قبل

- اعتقد

- يعتقد

- أفضل

- Beyond

- كبير

- أكبر

- حظر

- كتاب

- زيادة

- الشجعان

- كسر

- فواصل

- أوسع

- نساعدك في بناء

- ابني

- بنيت

- لكن

- by

- أتى

- CAN

- حذر

- بعناية

- حقيبة

- الحالات

- غير

- التحقق

- تدقيق

- اختار

- اغلاق

- مؤلف مشارك

- اتفاق

- قارن

- معقد

- تسوية

- الحسابية

- الحسابات

- إجراء

- محتويات

- مقتنع

- استطاع

- مرغوب

- خلق

- كريبتوغرابهيرس

- خبراء التشفير

- التشفير

- حاليا

- البيانات

- قاعدة البيانات

- قواعد البيانات

- يوم

- شرح

- نشر

- تفاصيل

- وضع

- صعبة

- اكتشف

- do

- هل

- فعل

- فعل

- إلى أسفل

- قيادة

- أثناء

- في وقت مبكر

- أسهل

- أكل

- كفاءة

- فعال

- جهد

- آخر

- التشفير

- كاف

- دخل

- كامل

- معادل

- تقييم

- تقييم

- حتى

- EVER

- كل

- كل يوم

- كل شىء

- موجود

- التعبير

- تمديد

- استخراج

- جدا

- النقيضين

- بعيدا

- الشكل

- أحسب

- الاسم الأول

- في حالة

- وجدت

- تبدأ من

- وقود

- أساسي

- مستقبل

- العلاجات العامة

- عملاق

- GitHub جيثب:

- يعطي

- إعطاء

- هدف

- يذهب

- خير

- شراء مراجعات جوجل

- Google بحث

- جوجل

- انتزاع

- تجمع

- مجموعات

- ينمو

- كان

- الثابت

- أصعب

- يملك

- وجود

- he

- ثقيل

- عقد

- يساعد

- له

- تاريخ

- ضرب

- أمل

- مضيف

- استضافة

- كيفية

- HTML

- HTTP

- HTTPS

- i

- فكرة

- if

- مستحيل

- تحسينات

- تحسين

- in

- غير فعال

- اللامحدودية

- معلومات

- في البداية

- بدلًا من ذلك

- معهد

- Internet

- إلى

- المشاركة

- إسرائيل

- IT

- انها

- نفسها

- يونيو

- م

- أبقى

- القفل

- نوع

- علم

- معرفة

- معروف

- المعالم

- كبير

- الأقل

- المكتبة

- تجميل

- مثل

- موقع

- طويل

- بحث

- مجلة

- رائد

- جعل

- ماساتشوستس

- معهد ماساتشوستس للتكنولوجيا

- تتحقق

- رياضي

- مايو..

- تعني

- يعني

- طريقة

- طرق

- ربما

- مانع

- معهد ماساتشوستس للتكنولوجيا

- الأكثر من ذلك

- أكثر فعالية

- كثيرا

- متعدد

- طبيعي

- ضروري

- حاجة

- لا هذا ولا ذاك

- جديد

- لا

- عادي

- جامعة نورث

- الآن

- عدد

- of

- خصم

- on

- مرة

- ONE

- online

- فقط

- تحسين

- أخرى

- لنا

- أنفسنا

- خارج

- الخاصة

- ورق

- جزء

- كلمة المرور

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- جزء

- ممكن

- عمليا

- جميل

- خصوصية

- خاص

- معلومات خاصة

- المشكلة

- مشاكل

- عملية المعالجة

- إنتاج

- البرامج

- إثبات

- تزود

- جمهور

- سحب

- سؤال

- سريع

- بسرعة

- تماما

- الوصول

- عرض

- قارئ

- نادي القراءة

- العالم الحقيقي

- في الحقيقة

- تلقى

- متجدد

- طلب

- مطلوب

- الباحثين

- نتيجة

- النتائج

- عودة

- كاشفا

- المخاطرة

- تقريبا

- يجري

- يدير

- قال

- نفسه

- مدخرات

- رأى

- النطاقات

- تفحص

- مخطط

- علوم

- بحث

- البحث

- البحث

- سيكريت

- القسم

- تأمين

- أمن

- طلب

- بدت

- يرى

- إرسال

- مسلسلات

- خدمة

- الخادم

- خوادم

- الشكل

- مشاركة

- رفوف

- إظهار

- نخل

- منذ

- عزباء

- الجلوس

- حالات

- المقاس

- صغير

- الأصغر

- So

- حل

- يحل

- حل

- بعض

- شخص ما

- شيء

- الفضاء

- تختص

- بدأت

- خطوات

- لا يزال

- تخزين

- استراتيجيات

- الإستراتيجيات

- تبسيط

- بناء

- مدروس

- هذه

- أخذ

- الهدف

- تكنولوجيا

- تكساس

- من

- أن

- •

- المعلومات

- من مشاركة

- نظري

- نظرية

- هناك.

- تشبه

- هم

- تفكير

- هؤلاء

- فكر

- ثلاثة

- عبر

- الوقت

- إلى

- جدا

- استغرق

- أداة

- الإجمالي

- نحو

- تحول

- صحيح

- حقا

- يحاول

- تحول

- اثنان

- جامعة

- حتى

- تستخدم

- المستخدمين

- استخدام

- القيم

- الإصدار

- جدا

- فرجينيا

- مطلوب

- وكان

- طريق..

- we

- ويب بي

- حسن

- كان

- ابحث عن

- متى

- سواء

- التي

- في حين

- من الذى

- كامل

- سوف

- كسب

- مع

- في غضون

- بدون

- للعمل

- عمل

- أعمال

- سوف

- خاطئ

- سنوات

- العائد

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- نفسك

- زفيرنت