- هجوم Sybil هو هجوم ضار يستهدف شبكة التشفير بأكملها وينشئ حسابات مكررة لتظهر كمستخدمين حقيقيين.

- غالبًا ما يكون الهجوم المباشر مباشرًا ويبدأ بملاحظة واحدة داخل شبكة التشفير التي تنتحل أو تكرر العقد الأخرى.

- هناك جانبان مهمان يجعلان هجوم سوبيل مرهقًا. الأول هو أن متسلل العملات المشفرة يمكنه إطلاقها من داخل شبكة العملات المشفرة أو خارجها.

كل شيء في العصر الرقمي له نسخة مزيفة أو نسخة مكررة أرخص قليلاً أو تفتقر إلى الجودة المناسبة للأصل. غالبًا ما يكون الازدواجية أو التقليد استجابة لارتفاع الطلب. في العملات المشفرة، يعد التكرار أمرًا شائعًا لأن الأصول الرقمية تختلف قليلاً عن الأصل. يمكن أن يكون هذا من حيث العلامة التجارية أو الآلية أو حتى العنوان. لسوء الحظ، اتخذ قراصنة العملات المشفرة والمحتالون فن النسخ واستخدموه لتجاوز معايير الأمان المحددة في أمان Blockchain. مع الانتفاضة الأخيرة في النظام البيئي للعملات المشفرة في أفريقيا، يضع قراصنة التشفير أعينهم على الاستفادة من الزيادة الكبيرة في عدد المستخدمين. هجوم Sybil هو هجوم ازدواج خطير يحدث غالبًا ويدعم ثغرات أمنية أخرى في blockchain.

ما هو هجوم سيبيل

لقد غيرت تقنية Blockchain وشبكات التشفير العالم التكنولوجي. مع دخولنا العصر الجديد، يرغب البعض في الاستفادة من الأصول الرقمية دون المرور بالعملية المتوقعة. منذ ظهور المفهوم الأولي للإعلان لأول مرة، كانت الوظيفة الأساسية لأمن blockchain هي الحد من أي تغيير في البيانات. ومع ذلك، قام محتالو العملات المشفرة بتغيير تفكيرهم واستخدموا الإبداع لإنشاء هجمات عملات مشفرة جديدة. هجوم سيبيل هو نتيجة هذه البراعة.

أيضا ، اقرأ كيفية حل معضلة blockchain باستخدام التجزئة

هجوم Sybil هو هجوم ضار يستهدف شبكة التشفير بأكملها وينشئ حسابات مكررة لتظهر كمستخدمين حقيقيين. يؤدي هذا عمومًا إلى العديد من المشكلات، خاصة عندما تكون آلية الإجماع مطلوبة لإكمال عملية التحقق.

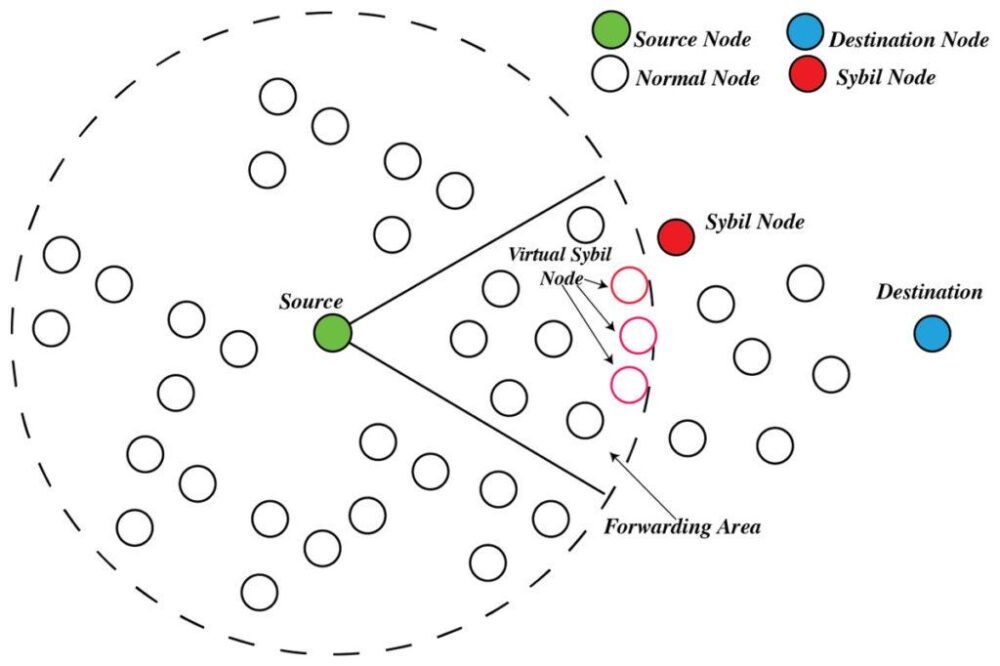

يؤدي هجوم Sybil إلى إضعاف أمان blockchain وشبكة التشفير من خلال الاستيلاء ببطء على الويب والأصول الرقمية من خلال العقد المزيفة. [Photo/DCXLearn]

كلمة سيبيل تأتي من كتاب "سيبيل" للكاتبة المعروفة فلورا ريتا شرايبر. الشخصية الرئيسية في هذا الكتاب هي سيبيل دورسيت، وهي امرأة شابة تعاني من اضطراب الهوية الانفصامية (DID). اضطراب الشخصية الانفصامية هو اضطراب وظاهرة نفسية تسمح للأفراد بأن يكون لديهم هويات مختلفة.

هذه هي الآلية الدقيقة التي يستخدمها المتسلل الإلكتروني. يمكن للمتسلل الإلكتروني الاستيلاء على شبكة blockchain بأكملها عن طريق إنشاء هويات متعددة، وسوف تعتقد الآليات الكامنة وراء شبكة التشفير أن هناك 30 عقدة. في الواقع، قد تكون عقدة واحدة أو عقدتين.

الهدف النهائي الأساسي لهذا الهجوم هو تجاوز أمان blockchain. للاستفادة من المستخدمين الشرعيين من خلال انتحال شخصياتهم واستخدام بيانات اعتماد حساباتهم للأصول الرقمية.

يسمح هجوم Sybil للمتسلل بإنشاء حساب يتمتع بدرجة سمعة عالية. وهذا يجعل الأمر يبدو وكأن الفرد قد قام بالتحقق من صحة عدة كتل داخل شبكة التشفير. إذا لاحظ نظام البلوكشين ذلك، فسوف يقوم بتعيين شراكة جديدة للمستخدم للتحقق من صحتها، وتكرر الدورة نفسها.

كيف يعمل سيبيل

على غرار التخطيط لمشروع أو صياغة استراتيجية، يتبع قراصنة العملات المشفرة خطة خطوة بخطوة لتنفيذ هجوم Sybil. تقوم Sybil بشكل عام بإنشاء أكثر من شخصية واحدة. وهذا يعني أن كل حساب يجب أن يبدو شرعيًا، وبالتالي سيتطلب انتحال شخصية مستخدم شرعي. ولتحقيق ذلك، يميل المتسللون إلى إيجاد طرق للحصول على بيانات الاعتماد مثل عناوين البريد الإلكتروني وكلمات المرور ويستهدفون بشكل أساسي المواطنين غير المعروفين الذين يتخلون ببراءة عن هذه المعلومات الحيوية.

الخطوة التالية في هجوم Sybil هي تكرار الحساب المكتسب. تُعرف هذه الخطوة عمومًا باسم التصيد الاحتيالي، ولها عواقب مرعبة. المهم أن نلاحظ أن ما يجعل سايبي؛ الهجوم القاسي هو دمج هجمات إضافية. في هذه العملية، فإنه يتطلب آلية هجمات التصيد الاحتيالي لتكرار المستخدمين من خلال أوراق الاعتماد المسروقة.

في معظم الحالات، تكون النسخة المكررة التي تم إنشاؤها مطابقة تقريبًا للحساب الحقيقي. بمجرد إعداد جميع الأموال وتشغيلها، يعثر متسلل العملات المشفرة على شبكة تشفير مستهدفة قد تحتوي على ثغرات مختلفة في أمان blockchain الخاص بهم ويقوم بتضمين المستخدمين المزيفين.

وفقًا لخبراء أمنيين، فإن تنفيذ هجوم Sybil ليس أمرًا غير واقعي. بمجرد عدم ملاحظة المستخدمين المكررين من قبل نظام أمان blockchain، يكون لقراصنة العملات المشفرة الحرية بشكل عام في فعل ما يحلو لهم.

لماذا يعتبر هجوم سيبيل خطيرًا؟

هناك جانبان مهمان يجعلان هجوم سوبيل مرهقًا. الأول هو أن متسلل العملات المشفرة يمكنه إطلاقها من داخل شبكة العملات المشفرة أو خارجها. يُعرف أكثر بالهجوم المباشر أو غير المباشر.

غالبًا ما يكون الهجوم المباشر مباشرًا ويبدأ بملاحظة واحدة داخل شبكة التشفير التي تنتحل أو تكرر العقد الأخرى. هنا يضمن المتسلل الإلكتروني أن العقدة الفعلية تتفاعل مع جميع العقد الأخرى. بمجرد فشل إجراءات أمان blockchain في ملاحظة ذلك، تميل العقد الحالية إلى التواصل مع عقد Sybil (العقد المكررة)، مما يؤثر بشكل مباشر على صحتها ويزيد من صحتها.

يتضمن الهجوم غير المباشر هجوم Sybil الذي تبدأه عقدة فعلية داخل شبكة التشفير. يصل متسلل التشفير إلى مستخدم شرعي ويبدأ عملية النسخ نيابةً عنه.

الجانب الثاني الذي يجعل هجمات Sybil مرهقة هو قدرتها على دمج هجمات أخرى. تتضمن عمليتها دمج آلية هجوم التصيد الاحتيالي. بالإضافة إلى عدد العقد المزيفة داخل شبكة التشفير التي تحل محل عدد العقد الفعلية، يمكن للمهاجم شن هجوم بنسبة 51%. وبالتالي، سيكون لدى متسلل العملات المشفرة سيطرة كاملة على شبكة blockchain باستخدام عقدة واحدة أو عقدتين.

منع الهجوم

كل هذا لم يذهب سدى، حيث تقدم أمن blockchain بشكل كبير على مر السنين. ويأخذ في الاعتبار إمكانية ظهور أشكال جديدة وأكثر تعقيدًا من خروقات البيانات. يعد هجوم Sybil الناجح أمرًا مخيفًا، خاصة أنه يعني عمومًا الاستيلاء على شبكة العملات المشفرة والوصول إلى معظم الأصول الرقمية. من السهل تجنبه بشكل مدهش.

أيضا ، اقرأ ثغرات أمان NFT التي ابتليت بها سوق NFT.

فيما يلي بعض الإرشادات:

- آلية توافق الآراء – في هذا السيناريو، يعد تحديد آلية الإجماع المستخدمة أمرًا بالغ الأهمية قبل المشاركة في أي شبكة للعملات المشفرة. أداة إثبات الحصة (Proof-of-Stake) تجعل الهجمات المختلفة غير عملية لإنجازها عن عمد. وبالمثل، سيتطلب هجوم Sybil أولاً إنفاق العملات المشفرة قبل الحصول على حالة المدقق. وسوف تحتاج إلى مبلغ كبير من المال لتنفيذ مثل هذا الهجوم.

- استخدام المصادقة الثنائية: تقدم العديد من المؤسسات مصادقة ثنائية. يؤدي هذا في البداية إلى منع المرحلة الثانية من هجوم Sybil من الحصول على بيانات الاعتماد. يجعل 2 MFA من الصعب على متسلل العملات المشفرة الوصول إلى كلمة المرور لأنه حتى لو تم اختراق كلمة المرور، فسيظل يتطلب رمزًا إضافيًا، إما يتم إرساله عبر رسالة نصية أو عبر البريد الإلكتروني.

- محفظة الباردة - يضمن التأكد من أن لديك محفظة الأجهزة/الباردة سلامة أصولك الرقمية من الوصول إليها عبر الإنترنت. إذا تمكن أحد المهاجمين من الوصول إلى حسابك، فلن يتمكن من الوصول إلى الأصول الرقمية الخاصة بك.

- التحقق من الهوية – تحديد ما إذا كان المستخدم هو من يزعمون أم لا لمنع هجمات Sybil بشكل كبير من خلال الكشف عن الطبيعة الحقيقية للمستخدمين المزيفين. ولسوء الحظ، ستتطلب هذه الطريقة دمج نظام مركزي للتحكم في هويات الأفراد. هذه الطريقة هي الأكثر قيمة ومثيرة للجدل لأنها تتعارض بشكل واضح مع ما تمثله blockchain والعملات المشفرة؛ اللامركزية.

وفي الختام

سيصبح هجوم Sybil في النهاية قديمًا بسبب تكامل آلية إثبات الحصة، حيث أن العديد من منصات تبادل العملات المشفرة إما تتحول أو تتحول إلى إثبات الحصة (PoS). على الرغم من وجود إجراءات أمنية حالية تمنع هجمات Syblin، إلا أن مثل هذا الهجوم لا يزال ممكنًا. البقاء على علم بكيفية تجنب ذلك أمر بالغ الأهمية في منعه.

- إلى البيتكوين

- سلسلة كتلة

- blockchain و web3

- هجمات blockchain

- الامتثال blockchain

- بلوكشين المؤتمر

- أمان blockchain

- coinbase

- عملة عبقرية

- إجماع

- التشفير

- اعتماد التشفير في إفريقيا

- مؤتمر تشفير

- والتشفير التعدين

- العملات المشفرة

- اللامركزية

- الصدمة

- الأصول الرقمية

- ethereum

- آلة التعلم

- أخبار

- رمز غير قابل للاستبدال

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- أفلاطون داتا

- بلاتوغمينغ

- المضلع

- إثبات للخطر

- هجوم سيبيل

- W3

- ويب 3 افريقيا

- زفيرنت