وقت القراءة: 5 دقائق

استكشف أي جزء من الجسر يحتاج إلى الأمان وكيفية تنفيذه.

كان 2022 عام اختراق الجسر، مع 5 اختراقات رئيسية: Qubit و Wormhole و Ronin و Harmony و Nomad. واجه كل بروتوكول خسائر فادحة بالملايين. تعمل الجسور على تسهيل المعاملات بين السلاسل ، ولكن ما الفائدة إذا لم نتمكن من الحفاظ عليها آمنة؟

في هذه المدونة ، نقدم لك جوانب مختلفة من تلك المدونة وما يجب أن تكون على دراية به أثناء إنشاء واحدة أو تدقيقها لتجنب مثل هذه الاختراقات الكبيرة على الجسور وإنشاء نظام Web3 البيئي الأفضل والأكثر أمانًا.

تشريح الجسر من الناحية الأمنية

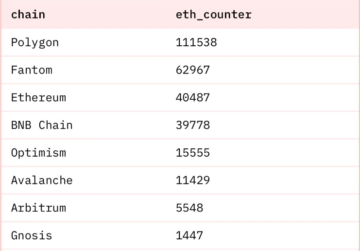

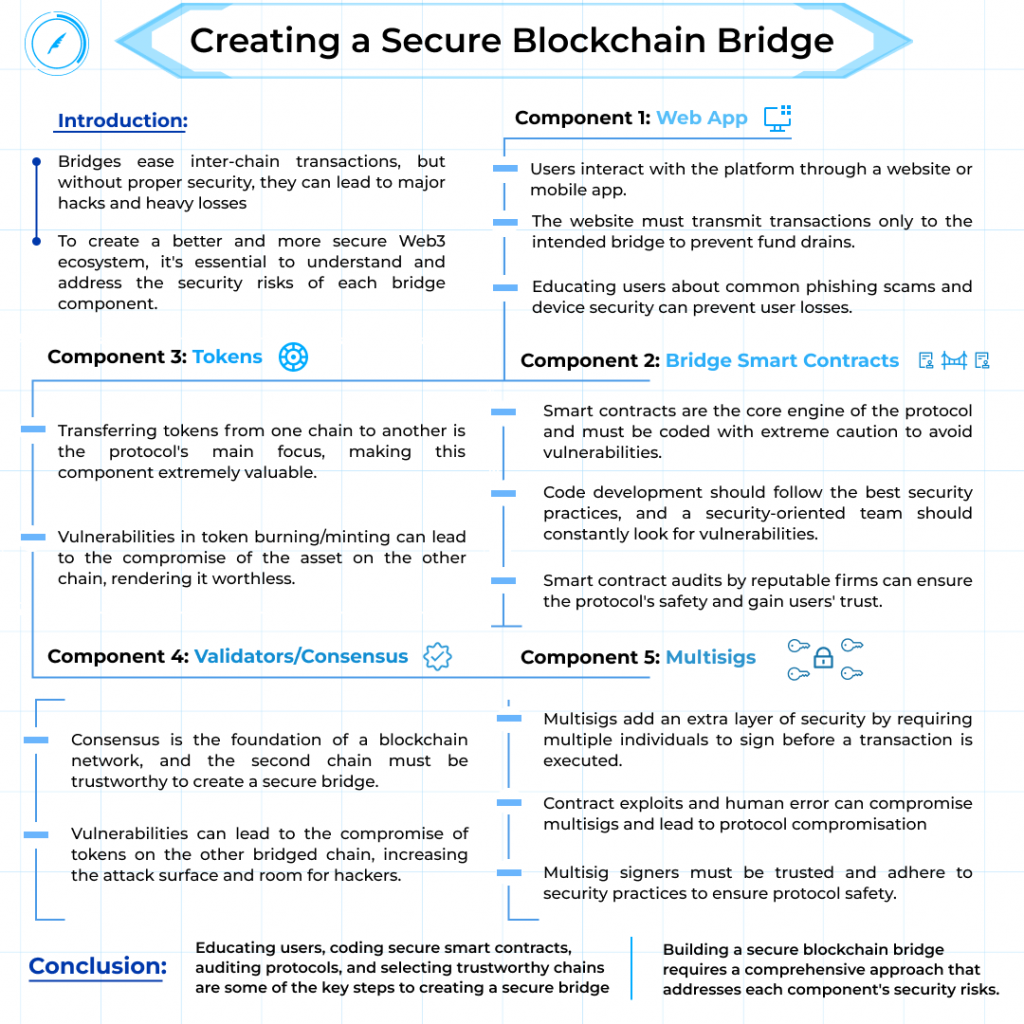

هناك جوانب مختلفة للجسر. عادةً ، يتألف الجسر من تطبيق الويب ، و RPC ، والعقود الذكية ، والرموز ، وأدوات التحقق ، و Multisigs ، والمجتمع. سنتعامل مع كل جانب من هذه الجوانب والأشياء المتعلقة بالأمن التي يجب البحث عنها في بعض هذه الجوانب.

التطبيق على شبكة الإنترنت

هذا الجزء هو المكان الذي يتفاعل فيه المستخدمون مع نظام أساسي للخدمات. يمكن أن يكون هذا موقعًا إلكترونيًا أو تطبيقًا للجوال. تم تطوير هذا بواسطة منشئ البروتوكول أو يمكن إجراؤه بواسطة طرف ثالث للبروتوكول ، وهذا في مرحلة لاحقة يتفاعل مع RPC (لاحقًا) للتفاعل مع الجسر الأساسي.

منطقة الخطر الرئيسية في تطبيق الويب هي موقع الويب نفسه. يجب أن يقوم موقع الويب ، الذي يعمل كمنصة للمستخدمين للتفاعل مع blockchain ، بنقل المعاملات فقط وفقط إلى الجسر المقصود وليس بعض العقود غير المعروفة ، والتي يمكن أن تستنزف محفظة المستخدم لاحقًا. لذلك يجب أن يكون هناك تحقق مناسب من أن كل تفاعل بين النظام الأساسي و blockchain يجب أن يكون بموجب عقود معروفة.

عامل الخطر الآخر في تطبيقات الويب هو المستخدم النهائي. هناك حاجة إلى بذل المزيد من الجهد لتثقيف المستخدم. غالبًا ما يقع المستخدمون ضحية لمواقع التصيد الاحتيالي أو تتعرض أجهزتهم للإصابة ، مما يؤدي إلى استنزاف الأموال. لإنقاذ المستخدم من بروتوكولات الخسارة هذه ، ضع في اعتبارك تثقيفه حول الأخطاء الشائعة التي يرتكبها المستخدمون.

عقود بريدج الذكية

تعد العقود الذكية جزءًا من البروتوكول حيث يجب أن نكون حذرين للغاية وأن نبحث باستمرار عن نقاط الضعف أثناء ترميزها. هم المحرك الأساسي للبروتوكول. سيتألف الجسر من العديد من مثل هذه العقود الذكية ، ومن المرجح أن تتطلب العديد من الوظائف عقودًا مختلفة للتفاعل ، مما يخلق مساحة للثغرات الأمنية.

العقود الذكية مرئية للجميع أيضًا ؛ هذه ميزة أن البنية التحتية blockchain تتمتع بالشفافية. يمكن لأي شخص عرض ما يفعله البروتوكول وكيف يعمل تقنيًا من خلال الاطلاع على رمز العقد الذكي ، ولكن هذا يعني أيضًا أن شفرة المصدر مفتوحة ، ويمكن للقراصنة الاستفادة من ذلك. وبالتالي ، من المهم للغاية ترك البروتوكول الخاص بك خاليًا من الثغرات وجعله آمنًا بشكل مباشر.

يجب أن يكون فريق التطوير الذي يكتب الكود الخاص بالعقد الذكي فريقًا كفؤًا يتخذ خطوة أمنية ، ويسأل في كل خطوة عما إذا كان هذا الكود يمكن أن يؤدي على أي حال إلى ضعف. هل يتم اتباع أفضل ممارسات التطوير؟ ويجب أن تكون دائمًا جاهزة في حالة حدوث خرق أمني.

يعد تطوير عقود ذكية آمنة مهمة صعبة. يستغرق الأمر سنوات من الممارسة لإتقان الحرفة. وبالتالي ، فمن المستحسن والمهم دائمًا إجراء "تدقيق ذكي للعقود" من شركات معروفة مثل QuillAudits. مع فريق من الخبراء ذوي الخبرة ، تغطي QuillAudits كل جانب من جوانب البروتوكول من وجهة نظر أمنية ولا تترك شيئًا للصدفة. هذا هو أحد أهم المعلمات التي تملي نجاح أي بروتوكول. من خلال المراجعة ، يكتسب البروتوكول ثقة المستخدمين من خلال نشر تقرير تدقيق شركة معترف به.

الرموز

هذا هو الجزء الأكثر قيمة من البروتوكول. بروتوكولنا يدور حول هذا ؛ نحن نحاول نقل الرموز المميزة من سلسلة إلى أخرى ، ولكن التعامل مع الرموز المميزة أكثر تعقيدًا. كما ترى ، يمكن أن يحتوي النظام على العديد من نقاط الضعف ، خاصة عندما نتحدث عن الحرق / سك النقود.

شيء واحد مثير للاهتمام ، في بعض الحالات ، يتم اختراق مجموعة الرموز الخاصة بك في سلسلة واحدة. خمن ماذا سيحدث لأصل السلسلة الأخرى؟ الأصل الموجود في السلسلة الأخرى غير مدعوم ولا يمكن حسابه ، مما قد يجعله عديم القيمة.

المصادقون / الإجماع

يمثل الإجماع أساس شبكة blockchain. بينما يُعرف Ethereum والسلاسل الأخرى المعروفة بأنها آمنة ومُختبرة ، يمكن أن تكون هناك مشكلة إذا قمت بإنشاء جسر لسلسلة أخرى لم يتم اختبارها.

المشكلة ليست فقط الرموز المميزة للخطر. يمكن أن يؤدي إلى المساومة على الرموز المميزة الخاصة بك على سلسلة الجسور الأخرى. يجب أن تكون السلسلة الثانية جديرة بالثقة لإنشاء جسر آمن. كما أنه يزيد من سطح الهجوم ويمنح المتسللين مجالًا للبحث عن نقاط الضعف.

علامات متعددة

بعض الهجمات الأكثر ضررًا على الجسور في عام 2022 كانت بسبب هذا الجزء بشكل أساسي. لذلك هذا موضوع ساخن لأمن الجسر. من المحتمل أن يتم التحكم في الجسر بواسطة واحد أو أكثر من multisigs ، وهي محافظ تتطلب توقيع العديد من الأفراد قبل تنفيذ المعاملة.

تضيف الأشكال المتعددة طبقة إضافية من الأمان من خلال عدم قصر السلطة على موقّع واحد ولكن من خلال منح حقوق شبيهة بالتصويت لموقّعين مختلفين. يمكن لهذه الأشكال المتعددة أيضًا تمكين ترقية عقود الجسر أو إيقافها مؤقتًا.

لكن هذه ليست مضمونة. هناك العديد من الجوانب المتعلقة بالأمن. أحدها هو برمجيات إكسبلويت تعاقدية ، يتم تنفيذ multisigs كعقود ذكية وبالتالي يحتمل أن تكون عرضة لبرمجيات إكسبلويت. تم اختبار العديد من عقود multisigs لفترة طويلة وكانت تعمل بشكل جيد ، لكن العقود لا تزال تمثل سطح هجوم إضافي.

يعد الخطأ البشري أحد العوامل الرئيسية عندما يتعلق الأمر بأمان البروتوكول ، والموقعون هم أشخاص أو حسابات أيضًا ؛ وبالتالي ، يمكن اختراقها ، مما يؤدي إلى اختراق البروتوكول ، يجب الوثوق بأي شخص يقوم بالتوقيع على محفظة multisig حتى لا يكون خصمًا بالطبع ، ولكن يجب أيضًا الوثوق به للالتزام بالممارسات الأمنية حيث أن سلامته أمر بالغ الأهمية لسلامة البروتوكول.

وفي الختام

تتبع الجسور آلية معقدة وتنفيذها. يمكن أن يفتح هذا التعقيد العديد من الأبواب لنقاط الضعف ويسمح للقراصنة بخرق البروتوكول. لتأمين البروتوكول من ذلك ، يمكن اتخاذ العديد من الإجراءات ، وقد تمت مناقشة بعضها أعلاه فقط ، ولكن لا شيء يتفوق على خدمات التدقيق.

توفر خدمات التدقيق أفضل عرض وتحليل للبروتوكول من وجهة نظر أمنية. يمكن أن يساعد القيام بذلك البروتوكولات على زيادة شعبية المستخدمين وثقتهم وتأمين أنفسهم من الهجمات. وبالتالي ، يُنصح دائمًا بالحصول على تدقيق قبل بدء البث المباشر لتجنب الخسائر. QuillAudits كان في اللعبة لفترة طويلة وصنع لنفسه اسمًا جيدًا حقًا ، تحقق من موقع الويب وانتقل عبر مدونات أكثر إفادة.

18 المشاهدات

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :يكون

- 2022

- a

- من نحن

- فوق

- الحسابات

- الأفعال

- إضافي

- انضمت

- مميزات

- دائما

- تحليل

- و

- آخر

- أي شخص

- التطبيق

- التطبيقات

- هي

- المنطقة

- حول

- AS

- جانب

- الجوانب

- الأصول

- At

- مهاجمة

- الهجمات

- التدقيق

- دققنا

- التدقيق

- السلطة

- BE

- لان

- قبل

- يجري

- أفضل

- أفضل

- ما بين

- حظر

- سلسلة كتلة

- شبكة blockchain

- المدونة

- المدونة

- خرق

- استراحة

- BRIDGE

- جسر

- الجسور

- سد

- جلب

- ابني

- by

- CAN

- لا تستطيع

- حقيبة

- الحالات

- حذر

- سلسلة

- السلاسل

- تحدي

- فرصة

- التحقق

- الكود

- البرمجة

- مشترك

- مجتمع

- مختص

- مجمع

- تعقيد

- تسوية

- نظر

- باستمرار

- عقد

- عقود

- ذو شاهد

- جوهر

- الدورة

- يغطي

- حرفة

- خلق

- خلق

- الخالق

- حاسم

- تعامل

- المتقدمة

- التطوير التجاري

- الأجهزة

- مختلف

- ناقش

- فعل

- الأبواب

- كل

- النظام الإيكولوجي

- تثقيف

- تعليم

- تمكين

- محرك

- خطأ

- خاصة

- ethereum

- كل

- كل شخص

- تمكنت

- خبرائنا

- مآثر

- احتفل على

- جدا

- واجه

- العوامل

- فال

- الشركات

- اتباع

- يتبع

- في حالة

- دورة تأسيسية

- تبدأ من

- وظائف

- وظائف

- صندوق

- الرأس مالية

- لعبة

- الحصول على

- يعطي

- إعطاء

- Go

- الذهاب

- خير

- قراصنة

- الخارقة

- مقبض

- يحدث

- الضارة

- الانسجام

- يملك

- ثقيل

- مساعدة

- أفضل العروض

- كيفية

- كيفية

- HTTPS

- تنفيذ

- التنفيذ

- نفذت

- أهمية

- in

- القيمة الاسمية

- فرد

- الأفراد

- بالمعلومات

- البنية التحتية

- تفاعل

- تفاعل

- يتفاعل

- وكتابة مواضيع مثيرة للاهتمام

- قضية

- IT

- نفسها

- احتفظ

- معروف

- طبقة

- قيادة

- يترك

- مثل

- على الأرجح

- حي

- طويل

- وقت طويل

- بحث

- خسارة

- خسائر

- صنع

- الرئيسية

- رائد

- جعل

- كثير

- رئيسي

- ماكس العرض

- يعني

- الإجراءات

- آلية

- ملايين

- الأخطاء

- الجوال

- تطبيقات الجوال

- الأكثر من ذلك

- أكثر

- خطوة

- متعدد

- Multisig

- الاسم

- إحتياجات

- شبكة

- نوماد

- عادة

- of

- on

- ONE

- جاكيت

- أخرى

- المعلمات

- جزء

- حفلة

- مجتمع

- التصيد

- مواقع التصيد

- المنصة

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- البوينت

- بسبب، حظ

- تجمع

- شعبية

- يحتمل

- ممارسة

- الممارسات

- لائق

- بروتوكول

- أمن البروتوكول

- البروتوكولات

- تزود

- نشر

- و qubit

- كويلهاش

- يثير

- استعداد

- معروف

- تقرير

- يمثل

- تطلب

- مما أدى

- حقوق

- المخاطرة

- عامل الخطر

- رونين

- غرفة

- خزنة

- السلامة

- حفظ

- الثاني

- تأمين

- أمن

- خدماتنا

- ينبغي

- إشارة

- عزباء

- المواقع

- سمارت

- عقد الذكية

- العقود الذكية

- So

- بعض

- مصدر

- شفرة المصدر

- المسرح

- خطوة

- لا يزال

- تحقيق النجاح

- هذه

- المساحة

- نظام

- أخذ

- يأخذ

- حديث

- مهمة

- فريق

- أن

- •

- من مشاركة

- منهم

- أنفسهم

- تشبه

- شيء

- الأشياء

- الثالث

- عبر

- الوقت

- إلى

- رمز

- الرموز

- موضوع

- صفقة

- المعاملات

- تحويل

- الشفافية

- الثقة

- افضل

- ترقية

- تستخدم

- مستخدم

- المستخدمين

- المصادقون

- القيمة

- مختلف

- ضحية

- المزيد

- مرئي

- نقاط الضعف

- الضعف

- الضعيفة

- محفظة

- محافظ

- الويب

- Web3

- Web3 النظام البيئي

- الموقع الإلكتروني

- حسن

- معروف

- ابحث عن

- ما هي تفاصيل

- التي

- في حين

- سوف

- مع

- الثقب

- سنوات

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت

![كيف تكتشف هجوم الـ Cryptojacking؟ [بالوقاية والحلول] كيف تكتشف هجوم الـ Cryptojacking؟ [مع الوقاية والحلول] ذكاء بيانات PlatoBlockchain. البحث العمودي. عاي.](https://platoblockchain.com/wp-content/uploads/2021/07/how-to-detect-cryptojacking-attack-with-prevention-and-solutions-300x37.jpg)