Populær adgangskodeadministrationsvirksomhed LastPass har været under pumpen i år efter et netværksindbrud tilbage i august 2022.

Detaljer om, hvordan angriberne først kom ind, er stadig sparsomme, med LastPass' første officielle kommentar, der forsigtigt siger, at:

[En] uautoriseret part fik adgang til dele af LastPass-udviklingsmiljøet gennem en enkelt kompromitteret udviklerkonto.

En opfølgende meddelelse omkring en måned senere var på samme måde inkonklusiv:

[T]trusselsaktøren fik adgang til udviklingsmiljøet ved hjælp af en udviklers kompromitterede slutpunkt. Mens metoden, der blev brugt til det indledende slutpunktskompromis, ikke er entydig, brugte trusselsaktøren deres vedvarende adgang til at efterligne udvikleren, når udvikleren havde succesfuldt autentificeret ved hjælp af multi-faktor-godkendelse.

Der er ikke ret meget tilbage i dette afsnit, hvis du dræner jargonen, men nøglesætningerne ser ud til at være "kompromitteret slutpunkt" (på almindeligt engelsk betyder dette sandsynligvis: malware-inficeret computer), og "vedvarende adgang" (hvilket betyder: skurkene kunne komme ind igen senere på deres fritid).

2FA hjælper ikke altid

Desværre, som du kan læse ovenfor, hjalp to-faktor autentificering (2FA) ikke i dette særlige angreb.

Vi gætter på, at det skyldes, at LastPass, til fælles med de fleste virksomheder og onlinetjenester, ikke bogstaveligt talt kræver 2FA for hver forbindelse, hvor der er behov for godkendelse, men kun for det, du kan kalde primær godkendelse.

For at være retfærdig gør mange eller de fleste af de tjenester, du bruger, sandsynligvis også din egen arbejdsgiver, generelt noget lignende.

Typiske 2FA-fritagelser, der sigter mod at høste de fleste af dets fordele uden at betale en for høj pris for ulejligheden, omfatter:

- Gør kun fuld 2FA-godkendelse lejlighedsvis, såsom at anmode om nye engangskoder kun med få dages eller ugers mellemrum. Nogle 2FA-systemer kan for eksempel tilbyde dig en "husk mig i X dage".

- Kræver kun 2FA-godkendelse for første login, derefter tillade en slags "single sign-on"-system til at autentificere dig automatisk for en lang række interne tjenester. I mange virksomheder giver logning på e-mail dig ofte også adgang til andre tjenester såsom Zoom, GitHub eller andre systemer, du bruger meget.

- Udstedelse af "bearer access tokens" til automatiserede softwareværktøjer, baseret på lejlighedsvis 2FA-godkendelse af udviklere, testere og teknikere. Hvis du har et automatiseret build-and-test script, der skal have adgang til forskellige servere og databaser på forskellige punkter i processen, vil du ikke have, at scriptet konstant afbrydes for at vente på, at du indtaster endnu en 2FA-kode.

Vi har ikke set beviser...

I et anfald af tillid, som vi har mistanke om, at LastPass nu fortryder, sagde virksomheden oprindeligt i august 2022:

Vi har ikke set noget bevis for, at denne hændelse involverede nogen adgang til kundedata eller krypterede adgangskodebokse.

Selvfølgelig er "vi har ikke set nogen beviser" ikke et særligt stærkt udsagn (ikke mindst fordi uforsonlige virksomheder kan få det til at gå i opfyldelse ved bevidst at undlade at lede efter beviser i første omgang, eller ved at lade en anden indsamle beviserne og så målrettet nægter at se på det), selvom det ofte er alt, hvad enhver virksomhed sandfærdigt kan sige umiddelbart efter et brud.

LastPass undersøgte dog og følte sig i stand til at fremsætte et endeligt krav inden september 2022:

Selvom trusselsaktøren var i stand til at få adgang til udviklingsmiljøet, forhindrede vores systemdesign og kontrol trusselsaktøren i at få adgang til kundedata eller krypterede adgangskodebokse.

Desværre viste den påstand sig at være lidt for dristig.

Angrebet, der førte til et angreb

LastPass indrømmede tidligt, at skurkene "tog dele af kildekoden og nogle proprietære LastPass teknisk information"...

…og det ser nu ud til, at noget af den stjålne "tekniske information" var nok til at lette et opfølgende angreb, der blev afsløret i november 2022:

Vi har fastslået, at en uautoriseret part ved hjælp af oplysninger indhentet i august 2022-hændelsen var i stand til at få adgang til visse elementer af vores kunders oplysninger.

For at være retfærdig over for LastPass gentog virksomheden ikke sin oprindelige påstand om, at ingen adgangskodebokse var blevet stjålet, idet de blot henviste til "kunders oplysninger", der blev stjålet.

Men i sine tidligere brudmeddelelser havde virksomheden nøje talt om kundedata (hvilket får de fleste af os til at tænke på information som adresse, telefonnummer, betalingskortoplysninger og så videre) og krypterede adgangskodebokse som to adskilte kategorier.

Denne gang viser ”kundenes information” sig dog at omfatte både kundedata, i ovenstående betydning, og adgangskodedatabaser.

Ikke bogstaveligt talt natten før jul, men farligt tæt på det, har LastPass indrømmet, at:

Trusselsaktøren kopierede oplysninger fra backup, der indeholdt grundlæggende kundekontooplysninger og relaterede metadata, herunder firmanavne, slutbrugernavne, faktureringsadresser, e-mailadresser, telefonnumre og de IP-adresser, hvorfra kunderne fik adgang til LastPass-tjenesten.

Løst sagt ved skurkene nu, hvem du er, hvor du bor, hvilke computere på internettet der er dine, og hvordan de kontakter dig elektronisk.

Optagelsen fortsætter:

Trusselsaktøren var også i stand til at kopiere en sikkerhedskopi af kundeboksdata.

Så skurkene stjal trods alt disse adgangskodehvælvinger.

Spændende nok har LastPass nu også indrømmet, at det, den beskriver som en "adgangskodeboks" faktisk ikke er en krypteret BLOB (et underholdende jargonord, der betyder binært stort objekt) udelukkende og udelukkende består af krypterede og derfor uforståelige data.

Disse "hvælvinger" inkluderer ukrypterede data, tilsyneladende inklusive URL'erne for de websteder, der følger med hvert krypteret brugernavn og adgangskode.

De skurke ved derfor nu ikke kun, hvor du og din computer bor, takket være de lækkede fakturerings- og IP-adressedata nævnt ovenfor, men har også et detaljeret kort over, hvor du går hen, når du er online:

[K]ustomer vault-data […] lagres i et proprietært binært format, der indeholder både ukrypterede data, såsom websteds-URL'er, såvel som fuldt krypterede følsomme felter såsom webstedsbrugernavne og -adgangskoder, sikre noter og formularudfyldte data .

LastPass har ikke givet nogen andre detaljer om de ukrypterede data, der blev gemt i disse "hvælving"-filer, men ordene "såsom websteds-URL'er" antyder bestemt, at URL'er ikke er den eneste information, som skurkene har erhvervet.

Den gode nyhed

Den gode nyhed, LastPass fortsætter med at insistere, er, at sikkerheden af dine sikkerhedskopierede adgangskoder i din vault-fil ikke bør være anderledes end sikkerheden for enhver anden cloud backup, som du krypterede på din egen computer, før du uploadede den.

Ifølge LastPass eksisterer de hemmelige data, den sikkerhedskopierer for dig, aldrig i ukrypteret form på LastPass's egne servere, og LastPass gemmer eller ser aldrig din hovedadgangskode.

Derfor, siger LastPass, bliver dine sikkerhedskopierede adgangskodedata altid uploadet, gemt, tilgået og downloadet i krypteret form, så skurkene stadig skal knække dit hovedadgangskode, selvom de nu har dine kodede adgangskodedata.

Så vidt vi kan se, bruger adgangskoder tilføjet til LastPass i de seneste år et salt-hash-og-stræk-lagringssystem, der er tæt på vores egne anbefalinger, ved hjælp af PBKDF2-algoritmen med tilfældige salte, SHA-256 som det interne hashing-system og 100,100 iterationer.

LastPass sagde ikke, eller kunne ikke sige, i sin opdatering fra november 2022, hvor lang tid det tog for den anden bølge af skurke at komme ind på sine cloud-servere efter det første angreb på dets udviklingssystem i august 2002.

Men selvom vi antager, at det andet angreb fulgte med det samme, men først blev bemærket senere, har de kriminelle haft højst fire måneder til at forsøge at knække hovedadgangskoden til nogens stjålne boks.

Det er derfor rimeligt at konkludere, at kun brugere, der bevidst havde valgt adgangskoder, der er lette at gætte eller tidligt at knække, er i fare, og at enhver, der har gjort sig den ulejlighed at ændre deres adgangskoder siden meddelelsen om brud, næsten helt sikkert har holdt sig foran slynglerne.

Glem ikke, at længden alene ikke er nok til at sikre en anstændig adgangskode. Faktisk tyder anekodale beviser på det 123456, 12345678 , 123456789 er alle mere almindeligt brugt i disse dage end 1234, sandsynligvis på grund af længdebegrænsninger pålagt af dagens login-skærme. Og husk, at værktøjer til at knække adgangskoder ikke bare starter kl AAAA og fortsæt som en alfanumerisk kilometertæller til ZZZZ...ZZZZ. De forsøger at rangere adgangskoder efter, hvor sandsynligt det er, at de bliver valgt, så du skal antage, at de vil "gætte" lange, men menneskevenlige adgangskoder som f.eks. BlueJays28RedSox5! (18 tegn) længe før de når MAdv3aUQlHxL (12 tegn), eller endda ISM/RMXR3 (9 tegn).

Hvad skal jeg gøre?

Tilbage i august 2022 har vi sagde dette: "Hvis du vil ændre nogle af eller alle dine adgangskoder, vil vi ikke tale dig fra det. [... Men] vi tror ikke, du behøver at ændre dine adgangskoder. (For hvad det er værd, gør LastPass heller ikke.)”

Det var baseret på LastPass' påstande, ikke kun om, at sikkerhedskopierede adgangskodehvælvinger blev krypteret med adgangskoder, som kun dig kendte, men også at disse adgangskodehvælvinger ikke blev tilgået alligevel.

I betragtning af ændringen i LastPass' historie baseret på, hvad den har opdaget siden da, foreslår vi nu, at du gør det ændre dine adgangskoder, hvis du med rimelighed kan.

Bemærk, at du skal ændre de adgangskoder, der er gemt inde i din boks, samt hovedadgangskoden til selve boksen.

Det er sådan, at selvom skurkene knækker dit gamle hovedadgangskode i fremtiden, vil det gemte af adgangskodedata, de vil afsløre, være forældet og derfor ubrugeligt – som en skjult piratkiste fuld af pengesedler, der ikke længere er lovligt betalingsmiddel.

Mens du er ved det, hvorfor så ikke benytte lejligheden til at sikre, at du forbedre eventuelle svage eller genbrugte adgangskoder på din liste på samme tid, da du alligevel ændrer dem.

En ting mere…

Åh, og en ting mere: en appel til X-Ops-teams, it-medarbejdere, sysadmins og tekniske skribenter overalt.

Når du vil sige, at du har ændret dine adgangskoder, eller at anbefale andre at ændre deres, kan du lade være med at bruge det vildledende ord rotere, og brug blot det meget klarere ord lave om i stedet?

Tal ikke om "roterende legitimationsoplysninger" eller "adgangskoderotation", fordi ordet rotere, især inden for datalogi, indebærer en struktureret proces, der i sidste ende involverer gentagelse.

For eksempel, i et udvalg med en roterende formand, får alle en tur til at lede møder i en forudbestemt cyklus, f.eks. Alice, Bob, Cracker, Dongle, Mallory, Susan... og så Alice igen.

Og i maskinkode, den ROTATE instruktion cirkulerer eksplicit bits i et register.

Hvis du ROL or ROR (det betyder gå til venstre or gå til højre i Intel-notation) tilstrækkeligt mange gange, vil disse bits vende tilbage til deres oprindelige værdi.

Det er slet ikke det, du ønsker, når du vil ændre dine adgangskoder!

HVAD HVIS MIN PASSWORD MANAGER BLIVER HACKET?

Uanset om du er en LastPass-bruger eller ej, her er en video vi lavede med nogle tips til, hvordan du reducerer risikoen for katastrofe, hvis enten du eller din password manager skulle blive hacket. (Klik på tandhjulet, mens du spiller for at slå undertekster til eller for at fremskynde afspilningen).

HVORFOR 'ROTERER' IKKE ER ET GODT SYNONYM FOR 'ÆNDRING'

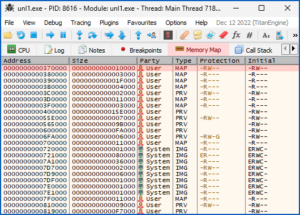

Her er den ROTATE (mere præcist ROL) instruktion i det virkelige liv på 64-bit Windows.

Hvis du samler og kører koden nedenfor (vi brugte den praktiske, minimalistiske, gratis assembler og linker fra GoTools) ...

… så skulle du få outputtet nedenfor:

Roteret med 0 bit = C001D00DC0DEF11E Roteret med 4 bit = 001D00DC0DEF11EC Roteret med 8 bit = 01D00DC0DEF11EC0 Roteret med 12 bit = 1D00DC0DEF11EC00 Roteret med 16 DC00 bits DC0DEF11EC001D Roteret med 20 bit = 00DC0DEF11EC001D24 Roteret med 0 bit = DC0DEF11EC001D0 Roteret med 28 bit = C0DEF11EC001D00D Roteret med 32 bit = 0DEF11EC001D00DC Roteret med 36 bit = DEF0EC11D001DC00 Roteret med 40 bit = EF11EC001D00DC0D Roteret med 44EC11D001 00D0DC48DEF Roteret med 11 bit = 001EC00D0DC52DEF11 Roteret med 001 bit = EC00D0DC56DEF1 Roteret med 001 bit = C00D0DC1DEF60E

Du kan ændre rotationsretningen og -mængden ved at ændre ROL til ROR, og justere antallet 4 på den linje og den følgende.

- blockchain

- brud

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- datatab

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Kaspersky

- LastPass

- malware

- Mcafee

- Naked Security

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- Beskyttelse af personlige oplysninger

- VPN

- website sikkerhed

- zephyrnet

![S3 Ep110: Spotlight på cybertrusler – en ekspert taler [lyd + tekst] S3 Ep110: Spotlight på cybertrusler – en ekspert taler [Audio + Tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)