Sidste år offentliggjorde ESET en blogindlæg om AceCryptor – en af de mest populære og udbredte kryptor-som-en-tjeneste (CaaS), der har fungeret siden 2016. For 1. halvår 2023 vi udgav statistik fra vores telemetri, hvorefter tendenser fra tidligere perioder fortsatte uden drastiske ændringer.

Men i H2 2023 registrerede vi en væsentlig ændring i, hvordan AceCryptor bruges. Ikke kun har vi set og blokeret over det dobbelte af angrebene i H2 2023 sammenlignet med H1 2023, men vi har også bemærket, at Rescoms (også kendt som Remcos) begyndte at bruge AceCryptor, hvilket ikke var tilfældet på forhånd.

Langt størstedelen af AceCryptor-pakkede Rescoms RAT-prøver blev brugt som en indledende kompromisvektor i flere spamkampagner rettet mod europæiske lande, herunder Polen, Slovakiet, Bulgarien og Serbien.

Nøglepunkter i dette blogindlæg:

- AceCryptor fortsatte med at levere pakketjenester til snesevis af meget velkendte malware-familier i H2 2023.

- Selvom det er velkendt af sikkerhedsprodukter, viser AceCryptors udbredelse ikke tegn på tilbagegang: tværtimod steg antallet af angreb markant på grund af Rescoms-kampagnerne.

- AceCryptor er et krypteringsvalg af trusselsaktører, der retter sig mod specifikke lande og mål (f.eks. virksomheder i et bestemt land).

- I 2. halvår 2023 opdagede ESET flere AceCryptor+Rescoms-kampagner i europæiske lande, hovedsageligt Polen, Bulgarien, Spanien og Serbien.

- Trusselsaktøren bag disse kampagner misbrugte i nogle tilfælde kompromitterede konti til at sende spam-e-mails for at få dem til at se så troværdige ud som muligt.

- Målet med spam-kampagnerne var at opnå legitimationsoplysninger gemt i browsere eller e-mail-klienter, som i tilfælde af et vellykket kompromis ville åbne muligheder for yderligere angreb.

AceCryptor i H2 2023

I første halvdel af 2023 beskyttede ESET omkring 13,000 brugere mod AceCryptor-pakket malware. I andet halvår var der en massiv stigning i AceCryptor-pakket malware, der spredte sig i naturen, hvor vores registreringer blev tredoblet, hvilket resulterede i over 42,000 beskyttede ESET-brugere verden over. Som det kan ses i figur 1, opdagede vi flere pludselige bølger af malware-spredning. Disse spidser viser flere spamkampagner målrettet mod europæiske lande, hvor AceCryptor pakket en Rescoms RAT (diskuteret mere i Rescoms kampagner afsnit).

Desuden, når vi sammenligner det rå antal prøver: I første halvdel af 2023 opdagede ESET over 23,000 unikke ondsindede prøver af AceCryptor; i anden halvdel af 2023 så og opdagede vi "kun" over 17,000 unikke prøver. Selvom dette kan være uventet, er der efter et nærmere kig på dataene en rimelig forklaring. Rescoms spam-kampagner brugte den eller de samme ondsindede filer i e-mail-kampagner sendt til et større antal brugere, hvilket øgede antallet af mennesker, der stødte på malwaren, men holdt stadig antallet af forskellige filer lavt. Dette skete ikke i tidligere perioder, da Rescoms næsten aldrig blev brugt i kombination med AceCryptor. En anden grund til faldet i antallet af unikke prøver er, at nogle populære familier tilsyneladende stoppede (eller næsten holdt op med) at bruge AceCryptor som deres go-to CaaS. Et eksempel er Danabot malware, som stoppede med at bruge AceCryptor; også den fremtrædende RedLine Stealer, hvis brugere holdt op med at bruge AceCryptor så meget, baseret på et mere end 60% fald i AceCryptor-prøver, der indeholdt den malware.

Som det ses i figur 2 distribuerer AceCryptor stadig, bortset fra Rescoms, prøver fra mange forskellige malware-familier, såsom SmokeLoader, STOP ransomware og Vidar stealer.

I første halvdel af 2023 var de lande, der var mest berørt af malware pakket af AceCryptor, Peru, Mexico, Egypten og Türkiye, hvor Peru med 4,700 havde det største antal angreb. Rescoms spamkampagner ændrede disse statistikker dramatisk i andet halvår. Som det kan ses i figur 3, ramte AceCryptor-pakket malware hovedsageligt europæiske lande. Langt det mest ramte land er Polen, hvor ESET forhindrede over 26,000 angreb; dette efterfølges af Ukraine, Spanien og Serbien. Og det er værd at nævne, at i hvert af disse lande forhindrede ESET-produkter flere angreb end i det mest berørte land i 1. halvår 2023, Peru.

AceCryptor-prøver, som vi har observeret i H2, indeholdt ofte to malware-familier som deres nyttelast: Rescoms og SmokeLoader. En stigning i Ukraine blev forårsaget af SmokeLoader. Dette faktum var allerede nævnt af Ukraines NSDC. På den anden side var den øgede aktivitet i Polen, Slovakiet, Bulgarien og Serbien forårsaget af AceCryptor, der indeholdt Rescoms som en endelig nyttelast.

Rescoms kampagner

I første halvdel af 2023 så vi i vores telemetri færre end hundrede tilfælde af AceCryptor-prøver med Rescoms indeni. I løbet af andet halvår blev Rescoms den mest udbredte malware-familie pakket af AceCryptor med over 32,000 hits. Over halvdelen af disse forsøg skete i Polen, efterfulgt af Serbien, Spanien, Bulgarien og Slovakiet (figur 4).

Kampagner i Polen

Takket være ESET-telemetri har vi været i stand til at observere otte betydelige spamkampagner målrettet Polen i 2. halvår 2023. Som det kan ses i figur 5, skete størstedelen af dem i september, men der var også kampagner i august og december.

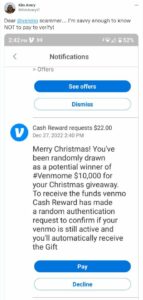

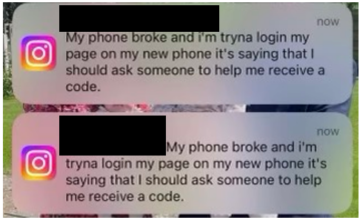

I alt registrerede ESET over 26,000 af disse angreb i Polen i denne periode. Alle spam-kampagner var rettet mod virksomheder i Polen, og alle e-mails havde meget ens emnelinjer om B2B-tilbud til ofrets virksomheder. For at se så troværdige ud som muligt, indarbejdede angriberne følgende tricks i spam-e-mails:

- E-mail-adresser, de sendte spam-e-mails fra imiterede domæner fra andre virksomheder. Angribere brugte en anden TLD, ændrede et bogstav i et firmanavn eller ordrækkefølgen i tilfælde af et firmanavn med flere ord (denne teknik er kendt som typosquatting).

- Det mest bemærkelsesværdige er, at flere kampagner er involveret kompromis med forretnings-e-mail – Angribere misbrugte tidligere kompromitterede e-mail-konti tilhørende andre virksomhedsansatte til at sende spam-e-mails. På denne måde, selvom det potentielle offer ledte efter de sædvanlige røde flag, var de bare ikke der, og e-mailen så så legitim ud, som den kunne have været.

Angribere foretog deres research og brugte eksisterende polske firmanavne og endda eksisterende medarbejder-/ejernavne og kontaktoplysninger, når de signerede disse e-mails. Dette blev gjort for, at i det tilfælde, hvor et offer forsøger at Google afsenderens navn, ville søgningen lykkes, hvilket kan få dem til at åbne den ondsindede vedhæftede fil.

- Indholdet af spam-e-mails var i nogle tilfælde enklere, men i mange tilfælde (som eksemplet i figur 6) ret kompliceret. Især disse mere udførlige versioner bør betragtes som farlige, da de afviger fra standardmønsteret for generisk tekst, som ofte er fyldt med grammatiske fejl.

E-mailen vist i figur 6 indeholder en besked efterfulgt af information om behandlingen af personoplysninger udført af den påståede afsender og muligheden for at "adgang til indholdet af dine data og retten til at rette, slette, begrænse behandlingsrestriktioner, ret til dataoverførsel , ret til at gøre indsigelse, og ret til at indgive en klage til tilsynsmyndigheden”. Selve beskeden kan oversættes således:

Dear Sir,

Jeg er Sylwester [redigeret] fra [redigeret]. Din virksomhed blev anbefalet til os af en forretningspartner. Angiv venligst den vedhæftede ordreliste. Oplys os også om betalingsbetingelserne.

Vi ser frem til dit svar og yderligere diskussion.

—

Venlig hilsen,

Vedhæftede filer i alle kampagner så ret ens ud (figur 7). E-mails indeholdt et vedhæftet arkiv eller ISO-fil med navnet tilbud/forespørgsel (selvfølgelig på polsk), i nogle tilfælde også ledsaget af et ordrenummer. Den fil indeholdt en AceCryptor-eksekverbar fil, der pakkede ud og startede Rescoms.

Baseret på malwarens adfærd antager vi, at målet med disse kampagner var at få e-mail- og browser-legitimationsoplysninger og dermed få indledende adgang til de målrettede virksomheder. Selvom det er ukendt, om legitimationsoplysningerne blev indsamlet for den gruppe, der udførte disse angreb, eller om de stjålne legitimationsoplysninger senere ville blive solgt til andre trusselsaktører, er det sikkert, at et vellykket kompromis åbner mulighed for yderligere angreb, især fra, i øjeblikket populære, ransomware-angreb.

Det er vigtigt at oplyse, at Rescoms RAT kan købes; derfor bruger mange trusselsaktører det i deres operationer. Disse kampagner er ikke kun forbundet med målligheder, vedhæftede filers struktur, e-mail-tekst eller tricks og teknikker, der bruges til at bedrage potentielle ofre, men også af nogle mindre indlysende egenskaber. I selve malwaren var vi i stand til at finde artefakter (f.eks. licens-id'et for Rescoms), der binder disse kampagner sammen, hvilket afslører, at mange af disse angreb blev udført af én trusselaktør.

Kampagner i Slovakiet, Bulgarien og Serbien

I de samme tidsperioder som kampagnerne i Polen registrerede ESET-telemetri også igangværende kampagner i Slovakiet, Bulgarien og Serbien. Disse kampagner var også primært målrettet lokale virksomheder, og vi kan endda finde artefakter i selve malwaren, der knytter disse kampagner til den samme trusselsaktør, som udførte kampagnerne i Polen. Det eneste væsentlige, der ændrede sig, var selvfølgelig, at sproget i spam-e-mails var egnet til de specifikke lande.

Kampagner i Spanien

Udover tidligere nævnte kampagner oplevede Spanien også en bølge af spam-e-mails med Rescoms som den sidste nyttelast. Selvom vi kan bekræfte, at mindst én af kampagnerne blev udført af samme trusselsaktør som i disse tidligere sager, fulgte andre kampagner et noget andet mønster. Desuden var selv artefakter, der var de samme i tidligere tilfælde, forskellige i disse, og derfor kan vi ikke konkludere, at kampagnerne i Spanien stammer fra det samme sted.

Konklusion

I løbet af anden halvdel af 2023 opdagede vi et skift i brugen af AceCryptor – en populær kryptor, der bruges af flere trusselsaktører til at pakke mange malware-familier. Selvom udbredelsen af nogle malware-familier som RedLine Stealer faldt, begyndte andre trusselsaktører at bruge det eller brugte det endnu mere til deres aktiviteter, og AceCryptor er stadig i gang. I disse kampagner blev AceCryptor brugt til at målrette mod flere europæiske lande og til at udtrække information eller få indledende adgang til flere virksomheder. Malware i disse angreb blev distribueret i spam-e-mails, som i nogle tilfælde var ret overbevisende; nogle gange blev spam endda sendt fra legitime, men misbrugte e-mail-konti. Fordi åbning af vedhæftede filer fra sådanne e-mails kan have alvorlige konsekvenser for dig eller din virksomhed, anbefaler vi, at du er opmærksom på, hvad du åbner, og bruger pålidelig endpoint-sikkerhedssoftware, der er i stand til at opdage malwaren.

For eventuelle forespørgsler om vores forskning offentliggjort på WeLiveSecurity, bedes du kontakte os på threatintel@eset.com.

ESET Research tilbyder private APT-efterretningsrapporter og datafeeds. For eventuelle forespørgsler om denne service, besøg ESET Threat Intelligence .

IoC'er

En omfattende liste over kompromisindikatorer (IoCs) kan findes i vores GitHub repository.

Filer

|

SHA-1 |

Filnavn |

Detektion |

Beskrivelse |

|

7D99E7AD21B54F07E857 |

PR18213.iso |

Win32/Kryptik.HVOB |

Ondsindet vedhæftning fra spamkampagne udført i Serbien i december 2023. |

|

7DB6780A1E09AEC6146E |

zapytanie.7z |

Win32/Kryptik.HUNX |

Ondsindet vedhæftning fra spamkampagne udført i Polen i september 2023. |

|

7ED3EFDA8FC446182792 |

20230904104100858.7z |

Win32/Kryptik.HUMX |

Ondsindet vedhæftning fra spamkampagne udført i Polen og Bulgarien i september 2023. |

|

9A6C731E96572399B236 |

20230904114635180.iso |

Win32/Kryptik.HUMX |

Ondsindet vedhæftning fra spamkampagne udført i Serbien i september 2023. |

|

57E4EB244F3450854E5B |

SA092300102.iso |

Win32/Kryptik.HUPK |

Ondsindet vedhæftning fra spamkampagne udført i Bulgarien i september 2023. |

|

178C054C5370E0DC9DF8 |

zamowienie_135200.7z |

Win32/Kryptik.HUMI |

Ondsindet vedhæftning fra spamkampagne udført i Polen i august 2023. |

|

394CFA4150E7D47BBDA1 |

PRV23_8401.iso |

Win32/Kryptik.HUMF |

Ondsindet vedhæftning fra spamkampagne udført i Serbien i august 2023. |

|

3734BC2D9C321604FEA1 |

BP_50C55_20230 |

Win32/Kryptik.HUMF |

Ondsindet vedhæftning fra spamkampagne udført i Bulgarien i august 2023. |

|

71076BD712C2E3BC8CA5 |

20_J402_MRO_EMS |

Win32/Rescoms.B |

Ondsindet vedhæftning fra spamkampagne udført i Slovakiet i august 2023. |

|

667133FEBA54801B0881 |

7360_37763.iso |

Win32/Rescoms.B |

Ondsindet vedhæftning fra spamkampagne udført i Bulgarien i december 2023. |

|

AF021E767E68F6CE1D20 |

zapytanie ofertowe.7z |

Win32/Kryptik.HUQF |

Ondsindet vedhæftning fra spamkampagne udført i Polen i september 2023. |

|

BB6A9FB0C5DA4972EFAB |

129550.7z |

Win32/Kryptik.HUNC |

Ondsindet vedhæftning fra spamkampagne udført i Polen i september 2023. |

|

D2FF84892F3A4E4436BE |

Zamowienie_ andre.7z |

Win32/Kryptik.HUOZ |

Ondsindet vedhæftning fra spamkampagne udført i Polen i september 2023. |

|

DB87AA88F358D9517EEB |

20030703_S1002.iso |

Win32/Kryptik.HUNI |

Ondsindet vedhæftning fra spamkampagne udført i Serbien i september 2023. |

|

EF2106A0A40BB5C1A74A |

Zamowienie_830.iso |

Win32/Kryptik.HVOB |

Ondsindet vedhæftning fra spamkampagne udført i Polen i december 2023. |

|

FAD97EC6447A699179B0 |

lista zamówień i szczegółowe zdjęcia.arj |

Win32/Kryptik.HUPK |

Ondsindet vedhæftning fra spamkampagne udført i Polen i september 2023. |

|

FB8F64D2FEC152D2D135 |

Pedido.iso |

Win32/Kryptik.HUMF |

Ondsindet vedhæftning fra spamkampagne udført i Spanien i august 2023. |

MITRE ATT&CK teknikker

Dette bord er bygget vha udgave 14 af MITER ATT&CK-rammerne.

|

Taktik |

ID |

Navn |

Beskrivelse |

|

Rekognoscering |

Indsaml offerets identitetsoplysninger: E-mail-adresser |

E-mailadresser og kontaktoplysninger (enten købt eller indsamlet fra offentligt tilgængelige kilder) blev brugt i phishing-kampagner for at målrette mod virksomheder på tværs af flere lande. |

|

|

Ressourceudvikling |

Kompromiskonti: E-mailkonti |

Angribere brugte kompromitterede e-mail-konti til at sende phishing-e-mails i spamkampagner for at øge spam-e-mails troværdighed. |

|

|

Få egenskaber: Malware |

Angribere købte og brugte AceCryptor og Rescoms til phishing-kampagner. |

||

|

Indledende adgang |

Phishing |

Angribere brugte phishing-beskeder med ondsindede vedhæftede filer til at kompromittere computere og stjæle information fra virksomheder i flere europæiske lande. |

|

|

Phishing: Spearphishing-vedhæftet fil |

Angribere brugte spearphishing-meddelelser til at kompromittere computere og stjæle information fra virksomheder i flere europæiske lande. |

||

|

Udførelse |

Brugerudførelse: Ondsindet fil |

Angribere stolede på, at brugere åbnede og lancerede ondsindede filer med malware pakket af AceCryptor. |

|

|

Adgang til legitimationsoplysninger |

Oplysninger fra adgangskodelagre: Oplysninger fra webbrowsere |

Angribere forsøgte at stjæle legitimationsoplysninger fra browsere og e-mail-klienter. |

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.welivesecurity.com/en/eset-research/rescoms-rides-waves-acecryptor-spam/

- :er

- :ikke

- :hvor

- 000

- 1

- 13

- 14

- 17

- 2016

- 2023

- 23

- 26 %

- 32

- 36

- 7

- 700

- 8

- 9

- a

- I stand

- Om

- misbrugt

- adgang

- ledsaget

- Ifølge

- Konti

- tværs

- aktiviteter

- aktivitet

- aktører

- adresser

- rådgive

- påvirket

- Efter

- Alle

- påståede

- næsten

- allerede

- også

- am

- an

- ,

- Andre

- En anden

- enhver

- fra hinanden

- APT

- Arkiv

- ER

- omkring

- AS

- antage

- At

- Angreb

- Forsøg på

- AUGUST

- til rådighed

- gennemsnit

- opmærksom på

- B2B

- baseret

- BE

- blev

- fordi

- været

- adfærd

- bag

- blokeret

- købte

- browser

- browsere

- bygget

- Bulgarien

- virksomhed

- virksomheder

- men

- by

- Caas

- Kampagne

- Kampagner

- CAN

- kan ikke

- kapaciteter

- gennemføres

- tilfælde

- tilfælde

- forårsagede

- vis

- kæde

- lave om

- ændret

- Ændringer

- valg

- kunder

- tættere

- KOM

- kombination

- Virksomheder

- selskab

- sammenligne

- sammenligning

- klage

- omfattende

- kompromis

- Kompromitteret

- computere

- konkluderer

- Bekræfte

- tilsluttet

- Konsekvenser

- betragtes

- kontakt

- indeholdt

- indeholder

- indhold

- fortsatte

- modsætning

- kunne

- lande

- land

- Kursus

- KREDENTIAL

- Legitimationsoplysninger

- Troværdighed

- troværdig

- For øjeblikket

- dagligt

- Dangerous

- data

- december

- Afvis

- falde

- opdage

- opdaget

- afvige

- DID

- forskellige

- drøftet

- diskussion

- distribueret

- Domæner

- færdig

- fordoble

- dramatisk

- droppet

- grund

- i løbet af

- e

- hver

- Egypten

- otte

- enten

- Uddybe

- emails

- medarbejdere

- Endpoint

- Endpoint sikkerhed

- især

- europæisk

- Europæiske lande

- Endog

- eksempel

- udførelse

- eksisterende

- erfarne

- forklaring

- ekstrakt

- Faktisk

- familier

- familie

- langt

- færre

- Figur

- File (Felt)

- Filer

- endelige

- Finde

- Fornavn

- flag

- efterfulgt

- efter

- Til

- Videresend

- fundet

- Framework

- fra

- yderligere

- Endvidere

- Gevinst

- indsamlede

- mål

- gå

- større

- størst

- gruppe

- havde

- Halvdelen

- hånd

- ske

- skete

- Have

- Hits

- Hvordan

- HTTPS

- hundrede

- i

- ID

- Identity

- if

- billede

- vigtigt

- in

- Herunder

- Incorporated

- Forøg

- øget

- stigende

- indikationer

- Indikatorer

- informere

- oplysninger

- initial

- Forespørgsler

- indvendig

- Intelligens

- ind

- involverede

- ISO

- IT

- selv

- jpeg

- lige

- holde

- kendt

- Sprog

- senere

- lanceret

- lancering

- føre

- mindst

- legitim

- mindre

- brev

- Licens

- ligesom

- GRÆNSE

- linjer

- Liste

- lokale

- Se

- kiggede

- Lav

- hovedsageligt

- Flertal

- lave

- ondsindet

- malware

- mange

- massive

- nævnte

- nævne

- besked

- beskeder

- Mexico

- måske

- fejl

- mere

- mest

- Mest Populære

- for det meste

- flytning

- glidende gennemsnit

- meget

- flere

- navn

- Som hedder

- navne

- aldrig

- bemærkelsesværdigt

- nummer

- observere

- opnå

- Obvious

- of

- Tilbud

- tit

- on

- ONE

- igangværende

- kun

- åbent

- åbning

- åbner

- drift

- Produktion

- or

- ordrer

- stammer

- Andet

- vores

- ud

- i løbet af

- Pack

- pakket

- side

- særlig

- partner

- Adgangskode

- Mønster

- betaling

- Mennesker

- periode

- perioder

- personale

- peru

- Phishing

- Place

- plato

- Platon Data Intelligence

- PlatoData

- Vær venlig

- punkter

- Polen

- polsk

- Populær

- muligheder

- Muligheden

- mulig

- potentiale

- prævalens

- fremherskende

- forhindret

- tidligere

- tidligere

- private

- forarbejdning

- Produkter

- fremtrædende

- egenskaber

- beskyttet

- give

- offentligt

- offentliggjort

- helt

- citere

- rejse

- ransomware

- Ransomware angreb

- ROTTE

- Raw

- grund

- rimelige

- anbefales

- Rød

- Røde flag

- redacted

- hilsen

- registreret

- pålidelig

- Rapporter

- forskning

- svar

- restriktioner

- resulterer

- afslørende

- gået igennem

- forlystelser

- højre

- s

- samme

- så

- Søg

- Anden

- sikkerhed

- set

- send

- afsender

- afsendelse

- sendt

- september

- Serbien

- tjeneste

- Tjenester

- svær

- skifte

- bør

- Vis

- viser

- vist

- signifikant

- betydeligt

- signering

- lignende

- enklere

- siden

- Siden 2016

- Sir

- So

- Software

- solgt

- nogle

- sommetider

- noget

- Kilder

- Spanien

- spam

- specifikke

- spike

- spikes

- Spredning

- standard

- påbegyndt

- Tilstand

- statistik

- Stadig

- stjålet

- Stands

- stoppet

- opbevaret

- forhandler

- stærk

- struktur

- emne

- vellykket

- sådan

- pludselige

- egnede

- bølge

- bord

- mål

- målrettet

- rettet mod

- mål

- teknik

- teknikker

- tiere

- vilkår

- tekst

- end

- at

- deres

- Them

- Der.

- Disse

- de

- ting

- denne

- dem

- selvom?

- trussel

- trusselsaktører

- Dermed

- TIE

- tid

- tidslinje

- til

- sammen

- I alt

- overførsel

- Tendenser

- forsøgte

- tredobling

- Türkiye

- to

- Ukraine

- Ukrainer

- Uventet

- enestående

- ukendt

- us

- Brug

- brug

- anvendte

- brugere

- ved brug af

- sædvanlig

- Vast

- versioner

- meget

- Victim

- ofre

- Besøg

- var

- bølger

- Vej..

- we

- web

- GODT

- Kendt

- var

- Hvad

- hvornår

- hvorvidt

- som

- mens

- WHO

- hvis

- bredde

- Wild

- med

- uden

- ord

- verdensplan

- værd

- ville

- år

- Du

- Din

- zephyrnet