1NTT Research, Sunnyvale, USA

2Zentrum für Quantentechnologien, National University of Singapore, Singapur

Findest du dieses Paper interessant oder möchtest du darüber diskutieren? Scite oder hinterlasse einen Kommentar zu SciRate.

Abstrakt

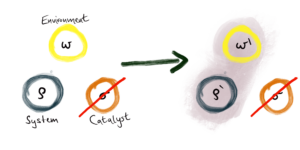

Die Sicherheit eines Speichergeräts vor einem manipulierenden Angreifer ist ein gut untersuchtes Thema in der klassischen Kryptographie. Solche Modelle ermöglichen einem Angreifer Black-Box-Zugriff, und das Ziel besteht darin, die gespeicherte Nachricht zu schützen oder das Protokoll abzubrechen, wenn es zu Manipulationen kommt.

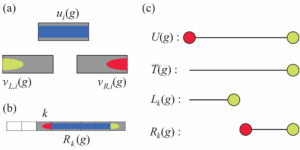

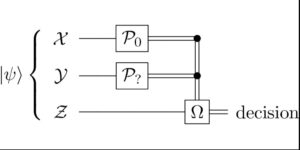

In dieser Arbeit erweitern wir den Umfang der Theorie der Manipulationserkennungscodes gegen einen Gegner mit Quantenfähigkeiten. Wir betrachten Kodierungs- und Dekodierungsschemata, die zum Kodieren einer $k$-Qubit-Quantennachricht $vert mrangle$ verwendet werden, um ein $n$-Qubit-Quantencodewort $vert {psi_m} rangle$ zu erhalten. Ein Quantencodewort $vert {psi_m} rangle$ kann über ein einheitliches $U$ aus einer bekannten manipulierenden einheitlichen Familie $mathcal{U}_{mathsf{Adv}}$ (wirkt auf $mathbb{C}^{2 ^n}$).

Zunächst beginnen wir mit der allgemeinen Untersuchung von $textit{Quantenmanipulationserkennungscodes}$, die erkennen, ob Manipulationen durch die Aktion eines einheitlichen Operators verursacht wurden. Falls keine Manipulation vorliegt, möchten wir die ursprüngliche Nachricht ausgeben. Wir zeigen, dass Quantenmanipulationserkennungscodes für jede Familie einheitlicher Operatoren $mathcal{U}_{mathsf{Adv}}$ existieren, sodass $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ für eine Konstante $alpha in (0,1/6)$; vorausgesetzt, dass einheitliche Operatoren nicht zu nahe am Identitätsoperator liegen. Die von uns erstellten Quantenmanipulationserkennungscodes können als Quantenvarianten der von Jafargholi und Wichs [’15] untersuchten $textit{klassischen Manipulationserkennungscodes}$ betrachtet werden, von denen bekannt ist, dass sie unter ähnlichen Einschränkungen existieren.

Darüber hinaus zeigen wir, dass, wenn der Nachrichtensatz $mathcal{M}$ klassisch ist, eine solche Konstruktion als $textit{nicht-formbarer Code}$ gegen jeden $mathcal{U}_{mathsf{Adv}}$ realisiert werden kann mit einer Größe bis zu $2^{2^{alpha n}}$.

► BibTeX-Daten

► Referenzen

[1] Zahra Jafargholi und Daniel Wichs. „Manipulationserkennung und kontinuierliche, nicht verformbare Codes“. In Yevgeniy Dodis und Jesper Buus Nielsen, Herausgeber, Theory of Cryptography. Seiten 451–480. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] M. Cheraghchi und V. Guruswami. „Kapazität nicht verformbarer Codes“. IEEE Transactions on Information Theory 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

[3] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi und Daniel Wichs. „Effiziente, nicht verformbare Codes und Schlüsselableitung für Manipulationsschaltkreise mit mehreren Größen“. In Phong Q. Nguyen und Elisabeth Oswald, Herausgeber, Advances in Cryptology – EUROCRYPT 2014. Seiten 111–128. Berlin, Heidelberg (2014). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró und Daniel Wichs. „Erkennung algebraischer Manipulation mit Anwendungen für robuste Geheimnisfreigabe und Fuzzy-Extraktoren“. In Nigel Smart, Herausgeber, Advances in Cryptology – EUROCRYPT 2008. Seiten 471–488. Berlin, Heidelberg (2008). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Ronald Cramer, Carles Padró und Chaoping Xing. „Optimale algebraische Manipulationserkennungscodes im Konstantfehlermodell“. In Yevgeniy Dodis und Jesper Buus Nielsen, Herausgeber, Theory of Cryptography. Seiten 481–501. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Peter W. Shor. „Schema zur Reduzierung der Dekohärenz im Quantencomputerspeicher“. Physische Überprüfung A 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

[7] Ein Robert Calderbank und Peter W. Shor. „Es gibt gute Codes zur Quantenfehlerkorrektur.“ Physical Review A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[8] Daniel Gottesmann. „Stabilisatorcodes und Quantenfehlerkorrektur“. Doktorarbeit. Caltech. (1997). URL: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] A. Yu. Kitaev. „Fehlertolerante Quantenberechnung von Anyons“. Annalen der Physik 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Andrew M. Steane. „Fehlerkorrekturcodes in der Quantentheorie“. Physical Review Letters 77, 793 (1996).

https://doi.org/ 10.1103/PhysRevLett.77.793

[11] Gorjan Alagic und Christian Majenz. „Quantenunformbarkeit und Authentifizierung“. In Jonathan Katz und Hovav Shacham, Herausgeber, Advances in Cryptology – CRYPTO 2017. Seiten 310–341. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Andris Ambainis, Jan Bouda und Andreas Winter. „Nicht verformbare Verschlüsselung von Quanteninformationen“. Journal of Mathematical Physics 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[13] A. Broadbent und Sébastien Lord. „Nicht klonbare Quantenverschlüsselung über zufällige Orakel“. IACR Cryptol. ePrint Arch. 2019, 257 (2019).

https: // doi.org/ 10.4230 / LIPIcs.TQC.2020.4

[14] Daniel Gottesmann. „Nicht klonbare Verschlüsselung“. Quanteninfo. Berechnen. 3, 581–602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

[15] Stefan Dziembowski, Krzysztof Pietrzak und Daniel Wichs. „Nicht verformbare Codes“. J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[16] Mihir Bellare, David Cash und Rachel Miller. „Kryptographie sicher vor Angriffen und Manipulationen mit verwandten Schlüsseln“. In Dong Hoon Lee und Xiaoyun Wang, Herausgeber, Advances in Cryptology – ASIACRYPT 2011. Seiten 486–503. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

[17] Mihir Bellare und David Cash. „Pseudozufällige Funktionen und Permutationen sind nachweislich sicher vor Angriffen mit verwandten Schlüsseln.“ In Tal Rabin, Herausgeber, Advances in Cryptology – CRYPTO 2010. Seiten 666–684. Berlin, Heidelberg (2010). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Mihir Bellare und Tadayoshi Kohno. „Eine theoretische Behandlung verwandter Schlüsselangriffe: Rka-prps, rka-prfs und Anwendungen“. In Eli Biham, Herausgeber, Advances in Cryptology – EUROCRYPT 2003. Seiten 491–506. Berlin, Heidelberg (2003). Springer Berlin Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[19] Mihir Bellare, Kenneth G. Paterson und Susan Thomson. „Rka-Sicherheit jenseits der linearen Barriere: IBE, Verschlüsselung und Signaturen“. In Xiaoyun Wang und Kazue Sako, Herausgeber, Advances in Cryptology – ASIACRYPT 2012. Seiten 331–348. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Sebastian Faust, Krzysztof Pietrzak und Daniele Venturi. „Manipulationssichere Schaltkreise: Wie man Leckage gegen Manipulationssicherheit eintauscht“. In Luca Aceto, Monika Henzinger und Jiří Sgall, Herausgeber, Automata, Languages and Programming. Seiten 391–402. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali und Tal Rabin. „Algorithmische tamper-proof (atp) Sicherheit: Theoretische Grundlagen zur Sicherheit gegen Hardware-Manipulation“. In Moni Naor, Herausgeberin, Theorie der Kryptographie. Seiten 258–277. Berlin, Heidelberg (2004). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Vipul Goyal, Adam O’Neill und Vanishree Rao. „Sichere Hash-Funktionen mit korrelierten Eingaben“. In Yuval Ishai, Herausgeber, Theorie der Kryptographie. Seiten 182–200. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Yuval Ishai, Manoj Prabhakaran, Amit Sahai und David Wagner. „Private Circuits II: Geheimnisse in manipulierbaren Schaltkreisen bewahren“. In Serge Vaudenay, Herausgeber, Advances in Cryptology – EUROCRYPT 2006. Seiten 308–327. Berlin, Heidelberg (2006). Springer Berlin Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

[24] Yael Tauman Kalai, Bhavana Kanukurthi und Amit Sahai. „Kryptographie mit manipulierbarem und undichtem Speicher“. In Phillip Rogaway, Herausgeber, Advances in Cryptology – CRYPTO 2011. Seiten 373–390. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Krzysztof Pietrzak. „Subraum lwe“. In Ronald Cramer, Herausgeber, Theory of Cryptography. Seiten 548–563. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Thiago Bergamaschi. „Pauli-Manipulationserkennungscodes und Anwendungen zur Quantenkommunikation über gegnerische Kanäle“ (2023). Verfügbar unter https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Divesh Aggarwal, Naresh Goud Boddu und Rahul Jain. „Quantensichere, nicht verformbare Codes im Split-State-Modell“. IEEE-Transaktionen zur Informationstheorie (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

[28] Roman Werschynin. „Einführung in die nicht-asymptotische Analyse von Zufallsmatrizen“ (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Yinzheng Gu. „Momente zufälliger Matrizen und Weingartenfunktion“ (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Don Weingarten. „Asymptotisches Verhalten von Gruppenintegralen im Grenzfall unendlichen Rangs“. Journal of Mathematical Physics 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[31] Benoît Collins. „Momente und Kumulanten polynomialer Zufallsvariablen auf Unitärgruppen, dem Itzykson-Zuber-Integral und der freien Wahrscheinlichkeit“. International Mathematics Research Notices 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

[32] Benoı̂t Collins und Piotr Śniady. „Integration im Hinblick auf das Haar-Maß für einheitliche, orthogonale und symplektische Gruppen“. Communications in Mathematical Physics 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

[33] Naresh Goud Boddu, Vipul Goyal, Rahul Jain und João Ribeiro. „Split-State Non-formable Codes and Secret Sharing Schemes für Quantennachrichten“ (2023). arXiv:2308.06466.

arXiv: 2308.06466

Zitiert von

[1] Thiago Bergamaschi, „Pauli Manipulation Detection Codes and Applications to Quantum Communication over Adversarial Channels“, arXiv: 2304.06269, (2023).

Die obigen Zitate stammen von SAO / NASA ADS (Zuletzt erfolgreich aktualisiert am 2023, 11:08:15 Uhr). Die Liste ist möglicherweise unvollständig, da nicht alle Verlage geeignete und vollständige Zitationsdaten bereitstellen.

Konnte nicht abrufen Crossref zitiert von Daten während des letzten Versuchs 2023-11-08 15:27:21: Von Crossref konnten keine zitierten Daten für 10.22331 / q-2023-11-08-1178 abgerufen werden. Dies ist normal, wenn der DOI kürzlich registriert wurde.

Dieses Papier ist in Quantum unter dem veröffentlicht Creative Commons Namensnennung 4.0 International (CC BY 4.0) Lizenz. Das Copyright verbleibt bei den ursprünglichen Copyright-Inhabern wie den Autoren oder deren Institutionen.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :hast

- :Ist

- :nicht

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- oben

- ABSTRACT

- Zugang

- ACM

- Schauspielkunst

- Action

- Marcus

- Vorschüsse

- widersprüchlich

- Zugehörigkeiten

- gegen

- Aggarwal

- Ziel

- Alle

- ebenfalls

- an

- Analyse

- und

- Martin

- jedem

- Anwendungen

- SIND

- AS

- At

- Anschläge

- Versuch

- Authentifizierung

- Autor

- Autoren

- verfügbar

- Barriere

- BE

- war

- Verhalten

- Berlin

- Beyond

- Break

- by

- CAN

- Fähigkeiten

- Häuser

- Bargeld

- verursacht

- Kanäle

- Menu

- Codes

- Kommentar

- Unterhaus

- Kommunikation

- Kommunikation

- abschließen

- Berechnung

- Computer

- Geht davon

- betrachtet

- konstante

- konstruieren

- Baugewerbe

- kontinuierlich

- Urheberrecht

- könnte

- Krypto

- Geheimschrift

- CSS

- Matthias

- technische Daten

- Christian

- Decoding

- entdecken

- Entdeckung

- Gerät

- diskutieren

- Don

- im

- Herausgeber

- Redakteure

- Verschlüsselung

- Fehler

- existieren

- erweitern

- Familie

- Aussichten für

- Foundations

- Frei

- für

- Funktion

- Funktionen

- Allgemeines

- ABSICHT

- Gruppe an

- Hardware

- Harvard

- Hash-

- Inhaber

- Ultraschall

- Hilfe

- HTTPS

- Identitätsschutz

- IEEE

- if

- ii

- in

- Unendlich

- Info

- Information

- initiieren

- Institutionen

- Integral

- interessant

- International

- Januar

- JavaScript

- jonathan

- Zeitschrift

- Aufbewahrung

- kenneth

- bekannt

- Sprachen

- Nachname

- Verlassen

- Lee

- Bibliothek

- Lizenz

- Gefällt mir

- LIMIT

- Liste

- Manipulation

- mathematisch

- Mathematik

- Kann..

- messen

- Memory

- Nachricht

- Nachrichten

- Müller

- Modell

- für

- Monat

- Mukherjee

- National

- Nguyen

- nicht

- normal

- Nov

- erhalten

- of

- on

- XNUMXh geöffnet

- Operator

- Betreiber

- or

- Orakel

- Original

- Möglichkeiten für das Ausgangssignal:

- übrig

- Seiten

- Papier

- Jürgen

- phd

- physikalisch

- Physik

- Plato

- Datenintelligenz von Plato

- PlatoData

- Programmierung

- Risiken zu minimieren

- Protokoll

- nachweislich

- die

- vorausgesetzt

- veröffentlicht

- Herausgeber

- Verlag

- Publishing

- Quant

- Quantencomputer

- Quantenfehlerkorrektur

- Quanteninformation

- zufällig

- Rang

- realisiert

- kürzlich

- Reduzierung

- Referenzen

- eingetragen

- bleibt bestehen

- Forschungsprojekte

- Umwelt und Kunden

- Einschränkungen

- Überprüfen

- ROBERT

- robust

- Römer

- Regelungen

- Umfang

- Die Geheime

- Verbindung

- Sicherheitdienst

- kompensieren

- ,,teilen"

- Kurz

- erklären

- Unterschriften

- ähnlich

- Singapur

- Größe

- smart

- einige

- stefan

- Lagerung

- gelagert

- sucht

- Studie

- Erfolgreich

- so

- geeignet

- Susan

- manipulationssicher

- Technologies

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- theoretisch

- Theorie

- Dort.

- These

- fehlen uns die Worte.

- Titel

- zu

- auch

- Thema

- Handel

- Transaktionen

- Behandlungen

- für

- Universität

- aktualisiert

- URL

- benutzt

- Volumen

- W

- wollen

- wurde

- we

- wann

- welche

- Winter

- mit

- Arbeiten

- würde

- Jahr

- Zephyrnet