1University of Maryland

2Texas A & M Universität

3Universität Edinburgh und IOHK

4Portland State University

5University of Edinburgh

Findest du dieses Paper interessant oder möchtest du darüber diskutieren? Scite oder hinterlasse einen Kommentar zu SciRate.

Abstrakt

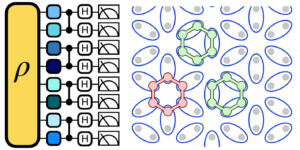

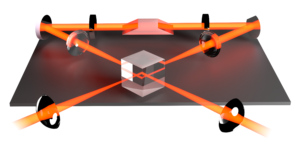

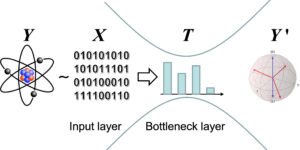

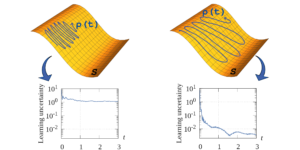

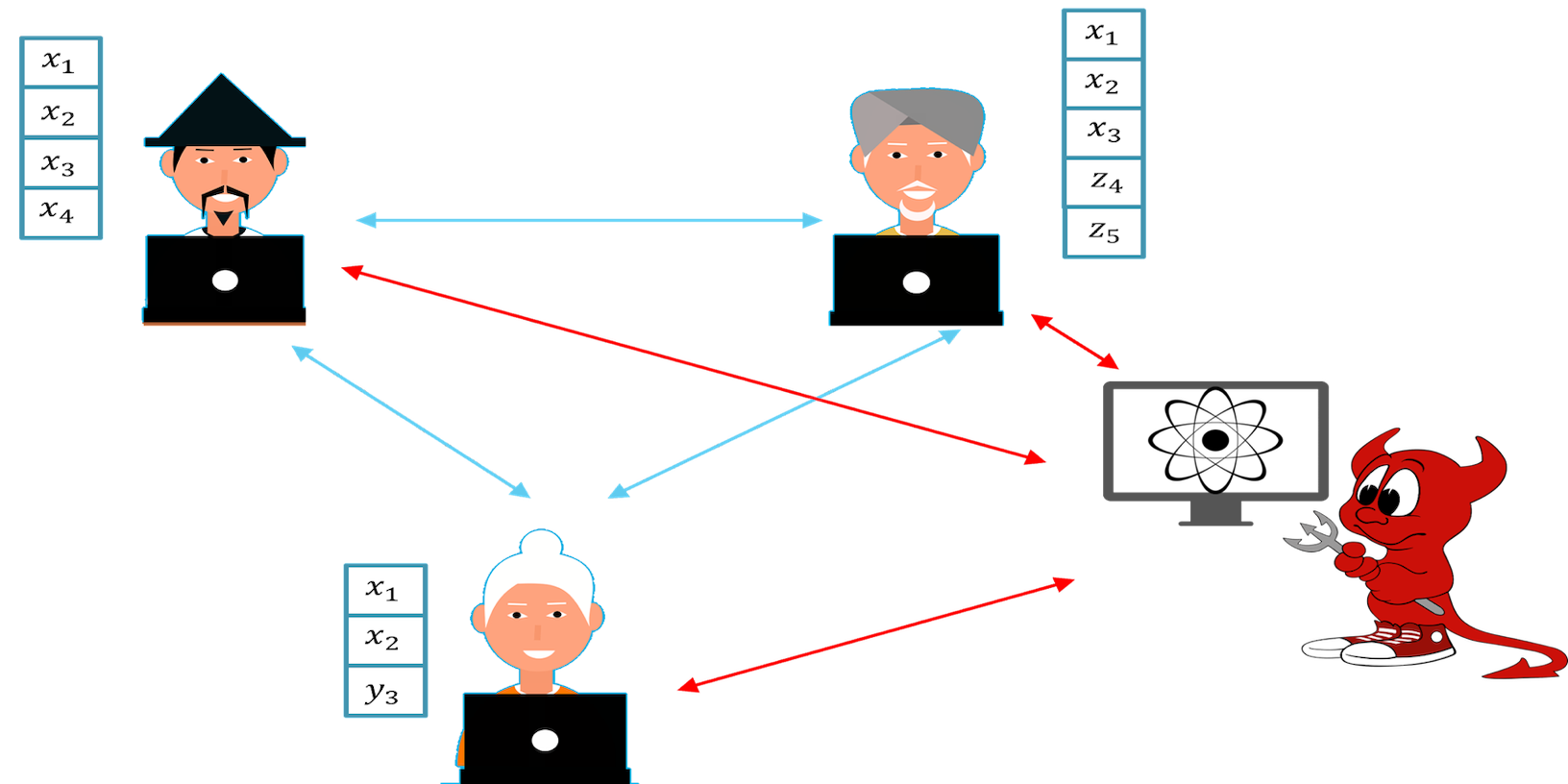

Ein Proof of Work (PoW) ist ein wichtiges kryptografisches Konstrukt, das es einer Partei ermöglicht, andere davon zu überzeugen, dass sie sich Mühe gegeben haben, eine Rechenaufgabe zu lösen. Seine Hauptwirkung lag wohl in der Entwicklung von Kryptowährungen wie Bitcoin und dem zugrunde liegenden Blockchain-Protokoll, das in den letzten Jahren aufgrund seines Potenzials für verschiedene Anwendungen sowie zur Lösung grundlegender Fragen des verteilten Rechnens in neuartigen Bedrohungsmodellen große Aufmerksamkeit erhalten hat. PoWs ermöglichen die Verknüpfung von Blöcken in der Blockchain-Datenstruktur, und daher ist das interessierende Problem die Machbarkeit, eine Sequenz (Kette) solcher Beweise zu erhalten. In dieser Arbeit untersuchen wir die Schwierigkeit, eine solche Kette von PoWs im Vergleich zu Quantenstrategien zu finden. Wir beweisen, dass sich das Chain of PoWs-Problem auf ein Problem reduziert, das wir Bernoulli-Suche mit mehreren Lösungen nennen, für das wir seine Quantenabfragekomplexität ermitteln. Tatsächlich ist dies eine Erweiterung eines Schwellwert-Direktprodukt-Theorems auf ein unstrukturiertes Suchproblem für den durchschnittlichen Fall. Unser Beweis, der zu aktiven jüngsten Bemühungen beiträgt, vereinfacht und verallgemeinert die Aufzeichnungstechnik von Zhandry (Crypto'19). Als Anwendung betrachten wir die formale Behandlung der Sicherheit des Kerns des Bitcoin-Konsensprotokolls, des Bitcoin-Backbones (Eurocrypt'15), gegen Quantengegner, während ehrliche Parteien klassisch sind und zeigen, dass die Sicherheit des Protokolls unter einem Quantenanalog des gilt klassische Annahme der „ehrlichen Mehrheit“. Unsere Analyse zeigt, dass die Sicherheit des Bitcoin-Backbones garantiert ist, vorausgesetzt, die Anzahl der kontradiktorischen Quantenabfragen ist begrenzt, sodass jede Quantenabfrage $O(p^{-1/2})$ im Vergleich zu klassischen Abfragen wert ist, wobei $p$ der Erfolg ist Wahrscheinlichkeit einer einzelnen klassischen Abfrage an die zugrunde liegende Hash-Funktion des Protokolls. Etwas überraschend stimmt die Wartezeit für eine sichere Abwicklung bei Quantengegnern mit der sicheren Abwicklungszeit im klassischen Fall überein.

Populäre Zusammenfassung

In unserem Artikel untersuchen wir, wie dieses mathematische Problem, die Kette von PoWs, von einem Quantengegner gelöst werden kann, und geben Grenzen für ihre Fähigkeiten an. Basierend auf diesem Ergebnis betrachten wir die Sicherheit des Bitcoin-Backbone-Protokolls (eine mathematische Abstraktion, die die Schlüsselelemente des Bitcoin-Protokolls erfasst) in einer Umgebung, in der alle ehrlichen Parteien klassisch sind und es einen einzigen Quantengegner gibt (der alle Quanten kontrolliert). Rechenressourcen der böswilligen Parteien). Unsere Analyse zeigt, dass die Sicherheit aufrechterhalten werden könnte, wenn die gesamte klassische Rechenleistung der ehrlichen Parteien in Bezug auf Abfragen/Operationen eine sehr große (aber konstante) Zahl größer ist als die gegnerische Quantenrechenleistung. Dies ist ein erster Schritt zur vollständigen Analyse von Bitcoin im Quantenzeitalter, wenn alle Parteien über Quantencomputerfähigkeiten verfügen würden.

► BibTeX-Daten

► Referenzen

[1] Cynthia Dwork und Moni Naor. „Preisgestaltung durch Verarbeitung oder Bekämpfung von Junk-Mail“. In Advances in Cryptology – CRYPTO '92, 12. jährliche internationale Kryptologiekonferenz, Santa Barbara, Kalifornien, USA, 16.–20. August 1992, Proceedings. Band 740 der Lecture Notes in Computer Science, Seiten 139–147. Springer (1992).

https://doi.org/10.1007/3-540-48071-4_10

[2] Satoshi Nakamoto. „Bitcoin-Open-Source-Implementierung der p2p-Währung“. (2009). http://p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[3] Juan A. Garay, Aggelos Kiayias und Nikos Leonardos. „Das Bitcoin-Backbone-Protokoll: Analyse und Anwendungen“. In Elisabeth Oswald und Marc Fischlin, Herausgeber, Advances in Cryptology – EUROCRYPT 2015. Seiten 281–310. Berlin, Heidelberg (2015). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_10

[4] Rafael Pass, Lior Seeman und Abhi Shelat. „Analyse des Blockchain-Protokolls in asynchronen Netzwerken“. In Jean-Sébastien Coron und Jesper Buus Nielsen, Herausgeber, Advances in Cryptology – EUROCRYPT 2017. Volume 10211 of Lecture Notes in Computer Science. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

[5] Juan Garay, Aggelos Kiayias und Nikos Leonardos. „Das Bitcoin-Backbone-Protokoll mit Ketten unterschiedlicher Schwierigkeit“. In Jonathan Katz und Hovav Shacham, Herausgeber, Advances in Cryptology – CRYPTO 2017. Seiten 291–323. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63688-7_10

[6] Christian Badertscher, Ueli Maurer, Daniel Tschudi und Vassilis Zikas. „Bitcoin als Transaktionsbuch: Eine zusammensetzbare Behandlung“. In Jonathan Katz und Hovav Shacham, Herausgeber, Advances in Cryptology – CRYPTO 2017. Seiten 324–356. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63688-7_11

[7] Mihir Bellare und Phillip Rogaway. „Zufällige Orakel sind praktisch: Ein Paradigma für den Entwurf effizienter Protokolle“. In CCS '93. Seiten 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596

[8] Peter W. Shor. "Polynomzeitalgorithmen zur Primfaktorzerlegung und diskreten Logarithmen auf einem Quantencomputer". SIAM J. Comput. 26, 1484–1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

[9] Marc Kaplan, Gaëtan Leurent, Anthony Leverrier und María Naya-Plasencia. "Symmetrische Kryptosysteme durch Quantenperiodenfindung brechen". In Matthew Robshaw und Jonathan Katz, Herausgeber, Advances in Cryptology – CRYPTO 2016. Seiten 207–237. Berlin, Heidelberg (2016). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-53008-5_8

[10] Thomas Santoli und Christian Schaffner. "Verwenden von Simons Algorithmus zum Angriff auf kryptografische Primitive mit symmetrischen Schlüsseln". Quantum Information and Computation 17, 65–78 (2017).

https: / / doi.org/ 10.26421 / qic17.1-2-4

[11] Jeroen van de Graaf. „Auf dem Weg zu einer formalen Definition von Sicherheit für Quantenprotokolle“. Doktorarbeit. Universität von Montréal. KÖNNEN (1998).

[12] John Watrous. „Zero-Knowledge gegen Quantenangriffe“. In Proceedings of the Thirty-Eightth Annual ACM Symposium on Theory of Computing. Seite 296–305. STOC '06New York, NY, USA (2006). Verband für Rechenmaschinen.

https: / / doi.org/ 10.1145 / 1132516.1132560

[13] Dominique Unruh. „Quantenbeweise des Wissens“. In David Pointcheval und Thomas Johansson, Herausgeber, Advances in Cryptology – EUROCRYPT 2012. Seiten 135–152. Berlin, Heidelberg (2012). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-29011-4_10

[14] Sean Hallgren, Adam Smith und Fang Song. „Klassische kryptografische Protokolle in einer Quantenwelt“. In Phillip Rogaway, Herausgeber, Advances in Cryptology – CRYPTO 2011. Seiten 411–428. Berlin, Heidelberg (2011). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_23

[15] Gorjan Alagic, Tommaso Gagliardoni und Christian Majenz. „Unfälschbare Quantenverschlüsselung“. In Jesper Buus Nielsen und Vincent Rijmen, Herausgeber, Advances in Cryptology – EUROCRYPT 2018. Seiten 489–519. Cham (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-78372-7_16

[16] Dan Boneh und Mark Zhandry. „Quantensichere Nachrichtenauthentifizierungscodes“. In Thomas Johansson und Phong Q. Nguyen, Herausgeber, Advances in Cryptology – EUROCRYPT 2013. Seiten 592–608. Berlin, Heidelberg (2013). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-38348-9_35

[17] Dan Boneh, Özgür Dagdelen, Marc Fischlin, Anja Lehmann, Christian Schaffner und Mark Zhandry. „Zufällige Orakel in einer Quantenwelt“. In Dong Hoon Lee und Xiaoyun Wang, Herausgeber, Advances in Cryptology – ASIACRYPT 2011. Seiten 41–69. Berlin, Heidelberg (2011). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-25385-0_3

[18] Markus Zhandry. "Wie man Quantenabfragen aufzeichnet, und Anwendungen zur Quantenundifferenzierbarkeit". In Alexandra Boldyreva und Daniele Micciancio, Herausgeber, Advances in Cryptology – CRYPTO 2019. Seiten 239–268. Cham (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_9

[19] Troy Lee und Jérémie Roland. "Ein starker direkter Produktsatz für die Komplexität von Quantenabfragen". Rechenkomplexität 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

[20] Gorjan Alagic, Christian Majenz, Alexander Russell und Fang Song. „Quantensichere Nachrichtenauthentifizierung durch Blind-Unfälschbarkeit“. In Fortschritte in der Kryptologie – EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

[21] Yassine Hamoudi und Frédéric Magniez. "Quanten-Zeit-Raum-Kompromiss zum Finden mehrerer Kollisionspaare". In Min-Hsiu Hsieh, Herausgeber, 16th Conference on the Theory of Quantum Computation, Communication and Cryptography (TQC 2021). Band 197 der Leibniz International Proceedings in Informatics (LIPIcs), Seiten 1:1–1:21. Dagstuhl, Deutschland (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https: // doi.org/ 10.4230 / LIPIcs.TQC.2021.1

[22] Qipeng Liu und Mark Zhandry. "Über das Auffinden von Quantenmultikollisionen". In Yuval Ishai und Vincent Rijmen, Herausgeber, Advances in Cryptology – EUROCRYPT 2019. Seiten 189–218. Cham (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-17659-4_7

[23] Falk Unger. "Eine probabilistische Ungleichung mit Anwendungen zum Schwellwert von Sätzen über direkte Produkte". 2009 50. jährliches IEEE-Symposium über Grundlagen der Informatik. Seiten 221–229. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.62

[24] H. Klauck, R. de Wolf und R. Špalek. "Quanten- und klassische starke direkte Produkttheoreme und optimale Zeit-Raum-Kompromisse". 2013 IEEE 54th Annual Symposium on Foundations of Computer Science. Seiten 12–21. Los Alamitos, CA, USA (2004). IEEE Computergesellschaft.

https: / / doi.org/ 10.1109 / FOCS.2004.52

[25] Alexander A. Scherstow. "Starke direkte Produkttheoreme für Quantenkommunikation und Abfragekomplexität". SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661

[26] Robert Beals, Harry Buhrman, Richard Cleve, Michele Mosca und Ronald de Wolf. „Quantenuntergrenzen durch Polynome“. J. ACM 48, 778–797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097

[27] Andris Ambainis. "Untere Quantengrenzen durch Quantenargumente". J. Comput. Syst. Wissenschaft. 64, 750–767 (2002).

https: / / doi.org/ 10.1006 / jcss.2002.1826

[28] Christof Salka. „Der Quantensuchalgorithmus von Grover ist optimal“. Phys. Rev. A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

[29] Michel Boyer, Gilles Brassard, Peter Hoyer und Alain Tapp. „Enge Grenzen der Quantensuche“. Fortschritte der Physik 46, 493–505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[30] Andris Ambainis, Robert Spalek und Ronald de Wolf. "Eine neue Quanten-Untergrenzenmethode mit Anwendungen für direkte Produkttheoreme und Zeit-Raum-Kompromisse". Algorithmica 55, 422–461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

[31] Andris Ambainis. "Eine neue Quanten-Untergrenzenmethode mit einer Anwendung auf einen starken direkten Produktsatz für die Quantensuche". Theory of Computing 6, 1–25 (2010).

https: / / doi.org/ 10.4086 / toc.2010.v006a001

[32] Juan A. Garay, Aggelos Kiayias, Nikos Leonardos und Giorgos Panagiotakos. „Bootstrapping der Blockchain, mit Konsensanträgen und schnellem PKI-Setup“. In Michel Abdalla und Ricardo Dahab, Herausgeber, Public-Key Cryptography – PKC 2018. Seiten 465–495. Cham (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-76581-5_16

[33] Juan A. Garay, Aggelos Kiayias und Giorgos Panagiotakos. „Iterierte Suchprobleme und Blockchain-Sicherheit unter falsifizierbaren Annahmen“. Cryptology ePrint Archive, Report 2019/315 (2019). https:///eprint.iacr.org/2019/315.

https: // eprint.iacr.org/ 2019/315

[34] Ittay Eyal und Emin Gün Sirer. „Mehrheit reicht nicht: Bitcoin-Mining ist verwundbar“. In Nicolas Christin und Reihaneh Safavi-Naini, Herausgeber, Financial Cryptography and Data Security – 18th International Conference, FC 2014, Christ Church, Barbados, 3.–7. März 2014, Revised Selected Papers. Band 8437 der Lecture Notes in Computer Science, Seiten 436–454. Springer (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

[35] Divesh Aggarwal, Gavin Brennen, Troy Lee, Miklos Santha und Marco Tomamichel. „Quantenangriffe auf Bitcoin und wie man sich davor schützt“. Hauptbuch 3 (2018).

https:///doi.org/10.5195/ledger.2018.127

[36] Troy Lee, Maharshi Ray und Miklos Santha. „Strategien für Quantenrennen“. In Avrim Blum, Herausgeber, 10. Innovations in Theoretical Computer Science Conference (ITCS 2019). Band 124 der Leibniz International Proceedings in Informatics (LIPIcs), Seiten 51:1–51:21. Dagstuhl, Deutschland (2018). Schloss Dagstuhl–Leibniz-Zentrum für Informatik.

https: // doi.org/ 10.4230 / LIPIcs.ITCS.2019.51

[37] Oder Sattath. „Zur Unsicherheit des Quanten-Bitcoin-Mining“. Int. J.Inf. Sicher. 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

[38] Andrea Coladangelo und Or Sattath. „Eine Quantengeldlösung für das Blockchain-Skalierbarkeitsproblem“. Quantum 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

[39] Markus Zhandry. „Wie man Quantenzufallsfunktionen konstruiert“. 2012 IEEE 53rd Annual Symposium on Foundations of Computer Science. Seiten 679–687. (2012).

https: / / doi.org/ 10.1109 / FOCS.2012.37

[40] Markus Zhandry. „Sichere identitätsbasierte Verschlüsselung im Quanten-Zufallsorakel-Modell“. In Reihaneh Safavi-Naini und Ran Canetti, Herausgeber, Advances in Cryptology – CRYPTO 2012. Seiten 758–775. Berlin, Heidelberg (2012). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-32009-5_44

[41] Fang Song und Aaram Yun. „Quantensicherheit von NMAC und verwandten Konstruktionen – PRF-Domänenerweiterung gegen Quantenangriffe“. In Jonathan Katz und Hovav Shacham, Herausgeber, Advances in Cryptology – CRYPTO 2017 – 37th Annual International Cryptology Conference, Santa Barbara, CA, USA, 20.–24. August 2017, Tagungsband, Teil II. Band 10402 der Lecture Notes in Computer Science, Seiten 283–309. Springer (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

[42] Edward Eaton und Fang Song. „Existential-unfälschbare Signaturen im Quanten-Random-Orakel-Modell stark fälschungssicher machen“. In Salman Beigi und Robert König, Herausgeber, 10th Conference on the Theory of Quantum Computation, Communication and Cryptography, TQC 2015, 20.-22. Mai 2015, Brüssel, Belgien. Band 44 von LIPIcs, Seiten 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https: // doi.org/ 10.4230 / LIPIcs.TQC.2015.147

[43] Dominique Unruh. „Nicht-interaktive Zero-Knowledge-Beweise im Quanten-Zufallsorakel-Modell“. In Elisabeth Oswald und Marc Fischlin, Herausgeber, Advances in Cryptology – EUROCRYPT 2015. Seiten 755–784. Berlin, Heidelberg (2015). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_25

[44] Andreas Hülsing, Joost Rijneveld und Fang Song. „Minderung von Multi-Target-Angriffen in Hash-basierten Signaturen“. In Proceedings, Part I, of the 19th IACR International Conference on Public-Key Cryptography – PKC 2016 – Volume 9614. Seiten 387–416. Berlin, Heidelberg (2016). Springer Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

[45] Marko Balogh, Edward Eaton und Fang Song. "Quantenkollisionsfindung in ungleichförmigen Zufallsfunktionen". In Tanja Lange und Rainer Steinwandt, Herausgeber, Post-Quantum Cryptography. Seiten 467–486. Cham (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-79063-3_22

[46] Ben Hamlin und Fang Song. „Quantensicherheit von Hash-Funktionen und Eigentumserhaltung von iteriertem Hashing“. In Jintai Ding und Rainer Steinwandt, Herausgeber, Post-Quantum Cryptography. Seiten 329–349. Cham (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-25510-7_18

[47] Dennis Hofheinz, Kathrin Hövelmanns und Eike Kiltz. "Eine modulare Analyse der Fujisaki-Okamoto-Transformation". In Yael Kalai und Leonid Reyzin, Herausgeber, Theory of Cryptography. Seiten 341–371. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-70500-2_12

[48] Tsunekazu Saito, Keita Xagawa und Takashi Yamakawa. "Stark sicherer Schlüsselkapselungsmechanismus im Quanten-Zufallsorakelmodell". In Jesper Buus Nielsen und Vincent Rijmen, Herausgeber, Advances in Cryptology – EUROCRYPT 2018. Seiten 520–551. Cham (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-78372-7_17

[49] Andris Ambainis, Mike Hamburg und Dominique Unruh. „Quantensicherheitsbeweise mit halbklassischen Orakeln“. In Alexandra Boldyreva und Daniele Micciancio, Herausgeber, Advances in Cryptology – CRYPTO 2019. Seiten 269–295. Cham (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_10

[50] Qipeng Liu und Mark Zhandry. „Überdenken des Post-Quanten-Fiat-Shamir“. In Alexandra Boldyreva und Daniele Micciancio, Herausgeber, Advances in Cryptology – CRYPTO 2019. Seiten 326–355. Cham (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_12

[51] Jelle Don, Serge Fehr, Christian Majenz und Christian Schaffner. „Sicherheit der Fiat-Shamir-Transformation im Quanten-Random-Orakel-Modell“. In Alexandra Boldyreva und Daniele Micciancio, Herausgeber, Advances in Cryptology – CRYPTO 2019. Seiten 356–383. Cham (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_13

[52] Veronika Kuchta, Amin Sakzad, Damien Stehle, Ron Steinfeld und Shi-Feng Sun. „Measure-Rewind-Measure: Strengere Quanten-Zufalls-Orakel-Modellbeweise für Einweg-Versteck- und cca-Sicherheit“. In Annual International Conference on the Theory and Applications of Cryptographic Techniques. Seiten 703–728. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

[53] Kai-Min Chung, Siyao Guo, Qipeng Liu und Luowen Qian. "Enge Quanten-Zeit-Raum-Kompromisse für die Funktionsinversion". Im Jahr 2020 IEEE 61st Annual Symposium on Foundations of Computer Science (FOCS). Seiten 673–684. IEEE (2020).

https:///doi.org/10.1109/FOCS46700.2020.00068

[54] Shuichi Katsumata, Kris Kwiatkowski, Federico Pintore und Thomas Prest. "Skalierbare Chiffretext-Komprimierungstechniken für Post-Quantum-Kems und ihre Anwendungen". In International Conference on the Theory and Application of Cryptology and Information Security. Seiten 289–320. Springer (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

[55] Jan Czajkowski. „Quantenununterscheidbarkeit von sha-3“. Cryptology ePrint Archive, Bericht 2021/192 (2021). https:///ia.cr/2021/192.

https:///ia.cr/2021/192

[56] Kai-Min Chung, Serge Fehr, Yu-Hsuan Huang und Tai-Ning Liao. "Über die Technik des komprimierten Orakels und die Post-Quanten-Sicherheit von Beweisen für sequentielle Arbeit". In Anne Canteaut und François-Xavier Standaert, Herausgeber, Advances in Cryptology – EUROCRYPT 2021. Seiten 598–629. Cham (2021). Springer International Publishing.

https://doi.org/10.1007/978-3-030-77886-6_21

[57] Jeremiah Blocki, Seunghoon Lee und Samson Zhou. „Über die Sicherheit von Beweisen sequentieller Arbeit in einer Post-Quanten-Welt“. In Stefano Tessaro, Herausgeber, 2nd Conference on Information-Theoretic Cryptography (ITC 2021). Band 199 der Leibniz International Proceedings in Informatics (LIPIcs), Seiten 22:1–22:27. Dagstuhl, Deutschland (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

[58] Dominique Unruh. „Komprimierte Permutationsorakel (und die Kollisionsresistenz von Schwamm/Sha3)“. Cryptology ePrint Archive, Report 2021/062 (2021). https:///eprint.iacr.org/2021/062.

https: // eprint.iacr.org/ 2021/062

[59] Alexandru Cojocaru, Juan Garay, Aggelos Kiayias, Fang Song und Petros Wallden. „Das Bitcoin-Backbone-Protokoll gegen Quantengegner“. Cryptology ePrint Archive, Paper 2019/1150 (2019). https:///eprint.iacr.org/2019/1150.

https: // eprint.iacr.org/ 2019/1150

[60] Ran Canetti. "Sicherheit und Zusammensetzung von kryptografischen Mehrparteienprotokollen". J. Cryptology 13, 143–202 (2000).

https://doi.org/ 10.1007/s001459910006

[61] Ran Canetti. "Universell zusammensetzbare Sicherheit: Ein neues Paradigma für kryptografische Protokolle". Im 42. jährlichen Symposium über Grundlagen der Informatik, FOCS 2001, 14.-17. Oktober 2001, Las Vegas, Nevada, USA. Seiten 136–145. IEEE Computer Society (2001).

https: / / doi.org/ 10.1109 / SFCS.2001.959888

Zitiert von

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener und Salvador E. Venegas-Andraca, „ Quantenresistenz in Blockchain-Netzwerken“, arXiv: 2106.06640, (2021).

[2] Robert R. Nerem und Daya R. Gaur, „Bedingungen für vorteilhaftes Quanten-Bitcoin-Mining“, arXiv: 2110.00878, (2021).

Die obigen Zitate stammen von SAO / NASA ADS (Zuletzt erfolgreich aktualisiert am 2023, 03:09:15 Uhr). Die Liste ist möglicherweise unvollständig, da nicht alle Verlage geeignete und vollständige Zitationsdaten bereitstellen.

Konnte nicht abrufen Crossref zitiert von Daten während des letzten Versuchs 2023-03-09 15:10:29: Von Crossref konnten keine zitierten Daten für 10.22331 / q-2023-03-09-944 abgerufen werden. Dies ist normal, wenn der DOI kürzlich registriert wurde.

Dieses Papier ist in Quantum unter dem veröffentlicht Creative Commons Namensnennung 4.0 International (CC BY 4.0) Lizenz. Das Copyright verbleibt bei den ursprünglichen Copyright-Inhabern wie den Autoren oder deren Institutionen.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://quantum-journal.org/papers/q-2023-03-09-944/

- :Ist

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- Fähigkeit

- oben

- ABSTRACT

- Zugang

- ACM

- aktiv

- Marcus

- Vorschüsse

- widersprüchlich

- Zugehörigkeiten

- gegen

- Aggarwal

- Udo

- Algorithmus

- Algorithmen

- Alle

- Analyse

- und

- jährlich

- Heinrich

- Anwendung

- Anwendungen

- Archiv

- SIND

- Argumente

- AS

- Verein

- Annahme

- Attacke

- Anschläge

- Aufmerksamkeit

- AUGUST

- Authentifizierung

- Autor

- Autoren

- Backbone (Rückgrat)

- Barbados

- basierend

- BE

- Belgien

- Bitcoin

- Bitcoin Bergbau

- Blockchain

- Blockchain-Daten

- Blockchain-Netzwerke

- Blockchain-Skalierbarkeit

- Blockchain-Sicherheit

- blockketten

- Blockiert

- Bound

- Break

- Brüssel

- by

- CA

- Kalifornien

- rufen Sie uns an!

- CAN

- Fähigkeiten

- Capturing

- Häuser

- Kette

- Ketten

- Übernehmen

- Kirche

- Einstufung

- CO

- Kommentar

- Unterhaus

- Kommunikation

- abschließen

- Komplexität

- Berechnung

- Rechenleistung

- Computer

- Computerwissenschaften

- Computer

- Computing

- konzept

- Bedingungen

- Konferenz

- Konsens

- konstante

- konstruieren

- Regelung

- überzeugen

- Urheberrecht

- Kernbereich

- Kosten

- könnte

- Krypto

- Kryptowährungen

- kryptographisch

- Geheimschrift

- Währung

- Matthias

- technische Daten

- Datensicherheit

- Datenstruktur

- Christian

- zeigen

- hängt

- Entwerfen

- Geräte

- Diego

- Schwierigkeit

- Direkt

- diskutieren

- verteilt

- Verteiltes rechnen

- Domain

- im

- e

- jeder

- Herausgeber

- Ludwig

- bewirken

- effektiv

- effizient

- Anstrengung

- Bemühungen

- Elemente

- Emin Gün Sirer

- ermöglichen

- ermöglichen

- Verschlüsselung

- genug

- Era

- etablieren

- Erkundet

- Erweiterung

- FAST

- fc

- Federico

- Revolution

- Suche nach

- Vorname

- Aussichten für

- formal

- Foundations

- für

- voller

- Funktion

- Funktionen

- fundamental

- Deutschland

- bekommen

- Gilles

- mehr

- garantiert

- Harvard

- Hash-

- Hashing

- Haben

- Inhaber

- hält

- Ultraschall

- Hilfe

- http

- HTTPS

- i

- IEEE

- Impact der HXNUMXO Observatorien

- Implementierung

- wichtig

- in

- In anderen

- zeigt

- Information

- Informationssicherheit

- Innovationen

- Institutionen

- Interesse

- interessant

- International

- Inversion

- investiert

- IT

- SEINE

- Januar

- JavaScript

- Peter

- Zeitschrift

- Wesentliche

- Wissen

- bekannt

- König

- grosse

- LAS

- Las Vegas

- Nachname

- Verlassen

- Lesen

- Ledger

- Lee

- Lizenz

- Linking

- Liste

- die

- Maschinen

- Main

- Dur

- Mehrheit

- Making

- viele

- März

- Marco

- Kennzeichen

- mathematisch

- max-width

- Mechanismus

- Nachricht

- Methode

- Bergbau

- Modell

- für

- modulare

- Geld

- Monat

- vor allem warme

- mehrere

- Nakamoto

- Netzwerke

- NEVADA

- Neu

- Nguyen

- Nicolas

- normal

- Notizen

- Roman

- Anzahl

- NY

- beschaffen

- Oktober

- of

- bieten

- on

- XNUMXh geöffnet

- Open-Source-

- optimal

- Orakel

- Orakel

- Original

- Andere

- Anders

- p2p

- Seite

- Paare

- Papier

- Papiere

- Paradigma

- Teil

- Parteien

- Party

- Zeit

- Beharrlichkeit

- Jürgen

- PKI

- Plato

- Datenintelligenz von Plato

- PlatoData

- Potenzial

- PoW

- Werkzeuge

- Praktisch

- Prime

- Aufgabenstellung:

- Probleme

- Verfahren

- Verarbeitung

- produziert

- Produkt

- Beweis

- Beweise

- Risiken zu minimieren

- Protokoll

- Protokolle

- Belegen

- die

- vorausgesetzt

- veröffentlicht

- Herausgeber

- Verlag

- Publishing

- Qualität

- Quant

- Quantenalgorithmen

- Quantencomputer

- Quantencomputing

- Quanteninformation

- Fragen

- Rafael

- zufällig

- RAY

- Received

- kürzlich

- kürzlich

- Rekord

- Einspielung vor

- reduziert

- Referenzen

- eingetragen

- bezogene

- bleibt bestehen

- berichten

- Downloads

- Folge

- Belohnen

- Daniel

- ROBERT

- Roland

- RON

- s

- Safe

- Salvador

- Santa

- Satoshi

- Satoshi Nakamoto

- Skalierbarkeit

- vergrößern

- Regelungen

- SCI

- Wissenschaft

- Sean

- Suche

- Suche

- Sicherheitdienst

- ausgewählt

- Reihenfolge

- Einstellung

- Siedlung

- Setup

- sha-3

- Kurz

- erklären

- Konzerte

- siam

- Unterschriften

- signifikant

- Single

- Größe

- So

- Gesellschaft

- Lösung

- LÖSEN

- Auflösung

- einige

- etwas

- Quelle

- verbringen

- Bundesstaat

- Schritt

- Strategien

- stark

- starker

- Struktur

- Erfolg

- Erfolgreich

- so

- geeignet

- Sun

- Symposium

- nimmt

- Aufgabe

- und Aufgaben

- Techniken

- AGB

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- Sie

- theoretisch

- Bedrohung

- Schwelle

- Fester

- Zeit

- Titel

- zu

- Gesamt

- Transaktion

- Transformation

- Behandlungen

- für

- zugrunde liegen,

- aktualisiert

- URL

- USA

- verschiedene

- VEGAS

- Volumen

- Verwundbar

- W

- warten

- GUT

- Was

- Was ist

- welche

- während

- weit

- werden wir

- mit

- Wolf

- Arbeiten

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- wert

- würde

- Jahr

- Jahr

- Zephyrnet

- null-erkenntnis

- Zero-Knowledge-Beweise