Cloud-Versionen des JetBrains TeamCity-Softwareentwicklungsplattformmanagers wurden bereits auf ein neues Paar kritischer Schwachstellen aktualisiert, lokale Bereitstellungen benötigen jedoch sofortige Patches, warnte diese Woche ein Sicherheitshinweis des Anbieters.

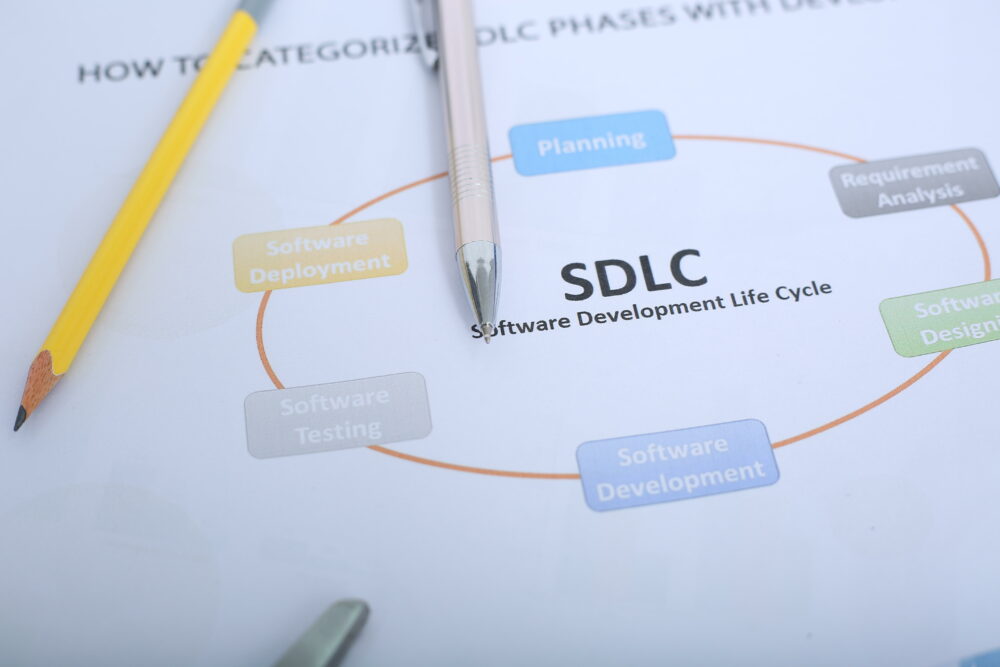

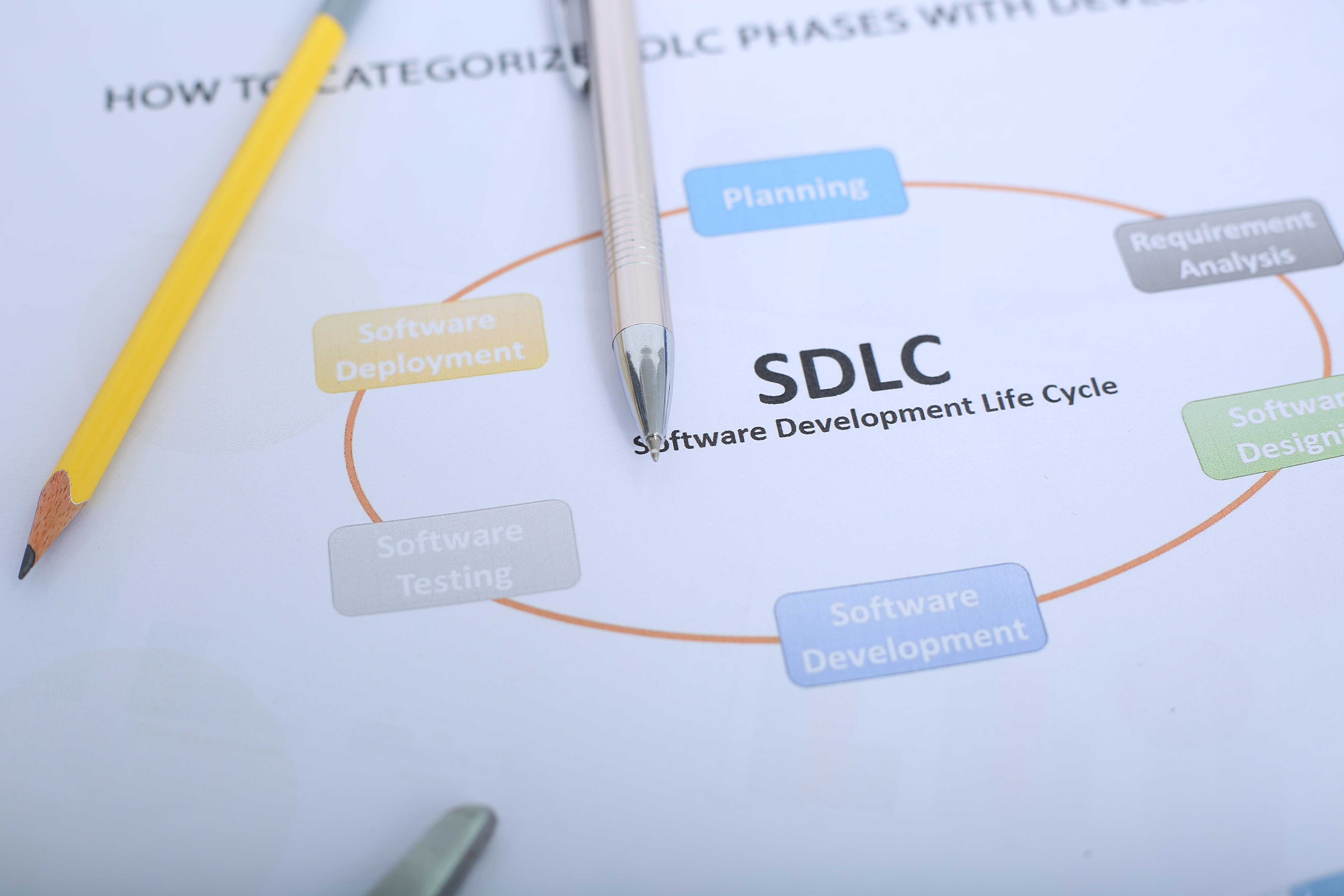

Dies ist die zweite Runde Kritische TeamCity-Schwachstellen in den letzten zwei Monaten. Die Auswirkungen könnten weitreichend sein: Die Software Development Lifecycle (SDLC)-Plattform des Unternehmens wird von 30,000 Organisationen genutzt, darunter Citibank, Nike und Ferrari.

Das TeamCity-Tool verwaltet die CI/CD-Pipeline der Softwareentwicklung, also den Prozess, mit dem Code erstellt, getestet und bereitgestellt wird. Die neuen Schwachstellen, die unter CVE-2024-27198 und CVE-2024-27199 verfolgt werden, könnten es Bedrohungsakteuren ermöglichen, die Authentifizierung zu umgehen und die Administratorkontrolle über den TeamCity-Server des Opfers zu erlangen, so a Blogbeitrag von TeamCity.

Die Mängel seien im Februar von Rapid7 gefunden und gemeldet worden, fügte das Unternehmen hinzu. Das Rapid7-Team ist bereit, in Kürze vollständige technische Details zu veröffentlichen. Daher ist es für Teams, die TeamCity-On-Premise-Versionen bis 2023.11.3 ausführen, unbedingt erforderlich, ihre Systeme zu patchen, bevor Bedrohungsakteure die Gelegenheit nutzen, teilte das Unternehmen mit.

Zusätzlich zur Veröffentlichung einer aktualisierten TeamCity-Version, 2023-11.4, bot der Anbieter ein Sicherheitspatch-Plugin für Teams an, die nicht in der Lage sind, schnell zu aktualisieren.

Die CI/CD-Umgebung ist von grundlegender Bedeutung für die Software-Lieferkette und stellt damit einen attraktiven Angriffsvektor für hochentwickelte APT-Gruppen (Advanced Persistent Threat) dar.

JetBrains TeamCity-Fehler gefährdet Software-Lieferkette

Ende 2023 schlugen Regierungen weltweit Alarm, dass die vom russischen Staat unterstützte Gruppe APT29 (auch bekannt als Nobelium, Midnight Blizzard und Cozy Bear – der Bedrohungsakteur hinter dem Jahr 2020 SolarWinds greifen an) nutzte ein ähnliches aktiv aus Sicherheitslücke in JetBrains TeamCity Dies könnte ebenfalls Cyberangriffe auf die Software-Lieferkette ermöglichen.

„Die Fähigkeit eines nicht authentifizierten Angreifers, Authentifizierungsprüfungen zu umgehen und administrative Kontrolle zu erlangen, stellt ein erhebliches Risiko nicht nur für die unmittelbare Umgebung, sondern auch für die Integrität und Sicherheit der Software dar, die über solche kompromittierten CI/CD-Pipelines entwickelt und bereitgestellt wird“, Ryan Smith , Produktleiter bei Deepfence, sagte in einer Erklärung.

Smith fügte hinzu, dass die Daten einen „bemerkenswerten Anstieg“ sowohl des Umfangs als auch der Komplexität von Cyberangriffen auf die Softwarelieferkette im Allgemeinen zeigen.

„Der jüngste JetBrains-Vorfall ist eine deutliche Erinnerung daran, wie wichtig ein schnelles Schwachstellenmanagement und proaktive Bedrohungserkennungsstrategien sind“, sagte Smith. „Durch die Förderung einer Kultur der Agilität und Widerstandsfähigkeit können Unternehmen ihre Fähigkeit verbessern, aufkommende Bedrohungen abzuwehren und ihre digitalen Vermögenswerte effektiv zu schützen.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :Ist

- :nicht

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- Fähigkeit

- Nach

- über

- aktiv

- Akteure

- hinzugefügt

- Zusatz

- Administrator

- administrativ

- advanced

- beraten

- beratend

- gegen

- Auch bekannt als:

- Alarm

- erlauben

- bereits

- ebenfalls

- an

- und

- APT

- AS

- Details

- Attacke

- Angreifer

- attraktiv

- Authentifizierung

- BE

- Denken Sie

- war

- Bevor

- hinter

- Sein

- beide

- Fehler

- Bugs

- erbaut

- aber

- by

- umgehen

- CAN

- Ringen

- Kette

- Schecks

- Citibank

- Code

- Unternehmen

- Komplexität

- Kompromittiert

- Smartgeräte App

- könnte

- kritischem

- kritisch

- KULTUR

- Cyber-Angriffe

- technische Daten

- Einsatz

- Implementierungen

- Details

- Entdeckung

- entwickelt

- Entwicklung

- digital

- Digitale Assets

- effektiv

- aufstrebenden

- zu steigern,

- Arbeitsumfeld

- Nutzung

- Februar

- Ferrari

- Mängel

- Aussichten für

- Förderung

- gefunden

- für

- voller

- fundamental

- Gewinnen

- Allgemeines

- bekommen

- Regierungen

- Gruppe an

- Gruppen

- Haben

- ganzer

- HTTPS

- unmittelbar

- Imperativ

- in

- Zwischenfall

- Einschließlich

- Integrität

- IT

- jpg

- Spät

- Lebenszyklus

- Making

- Management

- Manager

- Managed

- Mitternacht

- Monat

- Need

- Neu

- NIKE

- bemerkenswert

- of

- angeboten

- einzige

- auf zu

- Gelegenheit

- Organisationen

- Paar

- passt

- Patch

- Patchen

- Pipeline

- Plattform

- Plato

- Datenintelligenz von Plato

- PlatoData

- Plugin

- balanciert

- Posen

- Post

- Proaktives Handeln

- Prozessdefinierung

- Produkt

- schnell

- geschafft

- Konsequenzen

- kürzlich

- Release

- Loslassen

- Erinnerung

- Berichtet

- Elastizität

- Risiko

- rund

- Laufen

- russisch

- Lutz

- s

- Sicherung

- Said

- Zweite

- Sicherheitdienst

- Sicherheits-Patch

- Server

- dient

- Konzerte

- signifikant

- ähnlich

- Schmied

- Software

- Software-Entwicklung

- Software-Lieferkette

- anspruchsvoll

- stark

- Erklärung

- Strategien

- so

- liefern

- Supply Chain

- Systeme und Techniken

- Team

- Teams

- Technische

- getestet

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- fehlen uns die Worte.

- diese Woche

- Bedrohung

- Bedrohungsakteure

- Bedrohungen

- Durch

- vereiteln

- zu

- Werkzeug

- XNUMX

- nicht fähig

- für

- aktualisiert

- mehr Stunden

- benutzt

- Verkäufer

- Version

- Versionen

- Opfer

- Volumen

- Sicherheitslücken

- Verwundbarkeit

- gewarnt

- wurde

- Woche

- waren

- welche

- breit

- Das weltweit

- Zephyrnet