Benutzer können den kryptografischen Schutz von GPG nutzen, um Dateien und Daten zu sichern, die sie geheim halten möchten.

In diesem Handbuch erkläre ich die Ihnen zur Verfügung stehenden Optionen zum Verschlüsseln von Dateien mit Open-Source-Software auf einem Linux-, Mac- oder Windows-Computer. Diese digitalen Informationen können Sie dann über Distanz und Zeit zu sich selbst oder zu anderen transportieren.

Das Programm „GNU Privacy Guard“ (GPG), eine Open-Source-Version von PGP (Pretty Good Privacy), ermöglicht:

- Verschlüsselung mit einem Passwort.

- Geheime Nachrichtenübermittlung mit Public/Private-Key-Kryptographie

- Nachrichten-/Datenauthentifizierung (unter Verwendung digitaler Signaturen und Verifizierung)

- Authentifizierung mit privatem Schlüssel (in Bitcoin verwendet)

Option Eins

Option eins ist das, was ich unten demonstrieren werde. Sie können eine Datei mit einem beliebigen Passwort verschlüsseln. Jede Person mit dem Passwort kann die Datei dann entsperren (entschlüsseln), um sie anzuzeigen. Das Problem ist, wie sendet man das Passwort auf sichere Weise an jemanden? Wir sind wieder beim ursprünglichen Problem.

Option Zwei

Option zwei löst dieses Dilemma (Anleitung hier). Anstatt die Datei mit einem Passwort zu sperren, können wir sie mit dem öffentlichen Schlüssel von jemandem sperren – dieser „jemand“ ist der beabsichtigte Empfänger der Nachricht. Der öffentliche Schlüssel stammt von einem entsprechenden privaten Schlüssel, und der private Schlüssel (den nur „jemand“ hat) wird zum Entsperren (Entschlüsseln) der Nachricht verwendet. Bei dieser Methode werden niemals sensible (unverschlüsselte) Informationen gesendet. Sehr schön!

Der öffentliche Schlüssel ist etwas, das sicher über das Internet verteilt werden kann. Meins ist hier, zum Beispiel. Sie werden normalerweise an Schlüsselserver gesendet. Keyserver sind wie Knoten, die öffentliche Schlüssel speichern. Sie bewahren und synchronisieren Kopien der öffentlichen Schlüssel von Personen. Hier ist eins:

Sie können meine eingeben E-Mail und finde meinen öffentlichen Schlüssel im Ergebnis. Ich habe es auch gespeichert hier und Sie können vergleichen, was Sie auf dem Server gefunden haben.

Option Drei

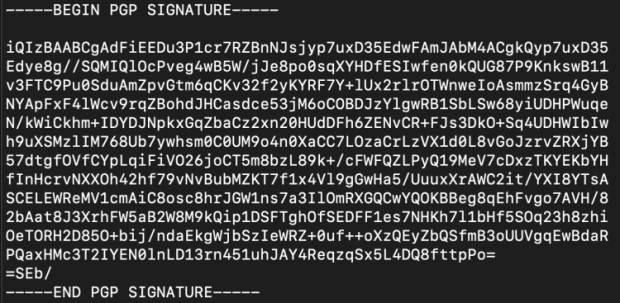

Bei Option drei geht es nicht um geheime Botschaften. Es geht darum, zu überprüfen, ob eine Nachricht während ihrer Zustellung nicht verändert wurde. Es funktioniert, indem man jemanden mit einem privaten Schlüssel hat Schild einige digitale Daten. Die Daten können ein Brief oder sogar eine Software sein. Beim Signieren wird eine digitale Signatur erstellt (eine große Anzahl, die aus dem privaten Schlüssel und den zu signierenden Daten abgeleitet wird). So sieht eine digitale Signatur aus:

Es ist eine Textdatei, die mit einem „Beginn“-Signal beginnt und mit einem „Ende“-Signal endet. Dazwischen befindet sich ein Haufen Text, der tatsächlich eine enorme Zahl codiert. Diese Zahl ergibt sich aus dem privaten Schlüssel (einer riesigen Zahl) und den Daten (die eigentlich auch immer eine Zahl sind; alle Daten sind für einen Computer Nullen und Einsen).

Jeder kann überprüfen, dass die Daten nicht geändert wurden, seit der ursprüngliche Autor sie signiert hat, indem er Folgendes nimmt:

- Öffentlicher Schlüssel

- Datum

- Signature

Die Ausgabe der Abfrage ist TRUE oder FALSE. TRUE bedeutet, dass die heruntergeladene Datei (oder Nachricht) nicht geändert wurde, seit der Entwickler sie signiert hat. Sehr cool! FALSE bedeutet, dass sich die Daten geändert haben oder die falsche Signatur angewendet wird.

Option Vier

Option vier ist wie Option drei, außer dass anstatt zu überprüfen, ob die Daten nicht modifiziert wurden, dann TRUE bedeutet, dass die Signatur durch den privaten Schlüssel erstellt wurde, der dem angebotenen öffentlichen Schlüssel zugeordnet ist. Mit anderen Worten, die Person, die unterschrieben hat, hat den privaten Schlüssel zu dem öffentlichen Schlüssel, den wir haben.

Interessanterweise ist dies alles, was Craig Wright tun müsste, um zu beweisen, dass er Satoshi Nakamoto ist. Er muss keine Münzen ausgeben.

Wir haben bereits die Adressen (ähnlich öffentlichen Schlüsseln), die Satoshi gehören. Craig kann dann mit seinem privaten Schlüssel eine Signatur für diese Adressen erstellen, kombiniert mit einer beliebigen Nachricht wie „Ich bin wirklich Satoshi, haha!“. und wir können dann die Nachricht, die Signatur und die Adresse kombinieren und ein WAHR-Ergebnis erhalten, wenn er Satoshi ist, und ein CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD-Ergebnis, wenn er es nicht ist.

Option drei und vier – der Unterschied.

Es ist eigentlich eine Frage, worauf Sie vertrauen. Wenn Sie darauf vertrauen, dass der Absender den privaten Schlüssel zu Ihrem öffentlichen Schlüssel besitzt, überprüft die Verifizierung, dass sich die Nachricht nicht geändert hat.

Wenn Sie der Beziehung zwischen privatem Schlüssel und öffentlichem Schlüssel nicht vertrauen, geht es bei der Überprüfung nicht um die Änderung der Nachricht, sondern um die Schlüsselbeziehung.

Es ist das eine oder andere für ein FALSE-Ergebnis.

Wenn Sie ein TRUE-Ergebnis erhalten, wissen Sie, dass SOWOHL die Schlüsselbeziehung gültig ist, als auch die Nachricht unverändert ist, seit die Signatur erstellt wurde.

Holen Sie sich GPG für Ihren Computer

GPG wird bereits mit Linux-Betriebssystemen geliefert. Wenn Sie das Pech haben, einen Mac oder, Gott bewahre, einen Windows-Computer zu verwenden, müssen Sie Software mit GPG herunterladen. Anweisungen zum Herunterladen und zur Verwendung auf diesen Betriebssystemen finden Sie hier.

Sie müssen keine der grafischen Komponenten der Software verwenden, alles kann von der Befehlszeile aus erledigt werden.

Dateien mit einem Passwort verschlüsseln

Erstellen Sie die geheime Datei. Dies kann eine einfache Textdatei oder eine Zip-Datei mit vielen Dateien oder eine Archivdatei (tar) sein. Je nachdem, wie sensibel die Daten sind, sollten Sie die Datei auf einem Air-Gap-Computer erstellen. Entweder ein Desktop-Computer, der ohne WiFi-Komponenten gebaut wurde und niemals per Kabel mit dem Internet verbunden ist, oder Sie können sehr günstig einen Raspberry Pi Zero v1.3 bauen Anleitung hier.

Wechseln Sie mit einem Terminal (Linux/Mac) oder CMD.exe (Windows) in Ihr Arbeitsverzeichnis dorthin, wo Sie die Datei abgelegt haben. Wenn das keinen Sinn macht, suchen Sie im Internet und in fünf Minuten können Sie lernen, wie Sie das für Ihr Betriebssystem spezifische Dateisystem navigieren (suchen Sie: „YouTube navigating file system command prompt“ und geben Sie den Namen Ihres Betriebssystems ein).

Aus dem richtigen Verzeichnis können Sie die Datei (z. B. „file.txt“) wie folgt verschlüsseln:

gpg -c Datei.txt

Das ist „gpg“, ein Leerzeichen, „-c“, ein Leerzeichen und dann der Name der Datei.

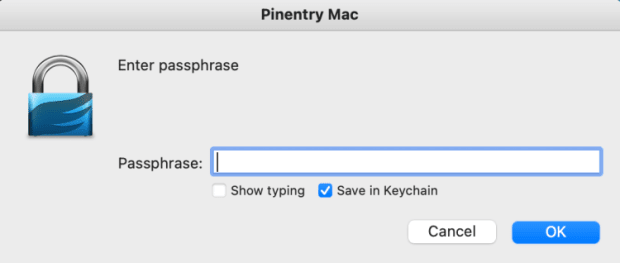

Sie werden dann nach einem Passwort gefragt. Dadurch wird die neue Datei verschlüsselt. Wenn Sie GPG Suite auf dem Mac verwenden, beachten Sie, dass „Im Schlüsselbund speichern“ standardmäßig aktiviert ist (siehe unten). Möglicherweise möchten Sie dieses Passwort nicht speichern, wenn es besonders vertraulich ist.

Unabhängig davon, welches Betriebssystem Sie verwenden, wird das Passwort 10 Minuten lang im Speicher gespeichert. Sie können es wie folgt löschen:

gpg-connect-agent reloadagent /bye

Sobald Ihre Datei verschlüsselt ist, bleibt die Originaldatei (unverschlüsselt) und eine neue Datei wird erstellt. Sie müssen entscheiden, ob Sie das Original löschen oder nicht. Der Name der neuen Datei ist derselbe wie der des Originals, aber am Ende steht ein „.gpg“. Zum Beispiel erstellt „file.txt“ eine neue Datei namens „file.txt.gpg“. Sie können die Datei dann umbenennen, wenn Sie möchten, oder Sie hätten die Datei benennen können, indem Sie dem obigen Befehl zusätzliche Optionen hinzufügen, wie folgt:

gpg -c – Ausgabe MySecretFile.txt file.txt

Hier haben wir „gpg“, ein Leerzeichen, „-c“, ein Leerzeichen, „–output“, ein Leerzeichen, den gewünschten Dateinamen, ein Leerzeichen, den Namen der Datei, die Sie verschlüsseln.

Es ist eine gute Idee, das Entschlüsseln der Datei zu üben. Dies ist ein Weg:

gpg-Datei.txt.gpg

Dies ist nur „gpg“, ein Leerzeichen und der Name der verschlüsselten Datei. Sie müssen keine Optionen angeben.

Das GPG-Programm wird erraten, was Sie meinen, und versuchen, die Datei zu entschlüsseln. Wenn Sie dies unmittelbar nach dem Verschlüsseln der Datei tun, werden Sie möglicherweise nicht zur Eingabe eines Kennworts aufgefordert, da sich das Kennwort noch (für 10 Minuten) im Speicher des Computers befindet. Andernfalls müssen Sie das Passwort eingeben (GPG nennt es eine Passphrase).

Sie werden mit dem Befehl „ls“ (Mac/Linux) oder „dir“ (Windows) feststellen, dass eine neue Datei in Ihrem Arbeitsverzeichnis ohne die Erweiterung „.gpg“ erstellt wurde. Sie können es von der Eingabeaufforderung aus lesen mit (Mac/Linux):

cat-Datei.txt

Eine andere Möglichkeit, die Datei zu entschlüsseln, ist mit diesem Befehl:

gpg -d Datei.txt.gpg

Dies ist das gleiche wie zuvor, aber auch mit einer „-d“ Option. In diesem Fall wird keine neue Datei erstellt, sondern der Inhalt der Datei auf dem Bildschirm ausgegeben.

Sie können die Datei auch entschlüsseln und den Namen der Ausgabedatei wie folgt angeben:

gpg -d –Ausgabe file.txt file.txt.gpg

Hier haben wir „gpg“, ein Leerzeichen, „-d“, das nicht unbedingt erforderlich ist, ein Leerzeichen, „–output“, ein Leerzeichen, den Namen der neuen gewünschten Datei, ein Leerzeichen und schließlich den Namen der Datei wir entschlüsseln.

Senden der verschlüsselten Datei

Sie können diese Datei jetzt auf ein USB-Laufwerk kopieren oder per E-Mail versenden. Es ist verschlüsselt. Niemand kann es lesen, solange das Passwort gut ist (lang und kompliziert genug) und nicht geknackt werden kann.

Sie können diese Nachricht an sich selbst in einem anderen Land senden, indem Sie sie in einer E-Mail oder in der Cloud speichern.

Einige dumme Leute haben ihre privaten Bitcoin-Schlüssel in einem unverschlüsselten Zustand in der Cloud gespeichert, was lächerlich riskant ist. Aber wenn die Datei mit den privaten Bitcoin-Schlüsseln mit einem starken Passwort verschlüsselt ist, ist sie sicherer. Dies gilt insbesondere, wenn es nicht „Bitcoin_Private_Keys.txt.gpg“ heißt – tun Sie das nicht!

WARNUNG: Es ist wichtig zu verstehen, dass ich Sie in keiner Weise ermutige, Ihre privaten Bitcoin-Schlüsselinformationen auf einem Computer abzulegen (Hardware-Geldbörsen wurden erstellt, damit Sie dies nie tun müssen). Was ich hier erkläre, gilt für Sonderfälle unter meiner Anleitung. Meine Schüler im Mentoring-Programm wissen, was sie tun, und verwenden nur einen Air-Gap-Computer und kennen alle potenziellen Risiken und Probleme sowie Möglichkeiten, sie zu vermeiden. Bitte geben Sie keine Seed Phrases in einen Computer ein, es sei denn, Sie sind ein Sicherheitsexperte und wissen genau, was Sie tun, und machen Sie mir keine Vorwürfe, wenn Ihr Bitcoin gestohlen wird!

Die verschlüsselte Datei kann auch an eine andere Person gesendet werden, und das Passwort kann separat gesendet werden, möglicherweise mit einem anderen Kommunikationsgerät. Dies ist der einfachere und weniger sichere Weg im Vergleich zu Option zwei, die am Anfang dieses Handbuchs erläutert wird.

Es gibt tatsächlich alle möglichen Möglichkeiten, wie Sie die Übermittlung einer geheimen Nachricht über Entfernung und Zeit hinweg konstruieren können. Wenn Sie diese Tools kennen, denken Sie gründlich und sorgfältig über alle Risiken und Szenarien nach, dann kann ein guter Plan erstellt werden. Oder ich stehe Ihnen zur Verfügung.

Viel Glück und fröhliches Bitcoining!

Dies ist ein Gastbeitrag von Arman The Parman. Die geäußerten Meinungen sind ausschließlich ihre eigenen und spiegeln nicht unbedingt die von BTC Inc oder wider Bitcoin Magazin.

- 10

- Über uns

- über

- Adresse

- Adressen

- Vorteil

- Alle

- bereits

- immer

- Ein anderer

- Archiv

- Authentifizierung

- verfügbar

- Bevor

- Anfang

- Sein

- unten

- Bitcoin

- BTC

- BTC Inc

- bauen

- Haufen

- Kabel

- Fälle

- Übernehmen

- Überprüfung

- Schecks

- Cloud

- Coins

- kombiniert

- Kommunikation

- verglichen

- Computer

- Sie

- Inhalt

- Dazugehörigen

- könnte

- Land

- Craig Wright

- erstellen

- erstellt

- schafft

- Erstellen

- kryptographisch

- technische Daten

- Lieferanten

- Abhängig

- Desktop

- Entwickler:in / Unternehmen

- Gerät

- anders

- digital

- Abstand

- verteilt

- Tut nicht

- herunterladen

- Antrieb

- im

- ermutigend

- endet

- enorm

- Enter

- insbesondere

- alles

- Beispiel

- Außer

- Experte

- zum Ausdruck gebracht

- Endlich

- gefunden

- bekommen

- gut

- GUEST

- Guest Post

- Guide

- glücklich

- mit

- hier

- Ultraschall

- Hilfe

- HTTPS

- Idee

- wichtig

- In anderen

- das

- Information

- Internet

- IT

- Wesentliche

- Tasten

- grosse

- LERNEN

- Line

- linux

- Lang

- Glück

- mac

- gemacht

- MACHT

- Materie

- Mittel

- Memory

- Messaging

- könnte

- Notwendig

- Fiber Node

- Anzahl

- angeboten

- die

- Betriebssystem

- Betriebssysteme

- Meinungen

- Option

- Optionen

- Andere

- Andernfalls

- besitzen

- Besitz

- besonders

- Passwort

- Personen

- vielleicht

- person

- Sätze

- Potenzial

- Praxis

- ziemlich

- Datenschutz

- privat

- Private Key

- Private Schlüssel

- Aufgabenstellung:

- Probleme

- Prozessdefinierung

- produziert

- Produziert

- Programm

- Risiken zu minimieren

- Sicherheit

- Öffentlichkeit

- public Key

- öffentliche Schlüssel

- reflektieren

- Beziehung

- bleiben

- falls angefordert

- Risiken

- Riskant

- Satoshi

- Satoshi Nakamoto

- Bildschirm

- Suche

- Verbindung

- Sicherheitdienst

- Samen

- Sinn

- ähnlich

- Einfacher

- da

- Software

- Löst

- einige

- Jemand,

- etwas

- Raumfahrt

- besondere

- verbringen

- Bundesstaat

- speichern

- stark

- System

- Systeme und Techniken

- Einnahme

- Terminal

- Zeit

- Werkzeuge

- Transportwesen

- Vertrauen

- Ubuntu

- verstehen

- öffnen

- USB

- -

- gewöhnlich

- Verification

- überprüfen

- Anzeigen

- Was

- WHO

- Wi-Fi

- Fenster

- ohne

- Worte

- arbeiten,

- Werk

- würde

- Null