Χρόνος διαβασματός: 5 πρακτικά

Χρόνος διαβασματός: 5 πρακτικά

Θα ήσασταν φοβισμένοι ή τουλάχιστον ανήσυχοι αν βρίσκατε μια κλήτευση στο περιφερειακό δικαστήριο των ΗΠΑ στο email σας; Οι περισσότεροι άνθρωποι σίγουρα θα το έκαναν. Αυτό ακριβώς μετρούσαν οι κακόβουλοι επιτιθέμενοι όταν διεξήγαγαν αυτήν τη μαζική επίθεση από IP που βασίζονται στη Ρωσία με εξελιγμένο και πανούργο ωφέλιμο φόρτο ransomware.

Κοινωνική μηχανική: η πλαστή εξουσία προκαλεί πραγματικό φόβο

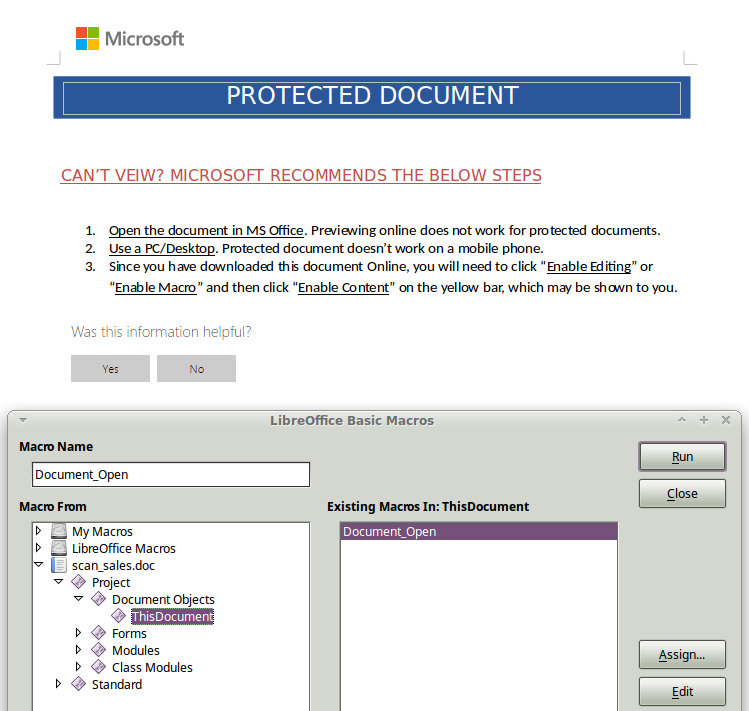

3582 χρήστες έγιναν στόχος αυτού του κακόβουλου email που ήταν μεταμφιεσμένο σε κλήτευση «Περιφερειακό Δικαστήριο των Ηνωμένων Πολιτειών».

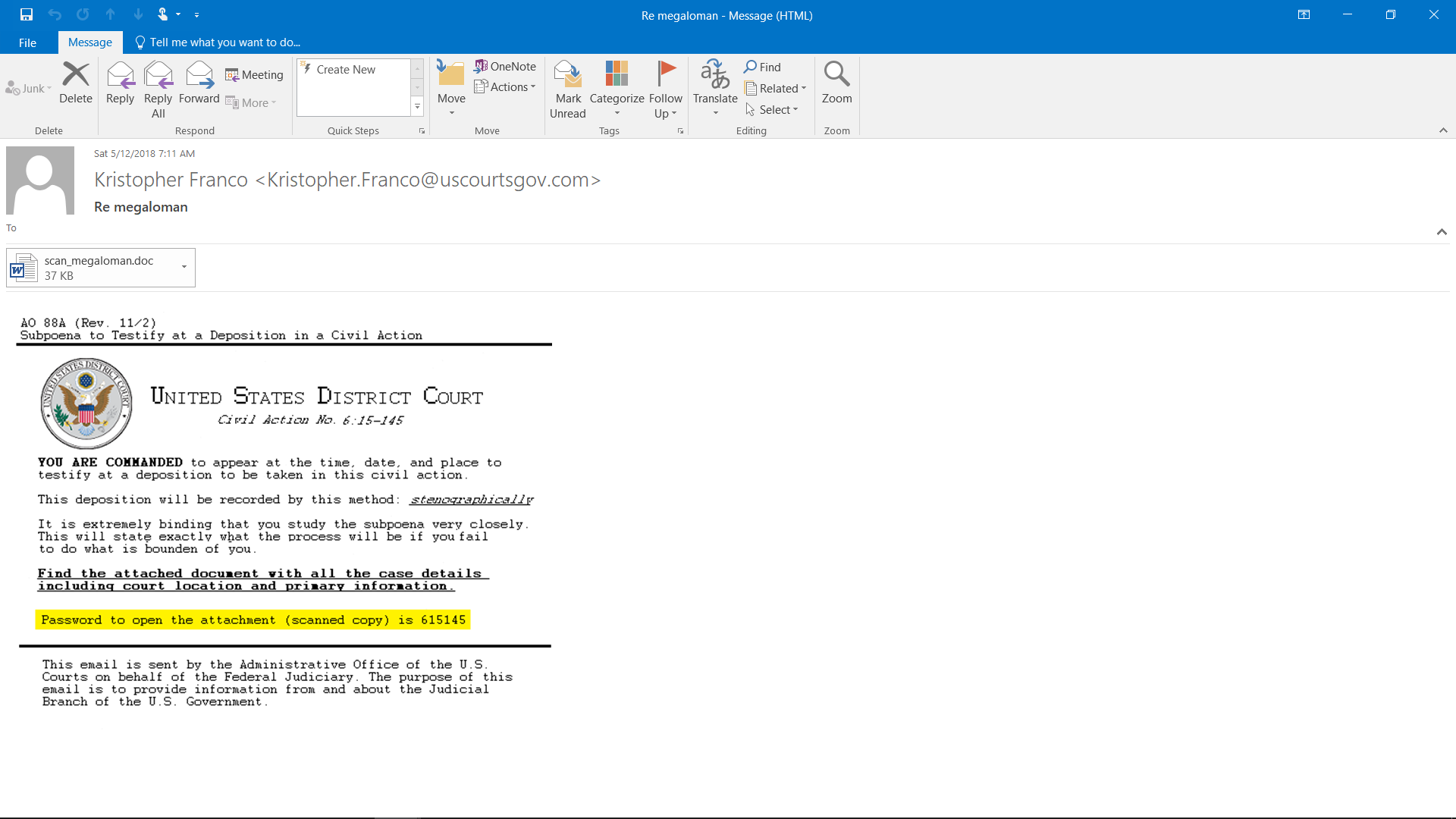

Όπως μπορείτε να δείτε, το ηλεκτρονικό ταχυδρομείο αποτελείται από ένα σωρό κόλπα κοινωνικής μηχανικής για να πειστούν οι χρήστες να ανοίξουν το κακόβουλο συνημμένο. Κυρίως, οι δράστες προσπαθούν να παίξουν με τις συναισθηματικές χορδές του φόβου, της εξουσίας και της περιέργειας για να χειραγωγήσουν τα θύματα. Η εγκατάσταση αυτής της συναισθηματικής διέγερσης κατάστασης στο μυαλό των δεκτών έχει στόχο να καταστείλει την ικανότητά τους για κριτική σκέψη και να τους κάνει να ενεργούν βιαστικά.

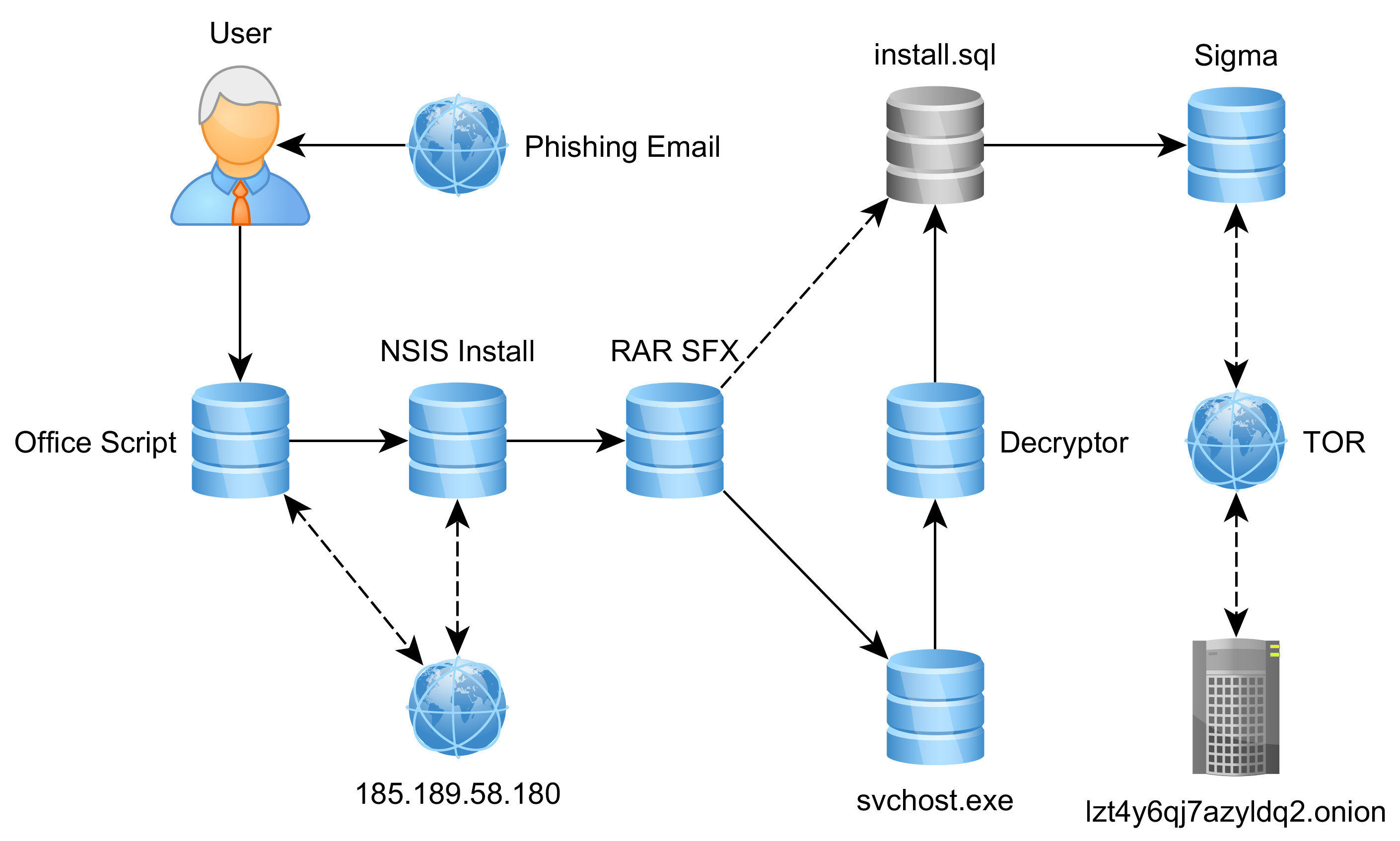

Επίσης, η διεύθυνση email του αποστολέα είναι “uscourtgove.com”, το οποίο, φυσικά, είναι ψεύτικο αλλά προσθέτει μεγαλύτερη αξιοπιστία στο email. Η ύπαρξη του κωδικού πρόσβασης για το συνημμένο ενισχύει τη γεύση της σταθερότητας της αλληλογραφίας. Το θέμα του email είναι "megaloman" και το συνημμένο έγγραφο ονομάζεται "scan.megaloman.doc" και αυτή η αντιστοίχιση προσθέτει επίσης μερικές μικρές πινελιές αξιοπιστίας. Και το να απειλείς το θύμα με ευθύνη εάν «αποτύχει να το κάνει γιατί είναι δεσμευμένο σε σένα» (και ο μόνος τρόπος για να το μάθεις αυτό είναι να ανοίξεις το αρχείο στο συνημμένο) είναι το κερασάκι στην τούρτα.

Αυτό το χειραγωγικό κοκτέιλ ανατίναξης είναι ένα ισχυρό εργαλείο για να βοηθήσει τους δράστες να πάρουν αυτό που θέλουν. Έτσι, ο κίνδυνος για πολλούς ανθρώπους να πέσουν θύματα αυτής της απάτης είναι πολύ υψηλός.

Τώρα ας δούμε τι θα συμβεί εάν ένας χρήστης ανοίξει το αρχείο στο συνημμένο.

Το κακόβουλο λογισμικό: πρώτα κρύβεται και μετά χτυπά

Φυσικά, δεν έχει τίποτα κοινό με την κλήτευση. Στην πραγματικότητα, όπως Comodo Threat Research Labs Οι αναλυτές ανακάλυψαν ότι πρόκειται για μια νέα παραλλαγή του πονηρού και εξελιγμένου ransomware Sigma που θα κρυπτογραφεί αρχεία στο μολυσμένο μηχάνημα και θα εκβιάζει τα λύτρα για να τα αποκρυπτογραφήσει.

Πώς λειτουργεί το Sigma ransomware:

Το ιδιαίτερο σε αυτή τη νέα παραλλαγή του Sigma είναι ότι ζητά από τον χρήστη να εισάγει τον κωδικό πρόσβασης. Χμ… κωδικός πρόσβασης για κακόβουλο λογισμικό; Μπορεί να ακούγεται παράξενο, στην πραγματικότητα έχει τον ξεκάθαρο σκοπό: περισσότερη σύγχυση του κακόβουλου λογισμικού από τον εντοπισμό.

Αλλά ακόμα κι αν ο χρήστης εισάγει τον κωδικό πρόσβασης, το αρχείο δεν θα εκτελεστεί αμέσως. Εάν οι μακροεντολές είναι απενεργοποιημένες στο μηχάνημα του θύματος, ζητά πειστικά να τις απενεργοποιήσει. Προσέξτε, πώς αυτή η απαίτηση ταιριάζει σε ολόκληρη τη στρατηγική των επιτιθέμενων: αν είναι μήνυμα από το δικαστήριο, σίγουρα μπορεί να είναι ένα προστατευμένο έγγραφο, σωστά;

Αλλά στην πραγματικότητα το αρχείο περιλαμβάνει ένα κακόβουλο VBScript που πρέπει να εκτελεστεί για να ξεκινήσει η εγκατάσταση του κακόβουλου λογισμικού στον υπολογιστή του θύματος. Κατεβάζει το επόμενο μέρος του κακόβουλου λογισμικού από τον διακομιστή των εισβολέων, το αποθηκεύει στον φάκελο %TEMP% και το κρύβει ως svchost.exe τη διαδικασία και την εκτελεί. Αυτό svchost.exe λειτουργεί ως σταγονόμετρο για τη λήψη ενός ακόμη τμήματος του κακόβουλου λογισμικού. Στη συνέχεια, μέσω μιας μάλλον μεγάλης αλυσίδας ενεργειών – και πάλι, για πιο ισχυρή συσκότιση – ολοκληρώνει το κακόβουλο ωφέλιμο φορτίο και το εκτελεί.

Το κακόβουλο λογισμικό φαίνεται πραγματικά εντυπωσιακό με την ποικιλία τεχνασμάτων για απόκρυψη και αποφυγή εντοπισμού. Πριν από την εκτέλεση, ελέγχει το περιβάλλον για εικονική μηχανή ή sandboxes. Εάν ανακαλύψει ένα, το κακόβουλο λογισμικό αυτοκτονεί. Αποκρύπτει τις κακόβουλες διεργασίες και τις καταχωρίσεις μητρώου ως νόμιμες, όπως το "svchost.exe" και το "chrome". Και δεν είναι μόνο αυτό.

Σε αντίθεση με κάποια από τα κοντινά του ransomware συγγενείς, το Sigma δεν ενεργεί αμέσως αλλά καραδοκεί και κάνει πρώτα κρυφή αναγνώριση. Δημιουργεί μια λίστα με πολύτιμα αρχεία, τα μετράει και στέλνει αυτήν την τιμή στον διακομιστή C&C μαζί με άλλες πληροφορίες σχετικά με το μηχάνημα του θύματος. Εάν δεν βρέθηκαν αρχεία, το Sigma απλώς διαγράφεται. Επίσης, δεν μολύνει έναν υπολογιστή, εάν ανακαλύψει ότι η χώρα του είναι η Ρωσική Ομοσπονδία ή η Ουκρανία.

Η σύνδεση κακόβουλου λογισμικού με τον διακομιστή Command-and-Control είναι επίσης περίπλοκη. Καθώς ο διακομιστής βασίζεται σε TOR, η Sigma ακολουθεί μια σειρά βημάτων:

1. Πραγματοποιεί λήψη του λογισμικού TOR χρησιμοποιώντας αυτόν τον σύνδεσμο: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Το αποθηκεύει στο %APPDATA% ως System.zip

3. Αποσυμπιέστε το σε %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Διαγράφει το System.zip

5. Μετονομάζει το Tortor.exe σε svchost.exe

6. Το εκτελεί

7. Περιμένει λίγο και στέλνει το αίτημά του

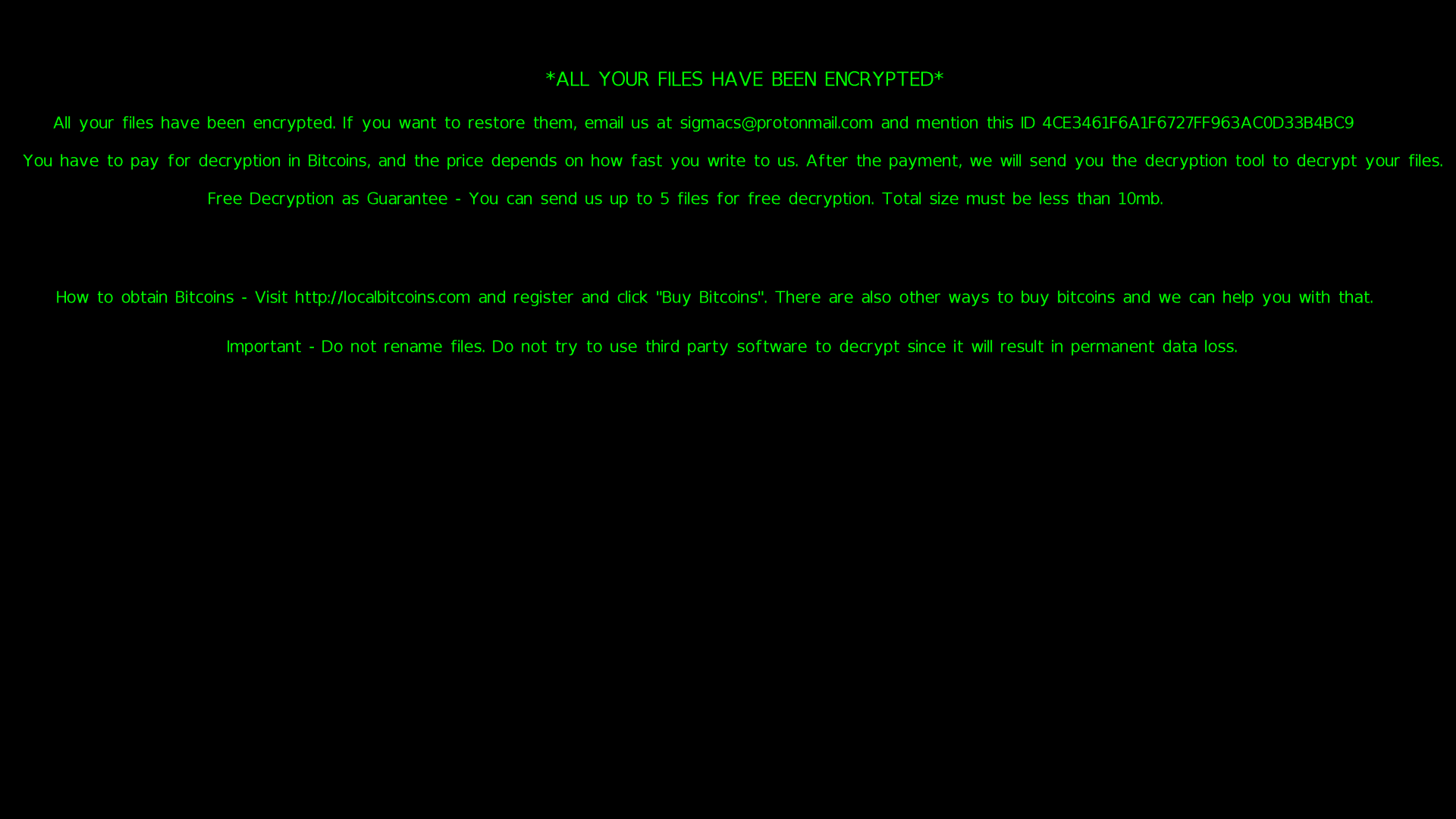

Και μόνο μετά από αυτό το Sigma αρχίζει να κρυπτογραφεί αρχεία στον υπολογιστή του θύματος. Στη συνέχεια, το σημείωμα λύτρων θα καταγράψει την οθόνη του δηλητηριασμένου μηχανήματος.

Και… τελειώσει η κωμωδία. Εάν το θύμα δεν είχε κανονίσει προηγουμένως να δημιουργήσει αντίγραφα ασφαλείας, τα δεδομένα του χάνονται. Δεν υπάρχει τρόπος να τα επαναφέρετε.

Προστασία: πώς να αντεπιτεθείτε

"Η αντιμετώπιση κακόβουλου λογισμικού και από τις δύο πλευρές, κόλπα κοινωνικής μηχανικής και τεχνικός σχεδιασμός, είναι μια δύσκολη πρόκληση ακόμη και για χρήστες που γνωρίζουν την ασφάλεια", λέει ο Fatih Orhan, επικεφαλής της Comodo. Εργαστήρια Έρευνας Απειλών. «Για να προστατευτείς από τέτοιες πονηρές επιθέσεις πρέπει να έχεις κάτι πιο αξιόπιστο από την απλή ευαισθητοποίηση των ανθρώπων. Σε αυτήν την περίπτωση, μια πραγματική λύση πρέπει να παρέχει 100% εγγύηση ότι τα περιουσιακά σας στοιχεία δεν θα ζημιωθούν ακόμα κι αν κάποιος πάρει το δόλωμα των απατεώνων και τρέξει το κακόβουλο λογισμικό.

Αυτό ακριβώς είναι το αποκλειστικό Τεχνολογία αυτόματης συγκράτησης Comodo δίνει στους πελάτες μας: κάθε άγνωστο αρχείο που φθάνει τοποθετείται αυτόματα στο ασφαλές περιβάλλον, όπου μπορεί να εκτελεστεί χωρίς καμία δυνατότητα να βλάψει έναν κεντρικό υπολογιστή, σύστημα ή δίκτυο. Και θα παραμείνει σε αυτό το περιβάλλον μέχρι να το εξετάσουν οι αναλυτές της Comodo. Γι' αυτό κανένας από τους πελάτες της Comodo δεν έχει υποφέρει από αυτή την ύπουλη επίθεση».

Ζήστε με ασφάλεια με Comodo!

Παρακάτω είναι το heatmap και οι IP που χρησιμοποιήθηκαν στην επίθεση

Η επίθεση διεξήχθη από 32 IP με έδρα τη Ρωσία (Αγία Πετρούπολη) από το email Kristopher.Franko@uscourtsgov.com ποιος τομέας πιθανότατα δημιουργήθηκε ειδικά για την επίθεση. Ξεκίνησε στις 10 Μαΐου 2018, στις 02:20 UTC και τελείωσε στις 14:35 UTC.

| Χώρα | IP αποστολέα |

| Russia | 46.161.42.44 |

| Russia | 46.161.42.45 |

| Russia | 46.161.42.46 |

| Russia | 46.161.42.47 |

| Russia | 46.161.42.48 |

| Russia | 46.161.42.49 |

| Russia | 46.161.42.50 |

| Russia | 46.161.42.51 |

| Russia | 46.161.42.52 |

| Russia | 46.161.42.53 |

| Russia | 46.161.42.54 |

| Russia | 46.161.42.55 |

| Russia | 46.161.42.56 |

| Russia | 46.161.42.57 |

| Russia | 46.161.42.58 |

| Russia | 46.161.42.59 |

| Russia | 46.161.42.60 |

| Russia | 46.161.42.61 |

| Russia | 46.161.42.62 |

| Russia | 46.161.42.63 |

| Russia | 46.161.42.64 |

| Russia | 46.161.42.65 |

| Russia | 46.161.42.66 |

| Russia | 46.161.42.67 |

| Russia | 46.161.42.68 |

| Russia | 46.161.42.69 |

| Russia | 46.161.42.70 |

| Russia | 46.161.42.71 |

| Russia | 46.161.42.72 |

| Russia | 46.161.42.73 |

| Russia | 46.161.42.74 |

| Russia | 46.161.42.75 |

| Συνολικό αποτέλεσμα | 32 |

Λογισμικό προστασίας Ransomware

Αρχίστε την Δωρεάν σας δοκιμή ΔΩΡΕΑΝ ΑΚΡΙΒΩΣ ΑΚΡΙΒΕΙΑ ΣΑΣ ΑΣΦΑΛΕΙΑΣ

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- :έχει

- :είναι

- :δεν

- :που

- 10

- 14

- 20

- 2018

- 32

- 35%

- 455

- 7

- a

- ικανότητα

- ΠΛΗΡΟΦΟΡΙΕΣ

- Πράξη

- ενεργειών

- πράξεις

- διεύθυνση

- Προσθέτει

- Μετά το

- πάλι

- κατά

- Απευθύνεται

- Όλα

- κατά μήκος

- Επίσης

- Αναλυτές

- και

- κάθε

- ΕΙΝΑΙ

- φθάνουν

- AS

- Ενεργητικό

- At

- επίθεση

- Επιθέσεις

- εξουσία

- αυτομάτως

- αποφύγετε

- επίγνωση

- αντιγράφων ασφαλείας

- δόλωμα

- BE

- έγινε

- πριν

- αρχίζουν

- αρχίζει

- Μπλοκ

- και οι δύο

- Δυο πλευρες

- Κουτί

- τσαμπί

- αλλά

- CAKE

- CAN

- πιάνω

- περίπτωση

- Αιτία

- Κέντρο

- αλυσίδα

- πρόκληση

- έλεγχοι

- καθαρός

- κλικ

- Κλεισιμο

- κοκτέιλ

- Κοινός

- Ολοκληρώνει

- περίπλοκος

- υπολογιστή

- διενεργούνται

- σύνδεση

- αποτελείται

- πείθω

- χώρα

- Πορεία

- Δικαστήριο

- δημιουργήθηκε

- δημιουργεί

- Αξιοπιστία

- κρίσιμης

- περιέργεια

- Πελάτες

- ημερομηνία

- Αποκρυπτογράφηση

- οπωσδηποτε

- Υπηρεσίες

- Ανίχνευση

- ανακάλυψαν

- Ανακαλύπτει

- περιοχή

- περιφερειακό δικαστήριο

- do

- έγγραφο

- κάνει

- Όχι

- τομέα

- κατεβάσετε

- λήψεις

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- κρυπτογράφηση

- έληξε

- Μηχανική

- εισάγετε

- Περιβάλλον

- Even

- Συμβάν

- ακριβώς

- Αποκλειστικό

- Εκτελεί

- Πτώση

- φόβος

- Ομοσπονδία

- την καταπολέμηση της

- Αρχεία

- Αρχεία

- Εύρεση

- ευρήματα

- Όνομα

- ταιριάζει

- γεύση

- Για

- Βρέθηκαν

- Δωρεάν

- από

- λειτουργίες

- παίρνω

- Δώστε

- δίνει

- εγγύηση

- συμβαίνει

- Σκληρά

- βλάψει

- Έχω

- που έχει

- κεφάλι

- βοήθεια

- αυτήν

- Κρύβω

- Ψηλά

- οικοδεσπότης

- Πως

- Πώς να

- HTTPS

- if

- αμέσως

- εντυπωσιακός

- in

- περιλαμβάνει

- μολυνθεί

- πληροφορίες

- εγκατάσταση

- στιγμή

- σε

- IT

- ΤΟΥ

- εαυτό

- jpg

- μόλις

- ελάχιστα

- νόμιμος

- Μου αρέσει

- Πιθανός

- LINK

- Λιστα

- τοποθεσία

- Μακριά

- ΦΑΊΝΕΤΑΙ

- έχασε

- μηχανή

- μακροεντολές

- κυρίως

- κάνω

- ΚΑΝΕΙ

- κακόβουλο

- malware

- πολοί

- πολλοί άνθρωποι

- μαζική

- Ταίριασμα

- max-width

- Ενδέχεται..

- μήνυμα

- Microsoft

- μυαλά

- περισσότερο

- πλέον

- πρέπει

- Ονομάστηκε

- Ανάγκη

- δίκτυο

- Νέα

- επόμενη

- Όχι.

- σημείωση

- τίποτα

- Ειδοποίηση..

- nt

- of

- off

- on

- ONE

- αυτά

- αποκλειστικά

- ανοίξτε

- ανοίγει

- or

- ΑΛΛΑ

- δικός μας

- έξω

- μέρος

- Κωδικός Πρόσβασης

- People

- ΠΕΤΡΟΥΠΟΛΗ

- PHP

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Δοκιμάστε να παίξετε

- δυνατότητα

- ισχυρός

- προηγουμένως

- λεία

- διαδικασια μας

- προστασία

- προστατεύονται

- προστασία

- σκοπός

- βάζω

- Λύτρα

- ransomware

- μάλλον

- πραγματικός

- Πραγματικότητα

- πραγματικά

- μητρώου

- συγγενείς

- αξιόπιστος

- αιτήματα

- απαιτούν

- έρευνα

- ευθύνη

- αποκατασταθεί

- δεξιά

- Κίνδυνος

- τρέξιμο

- τρέξιμο

- τρέχει

- Russia

- ρωσικός

- ρωσική ομοσπονδία

- ΑΓΙΟΣ

- sandboxes

- λέει

- Απάτη

- φοβάται

- πίνακας βαθμολογίας

- Οθόνη

- προστατευμένο περιβάλλον

- ασφάλεια

- δείτε

- στείλετε

- αποστέλλει

- αποστέλλει

- Ακολουθία

- διακομιστής

- αυτή

- Πλευρές

- Sigma

- ενιαίας

- small

- Ύπουλος

- So

- Μ.Κ.Δ

- Κοινωνική μηχανική

- λογισμικό

- στερεότητα

- λύση

- μερικοί

- Κάποιος

- κάτι

- εξελιγμένα

- Ήχος

- ειδική

- ειδικώς

- ξεκίνησε

- Κατάσταση

- Μελών

- παραμονή

- Βήματα

- Στρατηγική

- Ενισχύει

- ισχυρότερη

- θέμα

- Κλήτευση

- τέτοιος

- υπέφερε

- σύστημα

- παίρνει

- στόχους

- Τεχνικός

- από

- ότι

- Η

- τους

- Τους

- τότε

- Εκεί.

- αυτοί

- Σκέψη

- αυτό

- απειλή

- παντού

- ώρα

- προς την

- εργαλείο

- Tor

- πλήκτρα

- προσπαθώ

- ΣΤΡΟΦΗ

- Γύρισε

- Ukraine

- άγνωστος

- μέχρι

- us

- μεταχειρισμένος

- Χρήστες

- Χρήστες

- χρησιμοποιώντας

- UTC

- Πολύτιμος

- αξία

- Παραλλαγή

- ποικιλία

- πολύ

- μέσω

- Θύμα

- θύματα

- Πραγματικός

- εικονική μηχανή

- περιμένει

- θέλω

- ήταν

- Τρόπος..

- ήταν

- Δυτικός

- Τι

- Τι είναι

- πότε

- Ποιό

- ενώ

- ολόκληρο

- WHY

- θα

- με

- θα

- Εσείς

- Σας

- zephyrnet