Tiempo de lectura: 9 minutos

Hoy en día, las empresas de Web3 buscan una gran cantidad de adopción de Web2 que desean agregar características nativas de Web3 a sus productos existentes. Pero espera, ¿qué trae la revolución web3 a la mesa?

Para comprender la vitalidad que posee Web3, sigamos la progresión lograda por las iteraciones web a lo largo de los años.

Web1: conocida popularmente como web estática, no facilita la interacción, pero las empresas crearon páginas estáticas para el consumo de contenido. Luego evolucionó la Web2, ofreciendo posibilidades para la interacción de los usuarios con la libertad de agregar y crear contenido en las plataformas web.

La siguiente fase de maduración es donde el control sobre los datos se entrega a los usuarios, sin partes centralizadas que controlen la información del usuario. ¡Eso marca el comienzo de web3!

Vale la pena tomarse un momento para observar las transformaciones de seguridad para comprender mejor la infraestructura de las diferentes versiones web.

Web1 utilizó una capa de conexión segura (SSL) para establecer una comunicación segura entre los navegadores y los servidores. Los intermediarios de Web2 como Google, Facebook, etc., que tenían acceso a la información del usuario, adoptaron Transport Layer Security (TLS).

Mientras que la seguridad de Web3 no se basa en las capas de la base de datos, sino que pone los contratos inteligentes para administrar la lógica y el estado de la ejecución. Poner el control de datos en manos del usuario puso en juego la descentralización, lo que exigió un nivel completamente nuevo de enmiendas de seguridad.

Ahora es el momento en que el énfasis se traslada de Web2 a Web3. Esto requiere la necesidad de realizar un análisis de seguridad integral de la Internet Web2 existente frente a la Web3 recién encontrada para una mayor claridad.

Este blog tiene como objetivo resaltar la parte de seguridad de manera elaborada. ¡Solo entremos!

Problemas de ciberseguridad en Web2

La segunda generación de la web, que representó una transición de las páginas web estáticas a la web dinámica, condujo a una comunicación abierta entre las comunidades web. Con las improvisaciones en la funcionalidad, surgieron muchos problemas en Web2.

Aunque Web3 está muy por delante de web2 en todos los aspectos, es importante desempolvar el seguridad web2 para comprender cómo se están intentando ataques similares en web3, causando brechas de seguridad.

Capas arquitectónicas de ciberseguridad Web2

Y aquí vamos: las principales vulnerabilidades de seguridad de Web2.

Falta de controles de autenticación: Web2 distribuye los derechos sobre el contenido a muchos usuarios y no específicamente a un número seleccionado de personas autorizadas. Por lo tanto, esto brinda una muy buena oportunidad para que cualquier usuario con menos experiencia influya negativamente en el sistema en general.

Por ejemplo, un atacante puede iniciar sesión en el sitio, haciéndose pasar por un usuario autenticado para publicar información falsa y llevar a cabo actividades administrativas no auténticas.

Fraude de solicitud entre sitios: El usuario visita el sitio web que parece normal pero dentro del cual se encuentra el código malicioso que lo dirige a un sitio web no deseado. Un ejemplo de esto es la vulnerabilidad en Twitter que favorecía a los propietarios de sitios para extraer los perfiles de Twitter de los usuarios que visitan su sitio web.

El phishing es el mayor quebradero de cabeza en todo momento y el que más se despliega en web2 y web3, aunque el patrón de ataque puede variar ligeramente. Los ataques de phishing no se basan en la debilidad del software, pero los atacantes aprovechan la falta de conciencia del usuario aquí.

Generalmente, el atacante envía un correo electrónico a la víctima solicitando información confidencial. Esto lleva a que la víctima aterrice en sitios fraudulentos, lo que resulta en resultados efectivos para los ataques de phishing.

Integridad de la información: Garantizar la integridad de los datos es un elemento crucial de la seguridad porque la información engañosa crea un impacto que no es menos que un pirateo.

Por ejemplo, Wikipedia, el sitio utilizado por bastantes personas, anunció por error la muerte prematura del senador Kennedy. Este tipo de datos inexactos causaría una mayor distorsión al consumir contenido auténtico de la web.

Anti-automatización insuficiente: Las interfaces programables de Web2 facilitaron a los piratas informáticos la automatización de ataques, como los ataques CSRF y la recuperación automática de información del usuario. Las fugas de información en las que se publican inadvertidamente datos confidenciales en los sitios también son comunes en web2.

Esmalte Web3

Habiendo examinado las amenazas de seguridad de Web2, veamos cómo el enfoque de web3 tiene como objetivo resolver los obstáculos relacionados con los datos y hace avanzar a Internet en su funcionamiento.

Web3 ha abierto a los usuarios una amplia arena de oportunidades para monetizar e interactuar con sus pares sin necesidad de intermediarios. Las redes blockchain y los contratos inteligentes representan la mayor parte de la descentralización provocada por la nueva fase de la revolución de Internet.

La eliminación del punto central de control en Web3 reduce los ataques vinculados y, por lo tanto, contribuye a una mayor seguridad que la que existe actualmente. Otra ventaja es la reducción de costes al reducir la parte que va a los intermediarios.

Como favorece la interacción entre pares, brinda un control adicional sobre los datos que desean adquirir. Además, los datos aquí están encriptados teniendo en cuenta la seguridad y la privacidad, por lo que no se filtra información accidentalmente a otras partes.

Problemas de ciberseguridad en Web3

Web3 ya no es un concepto extraño, ya que se ha arraigado firmemente entre el público en general. En algunos países, incluso las monedas virtuales están respaldadas y emitidas por Central Bank Digital Currencies (CBDC).

Aparentemente, el crecimiento desenfrenado también significa traer consigo nuevas amenazas de seguridad. Entendamos las amenazas emergentes de Web3.

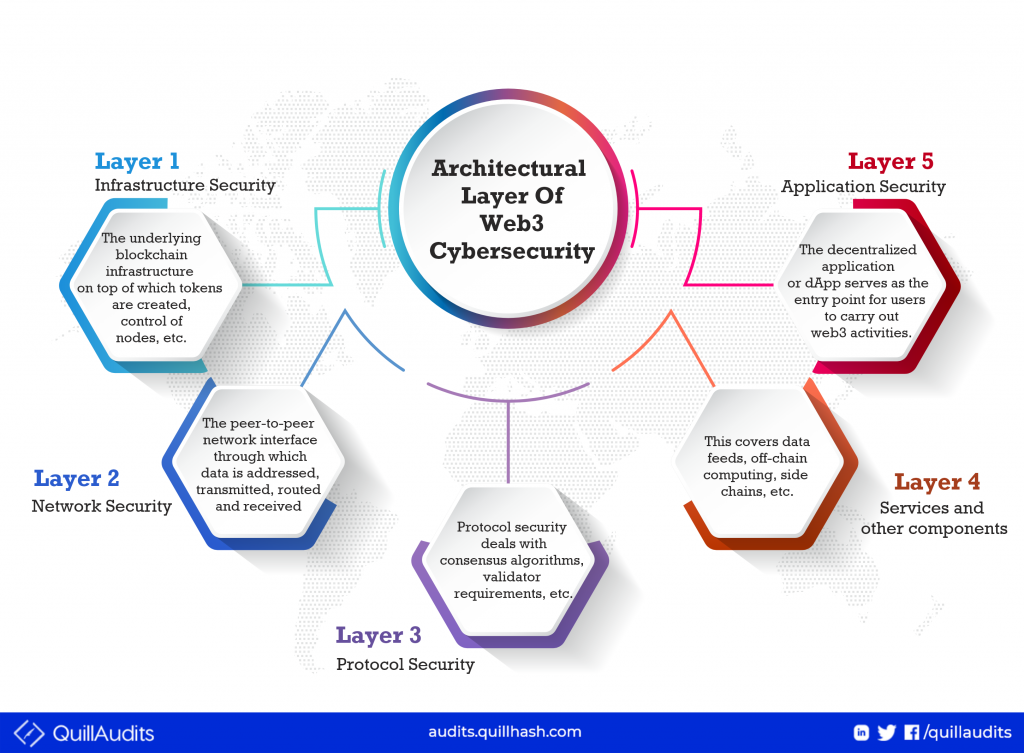

Capa Arquitectónica De La Ciberseguridad Web3

Autenticidad de la información – Cuestión de duda

En la infraestructura de gestión de datos descentralizada, la santidad y la originalidad de la información siguen siendo un rompecabezas. No hay responsabilidad por la exactitud de la información, por lo que también podría ser la mayor fuente de información falsa.

Vulnerabilidades de Blockchain – Inevitables

Los nodos controlan las redes blockchain. Pero cuando más del 51 % de la cadena de bloques está controlada por actores maliciosos, la cadena de bloques siempre tan segura se vuelve susceptible a la manipulación, lo que lleva a criptoatracos y robos de dinero.

Amenazas de phishing: un truco perenne

Como discutimos anteriormente, las amenazas de phishing no son nada nuevo, pero es probable que la forma en que se usa en web3 cause grandes pérdidas. El concepto es el mismo, en el que se envían enlaces maliciosos a los usuarios a través de correos electrónicos y anuncios falsos con enlaces publicados en canales de redes sociales como Discord, Instagram, Twitter, etc.

Aquí hay algunos casos de ataques de phishing. En 2021, se robaron criptomonedas de 6000 cuentas de clientes en Coinbase, se perdieron 1.7 millones de dólares en NFT de usuarios de OpenSea debido a ataques de phishing, se hackearon perfiles de celebridades para hacer circular enlaces de phishing, etc., que están en los titulares de las noticias de vez en cuando.

Tiradores de alfombras: Los eventos de arranque de alfombras están más estrechamente asociados con los proyectos DeFi en los que el equipo de desarrollo abandona repentinamente a los inversores al retirar toda su liquidez. No investigar mucho sobre el proyecto o el FOMO hace que los inversores inviertan en proyectos ilegítimos y luego descubren que sus fondos se han agotado en cuestión de momentos.

Amenazas de seguridad de Web3 heredadas de Web2

Habiendo abordado la seguridad de web2 y web3, hay lecciones que aprender de las vulnerabilidades de web2 para salvaguardar el futuro de Internet. Dada la naturaleza descentralizada de Web3, garantizar la solidez de los contratos inteligentes y los protocolos de cadena de bloques es fundamental.

Pero entonces, los proyectos web3 aún aprovechan ciertos marcos web2 para funcionalidades adicionales. Los atacantes están haciendo uso de esto y explotando las vulnerabilidades web2 en el espacio web3. Citando aquí algunos ejemplos de tales acontecimientos.

Explotación del administrador de etiquetas de Google

KyberSwap, un intercambio descentralizado, perdió $ 265,000 debido a la vulnerabilidad del administrador de etiquetas de Google (GTM). GTM es un sistema de administración de etiquetas para agregar y actualizar etiquetas de marketing digital para el seguimiento y análisis del sitio.

En el incidente de KyberSwap, el hacker logró acceder a su cuenta GTM mediante phishing e insertó un código malicioso. Y el resultado es una parte delantera comprometida que condujo a la pérdida en dólares. La causa subyacente es el acto de phishing.

Explotación del sistema de nombres de dominio

En 2022, otra vulnerabilidad web2 trajo una pérdida de $ 570,000 a Curve Finance, un intercambio descentralizado. Esta vez fue el envenenamiento de caché del Sistema de nombres de dominio (DNS) por parte de los piratas informáticos, que redirigió a los usuarios a un sitio de imitación falso en lugar del sitio autenticado de Curve Finance.

DNS es una herramienta que dirige a los usuarios al sitio que escriben en su búsqueda. Al crear una réplica del sitio de Curve Finance, el hacker engañó a los usuarios para que lo visitaran y les hizo aprobar el contrato malicioso en la página de inicio. Tras la aprobación del uso de los contratos en las billeteras, los fondos del usuario se agotaron en alrededor de $ 570,000 en total.

Por lo tanto, la conclusión es tener en cuenta la vulnerabilidad de seguridad de Web2 al lanzar proyectos en los espacios de web3.

¿Por qué están entrando proyectos de la Web2 a la Web3?

“Los casos de uso de Web3 se promocionan principalmente como ofertas dentro de los casos de uso de Web2 que ya están en distribución”, dice un experto.

Muchos usuarios ahora prefieren no existir en un mundo con una mala experiencia de usuario, sino tener el control total de sus datos. Las empresas de Web2 están encontrando muchas partes y piezas interesantes en Web3 que son más atractivas para los usuarios y, por lo tanto, quieren heredarlas en sus plataformas.

Por ejemplo, marcas como Facebook y Twitter introducen la adopción de NFT en sus plataformas, al darse cuenta de sus posibles casos de uso. La tendencia actual es que las empresas Web2 impulsen mucho más la adopción de Web3.

Escuche lo que los números tienen que decir sobre el estado de la seguridad de Web3

- Las técnicas de piratería más comunes en Web3 siguen siendo la explotación de vulnerabilidades de contratos que representan el 45.8% y los ataques de préstamos flash.

- Las pérdidas por incidentes de robo de alfombras solo en 2022 ascendieron a aproximadamente $ 34,266,403, y se observaron más casos de ataques de phishing en los servidores de Discord.

- La mitad de los proyectos atacados no han sido auditados.

¿Tenemos alguna opción para mitigar los riesgos y garantizar la seguridad de Web3?

¿Por que no? Existen amplias prácticas para frenar la ocurrencia de brechas de seguridad, y esa es la mejor parte de Web3. Web3 ya ha marcado su prominencia, y sus preocupaciones apremiantes amplían el alcance para fortalecer la seguridad y la eficacia.

Participar en los principios de seguridad por diseño

Al estructurar el producto y los marcos, los desarrolladores deben tener una mentalidad de seguridad para minimizar las áreas de superficie de ataque, valores predeterminados seguros, marcos de confianza cero, etc.

Prestando atención a la dinámica del mercado Web3

Web3 va más allá de la tecnología e incluye varias dinámicas legales, culturales y económicas que deben ser consideradas antes de inculcar ciertas configuraciones e integraciones.

Inteligencia colaborativa con recursos de seguridad líderes en la industria

Colaborar con colegas de la industria o asistir a programas de gestión de riesgos cibernéticos ayuda a aumentar la conciencia para mitigar las amenazas emergentes. La guía de seguridad publicada en plataformas de código abierto como GitHub o OODA Loop se puede aprovechar.

Análisis independiente y auditoría del código de contrato inteligente

Después de completar el proceso de desarrollo, la evaluación del código debe realizarse para abordar las fallas de antemano en lugar de en el fragor del incidente. Servicios de auditoria prestar atención especializada a los vectores de ataque, protecciones de privacidad, etc., en el código, que el equipo del proyecto tiende a pasar por alto durante el desarrollo.

¿Cómo ayuda Quillaudits a entrar de forma segura en la próxima realidad de Internet?

QuillAudits es un destino integral para las soluciones de ciberseguridad web3. El alcance de las ofertas de servicios se amplía ampliamente para asegurar proyectos web3 e inversores desde todos los ángulos. Aquí hay una idea de cómo conocer los servicios diversificados que brindamos.

Auditorías de contratos inteligentes

Seguimos un enfoque integral para auditar contratos inteligentes desarrollados para diferentes cadenas de bloques como Ethereum, Solana, Polygon, etc. Empleamos técnicas de vanguardia para investigar la código para fallas de seguridad y vulnerabilidades potenciales.

Después de revisar, nuestros expertos en auditoría comparten un informe detallado junto con recomendaciones de seguridad para superar los riesgos potenciales en los contratos inteligentes. Aumentando así la probabilidad de éxito del proyecto.

Diligencia debida

Dado que el espacio en auge de Web3 no está lo suficientemente bien regulado, los tirones de alfombra son bastante comunes y, por lo tanto, abandonan a los inversores con tokens sin valor. Nuestros servicios de diligencia debida ofrecen protección contra tirones de alfombra al realizar una investigación exhaustiva sobre el proyecto y recomendar opciones de inversión más seguras.

KYC

Nuestros servicios KYC implican hacer una verificación de antecedentes del proyecto para reconocer su legitimidad. De ese modo, eso ayuda a los propietarios a establecer la reputación de sus proyectos y hacer alarde de ellos frente a sus comunidades.

Preguntas Frecuentes

¿Qué puede hacer web3 que web2 no puede?

El beneficio más significativo de web3 sobre web2 es el control completo de los datos. Web3 abre a los usuarios una amplia arena de oportunidades para monetizar e interactuar con sus pares sin necesidad de intermediarios.

¿Es seguro Web3?

Dado que web3 almacena información en el libro mayor distribuido, son más seguros que cualquier aplicación tradicional. Sin embargo, existen amenazas específicas de web3 que pueden mitigarse siguiendo las prácticas adecuadas. Conozca más sobre esto leyendo el blog.

¿Cuáles son las preocupaciones sobre web2 que aborda web3?

Aunque hay varias ventajas de usar web2, existen problemas como acceso equitativo, control de información, problemas de derechos de autor, privacidad, seguridad, etc. Web3 intenta resolverlos todos a través de la tecnología blockchain.

¿Por qué Web3 es el futuro?

Muchos usuarios ahora prefieren no existir en un mundo con una mala experiencia de usuario, sino tener un control completo de sus datos. Las empresas de Web2 están encontrando muchas partes y piezas interesantes en Web3 que son más atractivas para los usuarios y, por lo tanto, quieren heredarlas en sus plataformas.

2 Vistas

- Bitcoin

- blockchain

- cumplimiento de blockchain

- conferencia de la cadena de bloque

- coinbase

- Coingenius

- Consenso

- conferencia criptográfica

- minería criptográfica

- criptomoneda

- Descentralizado

- DeFi

- Acciones digitales

- Etereum

- máquina de aprendizaje

- token no fungible

- Platón

- platón ai

- Inteligencia de datos de Platón

- platoblockchain

- PlatónDatos

- juego de platos

- Polígono

- prueba de participación

- hachís

- tendencias

- W3

- zephyrnet