Se ha identificado una nueva variante del infame malware “Gh0st RAT” en ataques recientes dirigidos a surcoreanos y al Ministerio de Asuntos Exteriores de Uzbekistán.

El grupo chino “C.Rufus Security Team” Gh0st RAT lanzado por primera vez en la Web abierta en marzo de 2008. Sorprendentemente, todavía se utiliza hoy en día, particularmente en China y sus alrededores, aunque en formas modificadas.

Desde finales de agosto, por ejemplo, un grupo con fuertes vínculos con China ha estado distribuyendo un Gh0st RAT modificado denominado “SugarGh0st RAT”. Según una investigación de Cisco Talos, este actor de amenazas elimina la variante a través de atajos de Windows con JavaScript, mientras distrae a los objetivos con documentos señuelo personalizados.

El malware en sí sigue siendo en gran medida la misma herramienta efectiva que siempre, aunque ahora presenta algunas calcomanías nuevas para ayudar a burlar el software antivirus.

Trampas de SugarGh0st RAT

Las cuatro muestras de SugarGh0st, probablemente entregadas mediante phishing, llegan a las máquinas específicas como archivos integrados con archivos de acceso directo LNK de Windows. Los LNK ocultan JavaScript malicioso que, al abrirse, arroja un documento señuelo (dirigido a audiencias gubernamentales coreanas o uzbecas) y la carga útil.

Al igual que su progenitor, el troyano de acceso remoto de origen chino, lanzado al público por primera vez en marzo de 2008, SugarGh0st es una máquina de espionaje limpia y con múltiples herramientas. Una biblioteca de vínculos dinámicos (DLL) de 32 bits escrita en C++, que comienza recopilando datos del sistema y luego abre la puerta a capacidades completas de acceso remoto.

Los atacantes pueden utilizar SugarGh0st para recuperar cualquier información que deseen sobre su máquina comprometida, o iniciar, finalizar o eliminar los procesos que está ejecutando. Pueden usarlo para buscar, filtrar y eliminar archivos, y borrar cualquier registro de eventos para enmascarar la evidencia forense resultante. La puerta trasera viene equipada con un registrador de teclas, una captura de pantalla, un medio para acceder a la cámara del dispositivo y muchas otras funciones útiles para manipular el mouse, realizar operaciones nativas de Windows o simplemente ejecutar comandos arbitrarios.

"Lo que más me preocupa es cómo está diseñado específicamente para evadir métodos de detección anteriores", dice Nick Biasini, jefe de extensión de Cisco Talos. Con esta nueva variante, específicamente, “se esforzaron en hacer cosas que cambiarían la forma en que funcionaría la detección de núcleos”.

No es que SugarGh0st tenga mecanismos de evasión particularmente novedosos. Más bien, cambios estéticos menores lo hacen parecer diferente de variantes anteriores, como cambiar el protocolo de comunicación de comando y control (C2) de manera que en lugar de 5 bytes, los encabezados de los paquetes de red reservan los primeros 8 bytes como bytes mágicos (una lista de firmas de archivos, utilizadas para confirmar el contenido de un archivo). "Es simplemente una forma muy efectiva de intentar asegurarse de que sus herramientas de seguridad existentes no se den cuenta de esto de inmediato", dice Biasini.

Los viejos lugares frecuentados por Gh0st RAT

En septiembre de 2008, la oficina del Dalai Lama se acercó a un investigador de seguridad (no, esto no es el comienzo de una broma de mal gusto).

Sus empleados estaban siendo acribillados con correos electrónicos de phishing. Las aplicaciones de Microsoft fallaban, sin explicación alguna, en toda la organización. un monje recordó viendo su computadora abrir Microsoft Outlook por sí solo, adjuntar documentos a un correo electrónico y enviar ese correo electrónico a una dirección no reconocida, todo sin su intervención.

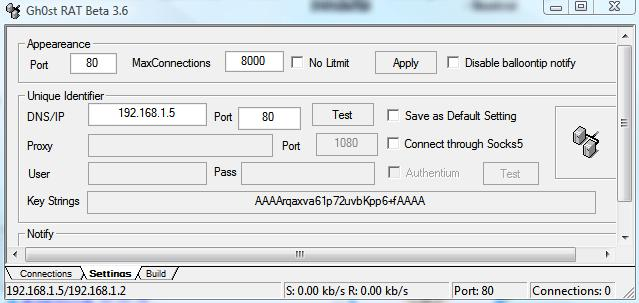

Interfaz de usuario en inglés del modelo beta de Gh0st RAT. Fuente: Trend Micro UE a través de Wayback Machine

El troyano utilizado en esa campaña militar china contra los monjes tibetanos ha resistido la prueba del tiempo, dice Biasini, por varias razones.

“Las familias de malware de código abierto viven mucho tiempo porque los actores obtienen una pieza de malware completamente funcional que pueden manipular como mejor les parezca. También permite a las personas que no saben cómo escribir malware aprovecha estas cosas gratis," el explica.

Gh0st RAT, añade, destaca en particular como "un RAT muy funcional y muy bien construido".

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :posee

- :es

- $ UP

- 2008

- 7

- 8

- a

- Nuestra Empresa

- de la máquina

- el acceso

- a través de

- los actores

- dirección

- Añade

- estético

- Negocios

- en contra

- Todos

- permite

- también

- an

- y

- antivirus

- cualquier

- Aparecer

- aplicaciones

- archivo

- en torno a

- AS

- adjuntar

- ataques

- audiencias

- AGOSTO

- lejos

- puerta trasera

- Malo

- porque

- esto

- Comienzo

- "Ser"

- beta

- by

- C + +

- cámara

- Campaña

- PUEDEN

- capacidades

- el cambio

- Cambios

- cambio

- China

- chino

- Cisco

- limpia

- El cobro

- proviene

- Comunicación

- Comprometida

- computadora

- porque nunca

- Confirmar

- contenido

- Core

- Crashing

- se adaptan

- ciber

- datos

- las etiquetas

- juzgado

- liberado

- diseñado

- deseo

- Detección

- dispositivo

- una experiencia diferente

- distribuido

- do

- documento

- documentos

- don

- Puerta

- Gotas

- lugar de trabajo dinámico

- Eficaz

- esfuerzo

- correo

- integrado

- personas

- Inglés

- espionaje

- EU

- escapar

- evasión

- Evento

- NUNCA

- evidencia sólida

- existente

- Explica

- explicación

- familias

- pocos

- Archive

- archivos

- Encuentre

- Nombre

- cómodo

- extranjero

- Entrevistas

- Digital XNUMXk

- Desde

- ser completados

- completamente

- funcional

- funciones

- obtener

- Buscar

- va

- Gobierno

- Grupo procesos

- he

- cabeza

- cabeceras

- ayuda

- Esconder

- su

- Cómo

- Como Hacer

- HTML

- http

- HTTPS

- no haber aun identificado una solucion para el problema

- imagen

- in

- infame

- información

- Las opciones de entrada

- ejemplo

- ISN

- IT

- SUS

- sí mismo

- JavaScript

- solo

- Saber

- Coreano

- idioma

- principalmente

- Tarde

- Biblioteca

- que otros

- LINK

- enlaces

- Lista

- para vivir

- Largo

- máquina

- Máquinas

- magic

- para lograr

- el malware

- manipulando

- Marzo

- máscara

- me

- significa

- los mecanismos de

- métodos

- micro

- Microsoft

- podría

- ministerio

- menor de edad

- modelo

- modificado

- MEJOR DE TU

- nativo

- del sistema,

- Nuevo

- mella

- no

- novela

- ahora

- of

- Oficina

- Viejo

- on

- ONE

- habiertos

- de código abierto

- apertura

- abre

- Inteligente

- or

- organización

- natural

- Otro

- salir

- Outlook

- alcance

- EL DESARROLLADOR

- particular

- particularmente

- pasado

- Personas

- realizar

- suplantación de identidad

- recoger

- pieza

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Mucho

- anterior

- Anterior

- en costes

- protocolo

- público

- RATA

- más bien

- razones

- reciente

- liberado

- sanaciones

- acceso remoto

- la investigación

- investigador

- Reservar

- resultante

- Derecho

- correr

- s

- mismo

- dice

- EN LINEA

- ver

- envío

- Septiembre

- Firmas

- simplemente

- furtivamente

- Software

- algo

- Fuente

- Sur

- específicamente

- Deportes

- es la

- comienzo

- Sin embargo

- fuerte

- tal

- seguro

- te

- tallos

- afectados

- orientación

- tiene como objetivo

- equipo

- test

- esa

- La

- su

- luego

- ellos

- cosa

- cosas

- así

- ¿aunque?

- amenaza

- equipo

- a

- hoy

- se

- del IRS

- Tendencia

- Trojan

- try

- ui

- a

- utilizan el

- usado

- uzbeko

- Uzbekistán

- Variante

- muy

- vía

- ver

- Camino..

- tuvieron

- que

- mientras

- QUIENES

- ventanas

- sin

- Actividades:

- se

- escribir

- escrito

- tú

- zephyrnet