Las versiones en la nube del administrador de plataforma de desarrollo de software JetBrains TeamCity ya se han actualizado contra un nuevo par de vulnerabilidades críticas, pero las implementaciones locales necesitan parches inmediatos, advirtió esta semana un aviso de seguridad del proveedor.

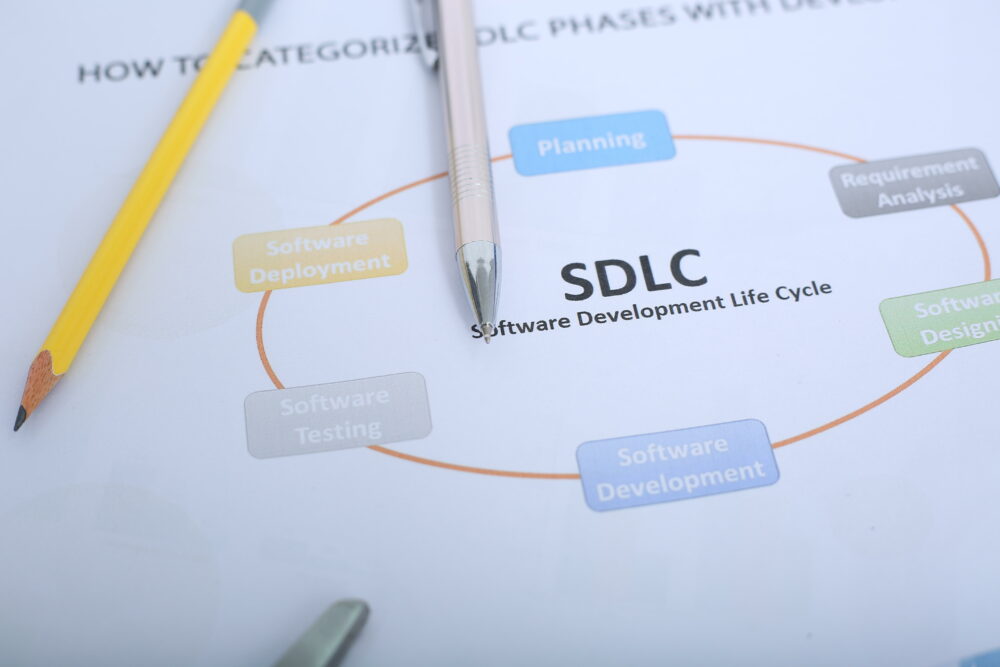

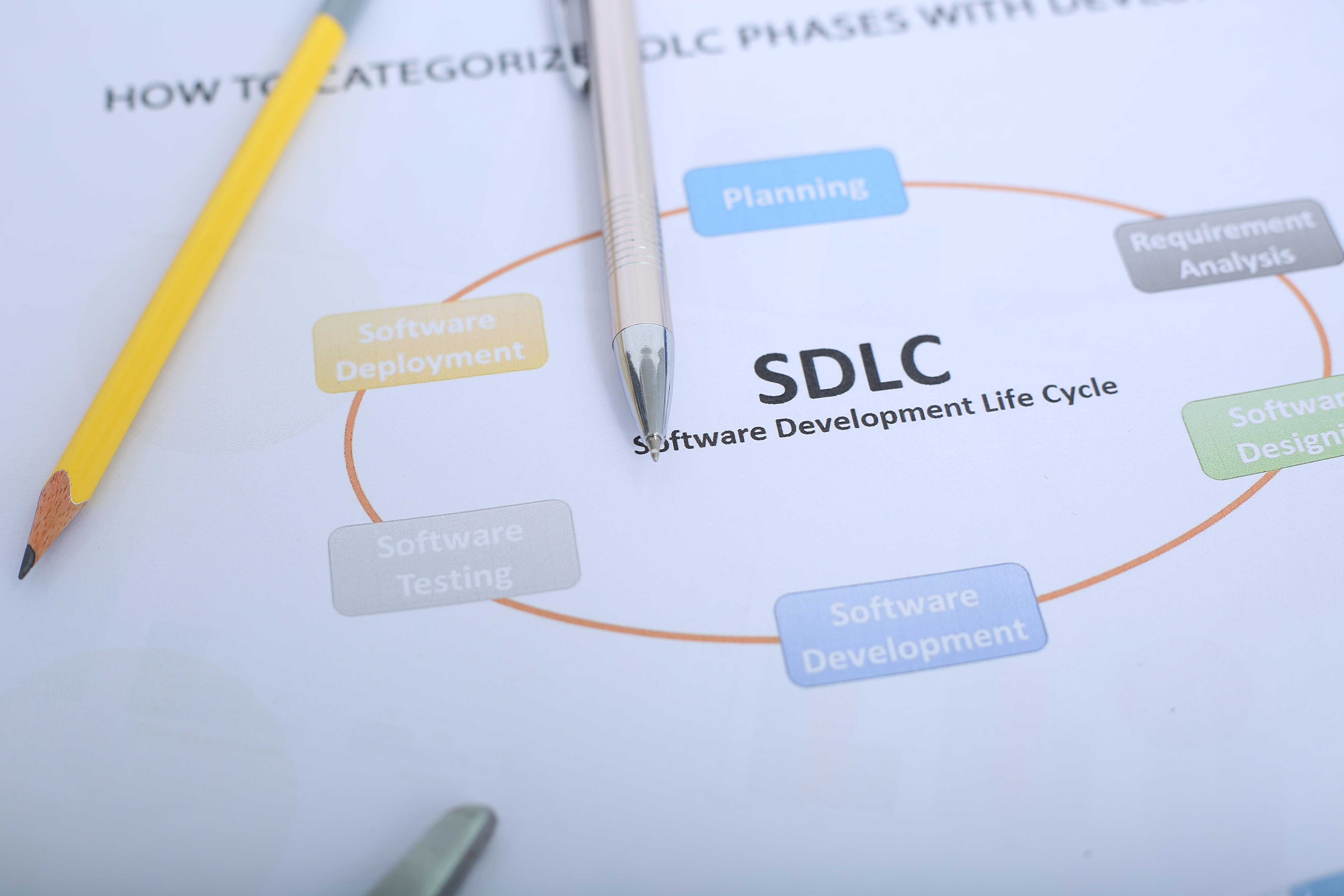

Esta es la segunda ronda de vulnerabilidades críticas de TeamCity en los últimos dos meses. Las ramificaciones podrían ser amplias: la plataforma del ciclo de vida de desarrollo de software (SDLC) de la compañía se utiliza en 30,000 organizaciones, incluidas Citibank, Nike y Ferrari.

La herramienta TeamCity gestiona el proceso de CI/CD de desarrollo de software, que es el proceso mediante el cual se crea, prueba e implementa el código. Las nuevas vulnerabilidades, rastreadas bajo CVE-2024-27198 y CVE-2024-27199, podrían permitir a los actores de amenazas eludir la autenticación y obtener el control administrativo del servidor TeamCity de la víctima, según un publicación de blog de TeamCity.

Rapid7 encontró e informó las fallas en febrero, agregó la compañía. El equipo de Rapid7 está listo para publicar detalles técnicos completos de manera inminente, lo que hace imperativo que los equipos que ejecutan versiones locales de TeamCity hasta 2023.11.3 parcheen sus sistemas antes de que los actores de amenazas aprovechen la oportunidad, advirtió la compañía.

Además de lanzar una versión actualizada de TeamCity, 2023-11.4, el proveedor ofreció un complemento de parche de seguridad para los equipos que no pueden actualizar rápidamente.

El entorno CI/CD es fundamental para la cadena de suministro de software, lo que lo convierte en un vector de ataque atractivo para grupos sofisticados de amenazas persistentes avanzadas (APT).

Un error en JetBrains TeamCity pone en peligro la cadena de suministro de software

A finales de 2023, los gobiernos de todo el mundo dieron la alarma de que el grupo respaldado por el estado ruso APT29 (también conocido como Nobelium, Midnight Blizzard y Cozy Bear, el actor de amenazas detrás de los ataques de 2020) Ataque SolarWinds) estaba explotando activamente un similar vulnerabilidad en JetBrains TeamCity eso también podría permitir ataques cibernéticos a la cadena de suministro de software.

"La capacidad de un atacante no autenticado para eludir las comprobaciones de autenticación y obtener control administrativo plantea un riesgo significativo no sólo para el entorno inmediato sino también para la integridad y seguridad del software que se desarrolla e implementa a través de dichos canales de CI/CD comprometidos", Ryan Smith , dijo en un comunicado el jefe de producto de Deepfence.

Smith añadió que los datos muestran un “aumento notable” tanto en el volumen como en la complejidad de los ciberataques a la cadena de suministro de software en general.

"El reciente incidente de JetBrains sirve como un claro recordatorio de la importancia de una gestión rápida de vulnerabilidades y estrategias proactivas de detección de amenazas", dijo Smith. "Al fomentar una cultura de agilidad y resiliencia, las organizaciones pueden mejorar su capacidad para frustrar las amenazas emergentes y salvaguardar sus activos digitales de manera eficaz".

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :es

- :no

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- capacidad

- Conforme

- a través de

- activamente

- los actores

- adicional

- adición

- Admin

- administrativo

- avanzado

- aconsejado

- asesor

- en contra

- aka

- alarma

- permitir

- ya haya utilizado

- también

- an

- y

- APT

- AS

- Activos

- atacar

- agresor

- atractivo

- Autenticación

- BE

- Tenga

- esto

- antes

- detrás de

- "Ser"

- ambas

- Error

- loco

- construido

- pero

- by

- evitar

- PUEDEN

- lucha

- cadena

- Cheques

- Citibank

- código

- compañía

- complejidad

- Comprometida

- control

- podría

- crítico

- criticidad

- Cultura

- Ataques ciberneticos

- datos

- desplegado

- Despliegues

- detalles

- Detección

- desarrollado

- Desarrollo

- digital

- Acciones digitales

- de manera eficaz

- emergentes

- mejorar

- Entorno

- explotando

- Febrero

- Ferrari

- defectos

- el fomento de

- encontrado

- Desde

- ser completados

- fundamental

- Obtén

- General

- obtener

- Gobiernos

- Grupo procesos

- Grupo

- Tienen

- cabeza

- HTTPS

- inmediata

- INDISPENSABLE

- in

- incidente

- Incluye

- integridad

- IT

- jpg

- Tarde

- ciclo de vida

- Realizar

- Management

- gerente

- gestiona

- medianoche

- meses

- ¿ Necesita ayuda

- Nuevo

- NIKE

- notable

- of

- Ofrecido

- , solamente

- sobre

- Oportunidad

- para las fiestas.

- par

- pasado

- Patch

- parcheo

- industrial

- plataforma

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- plugin

- listo

- plantea

- Publicación

- Proactiva

- Producto

- con rapidez

- elevado

- ramificaciones

- reciente

- ,

- la liberación de

- recordatorio

- reportado

- resiliencia y se la estamos enseñando a nuestro hijos e hijas.

- Riesgo

- redondo

- correr

- ruso

- Ryan

- s

- salvaguardar

- Said

- Segundo

- EN LINEA

- parche de seguridad

- servidor

- sirve

- Shows

- importante

- similares

- herrero

- Software

- Desarrollo de software ad-hoc

- cadena de suministro de software

- sofisticado

- fuertemente

- Posicionamiento

- estrategias

- tal

- suministro

- cadena de suministro

- Todas las funciones a su disposición

- equipo

- equipos

- Técnico

- probado

- esa

- El

- su

- así

- esta semana

- amenaza

- actores de amenaza

- amenazas

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- frustrar

- a

- del IRS

- dos

- incapaz

- bajo

- actualizado

- actualizar

- usado

- vendedor

- versión

- versiones

- Víctima

- volumen

- Vulnerabilidades

- vulnerabilidad

- prevenido

- fue

- semana

- tuvieron

- que

- amplio

- en todo el mundo

- zephyrnet