Instituto de Comunicaciones y Navegación, Centro Aeroespacial Alemán, Oberpfaffenhofen, 82234 Weßling, Alemania

¿Encuentra este documento interesante o quiere discutirlo? Scite o deje un comentario en SciRate.

Resumen

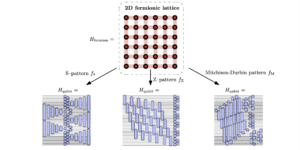

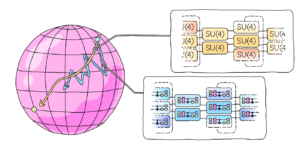

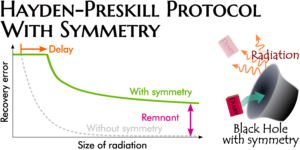

Este documento propone y prueba la seguridad de un protocolo QKD que utiliza hash de dos universales en lugar de muestreo aleatorio para estimar el número de errores de cambio de bit y cambio de fase. Este protocolo supera considerablemente a los protocolos QKD anteriores para tamaños de bloque pequeños. En términos más generales, para el protocolo QKD de hash de dos universales, la diferencia entre la tasa de clave asintótica y finita disminuye con el número $n$ de qubits como $cn^{-1}$, donde $c$ depende del parámetro de seguridad. A modo de comparación, la misma diferencia no disminuye más rápido que $c'n^{-1/3}$ para un protocolo optimizado que usa muestreo aleatorio y tiene la misma tasa asintótica, donde $c'$ depende del parámetro de seguridad y el error tasa.

Resumen popular

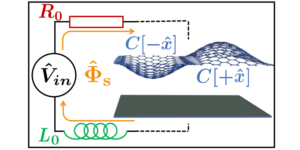

Los protocolos QKD existentes y las pruebas de seguridad muestran compensaciones entre los parámetros: para un número determinado de qubits, mejorar la resistencia al ruido o la seguridad hace que el tamaño de salida sea más pequeño. Estas compensaciones son especialmente graves cuando el número de qubits es pequeño, es decir, alrededor de 1000-10000. Este pequeño número de qubits surge en la práctica cuando el canal cuántico es particularmente difícil de implementar, por ejemplo, cuando un satélite transmite pares de fotones entrelazados a dos estaciones terrestres.

El presente trabajo pregunta: ¿existen protocolos QKD y pruebas de seguridad que muestren mejores compensaciones de parámetros, especialmente en el caso de que la cantidad de qubits sea pequeña? Presenta uno de esos protocolos QKD y prueba de seguridad. Este protocolo utiliza hash de dos universales en lugar de muestreo aleatorio para estimar la cantidad de errores de cambio de bit y cambio de fase, lo que lleva a una mejora espectacular en las compensaciones de parámetros para cantidades pequeñas de qubits, pero también hace que el protocolo sea más difícil de implementar.

► datos BibTeX

► referencias

[ 1 ] Charles H. Bennett, David P. DiVincenzo, John A. Smolin y William K. Wootters. Entrelazamiento de estado mixto y corrección de errores cuánticos. física Rev. A, 54:3824–3851, noviembre de 1996. URL: https://link.aps.org/doi/10.1103/PhysRevA.54.3824, doi:10.1103/PhysRevA.54.3824.

https: / / doi.org/ 10.1103 / PhysRevA.54.3824

[ 2 ] Niek J Bouman y Serge Fehr. Muestreo en una población cuántica y aplicaciones. En Conferencia anual de criptología, páginas 724–741. Springer, 2010. doi:10.1007/978-3-642-14623-7_39.

https://doi.org/10.1007/978-3-642-14623-7_39

[ 3 ] Gilles Brassard y Louis Salvail. Reconciliación de clave secreta mediante discusión pública. En Taller de Teoría y Aplicación de Técnicas Criptográficas, páginas 410–423. Springer, 1993. doi:10.1007/3-540-48285-7_35.

https://doi.org/10.1007/3-540-48285-7_35

[ 4 ] AR Calderbank, EM Rains, PW Shor y NJA Sloane. Corrección de errores cuánticos y geometría ortogonal. física Rev. Lett., 78:405–408, enero de 1997. URL: https://link.aps.org/doi/10.1103/PhysRevLett.78.405, doi:10.1103/PhysRevLett.78.405.

https: / / doi.org/ 10.1103 / PhysRevLett.78.405

[ 5 ] AR Calderbank y Peter W. Shor. Existen buenos códigos de corrección de errores cuánticos. física Rev. A, 54:1098–1105, agosto de 1996. URL: https://link.aps.org/doi/10.1103/PhysRevA.54.1098, doi:10.1103/PhysRevA.54.1098.

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[ 6 ] J.Lawrence Carter y Mark N. Wegman. Clases universales de funciones hash. Journal of Computer and System Sciences, 18(2):143–154, 1979. URL: https://www.sciencedirect.com/science/article/pii/0022000079900448, doi:10.1016/0022 -0000(79)90044-8.

https://doi.org/10.1016/0022-0000(79)90044-8

https: / / www.sciencedirect.com/ science / article / pii / 0022000079900448

[ 7 ] Pedro Elías. Codificación para dos canales ruidosos. En Colin Cherry, editor, Information Theory, 3rd London Symposium, Londres, Inglaterra, septiembre de 1955. Publicaciones científicas de Butterworth, 1956. URL: https://worldcat.org/en/title/562487502, doi: 10.1038/176773a0.

https: / / doi.org/ 10.1038 / 176773a0

https://worldcat.org/es/title/562487502

[ 8 ] Chi-Hang Fred Fung, Xiongfeng Ma y HF Chau. Problemas prácticos en el posprocesamiento de distribución de clave cuántica. Revisión física A, 81(1), enero de 2010. URL: http://dx.doi.org/10.1103/PhysRevA.81.012318, doi:10.1103/physreva.81.012318.

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[ 9 ] Robert G. Gallager. Códigos de comprobación de paridad de baja densidad. The MIT Press, 09 1963. doi:10.7551/mitpress/4347.001.0001.

https: / / doi.org/ 10.7551 / mitpress / 4347.001.0001

[ 10 ] Daniel Gottesmann. Clase de códigos de corrección de errores cuánticos que saturan el límite de hamming cuántico. física Rev. A, 54:1862–1868, septiembre de 1996. URL: https://link.aps.org/doi/10.1103/PhysRevA.54.1862, doi:10.1103/PhysRevA.54.1862.

https: / / doi.org/ 10.1103 / PhysRevA.54.1862

[ 11 ] M Koashi. Prueba de seguridad simple de la distribución de claves cuánticas basada en la complementariedad. New Journal of Physics, 11(4):045018, abril de 2009. URL: https://dx.doi.org/10.1088/1367-2630/11/4/045018, doi:10.1088/ 1367-2630/11/4/045018.

https://doi.org/10.1088/1367-2630/11/4/045018

[ 12 ] Charles Ci-Wen Lim, Feihu Xu, Jian-Wei Pan y Artur Ekert. Análisis de seguridad de la distribución de claves cuánticas con longitud de bloque pequeña y su aplicación a las comunicaciones espaciales cuánticas. Physical Review Letters, 126(10), marzo de 2021. URL: http://dx.doi.org/10.1103/PhysRevLett.126.100501, doi:10.1103/physrevlett.126.100501.

https: / / doi.org/ 10.1103 / PhysRevLett.126.100501

[ 13 ] Hoi-Kwong Lo y HF Chau. Seguridad incondicional de la distribución de claves cuánticas en distancias arbitrariamente largas. Science, 283(5410):2050–2056, marzo de 1999. URL: https://doi.org/10.1126/science.283.5410.2050, doi:10.1126/science.283.5410.2050.

https: / / doi.org/ 10.1126 / science.283.5410.2050

[ 14 ] Michael A. Nielsen e Isaac L. Chuang. Computación Cuántica e Información Cuántica. Cambridge University Press, junio de 2012.

https: / / doi.org/ 10.1017 / cbo9780511976667

[ 15 ] Dimiter Ostrev. Autenticación de mensajes componible e incondicionalmente segura sin ninguna clave secreta. En Simposio internacional sobre teoría de la información (ISIT) del IEEE de 2019, páginas 622–626, 2019. doi:10.1109/ISIT.2019.8849510.

https: / / doi.org/ 10.1109 / ISIT.2019.8849510

[ 16 ] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi y P. Wallden. Avances en criptografía cuántica. Adv. Optar. Photon., 12(4):1012–1236, diciembre de 2020. URL: http://opg.optica.org/aop/abstract.cfm?URI=aop-12-4-1012, doi:10.1364 /AOP.361502.

https: / / doi.org/ 10.1364 / AOP.361502

http:///opg.optica.org/aop/abstract.cfm?URI=aop-12-4-1012

[ 17 ] Christopher Portman. Reciclaje de claves en autenticación. IEEE Transactions on Information Theory, 60(7):4383–4396, 2014. doi:10.1109/TIT.2014.2317312.

https: / / doi.org/ 10.1109 / TIT.2014.2317312

[ 18 ] Christopher Portman y Renato Renner. Seguridad criptográfica de la distribución de claves cuánticas, 2014. URL: https://arxiv.org/abs/1409.3525, doi:10.48550/ARXIV.1409.3525.

https:///doi.org/10.48550/ARXIV.1409.3525

arXiv: 1409.3525

[ 19 ] Renato Renner. Seguridad de distribución de claves cuánticas. Tesis de doctorado, ETH Zurich, 2005. URL: https://arxiv.org/abs/quant-ph/0512258, doi:10.48550/ARXIV.QUANT-PH/0512258.

https://doi.org/10.48550/ARXIV.QUANT-PH/0512258

arXiv: quant-ph / 0512258

[ 20 ] Peter W. Shor y John Preskill. Prueba simple de seguridad del protocolo de distribución de claves cuánticas bb84. física Rev. Lett., 85:441–444, julio de 2000. URL: https://link.aps.org/doi/10.1103/PhysRevLett.85.441, doi:10.1103/PhysRevLett.85.441.

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

[ 21 ] Andrés Steane. Interferencia de partículas múltiples y corrección de errores cuánticos. Actas de la Royal Society de Londres. Serie A: Ciencias Matemáticas, Físicas y de Ingeniería, 452(1954):2551–2577, 1996. URL: https://royalsocietypublishing.org/doi/abs/10.1098/rspa.1996.0136, doi:10.1098 /rspa.1996.0136.

https: / / doi.org/ 10.1098 / rspa.1996.0136

[ 22 ] W. Forrest Stinespring. Funciones positivas sobre c*-álgebras. Actas de la American Mathematical Society, 6(2):211–216, 1955. URL: http://www.jstor.org/stable/2032342, doi:10.2307/2032342.

https: / / doi.org/ 10.2307 / 2032342

http: / / www.jstor.org/ stable / 2032342

[ 23 ] Marco Tomamichel y Anthony Leverrier. Una prueba de seguridad en gran medida autónoma y completa para la distribución de claves cuánticas. Quantum, 1:14, julio de 2017. URL: http://dx.doi.org/10.22331/q-2017-07-14-14, doi:10.22331/q-2017-07-14- 14

https://doi.org/10.22331/q-2017-07-14-14

[ 24 ] Marco Tomamichel, Charles Ci Wen Lim, Nicolás Gisin y Renato Renner. Análisis estricto de clave finita para criptografía cuántica. Comunicaciones de la naturaleza, 3(1):1–6, 2012. doi:10.1038/ncomms1631.

https: / / doi.org/ 10.1038 / ncomms1631

[ 25 ] Mark N. Wegman y J.Lawrence Carter. Nuevas funciones hash y su uso en autenticación e igualdad de conjuntos. Journal of Computer and System Sciences, 22(3):265–279, 1981. URL: https://www.sciencedirect.com/science/article/pii/0022000081900337, doi:10.1016/0022 -0000(81)90033-7.

https://doi.org/10.1016/0022-0000(81)90033-7

https: / / www.sciencedirect.com/ science / article / pii / 0022000081900337

[ 26 ] Juan Yin, Yu-Huai Li, Sheng-Kai Liao, Meng Yang, Yuan Cao, Liang Zhang, Ji-Gang Ren, Wen-Qi Cai, Wei-Yue Liu, Shuang-Lin Li, et al. Criptografía cuántica segura basada en entrelazamiento a lo largo de 1,120 kilómetros. Nature, 582(7813):501–505, 2020. doi:10.1038/s41586-020-2401-y.

https: / / doi.org/ 10.1038 / s41586-020-2401-y

Citado por

[1] Manuel B. Santos, Paulo Mateus y Chrysoula Vlachou, “Quantum Universally Composable Oblivious Linear Evaluation”, arXiv: 2204.14171.

[2] Dimiter Ostrev, Davide Orsucci, Francisco Lázaro y Balazs Matuz, “Classical product code constructions for quantum Calderbank-Shor-Steane codes”, arXiv: 2209.13474.

Las citas anteriores son de ANUNCIOS SAO / NASA (última actualización exitosa 2023-01-14 11:00:11). La lista puede estar incompleta ya que no todos los editores proporcionan datos de citas adecuados y completos.

On Servicio citado por Crossref no se encontraron datos sobre las obras citadas (último intento 2023-01-14 11:00:09).

Este documento se publica en Quantum bajo el Creative Commons Reconocimiento 4.0 Internacional (CC BY 4.0) licencia. Los derechos de autor permanecen con los titulares de derechos de autor originales, como los autores o sus instituciones.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://quantum-journal.org/papers/q-2023-01-13-894/

- 1

- 10

- 11

- 1996

- 1999

- 2012

- 2014

- 2017

- 2019

- 2020

- 2021

- 7

- 9

- a

- arriba

- RESUMEN

- de la máquina

- avances

- Aeroespacial

- afiliaciones

- Todos

- permite

- American

- análisis

- y

- anual

- Antonio

- Aplicación

- aplicaciones

- en torno a

- Ago

- autenticado

- Autenticación

- autor

- Autorzy

- basado

- mejores

- entre

- Poco

- Bloquear

- Bound

- Descanso

- Cambridge

- case

- Reubicación

- Channel

- canales

- Charles

- Christopher

- clase

- privadas

- código

- Codificación

- comentario

- Los comunes

- comunicado

- Comunicaciónes

- comparación

- completar

- completamente

- cálculo

- computadora

- Congreso

- derechos de autor,

- criptográfico

- criptografía

- Daniel

- datos

- David

- depende

- un cambio

- difícil

- discutir

- discusión

- verdadero

- dramáticamente

- editor

- Ingeniería

- England

- igualdad

- error

- Errores

- especialmente

- establecer

- estimación

- ETH

- evaluación

- ejemplo

- exhibir

- más rápida

- Dar la vuelta

- encontrado

- Francisco

- en

- funciones

- en general

- Alemán

- Gilles

- dado

- candidato

- Polo a Tierra

- harvard

- hachís

- Hashing

- titulares

- HTTPS

- IEEE

- implementar

- importante

- es la mejora continua

- la mejora de

- in

- información

- instituciones

- interesante

- Internacional

- cuestiones

- IT

- Ene

- JavaScript

- Pan Jian-Wei

- Juan

- revista

- Clave

- principalmente

- Apellido

- líder

- Abandonar

- Longitud Mínima

- Nivel

- Li

- Licencia

- Lista

- Londres

- Largo

- Luis

- HACE

- Realizar

- Marco

- marca

- matemático

- mensaje

- Michael

- MIT

- Mes

- más,

- Naturaleza

- Navegación

- Nuevo

- Nicolas

- ruido

- número

- números

- ONE

- habiertos

- optimizado

- reconocida por

- Supera

- pares

- Papel

- parámetro

- parámetros

- particularmente

- Peter

- fase

- los libros físicos

- Física

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- población

- positivo

- Metodología

- presente

- regalos

- prensa

- anterior

- Proceso

- Producto

- prueba

- pruebas

- propone

- protocolo

- protocolos

- Demuestra

- proporcionar

- público

- publicaciones

- publicado

- editor

- editores

- Cuántico

- criptografía cuántica

- corrección de error cuántico

- información cuántica

- qubits

- azar

- Rate

- reconciliación

- referencias

- permanece

- son

- Resistencia

- una estrategia SEO para aparecer en las búsquedas de Google.

- ROBERT

- real

- mismo

- satélite

- Ciencia:

- CIENCIAS

- Secreto

- seguro

- EN LINEA

- Serie

- Serie A

- set

- Shor

- sencillos

- Tamaño

- tamaños

- chica

- menores

- Sociedades

- Espacio

- estaciones

- Con éxito

- tal

- adecuado

- simposio

- te

- técnicas

- El

- su

- Título

- a

- Transacciones

- incondicional

- bajo

- Universal

- universidad

- actualizado

- Enlance

- utilizan el

- usuarios

- volumen

- W

- que

- sin

- Actividades:

- funciona

- taller

- año

- Yuan

- zephyrnet

- Zúrich