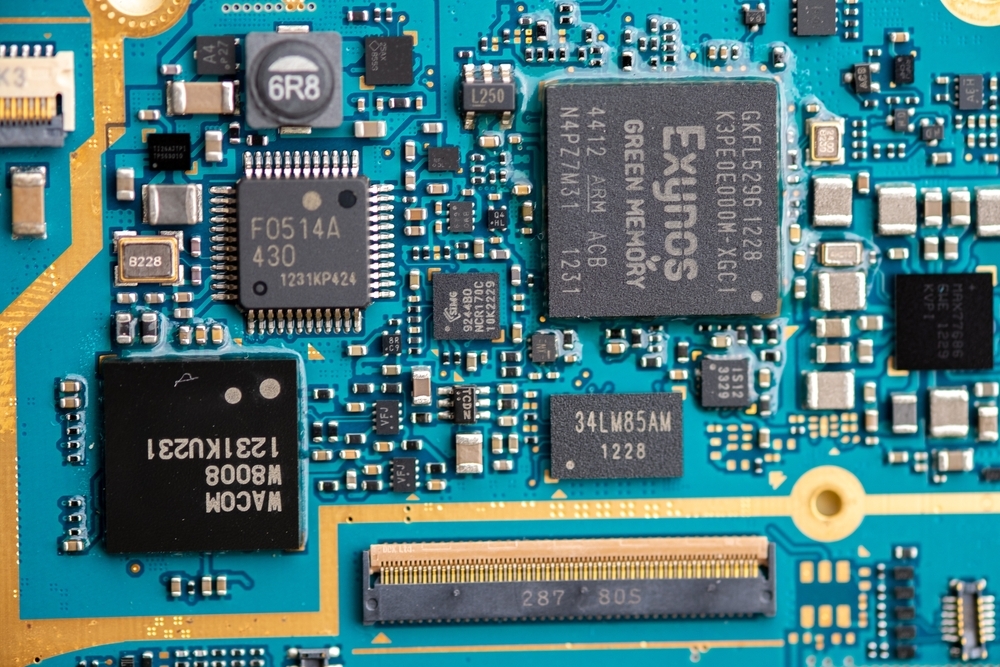

مجموعهای از آسیبپذیریهای جدید در چیپستهای سامسونگ میلیونها کاربر تلفن همراه اندروید را در معرض حملات بالقوه اجرای کد از راه دور (RCE) قرار داده است، تا زمانی که فروشندگان دستگاههای آنها وصلههایی را برای این نقصها در دسترس قرار دهند.

به گفته محققان پروژه صفر گوگل که این نقصها را کشف کردهاند، تا آن زمان، بهترین شرط برای کاربرانی که میخواهند در برابر این تهدید محافظت کنند، خاموش کردن تماس Wi-Fi و تنظیمات Voice-over-LTE در دستگاههای خود است.

در یک پست وبلاگی هفته گذشته، محققان گفتند که 18 آسیبپذیری در چیپستهای Exynos این شرکت را به سامسونگ گزارش کردهاند که در چندین مدل تلفن همراه از سامسونگ، ویوو و گوگل استفاده میشود. دستگاههای آسیبدیده عبارتند از Samsung Galaxy S22، M33، M13، M12، A71، و A53، Vivo S16، S15، S6، X70، X60 و X30 و سریهای پیکسل 6 و پیکسل 7 گوگل.

کاربران Android با سازش کامل مواجه میشوند

تیم ویلیس، محقق تهدید Project Zero نوشت، چهار مورد از آسیبپذیریهای موجود در چیپستهای اگزینوس سامسونگ به مهاجمان راهی میدهد تا به طور کامل دستگاه آسیبدیده را به خطر بیاندازند، بدون اینکه نیازی به تعامل با کاربر باشد و مهاجم فقط شماره تلفن قربانی را بداند.

آزمایشهای انجامشده توسط Project Zero تأیید میکند که آن چهار آسیبپذیری [CVE-2023-24033، CVE-2023-26496، CVE-2023-26497، و CVE-2023-26498] به مهاجم اجازه میدهد تا از راه دور یک تلفن را در سطح باند پایه به خطر بیاندازیدویلیس گفت. "با تحقیقات و توسعه محدود اضافی، ما معتقدیم که مهاجمان ماهر می توانند به سرعت یک سوء استفاده عملیاتی برای به خطر انداختن دستگاه های آسیب دیده بی سر و صدا و از راه دور ایجاد کنند."

این محقق امنیتی ۱۴ آسیبپذیری باقیمانده در چیپستهای اگزینوس سامسونگ را تا حدودی شدیدتر شناسایی کرد.

در یک بیانیه ایمیلی، سامسونگ اعلام کرد که شش مورد از آسیبپذیریها را شناسایی کرده است که به طور بالقوه بر برخی از دستگاههای گلکسی آن تأثیر میگذارند. این شرکت این شش نقص را «شدید» توصیف نمیکند و میگوید که داشته است پچ هایی برای پنج تای آنها منتشر کرد در یک به روز رسانی امنیتی ماه مارس. سامسونگ در ماه آوریل یک پچ برای ششمین نقص منتشر خواهد کرد. این شرکت به درخواست Dark Reading که به دنبال اطلاعاتی در مورد اینکه آیا وصلههایی را برای تمام 18 آسیبپذیری که گوگل فاش کرده منتشر میکند یا خیر، پاسخ نداد. همچنین مشخص نیست که آیا، یا چه زمانی، همه دستگاههای گلکسی سامسونگ که تحت تأثیر قرار گرفتهاند، بهروزرسانیها را دریافت خواهند کرد یا خیر.

ویلیس گفت که دستگاههای Google Pixel آسیبدیده قبلاً برای یکی از نقصهای فاش شده (CVE-2023-24033) با این شرکت رفع شده بودند. به روز رسانی امنیتی مارس 2023. گوگل بلافاصله به درخواست Dark Reading برای اطلاعات مربوط به زمان عرضه وصلهها برای آسیبپذیریهای باقیمانده پاسخ نداد. Vivo بلافاصله به درخواست Dark Reading نیز پاسخ نداد، بنابراین برنامههای این شرکت برای رسیدگی به آسیبپذیریها نیز نامشخص است.

مشکل Patch Gap اندروید

در گذشته، فروشندگان دستگاهها وقت خود را صرف رسیدگی به آسیبپذیریهای موجود در اکوسیستم اندروید کردهاند. بنابراین، اگر این نشانهای باشد، کاربرانی که تحت تأثیر آسیبپذیریهای چیپست سامسونگ قرار گرفتهاند، میتوانند برای مدت طولانی منتظر باشند.

در ماه نوامبر، محققین پروژه صفر در مورد آنچه که شرح دادند گزارش دادند شکاف پچ قابل توجه ناشی از تأخیر بین زمانی که یک پچ میانافزار برای دستگاه اندرویدی در دسترس میشود و زمانی که فروشنده دستگاه آن را واقعاً برای کاربران خود در دسترس قرار میدهد. به عنوان مثال، محققان Project Zero به چندین آسیبپذیری که در درایور پردازنده گرافیکی ARM Mali کشف کردند اشاره کردند. گوگل این آسیبپذیریها را در ژوئن و ژوئیه گذشته به ARM گزارش کرد و پس از آن، ARM وصلههایی برای این نقصها در ماههای جولای و آگوست منتشر کرد. با این حال، بیش از سه ماه بعد، در نوامبر، زمانی که گوگل دستگاههای آسیبپذیر را از نظر آسیبپذیری آزمایش کرد، محققان متوجه شدند که همه دستگاهها هنوز در برابر این آسیبپذیری آسیبپذیر هستند.

تد میراکو، مدیرعامل Approov میگوید: «بخش آسان، رفع نقصهای سختافزاری با نرمافزار جدید است. او میگوید: «بخش سختتر این است که تولیدکنندگان را وادار کنیم تا بهروزرسانیها را به کاربران نهایی ارائه دهند و کاربران نهایی را مجبور کنیم دستگاههای خود را بهروزرسانی کنند. او میگوید متأسفانه، بسیاری از کاربران چیپستها ممکن است سریع دستگاهها را اصلاح نکنند و کاربران احتمالاً تا حد زیادی از آسیبپذیریها بیاطلاع هستند.

Miracco ادامه می دهد، آسیب پذیری هایی مانند مواردی که Project Zero در چیپست های سامسونگ کشف کرد، نه تنها در اکوسیستم اندروید، بلکه در اکوسیستم iOS و هر زنجیره تامین پیچیده ای که شامل سخت افزار و نرم افزار پیچیده باشد نیز وجود دارد. چالش کاهش زمان از شناسایی نقص ها تا استقرار راه حل ها در همه دستگاه ها است.

او میگوید: «این منطقهای است که اکوسیستم اندروید باید توجه زیادی را به خود معطوف کند، زیرا بهروزرسانیها برای بسیاری از تولیدکنندگان دستگاههای تلفن همراه ممکن است کم باشد.» میراکو اضافه میکند که شرکتها میتوانند به کاربرانی که دستگاههای خود (BYOD) را به محل کار خود میآورند ملزم کنند باید از دستگاههایی از تأمینکنندگان تأییدشده استفاده کنند که سابقه اجرای سریع بهروزرسانیها را دارند.

Krishna Vishnubhotla، معاون استراتژی محصول در Zimperium، میگوید آسیبپذیریهایی مانند این نیاز شرکتها به ارزیابی استراتژیهای امنیتی موبایل خود را برجسته میکند. او خاطرنشان می کند: "برای شرکت ها منطقی است که کارکنان خود را در مورد چگونگی ایمن ماندن و وجود الزامات جدیدی برای دسترسی سازمانی راهنمایی کنند."

با اینهمه oسازنده تجهیزات ریجینال (OEM) تکه تکه شدن در فضای اندروید، وصله ها ممکن است تنها پس از چند ماه برای تمام آسیب پذیری های کشف شده در دسترس باشند. Vishnubhotta میافزاید: «به همین دلیل است که برای شرکتها مهم است که روی امنیت سرمایهگذاری کنند که بتواند تهدیدات روز صفر را مدیریت کند و از طریق هوا بهروزرسانی شود.»

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.darkreading.com/attacks-breaches/samsung-chipset-vulnerabilities-android-users-rce-attacks

- :است

- 2023

- 7

- a

- قادر

- دسترسی

- مطابق

- واقعا

- اضافی

- خطاب به

- می افزاید:

- پس از

- در برابر

- AIR

- معرفی

- قبلا

- و

- اندروید

- تایید کرد

- آوریل

- هستند

- محدوده

- ARM

- AS

- At

- حمله

- توجه

- اوت

- در دسترس

- BE

- شود

- بودن

- باور

- بهترین

- شرط

- میان

- بلاگ

- به ارمغان بیاورد

- by

- فراخوانی

- CAN

- مدیر عامل شرکت

- زنجیر

- به چالش

- رمز

- شرکت

- کامل

- به طور کامل

- پیچیده

- سازش

- انجام

- تکرار

- ادامه

- میتوانست

- ایجاد

- تاریک

- تاریک خواندن

- تاخیر

- استقرار

- شرح داده شده

- پروژه

- دستگاه

- دستگاه ها

- DID

- کشف

- راننده

- اکوسیستم

- هر دو

- کارکنان

- سرمایه گذاری

- شرکت

- تجهیزات

- ارزیابی

- هر

- مثال

- اعدام

- بهره برداری

- قرار گرفتن در معرض

- کمی از

- رفع

- نقص

- معایب

- برای

- یافت

- از جانب

- کهکشان

- شکاف

- گرفتن

- دادن

- گوگل

- GPU

- راهنمایی

- دسته

- سخت افزار

- آیا

- نماد

- چگونه

- چگونه

- HTML

- HTTPS

- شناسایی

- بلافاصله

- مهم

- in

- شامل

- نشانه

- فرد

- اطلاعات

- اثر متقابل

- سرمایه گذاری

- IOS

- صادر

- مسائل

- IT

- ITS

- JPG

- جولای

- دانستن

- تا حد زیادی

- نام

- پسندیدن

- محدود شده

- طولانی

- خیلی

- ساخت

- باعث می شود

- حکم

- سازنده

- تولید کنندگان

- بسیاری

- مارس

- قدرت

- میلیون ها نفر

- موبایل

- دستگاه های تلفن همراه

- تلفن همراه

- امنیت موبایل

- مدل

- ماه

- بیش

- چندگانه

- نیاز

- نیازهای

- جدید

- یادداشت

- نوامبر

- عدد

- of

- on

- ONE

- باز کن

- قابل استفاده

- خود

- بخش

- گذشته

- وصله

- پچ های

- تلفن

- پیکسل

- برنامه

- افلاطون

- هوش داده افلاطون

- PlatoData

- پست

- پتانسیل

- بالقوه

- رئيس جمهور

- شاید

- محصول

- پروژه

- محافظت از

- فشار

- قرار دادن

- سریع

- به سرعت

- سریعا

- مطالعه

- گرفتن

- اخذ شده

- رکورد

- کاهش

- آزاد

- ماندن

- باقی مانده

- دور

- گزارش

- درخواست

- مورد نیاز

- تحقیق

- تحقیق و توسعه

- پژوهشگر

- محققان

- پاسخ

- نتیجه

- s

- امن

- سعید

- سامسونگ

- می گوید:

- تیم امنیت لاتاری

- به دنبال

- حس

- سلسله

- تنظیم

- تنظیمات

- چند

- شدید

- تنها

- شش

- ششم

- ماهر

- So

- نرم افزار

- مزایا

- برخی از

- تاحدی

- مصنوعی

- فضا

- بیانیه

- ماندن

- هنوز

- استراتژی ها

- استراتژی

- تامین کنندگان

- عرضه

- زنجیره تامین

- پخش کردن

- تست

- که

- La

- شان

- اینها

- تهدید

- تهدید

- سه

- تیم

- زمان

- به

- مسیر

- دور زدن

- بروزرسانی

- به روز شده

- به روز رسانی

- کاربر

- کاربران

- استفاده کنید

- فروشنده

- فروشندگان

- معاون رئیس جمهور

- قربانی

- آسیب پذیری ها

- آسیب پذیری

- آسیب پذیر

- صبر کنيد

- مسیر..

- هفته

- خوب

- چی

- چه

- که

- WHO

- وای فای

- اراده

- با

- مهاجرت کاری

- خواهد بود

- زفیرنت

- صفر