تیمهای امنیتی سازمانی میتوانند سه نوع باجافزار دیگر را به لیست دائماً در حال رشد تهدیدات باجافزاری که باید برای آنها نظارت کنند، اضافه کنند.

سه نوع - Vohuk، ScareCrow و AESRT - مانند اکثر ابزارهای باج افزار، سیستم های ویندوز را هدف قرار می دهند و به نظر می رسد به سرعت در سیستم های متعلق به کاربران در چندین کشور در حال گسترش هستند. محققان امنیتی در آزمایشگاه FortiGuard Fortinet که این هفته تهدیدات را ردیابی میکنند، نمونههای باجافزار را در پایگاه دادههای باجافزار شرکت مورد توجه قرار دادند.

تحلیل فورتینت از این سه تهدید، آنها را ابزارهای باجافزار استانداردی از نوع باجافزاری نشان داد که با این وجود در رمزگذاری دادهها در سیستمهای در معرض خطر بسیار مؤثر بودهاند. هشدار Fortinet مشخص نکرد که چگونه اپراتورهای نمونههای باجافزار جدید بدافزار خود را توزیع میکنند، اما اشاره کرد که ایمیل فیشینگ معمولاً رایجترین عامل برای عفونتهای باجافزار بوده است.

تعداد فزاینده ای از انواع

فرد گوتیرز، مهندس امنیت ارشد در آزمایشگاه FortiGuard Fortinet می گوید: "اگر رشد باج افزار در سال 2022 نشان دهنده آینده باشد، تیم های امنیتی در همه جا باید انتظار داشته باشند که این بردار حمله در سال 2023 محبوب تر شود."

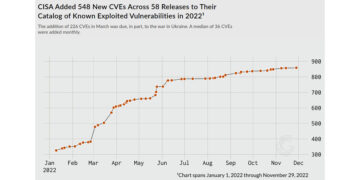

او میگوید تنها در نیمه اول سال 2022، تعداد انواع باجافزارهای جدیدی که آزمایشگاههای FortiGuard شناسایی کردهاند، در مقایسه با دوره شش ماهه قبل، تقریباً 100 درصد افزایش یافته است. تیم آزمایشگاه FortiGuard 10,666 نوع باج افزار جدید را در نیمه اول سال 2022 ثبت کرد در حالی که در نیمه دوم سال 5,400 فقط 2021 باج افزار بود.

او میگوید: «این رشد در گونههای باجافزار جدید در درجه اول به لطف استفاده مهاجمان بیشتر از باجافزار بهعنوان سرویس (RaaS) در دارک وب است.

او اضافه میکند: «علاوه بر این، شاید نگرانکنندهترین جنبه این است که ما شاهد افزایش حملات باجافزار مخربتر در مقیاس و تقریباً در تمام انواع بخشها هستیم که انتظار داریم تا سال 2023 ادامه یابد.»

سویه های باج افزار استاندارد اما موثر

نوع باج افزار Vohuk که محققان Fortinet تجزیه و تحلیل کردند به نظر می رسد در سومین تکرار خود قرار دارد و نشان می دهد که نویسندگان آن به طور فعال در حال توسعه آن هستند.

Fortinet گفت که این بدافزار یک یادداشت باج به نام "README.txt" را روی سیستم های در معرض خطر قرار می دهد که از قربانیان می خواهد از طریق ایمیل با یک شناسه منحصر به فرد با مهاجم تماس بگیرند. این یادداشت به قربانی اطلاع می دهد که مهاجم انگیزه سیاسی ندارد، بلکه فقط به سود مالی علاقه مند است - احتمالاً برای اطمینان دادن به قربانیان که در صورت پرداخت باج درخواستی، داده های خود را پس خواهند گرفت.

در همین حال، Fortinet گفت: «ScareCrow یکی دیگر از باجافزارهای معمولی است که فایلها را در ماشینهای قربانیان رمزگذاری میکند. یادداشت باجگیری آن، همچنین با عنوان «readme.txt» حاوی سه کانال تلگرامی است که قربانیان میتوانند از آنها برای صحبت با مهاجم استفاده کنند.»

به گفته فورتی نت، اگرچه یادداشت باج حاوی مطالبات مالی خاصی نیست، اما می توان فرض کرد که قربانیان باید برای بازیابی فایل هایی که رمزگذاری شده اند، باج بپردازند.

تحقیقات فروشنده امنیتی همچنین نشان داد که بین ScareCrow و بدنام همپوشانی وجود دارد نوع باج افزار Conti، یکی از پرکارترین ابزارهای باج افزار تا کنون. برای مثال، هر دو از یک الگوریتم برای رمزگذاری فایلها استفاده میکنند، و درست مانند Conti، ScareCrow کپیهای سایهای را با استفاده از ابزار خط فرمان WMI (wmic) حذف میکند تا دادهها را در سیستمهای آلوده غیرقابل بازیابی کند.

موارد ارسالی به VirusTotal نشان میدهد که ScareCrow سیستمهایی را در ایالات متحده، آلمان، ایتالیا، هند، فیلیپین و روسیه آلوده کرده است.

و در نهایت، AESRT، سومین خانواده باج افزار جدید که Fortinet اخیراً در طبیعت مشاهده کرد، عملکردی مشابه دو تهدید دیگر دارد. تفاوت اصلی این است که بدافزار به جای گذاشتن یادداشت باج، یک پنجره بازشو با آدرس ایمیل مهاجم و فیلدی را ارائه می دهد که پس از پرداخت باج درخواستی، کلید رمزگشایی فایل های رمزگذاری شده را نمایش می دهد.

آیا Crypto-Collapse تهدید باج افزار را کند می کند؟

گونههای جدید به فهرست طولانی - و دائماً در حال رشد - تهدیدات باجافزاری اضافه میکنند که سازمانها اکنون مجبورند روزانه با آنها مقابله کنند، زیرا اپراتورهای باجافزار به طور بیوقفه سازمانهای سازمانی را چکش میکنند.

دادههای مربوط به حملات باجافزاری که LookingGlass در اوایل سال جاری تحلیل کرد، نشان داد که برخی از آنها وجود داشته است 1,133 حمله باج افزار تایید شده تنها در نیمه اول سال 2022 - بیش از نیمی (52٪) شرکت های آمریکایی را تحت تاثیر قرار داده است. LookingGlass دریافت که فعالترین گروه باجافزار در پشت نوع LockBit و پس از آن گروههایی پشت باجافزار Conti، Black Basta و Alphy قرار دارند.

با این حال، نرخ فعالیت ثابت نیست. برخی از فروشندگان امنیتی گزارش دادند که در برخی از بخشهای سال، فعالیت باجافزاری کاهش یافته است.

به عنوان مثال، SecureWorks در گزارشی در اواسط سال، گفت که تعاملات پاسخ به حادثه در ماه می و ژوئن نشان میدهد که سرعت حملات موفقیتآمیز باجافزار جدید کمی کاهش یافته است.

SecureWorks این روند را شناسایی کرد که احتمالاً حداقل تا حدی باید با اختلال در عملیات Conti RaaS در سال جاری و عوامل دیگری مانند تاثیر مخرب جنگ در اوکراین در باندهای باج افزار

گزارش دیگری از مرکز منابع سرقت هویت (ITRC)، کاهش 20 درصدی حملات باج افزار را گزارش کرد که منجر به نقض در سه ماهه دوم سال 2022 در مقایسه با سه ماهه اول سال شد. ITRC، مانند SecureWorks، این کاهش را مرتبط با جنگ در اوکراین و به طور قابل توجهی با سقوط ارزهای رمزنگاری شده که اپراتورهای باج افزار برای پرداخت از آنها حمایت می کنند، شناسایی کرد.

برایان ور، مدیرعامل LookingGlass، میگوید که معتقد است فروپاشی کریپتو میتواند مانع اپراتورهای باجافزار در سال ۲۰۲۳ شود.

او میگوید: «رسوایی اخیر FTX باعث مخزن کردن ارزهای دیجیتال شده است و این بر درآمدزایی باجافزار تأثیر میگذارد و اساساً آن را غیرقابل پیشبینی میکند». این برای اپراتورهای باجافزار خوب نیست، زیرا آنها باید در درازمدت سایر اشکال درآمدزایی را در نظر بگیرند.

ور می گوید روندهای پیرامون ارزهای دیجیتال برخی از گروههای باجافزار را در نظر دارد که از ارزهای رمزنگاری شده خود استفاده کنند: «ما مطمئن نیستیم که این موضوع محقق شود، اما به طور کلی، گروههای باجافزار نگران این هستند که چگونه در آینده کسب درآمد کنند و سطحی از ناشناس ماندن را حفظ کنند.»