Netskope در گزارش خود گفت که مهاجمان از سرویسها و برنامههای کاربردی ابری پرکاربرد برای ارائه بدافزار سوء استفاده میکنند و فعالیتهای پس از آلودگی بدافزار را با مسیریابی آنها روی پورتهای شبکه مشترک و شبکههای تحویل محتوا (CDN) و ارائهدهندگان ابری مخفی میکنند. آخرین "گزارش ابر و تهدید" این گزارش اطلاعاتی در مورد تهدیدات بدافزار فعال علیه کاربران سازمانی ارائه می دهد. به طور متوسط، از هر 1,000 کاربر سازمانی، پنج نفر در سه ماهه اول سال 2023 اقدام به دانلود بدافزار کردند.

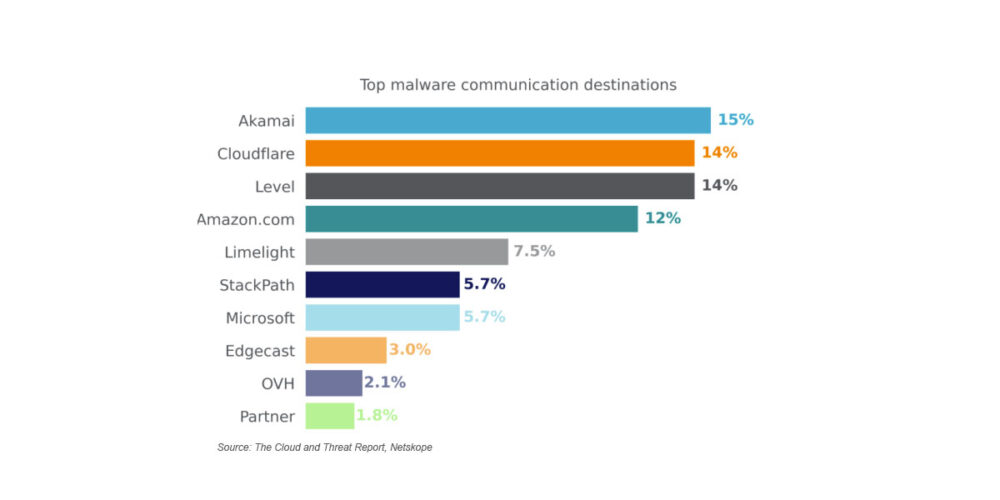

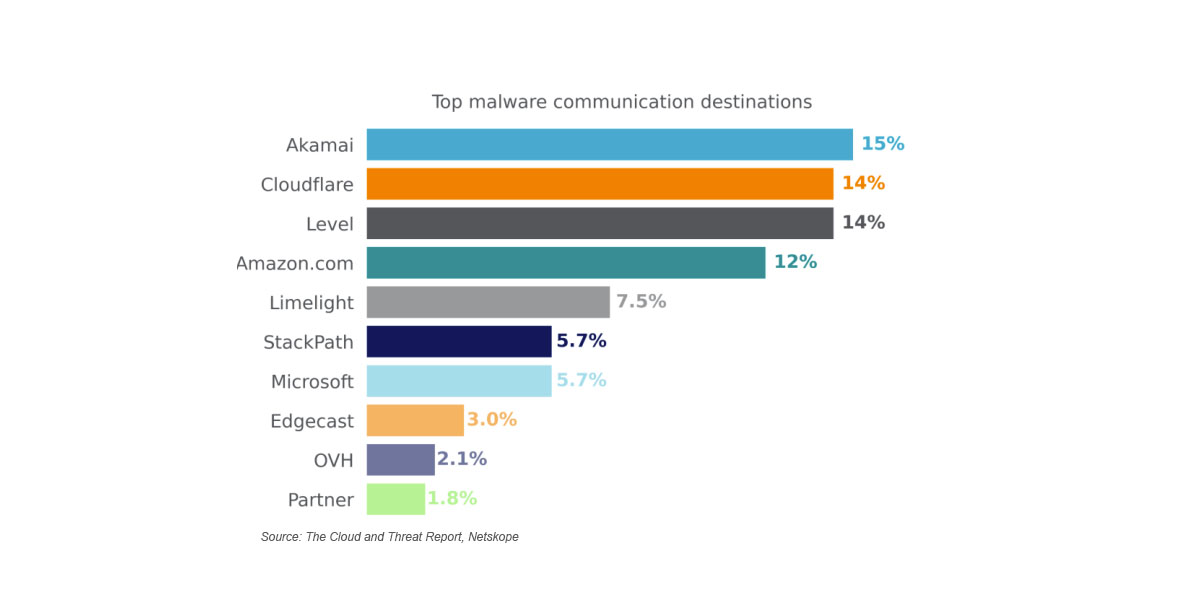

پس از اینکه بدافزار یک ماشین قربانی را آلوده کرد، یک کانال ارتباطی با سرور اصلی خود ایجاد می کند تا بارهای بدافزار اضافی را دانلود کند، دستورات را اجرا کند و داده ها را استخراج کند. مهاجمان به طور فزاینده ای ارتباطات بدافزار را از طریق آدرس های IP متعلق به CDN های معروف و ارائه دهندگان خدمات ابری، در درجه اول Akamai و Cloudflare، مسیریابی می کنند. خدمات وب آمازون، Microsoft Azure و Limelight نیز معمولا مورد سوء استفاده قرار می گیرند.

این گزارش اشاره میکند که تنها بخش کوچکی از کل دانلودهای بدافزار وب با روشهایی که بهعنوان خطرناک شناخته شدهاند، مانند دامنههای ثبتشده جدید و سایتهای دستهبندی نشده، تحویل داده شده است.

این شرکت گزارش می دهد که در سه ماهه اول، 72 درصد از کل دانلودهای بدافزار شناسایی شده توسط Netskope جدید بوده است. مهاجمان بدافزار ارائه شده با سوء استفاده از سرویسها و برنامههای پرکاربرد، مانند OneDrive، SharePoint، سطلهای Amazon S3، GitHub، Weebly، Dropbox، Google Drive، Box، سرویس جیمیل Google، و Azure Blob Storage. به گفته نتسکوپ، مهاجمان در سه ماهه اول از ۲۶۱ اپلیکیشن مجزا برای دانلود بدافزار استفاده کرده اند.

تیم Netskope میگوید: «برنامههای ابری معمولاً بهعنوان شکلی از مهندسی اجتماعی مورد سوء استفاده قرار میگیرند، جایی که مهاجمان از ویژگیهای برنامه آشنا برای قربانیان استفاده میکنند تا آنها را برای دانلود بدافزار ترغیب کنند.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoAiStream. Web3 Data Intelligence دانش تقویت شده دسترسی به اینجا.

- ضرب کردن آینده با آدرین اشلی. دسترسی به اینجا.

- خرید و فروش سهام در شرکت های PRE-IPO با PREIPO®. دسترسی به اینجا.

- منبع: https://www.darkreading.com/edge-threat-monitor/attackers-route-malware-activity-over-popular-cdns

- :جایی که

- 000

- 1

- 2023

- 7

- a

- مطابق

- فعال

- فعالیت ها

- فعالیت

- اضافی

- آدرس

- در برابر

- معرفی

- همچنین

- آمازون

- آمازون خدمات وب

- و

- نرم افزار

- برنامه های کاربردی

- برنامه های

- هستند

- AS

- تلاش

- میانگین

- لاجوردی

- جعبه

- by

- کانال

- ابر

- خدمات ابر

- CloudFlare را

- مشترک

- عموما

- ارتباط

- ارتباطات

- شرکت

- محتوا

- داده ها

- ارائه

- تحویل داده

- تحویل

- شناسایی شده

- متمایز

- حوزه

- دانلود

- دانلود

- راندن

- Dropbox به

- مهندسی

- سرمایه گذاری

- ایجاد می کند

- هر

- اجرا کردن

- آشنا

- امکانات

- نام خانوادگی

- برای

- فرم

- کسر

- GitHub

- گوگل

- گوگل

- بود

- صفحه اصلی

- HTTPS

- in

- به طور فزاینده

- اطلاعات

- به

- IP

- آدرس های IP

- IT

- ITS

- JPG

- توجه ویژه

- دستگاه

- نرم افزارهای مخرب

- روش

- مایکروسافت

- مایکروسافت لاورو

- شبکه

- شبکه

- جدید

- of

- on

- خارج

- روی

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- محبوب

- در درجه اول

- ارائه دهندگان

- فراهم می کند

- یک چهارم

- به رسمیت شناخته شده

- ثبت نام

- گزارش

- گزارش ها

- خطرناک

- مسیر

- مسیریابی

- s

- سعید

- سرویس

- ارائه دهندگان خدمات

- خدمات

- سایت

- کوچک

- آگاهی

- مهندسی اجتماعی

- ایالات

- ذخیره سازی

- چنین

- تیم

- La

- آنها

- تهدید

- تهدید

- از طریق

- به

- جمع

- دسته بندی نشده

- استفاده کنید

- استفاده

- کاربران

- قربانی

- قربانیان

- وب

- بدافزار وب

- خدمات وب

- معروف

- بود

- به طور گسترده ای

- با

- زفیرنت