مایکروسافت یک هدف اصلی برای عوامل تهدید است که برنامه های مایکروسافت را برای نقاط ضعف جستجو می کنند. تیم تحقیقاتی امنیتی ما در Adaptive Shield اخیراً یک بردار حمله جدید ناشی از یک آسیبپذیری در ثبت برنامه OAuth مایکروسافت را کشف کرده است که به مهاجمان اجازه میدهد تا از API قدیمی Exchange برای ایجاد قوانین ارسال مخفی در صندوقهای پستی Microsoft 365 استفاده کنند.

برای درک این بردار حمله جدید، باید اجزای کلیدی آن را درک کنید. اینها شامل قوانین حمل و نقل پنهان و دسترسی به برنامه SaaS-to-SaaSکه همگی به یک روت کیت مخرب SaaS تبدیل میشوند که میتواند به حسابهای کاربران نفوذ کرده و صندوقهای پستی آنها را کنترل کند - بدون اطلاع کاربران.

اطلاعات بیشتر در مورد موارد استفاده برتر تا کل پشته SaaS خود را ایمن کنید.

قوانین حمل و نقل پنهان

قوانین Inbox اقداماتی هستند که بر اساس شرایط از پیش تعیین شده در صندوق پستی مایکروسافت انجام می شوند. کاربران یا مدیران می توانند از قوانین حمل و نقل برای راه اندازی پروتکل ها بر اساس ویژگی های مختلف صندوق ورودی کاربر استفاده کنند.

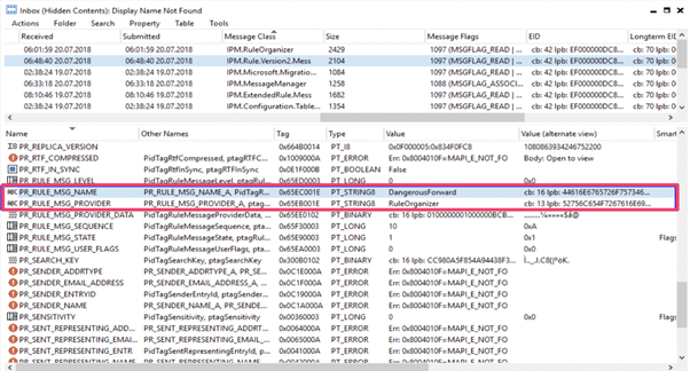

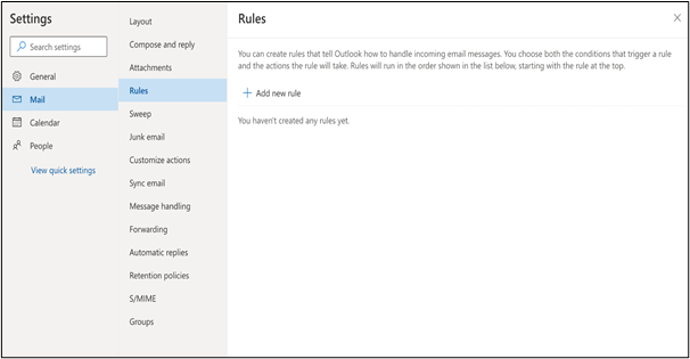

قوانین ارسال مخفی (شکل 1) برای اولین بار توسط Compass Security کشف شد دامیان فالاماتر در سال 2018. او این کشف و پاسخ مایکروسافت را در یک پست وبلاگی با عنوان «قوانین صندوق ورودی پنهان در Microsoft Exchange" این قوانین کاملاً کاربردی هستند و در قسمت پشتی قابل مشاهده هستند. با این حال، آنها رابطهای معمولی مانند کلاینتهای ایمیل، داشبورد مدیریت یا API قابل مشاهده نیستند (شکل 2).

دسترسی SaaS به SaaS از طریق OAuth 2.0

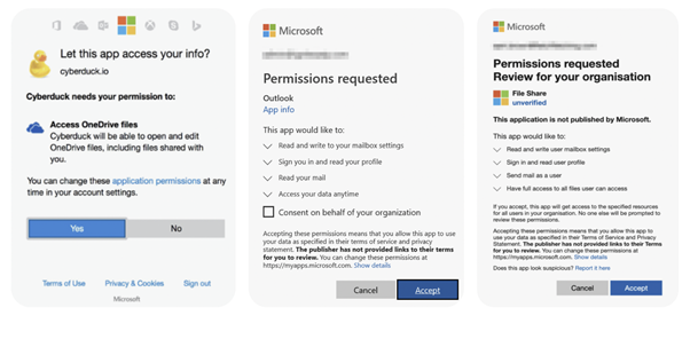

دسترسی برنامه SaaS-to-SaaS که به آن دسترسی به برنامه شخص ثالث نیز گفته می شود، شرایطی را توضیح می دهد که تحت آن یک برنامه می تواند به برنامه دیگری متصل شود و با انجام این کار، به اطلاعات و تنظیمات مختلف دسترسی و مجوز دریافت کند. را OAuth تأیید مکانیزم 2.0 فرآیند احراز هویت و مجوز بین مصرف کنندگان و ارائه دهندگان خدمات را از طریق یک فرآیند یکپارچه ساده می کند که به کاربران امکان می دهد هویت خود را به سرعت تأیید کنند و به برنامه مجوز دهند. سپس برنامه مجاز است کد را اجرا کند و منطق را در محیط خود در پشت صحنه اجرا کند.

در بسیاری از موارد، این برنامه ها کاملا بی ضرر هستند و اغلب به عنوان یک ابزار تجاری ارزشمند عمل می کنند. در موارد دیگر، این برنامه ها می توانند مانند یک فایل اجرایی مانند یک بدافزار عمل کنند.

تکامل بعدی: روش حمله از طریق SaaS

با استفاده از این روت کیت SaaS، عوامل تهدید می توانند بدافزاری ایجاد کنند که به عنوان یک برنامه SaaS زندگی می کند و می تواند نفوذ کند و نگهداری کند. دسترسی به حساب کاربری در حالی که مورد توجه قرار نمی گیرد.

در حالی که بازیگران بد نمیتوانند محدودههای Exchange Legacy را پیدا کنند که میتوانند از آن برای اضافه کردن برنامهنویسی ارسال مخفی آنلاین در رابط کاربری مایکروسافت استفاده کنند، میتوانند آنها را از طریق یک اسکریپت ترمینال اضافه کنند.

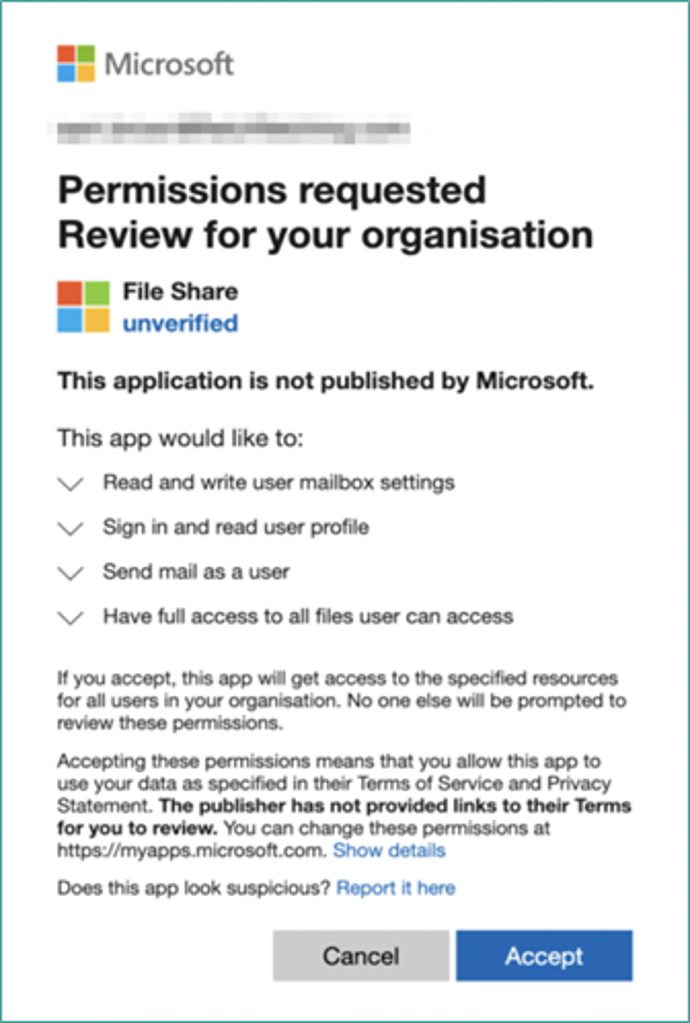

کار مهاجم ساده است: برنامهای بسازید که معتبر به نظر برسد، پروتکلهای محدوده قدیمی حذف شده از رابط کاربری را به برنامه اضافه کنید (سوء استفاده از آسیبپذیری که تیم Adaptive Shield کشف کرده است)، و پیشنهادی برای اتصال به کاربران ارسال کنید. کاربر یک کادر گفتگوی برنامه OAuth را در سایت رسمی مایکروسافت می بیند و احتمالاً بسیاری آن را می پذیرند (شکل 4).

هنگامی که کاربر پذیرفت، بازیگر بد یک توکن دریافت می کند که اجازه ایجاد قوانین حمل و نقل را می دهد و آنها را مانند یک روت کیت از رابط کاربری پنهان می کند.

حمله از طریق این قوانین ارسال مخفی نباید با یک حمله یکباره اشتباه گرفته شود، بلکه باید شروع یک روش حمله جدید از طریق برنامه های SaaS باشد.

پاسخ مایکروسافت

در سال 2022، Adaptive Shield در مورد این مشکل با مایکروسافت تماس گرفت، مایکروسافت در پاسخ گفت که این مشکل برای بررسی آینده توسط تیم محصول به عنوان فرصتی برای بهبود امنیت محصول آسیب دیده پرچم گذاری شده است.

چگونه می توان حمله SaaS Rootkit را به بهترین نحو کاهش داد

هیچ راه ضد گلوله ای برای از بین بردن حملات روت کیت SaaS وجود ندارد، اما چند روش برتر وجود دارد که می تواند به محافظت بیشتر سازمان ها کمک کند.

- نظارت بر دسترسی برنامه های شخص ثالث و مجوزهای آنها برای اطمینان از قانونی بودن برنامه ها و فقط دسترسی آنها به آنها.

- پیگیری فعالیت ها و برای شناسایی هر گونه اتصال جدید از دامنه های غیرقابل اعتماد به دنبال قوانین صندوق ورودی جدید باشید.

- غیرفعال کردن ثبت برنامه های شخص ثالث در صورت امکان برای کاهش ریسک

نتیجه

قوانین حمل و نقل پنهان همچنان یک تهدید هستند، حتی زمانی که از طریق وب سایت قابل اعتماد مایکروسافت ظاهر می شوند. کنترلهای سنتی که برای متوقف کردن بدافزارها ایجاد شدهاند، برای همگام شدن با تکامل بدافزار و بردار حمله جدید که میتواند از هر برنامه SaaS، از M365 گرفته تا Salesforce گرفته تا G-Workspace و غیره بهرهبرداری کند، تلاش کردهاند. سازمانها باید از تنظیمات امنیتی بومی برای کنترل استفاده کنند. نصب برنامه OAuth در سراسر برنامه های SaaS برای محافظت از کاربران در برابر حملات مخربی مانند این.

گزارش SSPM Forrester را دریافت کنید.Aparadigm Shift را در SaaS Protection بپذیرید: SaaS Security Pose Management"

درباره نویسنده

ماور بین، افسر اطلاعاتی سابق امنیت سایبری در ارتش اسرائیل، بیش از 16 سال رهبری امنیت سایبری را بر عهده دارد. او در کار خود، تحقیقات تشخیص تهدید SaaS را در Proofpoint رهبری کرد و در طول خدمات IDI خود، برنده جایزه تعالی عملیاتی شد. ماور مدرک کارشناسی خود را گرفت. در علوم کامپیوتر و مدیرعامل و یکی از بنیانگذاران Adaptive Shield است.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.darkreading.com/vulnerabilities-threats/saas-rootkit-exploits-hidden-rules-in-microsoft-365-

- 1

- 2018

- 2022

- 7

- a

- درباره ما

- پذیرفتن

- قبول می کند

- دسترسی

- حساب ها

- در میان

- عمل

- اقدامات

- فعالیت ها

- مدیر سایت

- معرفی

- اجازه می دهد تا

- مقدار

- و

- دیگر

- API

- نرم افزار

- ظاهر شدن

- کاربرد

- برنامه های کاربردی

- برنامه های

- حمله

- حمله

- خواص

- تصدیق

- مجوز

- جایزه

- به عقب

- بد

- مستقر

- پشت سر

- پشت صحنه

- بهترین

- بهترین شیوه

- میان

- بلاگ

- جعبه

- ضد گلوله

- کسب و کار

- کاریابی

- ایجاد می شود

- مدیر عامل شرکت

- مشتریان

- بنیانگذاران

- رمز

- مشترک

- قطب نما

- به طور کامل

- اجزاء

- کامپیوتر

- علم کامپیوتر

- شرایط

- اتصال

- اتصال

- اتصالات

- مصرف کنندگان

- کنترل

- گروه شاهد

- پوشش داده شده

- ایجاد

- ایجاد شده

- قابل اعتماد

- امنیت سایبری

- داشبورد

- کشف

- گفتگو

- مختلف

- کشف

- کشف

- عمل

- حوزه

- آیا

- در طی

- از بین بردن

- پست الکترونیک

- اطمینان حاصل شود

- تمام

- محیط

- و غیره

- حتی

- تکامل

- برتری

- تبادل

- اجرا کردن

- بهره برداری

- سوء استفاده

- جعلی

- کمی از

- شکل

- پرونده

- پیدا کردن

- نام خانوادگی

- پرچم گذاری شده

- سابق

- فورستر

- از جانب

- کاملا

- تابعی

- آینده

- افزایش

- داده

- رفتن

- اعطا کردن

- کمک های مالی

- کمک

- پنهان

- اما

- HTTPS

- شناسایی

- هویت ها

- بهبود

- in

- در دیگر

- شامل

- اطلاعات

- اطلاعات

- رابط

- رابط

- موضوع

- IT

- کار

- نگاه داشتن

- کلید

- دانش

- رهبری

- رهبری

- میراث

- قدرت نفوذ

- احتمالا

- زندگی

- مطالب

- حفظ

- نرم افزارهای مخرب

- بسیاری

- حداکثر عرض

- مکانیزم

- روش

- مایکروسافت

- کاهش

- بیش

- بومی

- جدید

- بعد

- اوت

- ارائه

- افسر

- رسمی

- ONE

- آنلاین

- قابل استفاده

- فرصت

- سازمان های

- دیگر

- انجام

- اجازه

- مجوز

- افلاطون

- هوش داده افلاطون

- PlatoData

- ممکن

- پست

- شیوه های

- اصلی

- روند

- محصول

- محافظت از

- محفوظ

- حفاظت

- پروتکل

- ارائه دهندگان

- به سرعت

- دریافت

- تازه

- كاهش دادن

- اشاره

- ثبت

- حذف شده

- گزارش

- درخواست

- نیاز

- تحقیق

- پاسخ

- این فایل نقد می نویسید:

- خطر

- قوانین

- SAAS

- سعید

- salesforce

- SC

- صحنه های

- علم

- حوزه

- پرده

- بدون درز

- امن

- تیم امنیت لاتاری

- خدمت

- سرویس

- ارائه دهندگان خدمات

- تنظیمات

- سپر

- تغییر

- باید

- نشان می دهد

- مشابه

- ساده

- سایت

- So

- حمایت مالی

- پشته

- شروع

- هنوز

- توقف

- چنین

- هدف

- تیم

- پایانه

- La

- شان

- در آن

- شخص ثالث

- تهدید

- بازیگران تهدید

- از طریق

- با عنوان

- به

- رمز

- ابزار

- سنتی

- ماشه

- مورد اعتماد

- ui

- زیر

- فهمیدن

- استفاده کنید

- کاربر

- رابط کاربری

- کاربران

- استفاده کنید

- ارزشمند

- بررسی

- قابل رویت

- آسیب پذیری

- سایت اینترنتی

- که

- در حین

- WHO

- اراده

- در داخل

- بدون

- برنده شد

- سال

- شما

- شما

- زفیرنت