Uusi versio pahamaineisesta "Gh0st RAT" -haittaohjelmasta on tunnistettu viimeaikaisissa hyökkäyksissä, jotka on kohdistettu eteläkorealaisiin ja Uzbekistanin ulkoministeriöön.

Kiinalainen ryhmä "C.Rufus Security Team" Gh0st RAT julkaistiin ensimmäisen kerran avoimessa Webissä maaliskuussa 2008. On huomattavaa, että se on edelleen käytössä, etenkin Kiinassa ja sen ympäristössä, vaikkakin muokatuissa muodoissa.

Esimerkiksi elokuun lopusta lähtien ryhmä, jolla on vahvat kiinalaiset yhteydet, on levittänyt muunnettua Gh0st RAT:ia, jota kutsutaan nimellä "SugarGh0st RAT". Cisco Talosin tutkimuksen mukaan, tämä uhkatoimija pudottaa muunnelman JavaScriptillä varustettujen Windows-pikanäppäimien avulla ja häiritsee kohdetta mukautetuilla houkutusasiakirjoilla.

Haittaohjelma itsessään on edelleen suurelta osin sama, tehokas työkalu se on koskaan ollut, vaikka se sisältää nyt uusia tarroja, jotka auttavat hiipimään virustorjuntaohjelmiston ohi.

SugarGh0st RAT:n ansoja

SugarGh0st:n neljä näytettä, jotka todennäköisesti toimitettiin tietojenkalastelulla, saapuvat kohdistetuille koneille arkistoissa, jotka on upotettu Windowsin LNK-pikakuvaketiedostoihin. LNK:t piilottavat haitallisen JavaScriptin, joka avattaessa pudottaa Korean tai Uzbekistanin hallitukselle suunnatun houkutusasiakirjan ja hyötykuorman.

Kuten esi-isänsä – kiinalaista etäkäyttötroijalainen, joka julkaistiin ensimmäisen kerran maaliskuussa 2008 – SugarGh0st on puhdas, monityökaluinen vakoilukone. C++-kielellä kirjoitettu 32-bittinen dynaaminen linkkikirjasto (DLL), se alkaa keräämällä järjestelmätietoja ja avaa sitten oven kaikkiin etäkäyttöominaisuuksiin.

Hyökkääjät voivat käyttää SugarGh0st-ohjelmaa hakeakseen tietoja, joita he haluavat vaarantuneesta koneestaan, tai käynnistää, lopettaa tai poistaa sen käynnissä olevat prosessit. He voivat käyttää sitä tiedostojen etsimiseen, suodattamiseen ja poistamiseen sekä mahdollisten tapahtumalokien poistamiseen rikosteknisten todisteiden peittämiseksi. Takaoven mukana tulee näppäinloggeri, kuvakaappaus, laitteen kameran käyttömahdollisuus ja paljon muita hyödyllisiä toimintoja hiiren manipuloimiseen, Windowsin alkuperäisen toiminnan suorittamiseen tai yksinkertaisesti mielivaltaisten komentojen suorittamiseen.

"Minua huolestuttaa eniten se, kuinka se on erityisesti suunniteltu välttämään aikaisemmat tunnistusmenetelmät", sanoo Nick Biasini, Cisco Talosin havaintojohtaja. Erityisesti tällä uudella variantilla "he pyrkivät tekemään asioita, jotka muuttaisivat ydintunnistuksen toimintaa".

SugarGh0stilla ei ole mitään erityisen uusia kiertomekanismeja. Pikemminkin pienet esteettiset muutokset saavat sen näyttämään erilaiselta kuin aikaisemmissa versioissa, kuten komento- ja ohjausprotokollan (C2) muuttaminen siten, että 5 tavun sijasta verkkopakettien otsikot varaavat ensimmäiset 8 tavua taikatavuina (luettelo tiedostojen allekirjoitukset, joita käytetään vahvistamaan tiedoston sisältö). "Se on vain erittäin tehokas tapa yrittää varmistaa, että nykyiset tietoturvatyökalut eivät ota tätä vastaan heti", Biasini sanoo.

Gh0st RATin vanhat kummitukset

Syyskuussa 2008 Dalai Laman toimisto otti yhteyttä turvallisuustutkijaan (ei, tämä ei ole huonon vitsin alku).

Sen työntekijöitä tulvittiin tietojenkalasteluviesteillä. Microsoft-sovellukset kaatui ilman selitystä koko organisaatiossa. Yksi munkki muistutti katselee hänen tietokoneensa avaavan Microsoft Outlookin yksinään, liittää asiakirjoja sähköpostiin ja lähettää sähköpostin tuntemattomaan osoitteeseen, kaikki ilman hänen panosta.

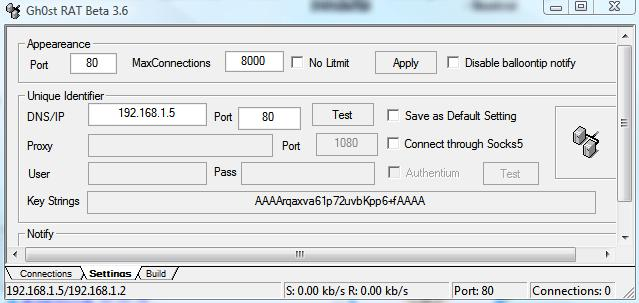

Gh0st RAT -betamallin englanninkielinen käyttöliittymä. Lähde: Trend Micro EU Wayback Machinen kautta

Troijalainen, jota käytettiin Kiinan armeijaan liittyvässä kampanjassa tiibetiläisiä munkkeja vastaan, on kestänyt ajan kokeen, Biasini sanoo, muutamasta syystä.

"Avoimen lähdekoodin haittaohjelmaperheet elävät pitkään, koska toimijat saavat täysin toimivan haittaohjelman, jota he voivat käsitellä parhaaksi katsomallaan tavalla. Se mahdollistaa myös ihmisten, jotka eivät tiedä, kuinka kirjoittaa haittaohjelmia hyödyntää tätä tavaraa ilmaiseksi”, Hän selittää.

Hän lisää, että Gh0st RAT erottuu erityisesti "erittäin toimivasta, erittäin hyvin rakennetusta rottasta".

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :on

- :On

- $ YLÖS

- 2008

- 7

- 8

- a

- Meistä

- pääsy

- Pääsy

- poikki

- toimijoiden

- osoite

- Lisää

- esteettinen

- Asioiden

- vastaan

- Kaikki

- mahdollistaa

- Myös

- an

- ja

- antivirus

- Kaikki

- näyttää

- sovellukset

- arkisto

- noin

- AS

- liittää

- Hyökkäykset

- kuulemiset

- Elokuu

- pois

- takaoven

- Huono

- koska

- ollut

- Alku

- ovat

- beeta

- by

- C + +

- kamera

- Kampanja

- CAN

- kyvyt

- muuttaa

- Muutokset

- muuttuviin

- Kiina

- kiinalainen

- Cisco

- puhdas

- Kerääminen

- tulee

- Viestintä

- Vaarantunut

- tietokone

- koskevat

- Vahvistaa

- sisältö

- Ydin

- Crashing

- räätälöityjä

- cyber

- tiedot

- tarrat

- katsotaan

- toimitettu

- suunniteltu

- halu

- Detection

- laite

- eri

- jako-

- do

- asiakirja

- asiakirjat

- Don

- Mukaan

- Drops

- dynaaminen

- Tehokas

- vaivaa

- sähköpostit

- upotettu

- työntekijää

- Englanti

- vakoilu

- EU

- kiertää

- välttely

- tapahtuma

- EVER

- näyttö

- olemassa

- selittää

- selitys

- perheet

- harvat

- filee

- Asiakirjat

- Löytää

- Etunimi

- sovittaa

- varten

- ulkomainen

- oikeusopillinen

- neljä

- alkaen

- koko

- täysin

- toiminnallinen

- tehtävät

- saada

- Global

- menee

- Hallitus

- Ryhmä

- he

- pää

- otsikot

- auttaa

- Piilottaa

- hänen

- Miten

- Miten

- HTML

- http

- HTTPS

- tunnistettu

- kuva

- in

- pahamaineinen

- tiedot

- panos

- esimerkki

- sen sijaan

- ISN

- IT

- SEN

- itse

- JavaScript

- vain

- Tietää

- Korean

- Kieli

- suureksi osaksi

- Myöhään

- Kirjasto

- Todennäköisesti

- LINK

- linkit

- Lista

- elää

- Pitkät

- kone

- Koneet

- taika-

- tehdä

- haittaohjelmat

- käsittelylaite

- maaliskuu

- naamio

- me

- välineet

- mekanismit

- menetelmät

- mikro

- Microsoft

- ehkä

- ministeriö

- vähäinen

- malli

- muokattu

- eniten

- syntyperäinen

- verkko

- Uusi

- Nick

- Nro

- romaani

- nyt

- of

- Office

- Vanha

- on

- ONE

- avata

- avoimen lähdekoodin

- avaaminen

- avautuu

- toiminta

- or

- organisaatio

- alkuperä

- Muut

- ulos

- näkymät

- Outreach

- oma

- erityinen

- erityisesti

- Ohi

- Ihmiset

- esittävä

- Phishing

- poimia

- kappale

- Platon

- Platonin tietotieto

- PlatonData

- paljon

- edellinen

- Aikaisempi

- Prosessit

- protokolla

- julkinen

- RAT

- pikemminkin

- syistä

- äskettäinen

- julkaistu

- kaukosäädin

- etäkäyttö

- tutkimus

- tutkija

- Varanto

- Saatu ja

- oikein

- juoksu

- s

- sama

- sanoo

- turvallisuus

- nähdä

- lähettää

- syyskuu

- allekirjoitukset

- yksinkertaisesti

- hiipiä

- Tuotteemme

- jonkin verran

- lähde

- Etelä

- erityisesti

- Urheilu

- seisoo

- Alkaa

- Yhä

- vahva

- niin

- varma

- järjestelmä

- Talos

- kohdennettu

- kohdistaminen

- tavoitteet

- joukkue-

- testi

- että

- -

- heidän

- sitten

- ne

- asia

- asiat

- tätä

- vaikka?

- uhkaus

- aika

- että

- tänään

- otti

- työkalu

- Trend

- Troijalainen

- yrittää

- ui

- päälle

- käyttää

- käytetty

- uzbekki

- Uzbekistan

- variantti

- hyvin

- kautta

- katsomassa

- Tapa..

- olivat

- joka

- vaikka

- KUKA

- ikkunat

- with

- ilman

- Referenssit

- olisi

- kirjoittaa

- kirjallinen

- Sinun

- zephyrnet